WebAuthn: انقلاب احراز هویت وب بدون پسورد با راهکار نشانه

امروزه امنیت دیجیتال سازمانها نیازمند راهکارهایی فراتر از رمز عبورهای سنتی شده. احراز هویت وب یا همان Web Authentication گامی نوین برای رهایی کاربران و مدیران فناوری اطلاعات از مشکلات گذرواژه است. برند نشانه، محصول شرکت رهسا، مجموعهای از راهحلهای نوآورانه مدیریت هویت بدون رمز عبور ارائه میدهد. نشانه با تکیه بر استاندارد FIDO2 و استفاده از تکنولوژیهایی چون WebAuthn به سازمانها کمک میکند تا دستگاههایی مانند کلید امنیتی USB، تلفن همراه یا کارت شناسایی هوشمند را به کلید عبور (Passkey) قدرتمند و امن تبدیل کنند.

معرفی WebAuthn

در سالهای اخیر حملات پیچیدهای مانند فیشینگ و سرقت اطلاعات کاربری رشد چشمگیری داشته است. در پاسخ به این تهدیدات، استاندارد WebAuthn توسط کنسرسیوم W3C معرفی شد تا امکان احراز هویت وب مطمئن و بدون نیاز به رمز عبور را به تمامی وبسایتها و سامانهها بیاورد.

WebAuthn بخشی کلیدی از اکوسیستم مدرن FIDO2 است که توسط شرکتهای بزرگی همچون گوگل، اپل و مایکروسافت پشتیبانی میشود و به عنوان جایگزین مطمئن گذرواژهها شناخته میشود.

1.1 استاندارد W3C

استاندارد WebAuthn توسط سازمان W3C و با همکاری FIDO Alliance توسعه یافته است. این استاندارد زمینهای را فراهم میکند تا هر کاربر بتواند با استفاده از دستگاههای شخصی خود، از قبیل تلفن همراه، کارت هوشمند، یا کلید امنیتی، هویت خود را به روشی امن و مبتنی بر رمزنگاری به وبسایت اثبات کند.

1.2 رابطه با FIDO2

WebAuthn یکی از دو عنصر اصلی استاندارد FIDO2 محسوب میشود که با CTAP (پروتکل ارتباطی با کلید) ترکیب شده و مبنای احراز هویت قوی، بدون رمز عبور و مقاوم در برابر فیشینگ را میسازد.

نحوه عملکرد Web Authentication

پیادهسازی احراز هویت وب بر پایه WebAuthn ساده و سریع است؛ با این حال، دقت بالای مراحل آن سبب ایجاد امنیت بسیار بالاتر نسبت به رمزهای عبور سنتی میشود. سامانه در دو مرحله اصلی، ثبت نام (Registration) و ورود (Authentication)، با سختافزارهای امن تعامل میکند.

در مرحله ثبتنام، کلید عمومی اختصاصی برای هر وبسایت یا سرویس تولید میشود و هر دستگاه کاربر به نوعی یک گذرواژهی منحصربهفرد برای هر سرویس ذخیره میکند. این کار، حملات تکراری و گسترده با دادههای لو رفته را تا حد زیادی غیرممکن میکند.

2.1 فرآیند ثبتنام (Registration)

کاربر با اتصال یک کلید امنیتی، گوشی موبایل یا کارت RFID/NFC، کلید منحصربهفردی برای ورود به حساب خود ثبت میکند.

در این مرحله اطلاعات انگشتنگاری یا توکن رمزنگاری صرفاً در دستگاه باقی میماند و هیچگاه به سرور منتقل نمیشود.

2.2 فرآیند ورود (Authentication)

برای ورود مجدد، کاربر تنها باید دستگاه احراز هویت را متصل و تایید کند (مثلاً لمس اسکنر اثرانگشت یا وارد کردن پین روی گوشی). سامانه با بررسی صحت پاسخ رمزنگاری، دسترسی را صادر میکند. به دلیل ارتباط یکطرفه کلید عمومی-خصوصی، امکان سرقت یا فیشینگ دادهها از بین میرود.

پشتیبانی مرورگرها از WebAuthn

تقریباً میتوان گفت تمام مرورگرهای اصلی جهان امروز از WebAuthn به طور پیشفرض پشتیبانی میکنند. پیشرفتهایی که غولهای تکنولوژی طی سالهای اخیر ارائه کردهاند، پیادهسازی احراز هویت وب را برای سازمانها و توسعهدهندگان بسیار ساده نموده است.

جالب است بدانید شرکتهایی همچون اپل، گوگل و مایکروسافت در محصولات خود (MacOS، Windows، Android, iOS) فرایند ثبت Passkey را به تجربهای روان و سریع تبدیل کردهاند.

3.1 مرورگرهای پشتیبانیکننده

مرورگرهایی مانند Chrome، Firefox و Safari هر یک از سال ۲۰۱۹ به این سو، به صورت کامل از WebAuthn API در سیستمعاملهای مختلف پشتیبانی میکنند. این روند به توسعهدهندگان کمک میکند تا بدون نگرانی از ناسازگاری، حداکثر مخاطب را هدف قرار دهند.

پیادهسازی عملی Web Authentication با neshane.co

نشانه (neshane.co) با محوریت خدمات Web Authentication و استفاده از FIDO2، راهکارهای رمزنگاری پیشرفته بدون رمز عبور ارائه میدهد. با نشانه، هر سازمان میتواند یکپارچه کلیدهای امنیتی USB، گوشی موبایل با قابلیت NFC و کارتهای RFID را به پاسخی عملی و کارآمد برای نیازهای امنیتی خود بدل کند.

برای توسعهدهندگان، پیادهسازی WebAuthn اغلب تنها چند خط کد جاوااسکریپت و تعامل با یک API ساده است.

نمونههایی از کسبوکارها در کشور با پیروی از این الگو توانستهاند زمان ورود کاربران را تا ۸۰٪ کاهش و نرخ حملات فیشینگ را تقریباً به صفر برسانند.

4.1 نمونه کد WebAuthn

برای نمونه، یک کد ساده ثبتنام کاربر در WebAuthn با جاوااسکریپت:

const publicKey = {/* … پارامترهای موردنیاز WebAuthn … */};

navigator.credentials.create({ publicKey });

این کد مبنای شروع هر پروژه امن با نشانه محسوب میشود و توسعهدهندگان میتوانند بسته فنی جامع این برند را از طریق پنل یا تماس با کارشناسان دریافت کنند.

نقش Passkey در کاهش حملات فیشینگ

یکی از قویترین ویژگیهای WebAuthn و کلیدهای عبور (Passkey)، مقاومت ذاتی در برابر حملات فیشینگ است. وقتی کاربر فقط میتواند کلید را روی دامنه معتبر فعال کند، حتی اگر اطلاعات لاگین لو برود، مهاجم نمیتواند به حسابها نفوذ کند.

برای اطلاعات کاملتر درباره کلیدهای عبور و نقش آنها در مقابله با تهدیدات فیشینگ، پیشنهاد میکنیم این راهنمای کاربردی را بخوانید.

جمعبندی و مشاوره رایگان امنیتی

استفاده از WebAuthn و سایر فناوریهای FIDO2 با ابزارهایی مانند نشانه، تجربه احراز هویت بدون رمز عبور را به سازمان شما هدیه میدهد و راه را برای شکلگیری نسل جدید سرویسها هموار میکند. متخصصان تیم neshane.co آماده ارائه مشاوره رایگان برای پیادهسازی، آموزش و تحلیل امنیتی هستند.

در مسیر مهاجرت به وب بدون پسورد، میتوانید از نشانه موبایل (لینک) یا نشانه توکن (لینک) استفاده کنید. این راهکارها مطابق با اخرین استانداردهای بینالمللی FIDO توسعه یافتهاند و نه تنها امنیت دیجیتال سازمان را تقویت میکنند، بلکه تجربه کاربری مناسبی برای کاربران نهایی به ارمغان میآورند.

برای مشاوره تخصصی و دریافت راهنمایی بیشتر با کارشناسان نشانه (۹۱۰۹۶۵۵۱-۰۲۱) تماس بگیرید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

احراز هویت قوی با لایههای امنیتی برای حفاظت هویت دیجیتال با neshane.co

بسیاری از حملات سایبری به دلیل نقاط ضعف احراز هویت رخ میدهد. راهکارهای «احراز هویت قوی» با ترکیب چند لایه امنیتی، مانعی جدی در برابر سرقت هویت و نفوذ به دادهها ایجاد میکند.

در این میان، راهکار نشانه (محصول شرکت رهسا) با neshane.co رویکردی بینظیر در پیادهسازی احراز هویت بدون رمز عبور ارائه میدهد. راهکارهای نشانه با استاندارد FIDO، نه تنها امکان استفاده از «کلیدهای امنیتی»، گوشی موبایل یا کارتهای NFC/RFID را به عنوان کلید عبور فراهم میکند، بلکه تجربه کاربری یکپارچهای برای MFA (Multi-Factor Authentication) میسازد.

اصول MFA و ضرورت احراز هویت قوی

امنیت دادهها زمانی به اوج خود میرسد که وابستگی صرف به رمز عبور سنتی حذف شود. «احراز هویت قوی» با ایجاد چندین لایه اعتبارسنجی، ریسک نفوذ را حتی با افشای یکی از عوامل، به شدت کاهش میدهد. استانداردهای جهانی همچون FIDO2 و رویکرد WebAuthn بنیاد این امنیت را محکمتر میسازند.

رشد بیوقفه تهدیدات، قانونیسازی حفاظت دادهها و نیاز به تجربه کاربری ساده، همگی سازمانها را به سمت استفاده از MFA سوق دادهاند.

فاکتورهای Something You Know/Have/Are

MFA بر سه مفهوم اصلی استوار است:

چیزی که میدانید (مثل رمز عبور)،

چیزی که دارید (مانند توکن امنیتی یا موبایل)،

چیزی که هستید (ویژگی بیومتریک مانند اثر انگشت یا تشخیص چهره).

این تفکیک، مسیر دستیابی هکر به حساب کاربران را به شکل چشمگیری دشوار و تقریباً غیرممکن میکند.

فاکتورهای احراز هویت قوی و ترکیب راهکارها

شرکتها امروزه دیگر به رمز و پسورد اکتفا نمیکنند. «احراز هویت قوی» با استفاده از نشانه و رهیافت MFA، امکان ترکیب چند عامل را فراهم میکند تا در برابر حملات روزافزون فیشینگ یا سرقت هویت، مقاومت چشمگیری ایجاد شود.

راهکار نشانه با امنیت سختافزاری و رمزنگاری مدرن، علاوه بر سادهسازی ورود کاربران، بار بخش پشتیبانی سازمان را نیز کاهش میدهد.

رمز عبور همراه با توکن سختافزاری

استفاده همزمان رمز و توکن، نقطه شروع امنیت چند عاملی محسوب میشود. بهترین تجربه امنیتی زمانی رخ میدهد که توکن به شکل فیزیکی به کاربر تعلق داشته باشد؛ مانند کلیدهای امنیتی U2F نشانه.

بیومتریک و رمز یکبار مصرف (OTP)

افزودن لایه بیومتریک (اثر انگشت یا تشخیص چهره) و رمزهای یکبار مصرف (OTP) سطح احراز هویت را ارتقا میدهد. با راهکار نشانه میتوانید موبایل یا کارت هوشمند را به سادهترین شکل به یکی از این عوامل تبدیل کنید.

پیادهسازی احراز هویت قوی در سازمانها

غلبه بر ریسکهای امنیتی، نیازمند اجرای هوشمندانه MFA و احراز هویت قوی است. تصمیمگیری درباره زیرساخت نرمافزاری و سختافزاری، به راهبری قابل اتکا نیاز دارد. neshane.co فرآیند مهاجرت از رمز عبور به دنیای بدون پسورد را برای سازمانها ساده میکند و به کاهش ریسک و افزایش رضایت کاربران کمک میکند.

پیادهسازی موفق، نیازمند آموزش، فرهنگسازی و طراحی درست چرخه کاربری است تا تجربهای روان و موثر حاصل شود.

طرحریزی و نقشه راه استقرار MFA

برای مهار تهدیدات، باید از تعریف سیاستهای کلی شروع کرد و با انتخاب راهکاری مانند نشانه، مسیر استقرار را گام به گام پیش برد. آموزش، پشتیبانی و قابلیت مدیریت مرکزی، روند موفقیت را تضمین میکند.

چالشهای رایج و راهحلهای MFA با نشانه

ممکن است سازمانها با مقاومت کاربران نسبت به عوامل اضافی و نگرانی در مورد تجربه کاربری مواجه شوند. مهم است که پیادهسازی MFA ضمن حفظ امنیت، سهولت و سرعت را نیز تضمین نماید. انتخاب ابزاری مانند نشانه که تجربه ورود ساده و بدون رمز را رقم میزند، نگرانیهای UX را به حداقل میرساند و احتمال پذیرش را در کسبوکارهای ایرانی بالا میبرد.

تأثیر MFA بر تجربه کاربر (User Experience)

یک راهکار احراز هویت قوی باید ورود کاربران را از نظر زمانی کوتاه کرده و از نظر فرایندی ساده نماید. نشانه با پشتیبانی از بیومتریک، موبایل و کارت، امکان انتخاب آزادانه فاکتور امنیتی را میدهد و مدیریت کاربران را تسهیل میکند.

در مسیر آشنایی بیشتر با مفهوم و مزایای احراز هویت چندعاملی، توصیه میکنیم راهنمای تخصصی MFA و آینده آن را در این صفحه مطالعه کنید.

جمعبندی و مشاوره امنیتی رایگان

احراز هویت قوی با بهرهگیری از MFA و راهکارهای نشانه (neshane.co) تضمینکننده امنیت بالاتر و تحویل تجربه کاربری مدرن است. با اجرای این رویهها، ریسک تهدیدات سایبری را به حداقل رسانده و حفاظت کامل هویت دیجیتال را به سازمان خود هدیه کنید.

برای راهنمایی، انتخاب راهکار مناسب، یا دریافت مشاوره امنیتی رایگان، کارشناسان نشانه تا رسیدن به موفقیت در کنار شما هستند.

در گام بعد، اگر به دنبال ارتقاء امنیت با راهکارهای واقعاً بدون رمز عبور هستید، نشانه موبایل و نشانه توکن گزینههایی پیشرفته و سازگار با استاندارد FIDO را ارائه میکنند که نه تنها امنیت دیجیتال سازمان شما را افزایش میدهد بلکه تجربه کاربری روانتری هم فراهم میکند. برای دریافت اطلاعات بیشتر میتوانید با تیم نشانه از طریق شماره ۰۲۱-۹۱۰۹۶۵۵۱ تماس بگیرید و به دنیای بدون گذرواژه ملحق شوید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

حملات سایبری: شناخت دشمن اولین قدم دفاع است با راهکار نشانه (neshane.co)

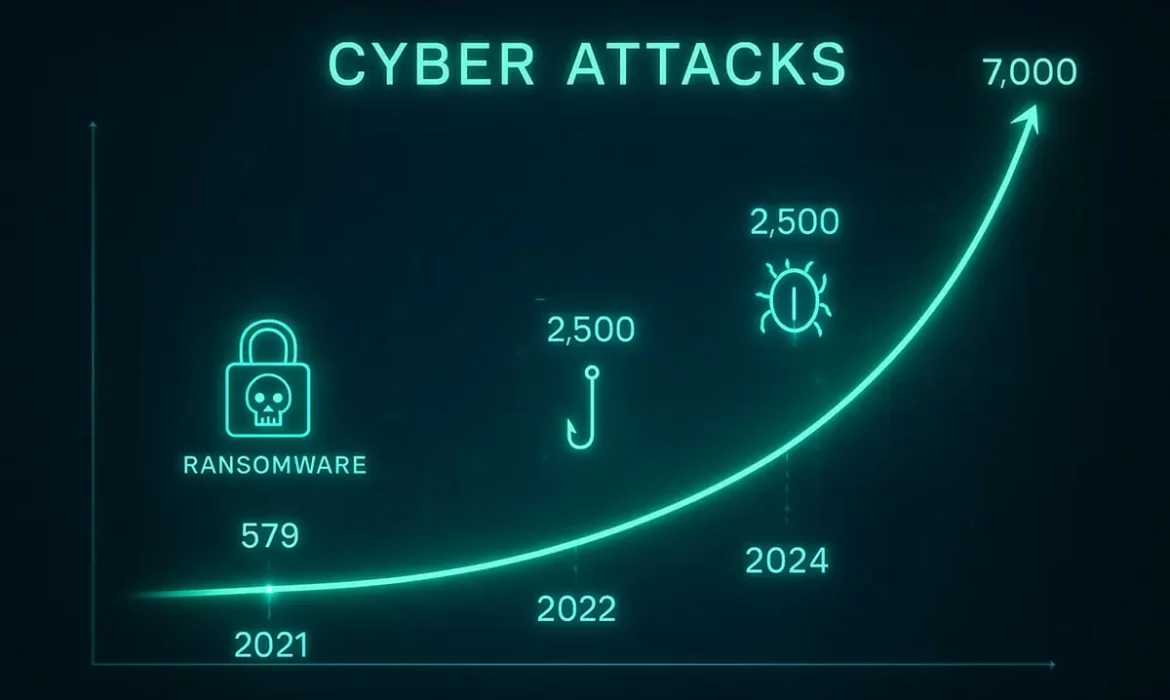

هر ثانیه، بیش از 7000 حملات سایبری در جهان رخ میدهد. این آمار خیرهکننده که از 579 حمله در ثانیه در سال 2021 به این رقم رسیده، نشاندهنده رشد تصاعدی تهدیدات در فضای دیجیتال است. سال 2024 شاهد حملاتی بود که نه تنها رکوردهای قبلی را شکستند، بلکه ماهیت و شیوه اجرای حملات را نیز دگرگون کردند. از حمله 3 میلیارد دلاری به Change Healthcare گرفته تا نفوذ به زیرساختهای حیاتی کشورها، همه و همه گواه این واقعیت تلخ هستند که هیچ فرد یا سازمانی از این تهدیدات مصون نیست.

حملات سایبری دیگر محدود به سرقت اطلاعات یا اخاذی مالی نیستند. امروز این حملات به سلاحی استراتژیک برای جنگهای اقتصادی، سیاسی و حتی نظامی تبدیل شدهاند. در سهماهه سوم 2024، میانگین حملات هفتگی به هر سازمان به رکورد بیسابقه 1876 مورد رسید که نشاندهنده افزایش 75 درصدی نسبت به سال قبل است. این آمار هشداردهنده نشان میدهد که مسئله امنیت سایبری از یک دغدغه فنی به یک ضرورت حیاتی برای بقای سازمانها تبدیل شده است.

دستهبندی حملات سایبری

درک انواع حملات سایبری اولین گام در ایجاد یک استراتژی دفاعی موثر است. مهاجمان سایبری از طیف گستردهای از تکنیکها و ابزارها برای دستیابی به اهداف خود استفاده میکنند. هر نوع حمله ویژگیها، اهداف و روشهای خاص خود را دارد که شناخت آنها برای طراحی سیستمهای دفاعی مناسب ضروری است.

حملات هدفمند vs عمومی

نفوذ سایبری به دو دسته کلی تقسیم میشود: حملات هدفمند و حملات عمومی. حملات هدفمند یا APT (Advanced Persistent Threat) نوعی حمله پیچیده و طولانیمدت است که معمولاً توسط گروههای حرفهای با پشتیبانی مالی قوی انجام میشود. زمان صرف شده در سیستمهای یک سازمان به عنوان “زمان سکونت یا dwell time” شناخته میشود که در حملات APT میتواند از چند ماه تا چند سال طول بکشد.

حملات عمومی برخلاف APT، به صورت انبوه و بدون هدف خاص انجام میشوند. این حملات معمولاً به دنبال قربانیان آسانتر هستند و از آسیبپذیریهای رایج برای نفوذ استفاده میکنند. تفاوت اصلی این دو نوع حمله در میزان سرمایهگذاری، پیچیدگی تکنیکها و اهداف نهایی آنهاست. در حالی که حملات APT ممکن است ماهها برای شناسایی و مطالعه هدف صرف کنند، حملات عمومی به سرعت و با امید به یافتن قربانیان آسیبپذیر انجام میشوند.

روشهای رایج حمله

تنوع روشهای حملات هکری به اندازهای است که هر روز شاهد ظهور تکنیکهای جدید هستیم. مهاجمان سایبری به طور مداوم در حال توسعه و بهبود روشهای خود هستند تا از سیستمهای دفاعی عبور کنند. در ادامه به بررسی مهمترین و رایجترین روشهای حمله در سال 2024 میپردازیم.

Ransomware

باجافزارها همچنان یکی از مخربترین انواع تهدیدات آنلاین محسوب میشوند. در سال 2024، شرکت Change Healthcare قربانی حمله باجافزار گروه BlackCat شد که منجر به اختلال در خدمات درمانی در سراسر آمریکا و پرداخت 22 میلیون دلار باج شد. هزینه کل این حمله برای UnitedHealth به 2.87 میلیارد دلار رسید. این حمله نشان داد که حتی بزرگترین سازمانها نیز در برابر باجافزارهای پیشرفته آسیبپذیر هستند.

گروه RansomHub که در فوریه 2024 راهاندازی شد، به سرعت به یک تهدید بزرگ باجافزار تبدیل شد و بیش از 500 حمله را انجام داد. این گروه با استفاده از مدل RaaS (Ransomware-as-a-Service) و تقسیم 90/10 از باج دریافتی، توانست شبکه گستردهای از مهاجمان را جذب کند. تکامل باجافزارها از رمزگذاری ساده به تاکتیکهای سهگانه اخاذی که شامل رمزگذاری، تهدید به انتشار دادهها و فشار به مشتریان و شرکای تجاری قربانی است، نشاندهنده پیچیدگی روزافزون این تهدیدات است.

Zero-Day

حملات Zero-Day که از آسیبپذیریهای ناشناخته استفاده میکنند، همچنان یکی از خطرناکترین انواع Cyber Attacks هستند. گروه تحقیقات تهدید گوگل (GTIG) در سال 2024 تعداد 75 آسیبپذیری Zero-Day را که در حملات واقعی مورد استفاده قرار گرفتند، ردیابی کرد. این رقم اگرچه نسبت به 98 مورد در سال 2023 کاهش یافته، اما همچنان بالاتر از 63 مورد در سال 2022 است.

از 75 آسیبپذیری Zero-Day شناسایی شده، 44 درصد آنها محصولات سازمانی را هدف قرار دادند و 20 مورد در نرمافزارها و تجهیزات امنیتی شناسایی شدند. این آمار نشان میدهد که مهاجمان به طور فزایندهای به سمت هدف قرار دادن محصولات امنیتی و شبکه حرکت میکنند، زیرا نفوذ به این سیستمها میتواند دسترسی گستردهتری به شبکههای سازمانی فراهم کند.

Supply Chain

حملات زنجیره تأمین به یکی از نگرانکنندهترین تهدیدات سایبری تبدیل شدهاند. بین سالهای 2021 تا 2023، حملات زنجیره تأمین با افزایش خیرهکننده 431 درصدی مواجه شدند. این حملات با سوء استفاده از اعتماد ضمنی بین کسبوکارها و تأمینکنندگان آنها، میتوانند به طور همزمان صدها یا هزاران سازمان را تحت تأثیر قرار دهند.

در مارس 2024، حادثهای گزارش شد که میتوانست به خطرناکترین حمله زنجیره تأمین سال 2024 تبدیل شود. کاربر GitHub به نام Jia Tan طی عملیاتی پیچیده دو سال و نیمه، موفق به کنترل پروژه XZ Utils شد و دو نسخه حاوی backdoor منتشر کرد. خوشبختانه این حمله قبل از ورود به نسخههای پایدار توزیعهای لینوکس کشف شد، وگرنه میتوانست به گستردهترین حمله به اکوسیستم لینوکس تبدیل شود.

نشانههای هشدار

تشخیص به موقع حملات سایبری میتواند تفاوت بین یک حادثه کوچک و یک فاجعه سازمانی باشد. سازمانها باید با نشانههای هشداردهنده آشنا باشند و سیستمهای نظارتی مناسب برای شناسایی سریع این نشانهها داشته باشند. هر چه زمان شناسایی کوتاهتر باشد، خسارات احتمالی کمتر خواهد بود.

تشخیص نفوذ

شناسایی نفوذ سایبری نیازمند ترکیبی از ابزارهای فنی پیشرفته و آگاهی انسانی است. 79 درصد از تشخیصها در سال 2024 بدون استفاده از بدافزار بودند، که نشان میدهد مهاجمان به طور فزایندهای از تکنیکهای “زندگی در خارج از زمین” (Living off the Land) استفاده میکنند که در آن از ابزارهای مشروع سیستم برای اهداف مخرب استفاده میشود.

برخی از مهمترین نشانههای نفوذ شامل فعالیتهای غیرعادی شبکه در ساعات غیرکاری، افزایش ناگهانی در حجم دادههای خروجی، ایجاد حسابهای کاربری جدید بدون درخواست، تغییرات غیرمجاز در تنظیمات سیستم، و لاگهای ناقص یا حذف شده است. میانگین زمان breakout برای جرائم سایبری به 48 دقیقه رسیده است، که به معنای آن است که مهاجمان میتوانند در کمتر از یک ساعت از نقطه نفوذ اولیه به سیستمهای حساس دیگر در شبکه دسترسی پیدا کنند.

راهکارهای دفاعی

مقابله با حملات هکری نیازمند رویکردی چندلایه و جامع است. دیگر نمیتوان تنها به یک راهکار امنیتی اتکا کرد. سازمانها باید از ترکیبی از فناوریهای پیشرفته، فرآیندهای امنیتی قوی و آموزش مستمر کارکنان استفاده کنند. در عصری که تهدیدات با سرعت نور تکامل مییابند، راهکارهای دفاعی نیز باید به همان اندازه پویا و قابل انطباق باشند.

پیشگیری و واکنش

پیشگیری از تهدیدات آنلاین با اجرای بهترین شیوههای امنیتی آغاز میشود. بهروزرسانی منظم سیستمعاملها و نرمافزارها اولین خط دفاعی است. سوء استفاده از آسیبپذیری همچنان رایجترین بردار عفونت اولیه با 33 درصد است، که پس از آن اعتبارنامههای دزدیده شده (16%)، فیشینگ ایمیل (14%) و compromise وب (9%) قرار دارند.

برنامه واکنش به حوادث (Incident Response Plan) باید شامل تیمهای مشخص با نقشهای تعریف شده، فرآیندهای مستندسازی دقیق، کانالهای ارتباطی از پیش تعیین شده، و تمرینهای منظم باشد. سازمانها باید حداقل هر شش ماه یک بار تمرینهای شبیهسازی حمله انجام دهند تا آمادگی تیمها را در شرایط واقعی بسنجند. همچنین داشتن پشتیبانهای منظم و تست بازیابی آنها حیاتی است، زیرا در صورت وقوع حمله باجافزار، تنها راه بازیابی بدون پرداخت باج، داشتن پشتیبانهای سالم است.

نشانه: راهکار نوین مقابله با حملات

در میان انواع Cyber Attacks، حملات مبتنی بر سرقت اعتبارنامهها یکی از رایجترین و موثرترین روشها هستند. نشانه (neshane.co) با ارائه راهکار احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، نقطه ضعف رمزهای عبور را به طور کامل حذف میکند. نشانه، یک راهکار مدیریت احراز هویت بدون رمز عبور، مبتنی بر استاندارد FIDO است که از رمزنگاری نامتقارن استفاده میکند.

با کلید امنیتی FIDO نیازی نیست برای هر حساب کاربری یک رمز عبور یکتا و پیچیده انتخاب کنید. همچنین نیازی ندارید که رمزها را به خاطر بسپارید یا برای ورود به هر سامانه یک نرمافزار جداگانه نصب کنید. این ویژگیها نه تنها امنیت را افزایش میدهند، بلکه تجربه کاربری را نیز به طور چشمگیری بهبود میبخشند.

مقاومت در برابر فیشینگ یکی از مهمترین مزایای نشانه است. کلیدهای عبور فقط با سامانهها و برنامههای کاربردی قابل اعتماد که پیش از این با آنها کلید رمزنگاری تبادل کردهاند کار میکنند. بنابراین شما نمیتوانید حتی به طور تصادفی کلید عبور خود را در یک سامانه جعلی استفاده نمایید. این ویژگی به طور خودکار کاربران را در برابر یکی از رایجترین انواع حملات سایبری محافظت میکند.

انعطافپذیری نشانه در پشتیبانی از انواع دستگاهها یکی دیگر از مزایای کلیدی آن است. کاربران میتوانند از کلیدهای امنیتی USB، گوشیهای هوشمند، یا کارتهای RFID/NFC به عنوان کلید احراز هویت استفاده کنند. این تنوع امکان پیادهسازی در محیطهای مختلف سازمانی را فراهم میکند و به سازمانها اجازه میدهد بدون نیاز به تغییرات اساسی در زیرساخت، امنیت خود را ارتقا دهند.

آینده حملات سایبری

آینده حملات هکری با ظهور فناوریهای جدید پیچیدهتر خواهد شد. از پروفایلهای جعلی گرفته تا ایمیلها و وبسایتهای تولید شده با هوش مصنوعی، مهاجمانی مانند FAMOUS CHOLLIMA از GenAI برای تقویت تهدیدات داخلی و مهندسی اجتماعی استفاده میکنند. هوش مصنوعی مولد (Generative AI) در حال تغییر چشمانداز تهدیدات است و حملات فیشینگ پیچیدهتر و قانعکنندهتر میشوند.

حملات صوتی (vishing) بین نیمه اول و دوم سال 2024 با افزایش 442 درصدی مواجه شدند. این رشد نجومی نشان میدهد که مهاجمان به سرعت در حال اتخاذ تکنیکهای جدید هستند. استفاده از deepfake برای جعل هویت، بدافزارهای خودتطبیقدهنده با قابلیت یادگیری ماشین، و حملات مبتنی بر هوش مصنوعی که میتوانند الگوهای رفتاری کاربران را تقلید کنند، از جمله تهدیدات نوظهور هستند.

رایانش کوانتومی تهدید دیگری برای آینده امنیت سایبری است. این فناوری میتواند بسیاری از الگوریتمهای رمزنگاری فعلی را در عرض چند ثانیه بشکند. سازمانها از هم اکنون باید برای عصر پساکوانتومی آماده شوند و به سمت الگوریتمهای مقاوم در برابر کوانتوم حرکت کنند. خوشبختانه، استانداردهایی مانند FIDO که نشانه بر اساس آن توسعه یافته، در حال آمادهسازی برای این تحول هستند.

اینترنت اشیا (IoT) با میلیاردها دستگاه متصل، سطح حمله را به طور چشمگیری گسترش میدهد. پیشبینی میشود تا سال 2030، بیش از 75 میلیارد دستگاه IoT در جهان وجود داشته باشد. هر یک از این دستگاهها میتواند نقطه ورودی برای مهاجمان باشد. امنیت این دستگاهها نیازمند رویکردهای جدید و استانداردهای سختگیرانهتر است که احراز هویت قوی در قلب آنها قرار دارد.

توصیههای عملی برای مقابله

مقابله موثر با نفوذ سایبری نیازمند اقدامات عملی و قابل اجرا است. برای افراد، استفاده از احراز هویت قوی مانند راهکار نشانه اولین قدم است. فعالسازی کلیدهای عبور (passkeys) که مقاوم در برابر فیشینگ هستند، میتواند بسیاری از حملات رایج را خنثی کند. همچنین بهروزرسانی منظم دستگاهها، احتیاط در برابر ایمیلهای مشکوک، و پشتیبانگیری منظم از دادهها ضروری است.

برای سازمانها، پیادهسازی معماری Zero Trust که در آن به هیچ کاربر یا دستگاهی بدون احراز هویت قوی اعتماد نمیشود، حیاتی است. آموزش مستمر کارکنان به عنوان اولین خط دفاعی، انجام تستهای نفوذ منظم، و داشتن بیمه سایبری از دیگر اقدامات مهم هستند. خسارات مالی ناشی از حوادث سایبری از سال 2017 چهار برابر شده است، که اهمیت سرمایهگذاری در امنیت را نشان میدهد.

پیادهسازی سیستمهای نظارت و هشدار 24/7، ایجاد تیم واکنش به حوادث (CSIRT)، و همکاری با مراکز اشتراک اطلاعات تهدیدات نیز توصیه میشود. سازمانها باید فرهنگ امنیتی قوی ایجاد کنند که در آن هر کارمند خود را مسئول امنیت بداند. استفاده از راهکارهایی مانند نشانه که پیچیدگی را برای کاربران کاهش و امنیت را افزایش میدهند، میتواند به ایجاد این فرهنگ کمک کند.

نتیجهگیری

حملات سایبری به یک واقعیت اجتنابناپذیر در عصر دیجیتال تبدیل شدهاند. با رشد 75 درصدی حملات در سال 2024 و پیچیدگی روزافزون تکنیکهای مهاجمان، دیگر نمیتوان به روشهای سنتی امنیتی اتکا کرد. شناخت انواع حملات، درک نشانههای هشدار، و اتخاذ راهکارهای دفاعی چندلایه، کلید مقابله با این تهدیدات است.

نشانه (neshane.co) با حذف وابستگی به رمزهای عبور و ارائه احراز هویت مقاوم در برابر فیشینگ، گامی مهم در جهت تقویت امنیت سایبری برداشته است. این راهکار نشان میدهد که امنیت و سهولت استفاده میتوانند همزمان وجود داشته باشند. در عصری که هر ثانیه هزاران حمله سایبری رخ میدهد، استفاده از فناوریهای نوین احراز هویت دیگر یک انتخاب نیست، بلکه یک ضرورت حیاتی است.

محصولات نشانه موبایل و نشانه توکن راهکارهای احراز هویت بدون رمز عبور منطبق بر استاندارد FIDO هستند که میتوانند به ارتقای امنیت دیجیتال سازمانها و ایجاد تجربه کاربری بهتر برای کاربران کمک شایانی نمایند. برای گام برداشتن به سوی دنیایی بدون رمز عبور و دریافت راهنمایی تخصصی در این زمینه، با کارشناسان متخصص تیم نشانه از طریق شماره تماس 021-91096551 در ارتباط باشید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت سایبری خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 خرید راهکارهای امنیتی پیشرفته نشانه

احراز هویت پیامکی: آیا هنوز امن است؟ | بررسی تخصصی در neshane.co

در سالهای اخیر، احراز هویت پیامکی (SMS Authentication) به یکی از پرکاربردترین شیوههای تایید هویت تبدیل شده و همچنان پرسشهای فراوانی درباره میزان امنیت این روش و جایگزینهای بهتر آن وجود دارد. با گسترش حملات سایبری و بهویژه رشد تهدیداتی نظیر سرقت سیمکارت و رهگیری پیامک، ارزیابی میزان کارآمدی SMS OTP و توسعه فناوریهای ایمنتر همچون FIDO، موضوعی حیاتی برای مدیران فناوری و کاربران سرویسهای آنلاین است. در این مقاله جامع از راهکار نشانه (محصول شرکت رهسا)، علاوه بر تشریح مکانیزم احراز هویت پیامکی، مزایا، نقاط ضعف و راهکارهای مدرن برای محافظت از هویت دیجیتال را معرفی خواهیم کرد.

نحوه کار احراز هویت SMS

احراز هویت پیامکی یا SMS OTP، روشی است که با ارسال یک کد عددی موقت (کد یکبارمصرف) به شماره موبایل کاربر، هویت فرد را تایید میکند. این کد معمولا تنها چند دقیقه اعتبار دارد و باید توسط کاربر در وبسایت یا اپلیکیشن وارد شود تا دسترسی صادر گردد.

قبل از بررسی چالشها و امنیت این شیوه، به صورت خلاصه با فرآیند ارسال و دریافت آشنا شویم.

فرآیند ارسال و دریافت

در شیوه تایید پیامکی، مراحل غالباً به صورت زیر پیش میرود:

- کاربر نام کاربری/ایمیل خود را وارد میکند؛

- پلتفرم یک کد OTP منحصر به فرد تولید میکند؛

- کد از طریق سامانه پیامکی به گوشی کاربر ارسال میشود؛

- کاربر کد را در سایت وارد میکند؛

- سیستم کد را بررسی و در صورت صحت، هویت کاربر را تایید میکند.

این شیوه به دلیل سادگی و عدم نیاز به اپلیکیشن یا تجهیزات ویژه، محبوبیت گستردهای یافته است.

مزایا و کاربردها

علت گستردگی استفاده از تایید پیامکی، مزایای شاخص آن است که بسیاری از شرکتها و دولتها را متقاعد به استفاده از این سیستم نموده است:

سادگی استفاده

مهمترین مزیت SMS Authentication، سهولت کاربری آن است؛ کاربر فقط به یک گوشی نیاز دارد، بدون نصب نرمافزار یا سرمایهگذاری روی ابزارهای خاص. انعطافپذیری این شیوه در احراز هویت دوعاملی، بازیابی رمز عبور، تایید پرداخت، و ثبتنام سریع، کاربردهای SMS OTP را به حوزههایی از جمله بانکداری، امور مالی، سامانههای دولتی و تجارت الکترونیک تعمیم داده است.

از دیگر مزایا:

- دسترسی جهانی: پیامک SMS در هر نقطهای با حداقل پوشش شبکه قابل دریافت است؛

- هزینه پایین برای کسب و کارها در مقایسه با تجهیزات سختافزاری؛

- یکپارچگی با سامانههای قدیمی راحتتر انجام میشود.

نقاط ضعف امنیتی

هرچند تایید پیامکی یک راهکار ساده و فراگیر محسوب میشود، اما امنیت آن در برابر حملات مدرن مورد سوال جدی قرار گرفته است. پژوهشها و رخدادهای واقعی، ضعفهای زیر را به وضوح مشخص کردهاند:

SIM Swapping (تعویض سیمکارت)

در این روش مهاجم با کلاهبرداری، مالکیت شماره موبایل قربانی را از اپراتور میگیرد (مثلا با جعل هویت). پس از انتقال شماره به سیمکارت جدید، کلیه پیامکهای OTP به دست مهاجم خواهد افتاد؛ به همین سادگی حسابهای قربانی در معرض نفوذ قرار میگیرد. آمارها نشان میدهند که این نوع حمله به شدت درحال افزایش است و حتی بانکها نیز قربانی آن بودهاند.

رهگیری پیامک

پیامک پیام تایید، معمولا رمزگذاری نشده روی بستر GSM منتقل میشود و ابزارهایی مانند IMSI Catcher یا نفوذ به زیرساخت مخابرات (SS7 Exploitation)، قابلیت رهگیری و سرقت پیامک را فراهم میکنند. علاوه بر این، بدافزارها و برنامههای جاسوسی موبایل قادر به خواندن پیامک و حتی ارسال آن به هکرها هستند.

همچنین مسائلی همچون تاخیر در دریافت پیامک، قطع دسترسی به موبایل (تعویض اپراتور یا خط خارج از دسترس) و اتکا به زیرساخت اپراتورهای مخابراتی از چالشهای جدی این روش است.

اطلاعات بیشتر در حوزه روشهای چندلایه و امنتر را در مقاله احراز هویت چندعاملی: مزایا، معایب و آینده بخوانید.

جایگزینهای بهتر

به دلیل ضعفهای ذاتی SMS OTP، بسیاری از شرکتهای مطرح به سمت استفاده از سامانههای مدرن مبتنی بر استاندارد FIDO (Fast Identity Online) و کلیدهای سختافزاری رفتهاند.

توکنهای FIDO

توکنهای مبتنی بر استاندارد FIDO همانند نشانه (محصول شرکت رهسا – neshane.co) قابلیت تبدیل موبایل، کارت هوشمند یا کلید سختافزاری (RFID/NFC Security Key) به ابزاری برای احراز هویت بینیاز از رمز عبور را فراهم میکنند. این سامانهها با استفاده از رمزنگاری مدرن و تایید چندعاملی حقیقی، کاربران را عملا در برابر فیشینگ، سرقت OTP و نقاط ضعف SMS ایمن میسازند.

برخی مزایای راهکار نشانه:

- احراز هویت بدون رمز عبور (Passwordless)

- مقاوم در برابر حملات فیشینگ و اسکیمینگ

- سرعت بالا و تجربه کاربری عالی

- مناسب برای سازمانها و کاربران انفرادی

امروز انتخاب جایگزینهای امن، نه صرفاً یک توصیه بلکه ضرورتی جدی است.

جمعبندی و گام بعدی

احراز هویت پیامکی با وجود سادگی و گستردگی، به دلیل ضعفهای ساختاری دیگر روش امنی برای محافظت از اطلاعات حساس کاربران نیست؛ مهاجمان میتوانند از طریق SIM Swapping و رهگیری پیامک، حساب کاربران را تهدید کنند. در مقابل، سامانههایی همچون نشانه (neshane.co) که مبتنی بر فناوری FIDO، موبایل و توکن سختافزاری هستند، امنیت و تجربه کاربری به مراتب ایمنتری فراهم میآورند.

راهکارهای نشانه موبایل (مشاهده جزئیات) و نشانه توکن (دریافت توکن)، نسل جدید احراز هویت بینیاز از گذرواژه و مبتنی بر استاندارد FIDO را برای سازمانها و افراد به ارمغان میآورد. با این راهکارها از امنیت دیجیتال مطمئن و تجربه کاربری ارتقا یافته برخوردار شوید. برای مهاجرت به دنیای بدون رمز و دریافت راهنمایی بیشتر، با متخصصان neshane.co در تماس باشید.

تماس با ما

📞 تماس با کارشناسان: 91096551-021

🔐 دریافت مشاوره رایگان احراز هویت بدون گذرواژه

با نشانه، آینده امنیت دیجیتال را همین امروز تجربه کنید!