امنیت اطلاعات: حفاظت از گنجینه دیجیتال سازمان با راهکار نشانه در neshane.co

امنیت اطلاعات به یکی از مهمترین دغدغههای هر سازمان تبدیل شده است. وقتی حجم دادههای حیاتی و تبادلات دیجیتال روزبهروز افزایش مییابد، حفاظت از اطلاعات فقط یک انتخاب نیست؛ بلکه یک الزام اساسی برای بقا و رشد هر کسبوکار به شمار میآید.

در این میان، انتخاب یک راهکار جامع برای احراز هویت و محافظت از دادهها نقش بنیادین دارد. سامانه نشانه با ارائه راهکار مدیریت احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، امنیت دیجیتال متفاوتی برای سازمانها فراهم کرده است.

سه رکن امنیت اطلاعات

هر سیاست امنیت اطلاعات موفق بر سه ستون اساسی استوار است. سازمانی که این سه رکن را جدی دنبال کند، شانس کمتری برای آسیبپذیری مقابل حملات دارد.

CIA Triad؛ قلب تپنده امنیت اطلاعات

مدل معروف CIA Triad (محرمانگی، تمامیت و در دسترس بودن) پایه و اساس تمام اقدامات حفاظت داده و Data Protection را شکل میدهد.

محرمانگی (Confidentiality) مانع دسترسی غیرمجاز به دادهها میشود.

تمامیت (Integrity) تضمین میکند دادهها در طول پردازش یا انتقال، تغییر نیافته باقی بمانند.

در دسترس بودن (Availability) به کاربران مجاز امکان استفاده راحت و مداوم از اطلاعات موردنیازشان را میدهد.

سازمانی که این سه عنصر را بدرستی پیادهسازی کند، ستونهای امنیت اطلاعات خود را قویتر میسازد.

تهدیدات و آسیبپذیریها

پویایی دنیای دیجیتال، سطح حملات احتمالی را پیوسته گستردهتر میکند. حتی توسعهدهندگان یا کارکنان آگاه هم گاهی قربانی خطا میشوند، اما با آموزش و ابزار مناسب میتوان ریسکها را به شدت کاهش داد.

دستهبندی تهدیدات: داخلی و خارجی

حملات داخلی ناشی از ضعف کاربران، اشتباهات انسانی یا حتی کینهتوزی کارکنان هستند. تهدیدات خارجی نیز عمدتاً توسط هکرها، رقیبان یا بدافزارهایی مانند باج افزار انجام میشوند. ضعف در سیاستهای InfoSec، بهروزرسانی ناقص نرمافزارها و نبود استانداردهای امنیتی، راه ورود تهدیدات را هموار میکند. بهترین راه برای مقابله، آموزش مستمر و استفاده از فناوریهای نوین مدیریت هویت نظیر نشانه است.

استانداردهای بینالمللی امنیت اطلاعات

رعایت استانداردهای روز دنیا، بهترین راه برای یکپارچهسازی استاندارد امنیت اطلاعات در سازمان و کاهش احتمال رخنههای امنیتی محسوب میشود.

ISO 27001؛ چارچوب جهانی امنیت اطلاعات

استاندارد ISO 27001، راهنمای طراحی، اجرا و نگهداری سیستم مدیریت امنیت اطلاعات است. این استاندارد تضمین میکند فرآیندها با بالاترین سطح Data Protection انجام میشود و همه مخاطرات بالقوه شناسایی و کنترل شدهاند.

NIST؛ مرجع آمریکایی امنیت دادهها

چارچوب NIST یکی دیگر از منابع مهم جهت پیادهسازی سیاستهای مدیریت ریسک اطلاعات است. استفاده ترکیبی از استانداردهای ISO و NIST، سازمان را در مسیر بهترین شیوههای امنیت داده قرار میدهد و آمادگی آن را برای مقابله با چالشهای نوظهور فناوری بالا میبرد.

برنامه امنیتی سازمانی؛ گام به گام تا حفاظت دادههای حیاتی

تعریف یک سیستم مدیریت امنیت اطلاعات (ISMS) اولین گام حرفهای برای رشد ایمن سازمان است. این سیستم به سازمانها کمک میکند نقاط ضعف را شناسایی و سریعتر برطرف نمایند.

ISMS و نقشه راه مدیریت امنیت دادهها

ISMS فرآیندی منسجم برای تعریف سیاستها، کنترلها و پایش مداوم امنیت اطلاعات فراهم میکند. تیم فناوری اطلاعات با پیادهسازی ISMS، مسئولیت هر نوع تهدید سایبری و آسیبپذیری احتمالی را مدیریت میکند و بروز مشکلات را به حداقل میرساند.

ارزیابی ریسک؛ تصمیمسازی مبتنی بر واقعیت

هیچ راهکار امنیتی بدون ارزیابی ریسک کامل نمیشود. ارزیابی ریسک اطلاعاتی مشخص میکند احتمال رخداد تهدیدات چقدر است و چه آسیبی میتواند به سازمان وارد کند. با داشتن یک برنامه ارزیابی منظم، سازمان میتواند نقاط آسیبپذیر خود را شناسایی و برای حفاظت از دادهها، اقدامات لازم را به موقع اجرا کند.

نقش احراز هویت پیشرفته FIDO در امنیت اطلاعات (با راهکار نشانه neshane.co)

افزایش حملات سایبری باعث شده است احراز هویت قویتر از همیشه مورد نیاز باشد. راهکار نشانه (محصول شرکت رهسا) با استفاده از فناوری FIDO، امکان تعریف کلیدهای امنیتی سختافزاری، موبایل یا حتی کارتهای شناسایی RFID/NFC به عنوان کلید عبور را در محیط سازمانی فراهم میکند. این راهکار نهتنها تجربه کاربری را بهبود میدهد، بلکه خطر حملات مبتنی بر رمز عبور را تا حد زیادی کاهش میدهد و زیرساختی امن برای Information Security به وجود میآورد.

برای آشنایی با مفاهیم پایه و دستهبندی کامل انواع احراز هویت، حتماً صفحه تعاریف و مفاهیم احراز هویت را مشاهده کنید. در این راهنما، با انواع راهکارها، مزایا و کاربریهای هر مدل بیشتر آشنا خواهید شد.

جمعبندی و مشاوره امنیتی رایگان

هیچ سازمانی نمیتواند نسبت به چالشهای امنیتی امروز بیتفاوت باشد. با راهکار نشانه neshane.co مسیر حفاظت از دادهها، مدیریت هویت و پیادهسازی استاندارد امنیت اطلاعات بسیار آسانتر میشود. از یکپارچهسازی هویت بدون رمز عبور تا مدیریت کلیدهای از راه دور، InfoSec با نشانه وارد عصر جدیدی میشود.

محصولات نشانه موبایل و نشانه توکن به شما کمک میکند بدون دغدغه رمز عبور از امنیت اطلاعات لذت ببرید. این ابزارها، مطابق با استاندارد FIDO طراحی شدهاند و همزمان امنیت و تجربه کاربری را ارتقا میدهند. برای مهاجرت سریع به محیط بدون رمز عبور و دریافت مشاوره تخصصی کافیست با کارشناسان نشانه به شماره 91096551-021 تماس بگیرید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

احراز هویت مرکزی SSO: یک بار ورود، دسترسی همه جانبه – neshane.co

یادآوری رمزهای عبور متعدد برای کاربران و مدیریت آنها برای تیمهای IT به یک چالش بزرگ تبدیل شده است. آمارها نشان میدهند که یک کارمند معمولی به طور متوسط باید ۹۰ رمز عبور مختلف را به خاطر بسپارد. احراز هویت مرکزی SSO یا Single Sign-On راهحلی است که این معضل را با یک رویکرد هوشمندانه حل میکند. سازمانهایی که از SSO استفاده میکنند، گزارش میدهند که ۴۰ درصد از تماسهای پشتیبانی مربوط به بازیابی رمز عبور کاهش یافته است.

در دنیایی که امنیت سایبری و تجربه کاربری باید همزمان بهینه شوند، ورود یکپارچه به عنوان یک راهکار استراتژیک مطرح میشود. SSO به کاربران اجازه میدهد با یک بار احراز هویت به تمام سرویسها و برنامههای مورد نیاز خود دسترسی داشته باشند. نشانه (neshane.co) با ارائه راهکارهای مبتنی بر استاندارد FIDO2، این مفهوم را یک گام جلوتر برده و احراز هویت بدون رمز عبور را به واقعیت تبدیل کرده است.

سازمانهای پیشرو درک کردهاند که احراز هویت مرکزی فراتر از یک ابزار راحتی است. این سیستم نقش کلیدی در معماری امنیتی مدرن ایفا میکند و بخش جداییناپذیر از استراتژی Zero Trust محسوب میشود. با نشانه، سازمانها میتوانند از مزایای SSO بهرهمند شوند و همزمان امنیت را با حذف کامل رمزهای عبور به سطح جدیدی ارتقا دهند.

مفهوم و کارکرد SSO

برای درک عمیق Single Sign-On، باید ابتدا چالشهایی که این فناوری حل میکند را بشناسیم. در محیطهای سازمانی امروز، کارمندان برای انجام وظایف روزانه خود باید به دهها سرویس مختلف دسترسی داشته باشند. از سیستمهای مدیریت منابع انسانی گرفته تا ابزارهای همکاری تیمی، هر کدام نیاز به احراز هویت جداگانه دارند. این پیچیدگی منجر به استفاده از رمزهای ضعیف، نوشتن رمزها روی کاغذ، و در نهایت آسیبپذیریهای امنیتی میشود.

تعریف فنی

احراز هویت مرکزی SSO یک چارچوب احراز هویت است که به کاربران امکان میدهد با یک مجموعه اعتبارنامه (credentials) به چندین برنامه و سرویس دسترسی پیدا کنند. در این سیستم، یک Identity Provider (IdP) مرکزی وظیفه احراز هویت کاربران را بر عهده دارد و نتیجه را به Service Provider ها (SP) اعلام میکند. این فرآیند بر اساس رابطه اعتماد (trust relationship) بین IdP و SP ها انجام میشود.

مکانیزم کار SSO بر پایه توکنهای احراز هویت استوار است. وقتی کاربر برای اولین بار وارد سیستم میشود، IdP یک توکن دیجیتال ایجاد میکند که حاوی اطلاعات هویتی کاربر است. این توکن به صورت رمزنگاری شده امضا میشود تا از جعل آن جلوگیری شود. هر بار که کاربر به سرویس جدیدی دسترسی میخواهد، این توکن بررسی میشود و در صورت معتبر بودن، دسترسی بدون نیاز به ورود مجدد فراهم میشود.

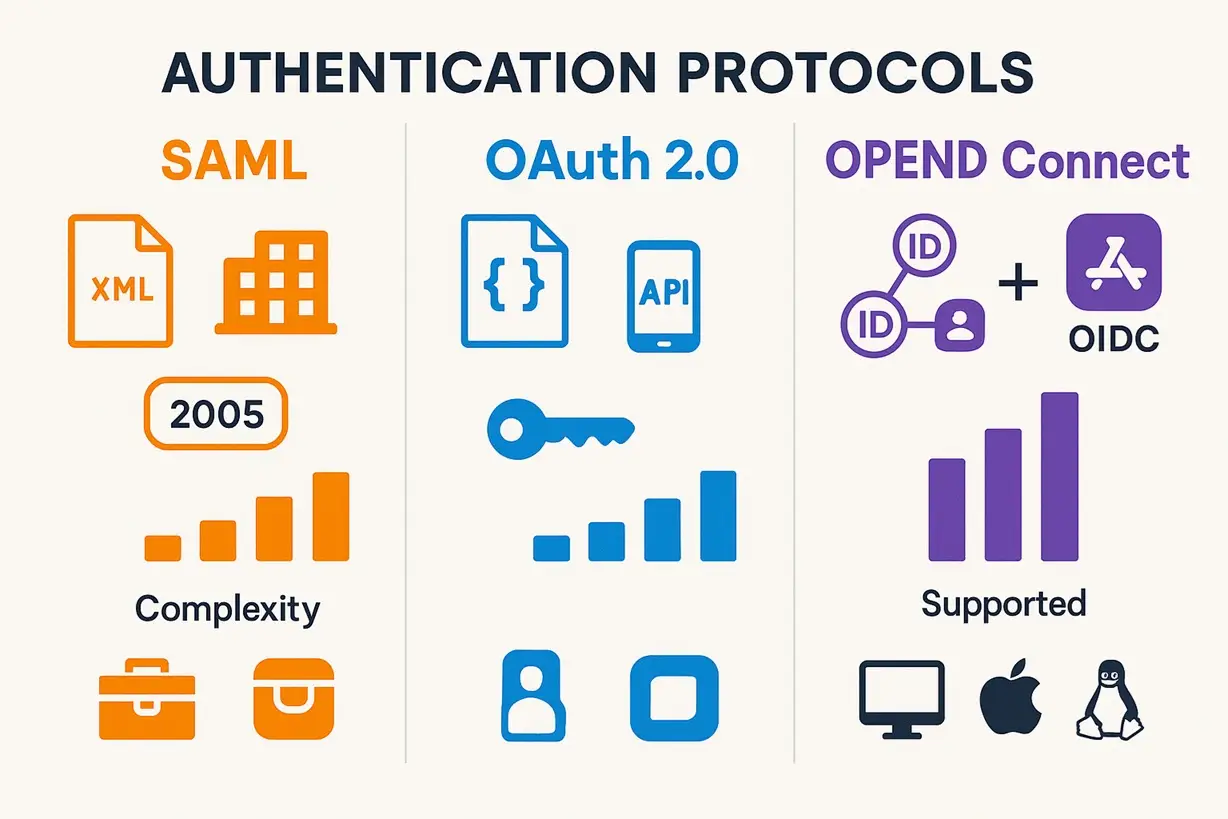

ساختار ورود یکپارچه شامل سه جزء اصلی است: کاربر نهایی که درخواست دسترسی دارد، Identity Provider که مسئول احراز هویت است، و Service Provider که منابع و خدمات را ارائه میدهد. ارتباط بین این اجزا از طریق پروتکلهای استاندارد مانند SAML، OAuth 2.0، و OpenID Connect انجام میشود. هر کدام از این پروتکلها مزایا و کاربردهای خاص خود را دارند که در ادامه بررسی خواهیم کرد.

یکی از نکات کلیدی در طراحی سیستمهای SSO، مفهوم Session Management است. پس از احراز هویت موفق، یک نشست (session) برای کاربر ایجاد میشود که تا زمان خروج یا انقضای زمان تعیین شده فعال میماند. مدیریت صحیح این نشستها برای حفظ امنیت و در عین حال ارائه تجربه کاربری روان بسیار حیاتی است. نشانه (neshane.co) با استفاده از تکنولوژیهای پیشرفته، این تعادل را به بهترین شکل ممکن برقرار میکند.

تفاوت مهم بین SSO و Same Sign-On نیز باید درک شود. در Same Sign-On، کاربر همان اعتبارنامه را برای ورود به سرویسهای مختلف استفاده میکند، اما باید هر بار آنها را وارد کند. این در حالی است که در احراز هویت مرکزی واقعی، پس از یک بار ورود، دسترسی به سایر سرویسها به صورت خودکار و بدون ورود مجدد انجام میشود. این تفاوت ظاهراً کوچک، تأثیر بزرگی بر تجربه کاربری و امنیت سیستم دارد.

پروتکلها و استانداردها

موفقیت Single Sign-On در سازمانها وابسته به انتخاب و پیادهسازی صحیح پروتکلهای احراز هویت است. هر پروتکل برای سناریوها و نیازهای خاصی طراحی شده و درک تفاوتها برای معماران سیستم ضروری است. سه پروتکل اصلی که امروزه در سیستمهای SSO استفاده میشوند، هر کدام تاریخچه و کاربردهای منحصر به فرد خود را دارند.

SAML

Security Assertion Markup Language یا SAML قدیمیترین و بالغترین پروتکل برای ورود یکپارچه در محیطهای سازمانی است. این پروتکل بر پایه XML طراحی شده و از سال ۲۰۰۵ به عنوان استاندارد OASIS مورد استفاده قرار میگیرد. SAML برای محیطهای enterprise که نیاز به احراز هویت و مجازسازی همزمان دارند، گزینه ایدهآل محسوب میشود.

فرآیند احراز هویت در SAML شامل سه مرحله اصلی است. ابتدا کاربر درخواست دسترسی به یک منبع محافظت شده را ارسال میکند. SP یک درخواست SAML به IdP میفرستد که حاوی اطلاعات مورد نیاز برای احراز هویت است. IdP پس از احراز هویت موفق، یک SAML Assertion ایجاد میکند که حاوی اطلاعات هویتی و مجوزهای کاربر است. این Assertion با کلید خصوصی IdP امضا میشود و به SP ارسال میگردد.

مزیت اصلی SAML در امنیت بالا و پشتیبانی گسترده آن است. بیشتر سرویسهای enterprise مانند Salesforce، Microsoft 365، و Google Workspace از SAML پشتیبانی میکنند. اما پیچیدگی پیادهسازی و وابستگی به XML که برای محیطهای موبایل مناسب نیست، از محدودیتهای این پروتکل محسوب میشوند.

OAuth

OAuth 2.0 برخلاف SAML، یک چارچوب مجازسازی (authorization) است نه احراز هویت. این پروتکل به برنامههای ثالث اجازه میدهد بدون دریافت رمز عبور کاربر، به منابع محافظت شده دسترسی پیدا کنند. OAuth در سناریوهایی مفید است که میخواهید به یک برنامه اجازه دسترسی محدود به دادههای خود را بدهید، مانند زمانی که به یک اپلیکیشن اجازه میدهید به تقویم Google شما دسترسی داشته باشد.

مکانیزم OAuth بر اساس Access Token ها کار میکند. این توکنها مشخص میکنند که دارنده آن به چه منابعی و با چه سطح دسترسی میتواند دست پیدا کند. برخلاف SAML که از XML استفاده میکند، OAuth معمولاً با JSON کار میکند که برای محیطهای وب و موبایل مدرن مناسبتر است. همچنین OAuth از مفهوم Scope استفاده میکند که دقیقاً مشخص میکند برنامه به چه بخشهایی از دادهها دسترسی دارد.

نکته مهم این است که OAuth به تنهایی برای احراز هویت مرکزی کافی نیست. این پروتکل فقط مشخص میکند که چه کسی به چه چیزی دسترسی دارد، نه اینکه آن شخص واقعاً کیست. برای حل این مشکل، OpenID Connect توسعه یافت.

OpenID Connect

OpenID Connect (OIDC) لایه احراز هویت سادهای است که بر روی OAuth 2.0 ساخته شده است. این پروتکل بهترین ویژگیهای هر دو دنیا را ترکیب میکند: سادگی و انعطاف OAuth با قابلیت احراز هویت. OIDC از ID Token استفاده میکند که یک JWT (JSON Web Token) امضا شده حاوی اطلاعات هویتی کاربر است.

مزیت اصلی OIDC در سادگی پیادهسازی و پشتیبانی گسترده آن است. غولهای تکنولوژی مانند Google، Microsoft، و Apple همگی از OIDC برای سرویسهای SSO خود استفاده میکنند. این پروتکل برای محیطهای B2C که کاربران نهایی با سرویسهای مختلف تعامل دارند، انتخاب ایدهآل است. همچنین OIDC برای اپلیکیشنهای موبایل و Single Page Application ها بسیار مناسب است.

استانداردسازی در OIDC یکی از نقاط قوت آن محسوب میشود. برخلاف OAuth که انعطاف زیادی در پیادهسازی دارد، OIDC دقیقاً مشخص میکند که اطلاعات هویتی چگونه باید منتقل شوند. این امر باعث میشود که سازگاری بین سیستمهای مختلف بسیار سادهتر شود. نشانه (neshane.co) از این استانداردها برای ارائه راهکارهای احراز هویت پیشرفته استفاده میکند.

مزایا برای کاربران و IT

پیادهسازی احراز هویت مرکزی SSO مزایای قابل توجهی برای هر دو گروه کاربران نهایی و تیمهای IT به همراه دارد. این مزایا فراتر از صرفهجویی در زمان هستند و تأثیر عمیقی بر امنیت، بهرهوری و رضایت کلی سازمان دارند. درک کامل این مزایا برای توجیه سرمایهگذاری در سیستمهای SSO ضروری است.

بهبود تجربه کاربری

مهمترین مزیت ورود یکپارچه برای کاربران، حذف نیاز به یادآوری و مدیریت رمزهای عبور متعدد است. تحقیقات نشان میدهد که کاربران به طور متوسط ۲۳ دقیقه در هفته صرف ورود به سیستمهای مختلف میکنند. با SSO، این زمان به چند ثانیه در روز کاهش مییابد. کاربران میتوانند تمرکز خود را بر انجام وظایف اصلی قرار دهند نه مدیریت رمزهای عبور.

تجربه یکپارچه و بدون اصطکاک که SSO ارائه میدهد، رضایت شغلی کارمندان را افزایش میدهد. دیگر نیازی نیست که کاربران با پیغامهای “رمز عبور اشتباه است” یا “رمز عبور منقضی شده” دست و پنجه نرم کنند. این بهبود تجربه کاربری به طور مستقیم بر بهرهوری سازمان تأثیر میگذارد. مطالعات نشان میدهد که سازمانهایی که SSO پیادهسازی کردهاند، افزایش ۲۵ درصدی در رضایت کارمندان را گزارش دادهاند.

دسترسی سریعتر به منابع یکی دیگر از مزایای کلیدی است. کاربران میتوانند بین برنامههای مختلف به راحتی جابجا شوند بدون اینکه جریان کاری آنها قطع شود. این امر به ویژه برای کارمندانی که با چندین سیستم همزمان کار میکنند، مانند تیمهای فروش که بین CRM، ایمیل، و ابزارهای گزارشدهی در حرکت هستند، بسیار ارزشمند است.

از منظر امنیتی، کاربران تمایل بیشتری به استفاده از رمزهای قویتر دارند وقتی که فقط یک رمز را باید به خاطر بسپارند. این امر احتمال استفاده از رمزهای ضعیف یا تکراری را کاهش میدهد. همچنین، با کاهش دفعات ورود رمز، احتمال افشای آن از طریق Shoulder Surfing یا Keylogger ها نیز کم میشود.

برای تیمهای IT، مزایای احراز هویت مرکزی حتی قابل توجهتر است. مدیریت متمرکز کاربران یکی از بزرگترین مزایاست. به جای مدیریت حسابهای کاربری در دهها سیستم مختلف، IT میتواند همه چیز را از یک نقطه کنترل کند. اضافه کردن کارمند جدید، تغییر سطح دسترسی، یا غیرفعال کردن حساب کاربر ترک کرده، همه از یک محل انجام میشود.

کاهش چشمگیر تماسهای پشتیبانی مربوط به رمز عبور، یکی از مزایای ملموس SSO است. آمارها نشان میدهد که ۳۰ تا ۵۰ درصد از تماسهای Help Desk مربوط به مشکلات رمز عبور است. با پیادهسازی SSO، این تماسها به طور قابل توجهی کاهش مییابد و تیم IT میتواند بر روی پروژههای استراتژیکتر تمرکز کند. هزینه هر تماس پشتیبانی برای بازیابی رمز عبور حدود ۷۰ دلار تخمین زده میشود.

بهبود امنیت کلی سازمان نیز از مزایای مهم است. با SSO، امکان اعمال سیاستهای امنیتی یکپارچه وجود دارد. مثلاً میتوان احراز هویت چندعاملی (MFA) را برای همه سرویسها از یک نقطه فعال کرد. همچنین، نظارت و ممیزی (audit) فعالیتهای کاربران بسیار سادهتر میشود چون همه log ها در یک محل جمعآوری میشوند.

قابلیتهای گزارشدهی پیشرفته که SSO ارائه میدهد، به تیمهای امنیتی کمک میکند تا الگوهای مشکوک را سریعتر شناسایی کنند. برای مثال، اگر کاربری از دو مکان جغرافیایی دور در زمان کوتاه تلاش برای ورود کند، سیستم میتواند این را به عنوان یک تهدید احتمالی شناسایی و اقدامات لازم را انجام دهد.

پیادهسازی

راهاندازی موفق Single Sign-On نیازمند برنامهریزی دقیق و اجرای مرحلهای است. بسیاری از سازمانها با این تصور اشتباه که SSO یک پروژه صرفاً فنی است، وارد پیادهسازی میشوند. در حالی که موفقیت این پروژه به همان اندازه به عوامل سازمانی و فرهنگی وابسته است که به جنبههای تکنیکی.

انتخاب راهکار

اولین و مهمترین تصمیم در پیادهسازی احراز هویت مرکزی، انتخاب بین راهکارهای On-Premise و Cloud-based است. راهکارهای On-Premise کنترل کامل بر دادهها و زیرساخت را فراهم میکنند و برای سازمانهایی با الزامات امنیتی سختگیرانه مناسب هستند. اما هزینههای اولیه بالا، نیاز به تخصص داخلی، و پیچیدگی نگهداری از چالشهای این رویکرد هستند.

راهکارهای Cloud-based مانند آنچه نشانه (neshane.co) ارائه میدهد، انعطافپذیری و مقیاسپذیری بیشتری دارند. هزینههای اولیه پایینتر، بهروزرسانیهای خودکار، و عدم نیاز به نگهداری زیرساخت از مزایای این رویکرد است. با این حال، برخی سازمانها نگرانیهایی درباره امنیت دادهها در ابر دارند که با انتخاب ارائهدهندگان معتبر و رعایت استانداردهای امنیتی قابل رفع است.

ارزیابی نیازهای سازمان گام بعدی است. باید مشخص شود که چه تعداد کاربر، چه تعداد اپلیکیشن، و چه نوع دستگاههایی قرار است از SSO استفاده کنند. آیا نیاز به پشتیبانی از کاربران خارجی (مانند مشتریان یا شرکا) وجود دارد؟ آیا اپلیکیشنهای legacy که از پروتکلهای مدرن پشتیبانی نمیکنند در سازمان وجود دارد؟ پاسخ به این سوالات در انتخاب راهکار مناسب تأثیرگذار است.

بررسی سازگاری با سیستمهای موجود حیاتی است. بسیاری از سازمانها از ترکیبی از اپلیکیشنهای SaaS، On-Premise، و توسعهیافته داخلی استفاده میکنند. راهکار SSO انتخابی باید بتواند با همه این سیستمها یکپارچه شود. خوشبختانه، پروتکلهای استاندارد مانند SAML و OIDC این یکپارچگی را تسهیل میکنند.

در نظر گرفتن رشد آینده سازمان نیز مهم است. راهکار انتخابی باید قابلیت مقیاسپذیری داشته باشد تا با افزایش تعداد کاربران و اپلیکیشنها، عملکرد آن دچار افت نشود. همچنین، باید از تکنولوژیهای نوین مانند احراز هویت بدون رمز که نشانه ارائه میدهد، پشتیبانی کند تا سازمان برای آینده آماده باشد.

مراحل پیادهسازی ورود یکپارچه معمولاً با یک پایلوت محدود آغاز میشود. انتخاب گروه کوچکی از کاربران پیشرو و چند اپلیکیشن غیرحیاتی برای شروع، ریسک را کاهش میدهد و امکان شناسایی و رفع مشکلات را فراهم میکند. پس از موفقیت پایلوت، میتوان به تدریج کاربران و اپلیکیشنهای بیشتری را اضافه کرد.

آموزش کاربران نقش کلیدی در موفقیت پروژه دارد. کاربران باید با مفهوم SSO، نحوه استفاده از آن، و مزایایی که برایشان دارد آشنا شوند. ایجاد مستندات ساده، برگزاری جلسات آموزشی، و ارائه پشتیبانی مستمر در روزهای اول، از مقاومت در برابر تغییر میکاهد.

پیکربندی امنیتی صحیح از اهمیت بالایی برخوردار است. تنظیم Session Timeout مناسب، فعالسازی MFA برای دسترسیهای حساس، و پیکربندی سیاستهای دسترسی بر اساس نقش (RBAC) باید با دقت انجام شود. همچنین، باید فرآیندهای واضحی برای مدیریت موقعیتهای اضطراری مانند از دست رفتن دسترسی به IdP تعریف شود.

مانیتورینگ مستمر و بهینهسازی پس از راهاندازی ضروری است. بررسی log ها، تحلیل الگوهای استفاده، و دریافت بازخورد از کاربران کمک میکند تا سیستم به مرور زمان بهبود یابد. نشانه با ارائه داشبوردهای تحلیلی جامع، این فرآیند را برای مدیران IT ساده میکند.

چالشها و راهحلها

علیرغم مزایای فراوان احراز هویت مرکزی SSO، پیادهسازی آن با چالشهایی همراه است که باید شناخته و مدیریت شوند. یکی از بزرگترین نگرانیها، ایجاد Single Point of Failure است. اگر سیستم SSO از دسترس خارج شود، کاربران نمیتوانند به هیچ یک از سرویسها دسترسی پیدا کنند. برای رفع این چالش، باید معماری High Availability با Redundancy مناسب طراحی شود.

امنیت حسابهای SSO اهمیت دوچندان دارد. اگر مهاجمی به حساب SSO کاربری دسترسی پیدا کند، به همه سرویسهای آن کاربر دسترسی خواهد داشت. استفاده از احراز هویت چندعاملی قوی، به ویژه روشهای مقاوم در برابر فیشینگ مانند FIDO2 که نشانه ارائه میدهد، این ریسک را به شدت کاهش میدهد.

مدیریت Session ها چالش دیگری است که باید به دقت انجام شود. تعیین مدت زمان مناسب برای Session Timeout به گونهای که هم امنیت حفظ شود و هم تجربه کاربری مختل نشود، نیاز به تعادل دقیق دارد. استفاده از تکنیکهایی مانند Adaptive Authentication که بر اساس ریسک، نیاز به احراز هویت مجدد را تعیین میکند، راهحل مناسبی است.

یکپارچهسازی با سیستمهای قدیمی (Legacy) که از پروتکلهای مدرن پشتیبانی نمیکنند، چالش فنی مهمی است. راهحلهایی مانند استفاده از Gateway ها یا Proxy های SSO که بین سیستم مدرن و Legacy واسط میشوند، میتواند این مشکل را حل کند. البته گاهی بازنویسی یا جایگزینی این سیستمها تنها راهحل پایدار است.

مقاومت سازمانی در برابر تغییر نیز نباید دست کم گرفته شود. برخی کاربران به روشهای قدیمی عادت کردهاند و تغییر برایشان دشوار است. ارتباط مؤثر درباره مزایای SSO، آموزش کافی، و پشتیبانی مستمر برای غلبه بر این مقاومت ضروری است.

آینده احراز هویت: فراتر از SSO

احراز هویت مرکزی تنها یک ایستگاه در مسیر تکامل مدیریت هویت دیجیتال است. آینده به سمت احراز هویت بدون رمز عبور (Passwordless) حرکت میکند و نشانه (neshane.co) در این مسیر پیشگام است. با استفاده از استاندارد FIDO2، دیگر نیازی به رمز عبور حتی برای ورود اولیه به SSO نیست.

احراز هویت بدون رمز با استفاده از عوامل بیومتریک، کلیدهای امنیتی، یا دستگاههای موبایل، امنیت را به طور چشمگیری افزایش میدهد. نشانه با ارائه راهکارهای متنوع شامل نشانه موبایل که گوشی هوشمند را به کلید FIDO تبدیل میکند، نشانه کارت که از کارتهای RFID/NFC استفاده میکند، و نشانه توکن که یک کلید USB امن است، این انتقال را برای سازمانها آسان میکند.

ترکیب SSO با احراز هویت بدون رمز، بهترین تجربه کاربری و بالاترین سطح امنیت را ارائه میدهد. کاربران یک بار با روشی امن و بدون رمز وارد میشوند و سپس به همه سرویسها دسترسی دارند. این رویکرد همه مشکلات مربوط به رمزهای عبور را از بین میبرد و در عین حال مزایای SSO را حفظ میکند.

معماری Zero Trust که در آن “هرگز اعتماد نکن، همیشه تأیید کن” اصل راهنما است، نقش SSO را تغییر میدهد. در این معماری، SSO تنها نقطه شروع است و دسترسیها بر اساس Context مانند موقعیت، دستگاه، و حساسیت منابع به طور مداوم ارزیابی میشوند. نشانه با قابلیتهای Adaptive Authentication خود، این نیازها را به خوبی پوشش میدهد.

هوش مصنوعی و یادگیری ماشین نیز در آینده SSO نقش مهمی خواهند داشت. تشخیص الگوهای غیرعادی، پیشبینی تهدیدات، و تنظیم خودکار سیاستهای امنیتی، برخی از کاربردهای AI در این حوزه هستند. درگاه احراز هویت یکپارچه مدرن باید از این تکنولوژیها بهره ببرد تا در برابر تهدیدات پیچیده امروز مقاوم باشد.

نتیجهگیری

احراز هویت مرکزی SSO دیگر یک امکان اختیاری نیست، بلکه ضرورتی برای سازمانهایی است که میخواهند در عصر دیجیتال رقابتی باقی بمانند. مزایای آن از کاهش هزینههای عملیاتی و بهبود بهرهوری تا افزایش امنیت و رضایت کاربران گسترده است. با انتخاب راهکار مناسب و پیادهسازی صحیح، سازمانها میتوانند از این مزایا بهرهمند شوند.

نشانه (neshane.co) با ترکیب قدرت SSO و نوآوری احراز هویت بدون رمز عبور، راهکاری جامع برای نیازهای امروز و فردای سازمانها ارائه میدهد. چه به دنبال سادهسازی مدیریت دسترسیها باشید، چه نگران امنیت رمزهای عبور، و چه در جستجوی بهترین تجربه کاربری، نشانه پاسخی برای همه این نیازها دارد.

محصولات نشانه موبایل و نشانه توکن راهحلهای احراز هویت مبتنی بر FIDO هستند که امنیت دیجیتال مؤسسات را تقویت کرده و تجربهای روانتر برای کاربران ایجاد میکنند. جهت انتقال آسان به جهانی بدون گذرواژه و کسب مشاوره تخصصی، با کارشناسان ماهر گروه نشانه از طریق شماره 021-91096551 ارتباط برقرار کنید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 خرید راهکارهای امنیتی پیشرفته نشانه

حملات بروت فورس: وقتی هکر در را میکوبد – راهکار جامع neshane

تصور کنید دزدی با دستهای کلید جلوی در خانه شما ایستاده و یکی یکی آنها را امتحان میکند. بروت فورس دقیقاً همین است، اما در دنیای دیجیتال. هر ثانیه، میلیونها تلاش برای شکستن رمزهای عبور در سراسر جهان انجام میشود. طبق گزارشهای اخیر، حملات بروت فورس در سال 2024 با افزایش 12 درصدی مواجه شدهاند. این آمار نگرانکننده نشان میدهد که تهدیدی که شاید ساده به نظر برسد، همچنان یکی از خطرناکترین روشهای نفوذ به سیستمها محسوب میشود.

حمله بروت فورس به زبان فارسی یعنی “نیروی بیرحم”، و این نام کاملاً با ماهیت آن همخوانی دارد. بین سالهای 2021 و 2022، حملات بروت فورس 74 درصد افزایش یافتند و این روند صعودی همچنان ادامه دارد. مهاجمان با استفاده از قدرت محاسباتی بالا و ابزارهای خودکار، هزاران یا حتی میلیونها ترکیب رمز عبور را در زمانی کوتاه امتحان میکنند. این حملات نه تنها برای افراد بلکه برای سازمانها نیز تهدیدی جدی محسوب میشوند.

در عصری که پیشرفتهای فناوری GPU قدرت محاسباتی را به شدت افزایش داده و امکان شکستن رمزهای عبور را با سرعت بیسابقهای فراهم کرده است، دیگر نمیتوان به روشهای سنتی امنیتی اتکا کرد. راهکار نشانه (neshane.co) با ارائه احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، پاسخی نوین به این چالش قدیمی ارائه میدهد.

مکانیزم حملات بروت فورس

درک نحوه عملکرد حملات بروت فورس اولین گام در محافظت موثر است. این حملات بر پایه یک اصل ساده اما قدرتمند استوار هستند: امتحان تمام احتمالات تا رسیدن به پاسخ صحیح. حمله بروت فورس معادل امتحان کردن هر کلید موجود در دسته کلید تا پیدا کردن کلید مناسب است. مهاجمان با صبر و پشتکار، و البته با کمک فناوری، این فرآیند را به صورت خودکار انجام میدهند.

تعریف و نحوه عملکرد

Brute Force Attack روشی است که در آن مهاجم با ارسال تعداد زیادی کلید یا رمز عبور احتمالی، امید دارد که در نهایت حدس صحیحی بزند. این استراتژی از نظر تئوری میتواند هر نوع رمزنگاری را که از نظر اطلاعاتی امن نیست، بشکند. فرآیند این حمله به صورت زیر انجام میشود:

ابتدا مهاجم هدف خود را شناسایی میکند، که میتواند یک حساب کاربری، سیستم یا شبکه باشد. سپس با استفاده از نرمافزارهای تخصصی، فرآیند حدس زدن آغاز میشود. ابزارهای بروت فورس میتوانند به سرعت هزاران یا حتی میلیونها ترکیب رمز عبور را در زمان کوتاهی تولید و آزمایش کنند. این ابزارها معمولاً از الگوریتمهای هوشمند برای بهینهسازی فرآیند استفاده میکنند.

قدرت محاسباتی نقش کلیدی در موفقیت این حملات دارد. در سال 2022، هشت کارت گرافیک Nvidia RTX 4090 که به هم متصل شده بودند، توانستند 200 میلیارد ترکیب رمز عبور NTLM هشت کاراکتری را در عرض 48 دقیقه بررسی کنند. این سرعت خیرهکننده نشان میدهد که رمزهای عبور کوتاه و ساده دیگر هیچ امنیتی ندارند.

انواع و روشها

تنوع در روشهای حمله جستجوی فراگیر به مهاجمان این امکان را میدهد که بسته به شرایط و منابع موجود، مناسبترین تکنیک را انتخاب کنند. هر یک از این روشها مزایا و محدودیتهای خاص خود را دارند و شناخت آنها برای طراحی دفاع موثر ضروری است.

Dictionary Attack

حمله دیکشنری یکی از رایجترین انواع Password Cracking است که از فهرستی از پیش تنظیم شده حاوی کلمات و عبارات رایج برای حدس زدن رمزهای عبور استفاده میکند. این روش بر این فرض استوار است که بسیاری از کاربران از کلمات قابل پیشبینی مانند “password”، “123456” یا “qwerty” استفاده میکنند.

مهاجمان امروزی از فهرستهای بسیار پیشرفتهتری استفاده میکنند. دیکشنریهای مدرن حاوی صدها میلیون رمز عبور بازیابی شده از نقضهای امنیتی گذشته هستند. این فهرستها مرتباً بهروزرسانی میشوند و شامل الگوهای رایج، ترکیبات محبوب و حتی عبارات محلی هستند. برای مثال، در حمله به سازمانهای ایرانی، مهاجمان از کلماتی مانند اسامی شهرها، تیمهای فوتبال محبوب یا عبارات فارسی رایج استفاده میکنند.

کارایی حملات دیکشنری به کیفیت فهرست استفاده شده بستگی دارد. مطالعات نشان میدهند که 65 درصد از افراد رمزهای عبور خود را در چندین حساب کاربری استفاده میکنند و 59 درصد از جزئیات شخصی قابل حدس مانند نام حیوانات خانگی یا تاریخ تولد استفاده میکنند. این آمار نشان میدهد چرا حملات دیکشنری همچنان بسیار موثر هستند.

Hybrid Attack

حملات ترکیبی یا Hybrid نوعی Brute Force Attack پیشرفته هستند که از ترکیب روشهای مختلف برای افزایش احتمال موفقیت استفاده میکنند. این حملات معمولاً با یک کلمه از دیکشنری شروع میشوند و سپس تغییرات مختلفی روی آن اعمال میکنند.

روش کار حملات Hybrid به این صورت است که مهاجم ممکن است رمز عبور به خطر افتاده کاربر را برای یک سایت داشته باشد، اما کاربر آن را تغییر داده است. مهاجم حالا با استفاده از روش بروت فورس، تغییرات مختلف رمز قدیمی را امتحان میکند. برای مثال، اگر رمز قبلی “password123” بوده، مهاجم ترکیباتی مانند “password124”، “Password123!” یا “p@ssword123” را امتحان میکند.

در حقیقت، حمله Hybrid مانند حمله Combinator است که یک طرف آن دیکشنری و طرف دیگر نتیجه حمله بروت فورس است. این ترکیب باعث میشود که حمله هم سریعتر از بروت فورس خالص باشد و هم موثرتر از حمله دیکشنری ساده. مهاجمان میتوانند قوانین پیچیدهای برای تولید تغییرات تعریف کنند، مانند اضافه کردن سال جاری، تبدیل حروف به اعداد مشابه، یا اضافه کردن کاراکترهای خاص در ابتدا یا انتهای کلمه.

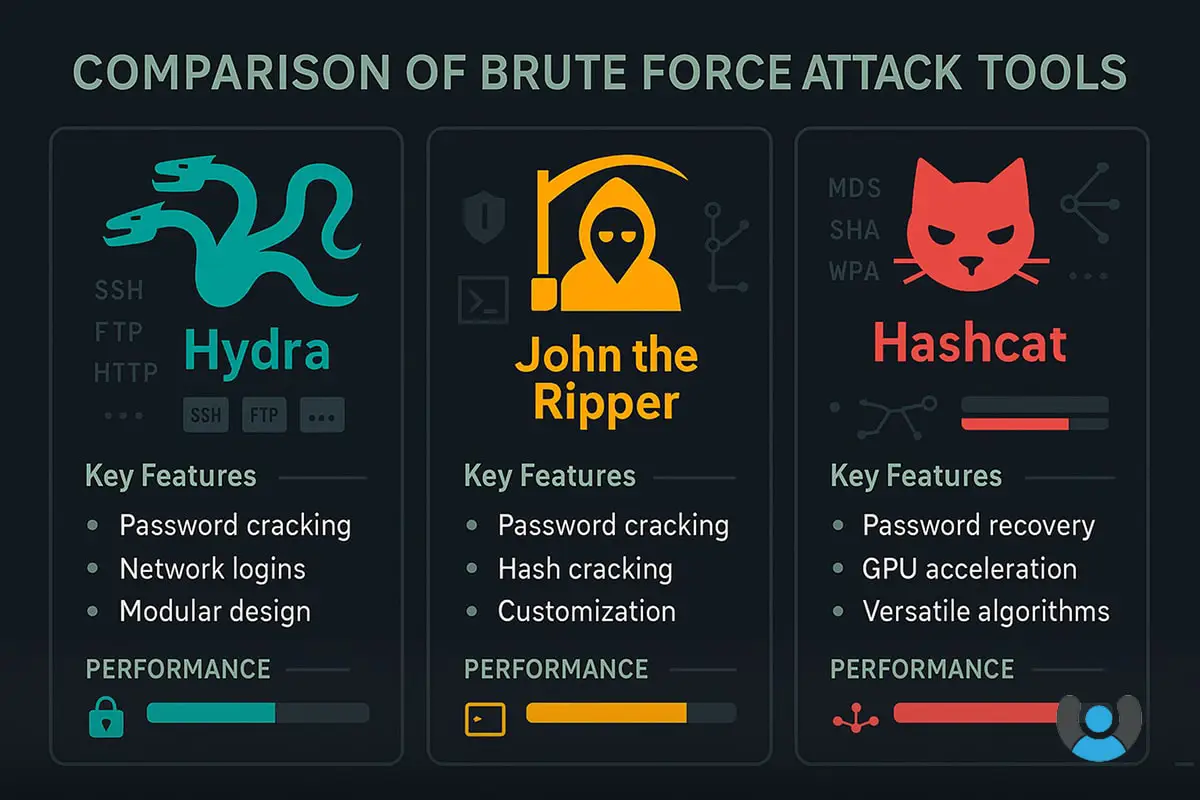

ابزارهای حمله

توسعه ابزارهای تخصصی حمله بروت فورس این نوع حملات را از یک فرآیند دستی خستهکننده به عملیاتی خودکار و بسیار کارآمد تبدیل کرده است. این ابزارها که برخی برای اهداف امنیتی مشروع و برخی برای مقاصد مخرب استفاده میشوند، قابلیتهای متنوعی دارند.

معرفی ابزارها

یکی از معروفترین ابزارهای Password Cracking نرمافزار Hydra است. THC-Hydra به هکرها امکان میدهد رمزهای عبور احراز هویت شبکه را بشکنند و میتواند حملات دیکشنری را در برابر بیش از 30 پروتکل مختلف از جمله HTTPS، FTP و Telnet انجام دهد. این ابزار به دلیل سرعت بالا و پشتیبانی از پروتکلهای متعدد، محبوبیت زیادی دارد.

John the Ripper ابزار دیگری است که در ابتدا برای سیستمهای یونیکس توسعه یافت اما اکنون روی 15 پلتفرم مختلف از جمله Unix، Windows و OpenVMS اجرا میشود. این نرمافزار میتواند به طور خودکار نوع هش استفاده شده در رمز عبور را تشخیص دهد و از ترکیبی از حملات دیکشنری و بروت فورس استفاده کند.

Hashcat به عنوان “سریعترین و پیشرفتهترین ابزار بازیابی رمز عبور” شناخته میشود و از چندین الگوریتم پشتیبانی میکند. این ابزار میتواند انواع مختلف حملات شامل بروت فورس، دیکشنری، ترکیبی، ماسک و مبتنی بر قانون را اجرا کند. فناوریهای مدرن GPU و FPGA توانایی خود را در حملات بروت فورس ثابت کردهاند، به طوری که GPUها صدها و FPGAها هزاران واحد پردازشی دارند که آنها را برای شکستن رمزهای عبور بسیار مناسبتر از پردازندههای معمولی میکند.

راههای محافظت

مقابله با حملات بروت فورس نیازمند رویکردی چندلایه است که ترکیبی از راهکارهای فنی و مدیریتی را شامل میشود. هیچ راهحل منفردی نمیتواند امنیت کامل را تضمین کند، اما ترکیب روشهای مختلف میتواند احتمال موفقیت مهاجمان را به شدت کاهش دهد.

Rate Limiting

محدودسازی نرخ یا Rate Limiting یکی از موثرترین روشهای دفاع در برابر Brute Force Attack است. این تکنیک با کنترل تعداد درخواستهایی که یک کاربر میتواند در بازه زمانی مشخص ارسال کند، مانع از مصرف بیش از حد منابع سیستم میشود. اجرای صحیح Rate Limiting میتواند حملات خودکار را عملاً غیرممکن کند.

روشهای مختلفی برای پیادهسازی Rate Limiting وجود دارد. الگوریتم Fixed Window Counting تعداد درخواستهای کاربر را در یک پنجره زمانی ثابت مانند یک دقیقه یا یک ساعت ردیابی میکند و پس از رسیدن به حد مجاز، درخواستهای بیشتر را مسدود میکند. روش پیشرفتهتر، الگوریتم Sliding Log است که دقت بیشتری در محاسبه تعداد درخواستها دارد.

یکی از چالشهای Rate Limiting، تعیین حد مناسب است. اگر محدودیت خیلی سختگیرانه باشد، ممکن است کاربران مشروع نیز دچار مشکل شوند، اما اگر خیلی سهلگیرانه باشد، در برابر حملات موثر نخواهد بود. برای مثال، محدود کردن تلاشهای ورود به 3 بار در دقیقه میتواند برای اکثر کاربران عادی کافی باشد، در حالی که مهاجمان را به شدت کند میکند.

CAPTCHA

استفاده از CAPTCHA راهحل دیگری برای مقابله با حمله جستجوی فراگیر است. CAPTCHA یک آزمون کاملاً خودکار تورینگ عمومی برای تمایز انسانها از کامپیوترها است که به ویژه در متوقف کردن هرگونه سوءاستفاده خودکار، از جمله حملات بروت فورس، موثر است. این سیستم با ارائه چالشهایی که برای انسانها آسان اما برای کامپیوترها دشوار است، مانع از اجرای حملات خودکار میشود.

پیادهسازی CAPTCHA باید هوشمندانه انجام شود. بسیاری از سایتها از CAPTCHA پس از تعداد کم تلاشهای ناموفق (مانند 3 بار) استفاده میکنند و سپس حساب را برای مدت زمانی (مانند یک ساعت) پس از تعداد زیاد تلاشهای ناموفق (مانند 10 بار) قفل میکنند. این روش ترکیبی، تعادل خوبی بین امنیت و تجربه کاربری ایجاد میکند.

با این حال، CAPTCHAها نیز محدودیتهایی دارند. ابزارهای OCR متنباز میتوانند به اسکریپتهای خودکار اجازه دهند متن را از تصاویر تجزیه کنند، که زمان زیادی برای هر حدس اضافه میکند اما در نهایت فقط مهاجم را به تاخیر میاندازد. به همین دلیل، CAPTCHA نباید تنها خط دفاعی باشد.

نشانه: پایان عصر رمزهای عبور

در میان تمام راهحلهای موجود برای مقابله با حملات بروت فورس، احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO که توسط نشانه (neshane.co) ارائه میشود، انقلابی در امنیت دیجیتال محسوب میشود. این راهکار با حذف کامل رمزهای عبور، اساساً امکان حملات بروت فورس را از بین میبرد.

نشانه، یک راهکار مدیریت احراز هویت بدون رمز عبور، مبتنی بر استاندارد FIDO است. این سیستم از رمزنگاری نامتقارن استفاده میکند که در آن کلید خصوصی همیشه در دستگاه کاربر باقی میماند و هرگز به سرور ارسال نمیشود. این معماری اساساً حملات بروت فورس را غیرممکن میکند، زیرا هیچ رمز عبوری برای حدس زدن وجود ندارد.

یکی از مزایای کلیدی نشانه، تنوع در دستگاههای قابل استفاده است. با استفاده از نشانه میتوانید دستگاههای مختلفی را تبدیل به کلید عبور نموده و از احراز هویت بدون رمز عبور لذت ببرید. از این جمله میتوان به کلیدهای امنیتی، گوشی تلفن همراه و کارتهای شناسایی RFID/NFC اشاره نمود. این انعطافپذیری به سازمانها امکان میدهد بدون نیاز به تغییرات اساسی در زیرساخت، امنیت خود را به طور چشمگیری ارتقا دهند.

مقاومت در برابر فیشینگ یکی دیگر از مزایای برجسته نشانه است. کلیدهای عبور فقط با سامانهها و برنامههای کاربردی قابل اعتماد که پیش از این با آنها کلید رمزنگاری تبادل کردهاند کار میکنند. بنابراین شما نمیتوانید حتی به طور تصادفی کلید عبور خود را در یک سامانه جعلی استفاده نمایید. این ویژگی نه تنها در برابر حملات بروت فورس، بلکه در برابر طیف وسیعی از تهدیدات سایبری محافظت ایجاد میکند.

برای سازمانها، نشانه مزایای عملیاتی قابل توجهی دارد. احراز هویت سیستم عامل (ویندوز و لینوکس)، مدیریت رمز عبور برای سیستمهای قدیمی، و دسترسی امن از راه دور (RDP، SSH، VNC) از جمله قابلیتهای این سامانه هستند. این یکپارچگی به معنای آن است که سازمانها میتوانند تمام نیازهای احراز هویت خود را با یک راهکار واحد پوشش دهند.

آمار و واقعیتهای تکاندهنده

آمارهای مربوط به Password Cracking و حملات بروت فورس واقعیتهای نگرانکنندهای را نشان میدهند. 51 درصد از هکرها روش بروت فورس را به دلیل آسیبپذیریهای معماری ابری مانند نرمافزارهای پیکربندی نشده یا نامهای کاربری مدیر که به راحتی قابل دستیابی هستند، ترجیح میدهند. این آمار نشان میدهد که حتی با وجود پیشرفتهای فناوری، بسیاری از سازمانها همچنان در برابر حملات ساده آسیبپذیر هستند.

سرعت شکستن رمزهای عبور به طور نگرانکنندهای افزایش یافته است. افزایش قدرت GPU به طور قابل توجهی امکانپذیری چنین حملاتی را تقویت کرده و به مجرمان سایبری قدرت میدهد تا رمزهای عبور را با سرعتهای بیسابقهای بشکنند. در حالی که یک رمز عبور 8 کاراکتری ساده ممکن است در عرض چند دقیقه شکسته شود، رمزهای پیچیدهتر نیز دیگر امن نیستند.

هزینههای ناشی از این حملات نیز قابل توجه است. 81 درصد از نقضهای داده ناشی از بهداشت ضعیف رمز عبور هستند. این آمار به وضوح نشان میدهد که رمزهای عبور ضعیف همچنان حلقه ضعیف امنیت سایبری هستند و نیاز به راهحلهای جایگزین مانند احراز هویت بدون رمز عبور نشانه بیش از پیش احساس میشود.

پیادهسازی عملی دفاع چندلایه

ایجاد یک استراتژی دفاعی موثر در برابر Brute Force Attack نیازمند ترکیب هوشمندانه چندین لایه امنیتی است. اولین قدم، اجرای سیاستهای قوی رمز عبور است. تشویق به استفاده از رمزهای عبور طولانیتر حتی در قالب عبارات عبور، رمزهای عبور را بسیار سختتر برای شکستن میکند. اما این تنها شروع کار است.

ترکیب Rate Limiting با CAPTCHA میتواند بسیار موثر باشد. ابتدا اجازه دهید کاربران 3 تلاش ناموفق داشته باشند، سپس CAPTCHA را فعال کنید، و در نهایت پس از 10 تلاش ناموفق، حساب را موقتاً مسدود کنید. این روش لایهای تعادل خوبی بین امنیت و تجربه کاربری ایجاد میکند.

احراز هویت چندعاملی (MFA) لایه دیگری از محافظت اضافه میکند. 2FA یک دفاع قوی در برابر حملات بروت فورس است زیرا علاوه بر حدس زدن اعتبارنامههای کاربر، مهاجم نیاز به دسترسی به عامل دوم مانند گوشی هوشمند یا ایمیل دارد. اما بهترین راهحل، حرکت به سمت احراز هویت بدون رمز عبور است که نشانه آن را ارائه میدهد.

نظارت مستمر نیز حیاتی است. سازمانها باید حسابهای کاربری را برای ناهنجاریها مانند ورود از مکانها یا دستگاههای ناشناخته، یا شکستهای مکرر ورود نظارت کنند. یک مرکز عملیات امنیت (SOC) میتواند این رویدادها را در زمان واقعی تشخیص دهد و با قفل کردن حساب، مسدود کردن آدرس IP، یا تماس با کاربر، به سرعت پاسخ دهد.

نتیجهگیری

حملات بروت فورس علیرغم سادگی ظاهری، همچنان یکی از تهدیدات جدی امنیت سایبری محسوب میشوند. با افزایش قدرت محاسباتی و توسعه ابزارهای پیشرفته، این حملات روز به روز خطرناکتر میشوند. اما خبر خوب این است که راهحلهای موثری برای مقابله با آنها وجود دارد.

نشانه (neshane.co) با ارائه احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، نه تنها مشکل حملات بروت فورس را حل میکند، بلکه تجربه کاربری را نیز بهبود میبخشد. در دنیایی که هر ثانیه هزاران حمله سایبری رخ میدهد، استفاده از فناوریهای نوین احراز هویت دیگر یک انتخاب نیست، بلکه یک ضرورت است.

محصولات نشانه موبایل و نشانه توکن راهکارهای احراز هویت بدون گذرواژه منطبق بر FIDO هستند که میتوانند امنیت دیجیتال سازمانها را ارتقا داده و تجربهای مناسبتر برای کاربران فراهم آورند.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت سایبری خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 خرید راهکارهای امنیتی پیشرفته نشانه

سرقت اطلاعات (Infostealer) در صرافیهای رمز ارز: راهکارهای مقابله با تهدیدات

سرقت اطلاعات (Infostealer) دیگر یک تهدید فانتزی نیست؛ این حملات عملاً زیرساخت فناوری اطلاعات شرکتهای ایرانی را نشانه رفتهاند. طبق گزارش جدید، تنها کافی است دو کارمند با سطح دسترسی بالا قربانی بدافزار Infostealer شوند تا جرقه یک فاجعه چند ده میلیون دلاری در صرافی رمزارز زده شود. نمونه اخیر هک Nobitex بار دیگر نشان داد که سوءاستفاده از اطلاعات دزدیده شده به وسیله این بدافزارها تا چه میزان مخرب است، و رمز عبور همچنان پاشنه آشیل بزرگ امنیت سایبری باقی مانده. اما راهکار خروج از این بحران چیست؟

تهدید روزافزون سرقت اطلاعات برای کسبوکارهای رمزارز

در چند سال گذشته Infostealerها از ابزارهای فرعی به سلاح اصلی هکرها بدل شدهاند. این بدافزارها دادههایی چون نام کاربری، رمز عبور، کوکیها و اطلاعات سازمانی را هدف میگیرند. موج عظیمی از رایانههای آلوده در سراسر جهان، برابر با بیش از 30 میلیون سیستم، لاگهایی پر از اطلاعات حیاتی را برای مجرمان سایبری فراهم میکنند.

چگونه Infostealerها عمل میکنند؟

بخش زیادی از حملات با یک کلیک ساده کارمند آغاز میشود. نصب ناآگاهانه افزونه یا فایل آلوده میتواند پل ورود Infostealer به شبکه داخلی باشد. این بدافزارها با بهرهبرداری از آسیبپذیری مرورگرها و سیستمها، به سرعت اطلاعات وارد شده در فرمها و Sessionهای کاربران را جمعآوری و به سرور هکر منتقل میکنند.

نمونه واقعی: حمله به Nobitex و پیامدهای آن

وقتی صحبت از امنیت صرافیهای رمز ارز به میان میآید، هر نوع سهلانگاری میتواند فجایع سطح ملی خلق کند. در حمله اخیر به صرافی Nobitex (خرداد 1404)، گروه هکری «گنجشک درنده» موفق به نفوذ و سرقت اطلاعات حساس کارمندان کلیدی شد. این گروه با بهرهگیری از بدافزارهای StealC و Redline Infostealer، اطلاعات لاگین، کوکیها و دسترسی به سامانههای ادمین را ربودند. فاجعه وقتی شکل گرفت که کوکیها و لاگینها عملاً به رمز بدل شده و مهاجمان توانستند سشن کاربران را هجک کنند و راه را برای دسترسی به کیفپولهای گرم و تضعیف زیرساخت داخلی شرکت هموار سازند.

نقش اعتبارسنجی و کوکیهای آلوده در نفوذ

حمله به Nobitex اثبات کرد که حتی قویترین رمز عبورها نیز در مقابل دزدیده شدن کوکیها و اطلاعات سشن، مصون نیستند. اغلب مهاجمان با ربودن کوکیها میتوانند بدون دانستن رمز عبور و حتی با فعال بودن MFA، به سیستمهای داخلی نفوذ کنند. دلایل اصلی موفقیت چنین حملاتی، نبود احراز هویت بینیاز از رمز عبور و تکیه بیش از حد به پسوردهای سنتی بود.

چرا احراز هویت بدون رمزعبور کلیدی است؟

حفاظت کل سیستم در گرو چیزی فراتر از رمزعبور است. فناوریهای جدید مانند FIDO و احراز هویت بینیاز از پسورد (Passwordless Authentication) میتوانند جلوی بخش عمدهای از حملات مبتنی بر سرقت داده را بگیرند. در این روش، رمز عبور حذف شده و احراز هویت بر پایه کلیدهای سختافزاری، موبایل و اطلاعات زیستی انجام میشود.

جایگاه FIDO و احراز هویت چندعاملی (MFA)

FIDO استانداردی جهشیافته برای ایمنسازی هویت دیجیتال است. رویکرد چندعاملی بدون رمز عبور (Passwordless MFA) یعنی حتی اگر بخشی از دادهها لو بروند، هیچ مهاجمی نمیتواند بدون دستگاه واقعی یا تایید دومی، به حساب کاربری وارد شود. ترکیب توکن امنیتی و موبایل در کنار کارتهای NFC/RFID سبب میشود سرقت اطلاعات و حمله Infostealerها بیاثر شود.

نشانه؛ راهکار مدیریت هویت امن و بینیاز از پسورد

در نشانه (محصول شرکت رهسا)، سیستم احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO2 ارائه شده که به سازمانها اجازه میدهد تمامی دستگاهها را به کلید عبور تبدیل کنند: اعم از کلید USB، کارت NFC، یا حتی گوشیهای موبایل هوشمند. سامانه نشانه علاوه بر FIDO، امکان احراز هویت دو عاملی با توکن فیزیکی و توکن امضای دیجیتال را نیز فراهم کرده تا بالاترین سطح امنیت برای بانکها، صرافیها و سازمانهای مالی مهیا شود. محصول نشانه موبایل و نشانه توکن، قابلیت MFA امن بدون رمز عبور را در بستری کاملاً بومی و امن عرضه میکند.

راهکارهای عملی برای صرافیها و سازمانها

تجربه Nobitex بار دیگر اهمیت پیادهسازی راهکارهای مدرن احراز هویت را نمایان کرد. جایگزینی پسورد با FIDO و راهاندازی MFA واقعی، یعنی امنسازی تمام ارکان هویت دیجیتال و مسدود کردن راه نفوذ برای بدافزارهای سرقت اطلاعات.

اگر علاقهمندید بیشتر درباره نحوه پیادهسازی کارآمد MFA و مقابله با تهدید Infostealerها بدانید، حتماً مقاله احراز هویت چندعاملی: مزایا، معایب و آینده امنیت دیجیتال را مطالعه کنید — برای مدیران فناوری اطلاعات این مقاله منبعی بروز و راهبردی خواهد بود.

نتیجهگیری

کسبوکارها برای حفاظت از داراییهای دیجیتال و اطلاعات کاربران، باید رویکردی فعال و چندلایه اتخاذ کنند. احراز هویت بدون گذرواژه و استفاده از نشانه (محصول رهسا) با پشتیبانی کامل از استاندارد FIDO و احراز هویت چندعاملی، پیشرفتهترین سپر دفاعی مقابل Infostealerها و حملات مشابه را فراهم میکند. جهت دریافت مشاوره تخصصی رایگان و آغاز مسیر مهاجرت به امنیت بدون رمز عبور، با بخش کارشناسی نشانه تماس بگیرید.

راهکارهای نشانه موبایل و نشانه توکن با استاندارد FIDO هماهنگ هستند و امنیت دیجیتال را همراه با تجربه کاربری بهینه برای سازمانها به ارمغان میآورند. اگر تمایل به ورود سریع به دنیای بدون رمز عبور و دریافت مشاوره تخصصی دارید، با تیم نشانه به شماره 021-91096551 در تماس باشید.

🟦 مشاوره امنیتی رایگان

هزینه مشاوره امنیت دیجیتال توسط تیم نشانه رایگان است. برای دریافت راهکار مناسب سازمان خود همین الان اقدام کنید.

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه