سکیوریتی چیست؟ مفاهیم پایه امنیت در فناوری اطلاعات با neshane.co

در دنیایی که فناوری اطلاعات و ارتباطات هر روز گستردهتر میشود، درک دقیقِ معنی سکوریتی در بسترهای مختلف دیجیتال و فیزیکی برای همه—از کاربران عادی تا مدیران شبکه—یک ضرورت محوری است. محصول نشانه، استاندارد جدیدی در امنیت دیجیتال و احراز هویت بدون رمز عبور ارائه میدهد. اما قبل از هر چیز، باید بدانیم سکوریتی دقیقاً چیست و چه تفاوتهایی با مفاهیمی چون Safety و Privacy دارد.

تعریف جامع سکوریتی

سکوریتی (Security) به مجموعه تدابیر، سیاستها و فناوریهایی گفته میشود که هدف آنها محافظت از داراییهای دیجیتال و فیزیکی در برابر تهدیدات داخلی و خارجی است. امنیت فناوری اطلاعات (IT Security) و امنیت سایبری (Cybersecurity) دو شاخه مهم این حوزه را تشکیل دادهاند.

در سازمانهای امروزی، امنیت اطلاعات نهتنها شامل حفاظت از دادههاست، بلکه بر کنترل دسترسی، شناسایی کاربران و تضمین صحت و یکپارچگی عملیات نیز تاکید میشود. استفاده از سامانههای احراز هویت امن مانند نشانه به کسبوکارها کمک میکند تا ریسک نفوذ و سوءاستفاده را به حداقل ممکن برسانند.

Physical vs Digital Security

امنیت فیزیکی (مانند: کارتهای دسترسی، قفل دیجیتال، دوربین مداربسته) ناظر بر کنترل و محافظت از داراییهای ملموس است. در مقابل، امنیت دیجیتال شامل تدابیری مانند رمزگذاری دادهها، استفاده از کلیدهای امنیتی و پیادهسازی پروتکلهای احراز هویت چندعاملی است. سامانه نشانه neshane.co نمونهای از راهکارهای امنیت دیجیتال است که امکان تبدیل موبایل، کلید امنیتی، یا کارت RFID/NFC به ابزار احراز هویت امن را فراهم میکند.

انواع سکوریتی

ابزارها و رویکردهای امنیتی در چند دسته کلیدی تعریف میشوند که نقش مهمی در حفظ امنیتIT و حفاظت سایبری دارند. انتخاب راهکار مناسب، بسته به نوع دادهها و شبکه مورد استفاده اهمیت دارد.

پس از روشن شدن اهمیت لایهبندی امنیت، به بررسی اصلیترین انواع امنیت در فناوری اطلاعات و ارتباطات میپردازیم.

Network Security

امنیت شبکه (Network Security) بر محافظت از زیرساختهای ارتباطی در مقابل تهدیداتی مثل حملات DDoS، افشای اطلاعات و نفوذهای غیرمجاز تمرکز میکند. فایروالها، سامانههای شناسایی نفوذ و ابزارهای رمزنگاری داده، عناصر کلیدی این لایه را تشکیل میدهند.

Application Security

امنیت نرمافزار و سرویس (Application Security) با محافظت از برنامههای کاربردی در برابر سوءاستفاده، حملات تزریق (Injection)، بدافزارها و هکهای خاص اپلیکیشنها مرتبط است.

در سیستمهای احراز هویت نظیر “نشانه”، استانداردهای توسعه ایمن و ممیزیهای مداوم نقش مرکزی در تضمین Application Security دارد.

تفاوت سکوریتی با مفاهیم مشابه

شناخت تفاوت Security با مفاهیمی چون Safety و Privacy درک بهتری از رویکردهای امنیتی ارائه میکند. این موضوع به ویژه در انتخاب راهبردهای محافظتی و تطابق با الزامات قانونی اهمیت پیدا میکند.

پیادهسازی یک سامانه احراز هویت مدرن مانند نشانه، نهتنها سبب افزایش سطح امنیت میشود، بلکه مرز میان حریم خصوصی و ایمنی را نیز روشنتر میکند.

Security vs Safety

سکوریتی (Security) بر جلوگیری از دسترسی، تغییر یا خرابکاری تمرکز دارد. اما سیفتی (Safety) بیشتر در زمینه کاهش تصادف، خطا یا خرابی غیرعمد است.

در کنار اینها، پرایوسی (حریم خصوصی) بر محافظت از دادههای شخصی مطابق با چارچوبهای مقرراتی تاکید دارد. راهکارهای مبتنی بر FIDO مانند نشانه neshane.co، علاوه بر تامین امنیت، از Privacy by Design پیروی میکنند.

اهمیت سکوریتی در کسبوکارهای دیجیتال

نبود راهبرد کارآمد امنیتی، بزرگترین آسیبپذیری سازمانها را رقم میزند. اختلال در سرویس، افشای دادهها یا از دست دادن اعتبار، تنها بخشی از ریسکهای امنیت ضعیف است.

با معرفی احراز هویت بدون گذرواژه با کمک سامانه نشانه، کسبوکارها نهتنها امنیت اساسی خود را تضمین میکنند بلکه تجربه کاربری بهتری نیز فراهم میسازند.

ROI امنیت: ارزش سرمایهگذاری در Security

سرمایهگذاری در زیرساختهای امنیتی علاوه بر کاهش هزینه رخدادهای امنیتی، منافع ملموسی مانند اطمینان مشتری، تطابق با استانداردهای صنعت و کاهش پیچیدگی مدیریت رمز عبور را به همراه دارد. امنیت راهبردی—همچون استفاده از نشانه موبایل یا توکنهای FIDO—امروزه به یک مزیت رقابتی در صنایع تبدیل شده است.

برای مطالعه جامعتر مفاهیم پایه احراز هویت و شاخصهای امنیتی، پیشنهاد میکنیم مقالهی راهنمای مفاهیم و تعاریف احراز هویت را در اینجا بخوانید؛ این مطلب راهنمای جامعی برای ورود حرفهای به دنیای امنیت و Authentication است.

برای دریافت راهنمایی اختصاصی و رایگان در زمینهی راهکارهای امنیت دیجیتال، کافی است با تیم متخصصان neshane.co تماس بگیرید تا متناسب با ساختار کسبوکار خود، بهترین راهکار FIDO و سکوریتی بدون رمز عبور را دریافت نمایید.

در مسیر سازمانها به دنیای بدون رمز عبور، استفاده از محصولات نشانه موبایل و نشانه توکن، راهکاری مطابق با استاندارد FIDO و مناسبترین تجربه کاربری را تضمین میکند. برای مشاوره و هماهنگی بیشتر با کارشناسان نشانه، با شماره 91096551-021 تماس بگیرید.

🟦 مشاوره امنیتی رایگان

هزینه مشاوره امنیت دیجیتال توسط تیم نشانه رایگان است. برای دریافت راهکار مناسب سازمان خود همین الان اقدام کنید.

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

مفهوم Trust در امنیت سایبری: تحول از اعتماد سنتی به Zero Trust با نشانه

مفهوم Trust در امنیت سایبری یکی از اساسیترین مفاهیمی است که بنیان معماری امنیتی هر سازمان را تشکیل میدهد. این مفهوم که سالها بر اساس مدلهای سنتی تعریف میشد، امروزه دچار تحولات عمیقی شده است. شرکتها و سازمانها نیاز دارند تا درک صحیحی از نحوه عملکرد مدلهای اعتماد مختلف داشته باشند تا بتوانند بهترین راهکار امنیتی را برای محافظت از داراییهای دیجیتال خود انتخاب کنند. وبسایت نشانه به آدرس https://neshane.co به عنوان ارائهدهنده راهکارهای پیشرفته احراز هویت، نقش مهمی در این تحول ایفا میکند.

تکامل مفهوم Trust در امنیت سایبری

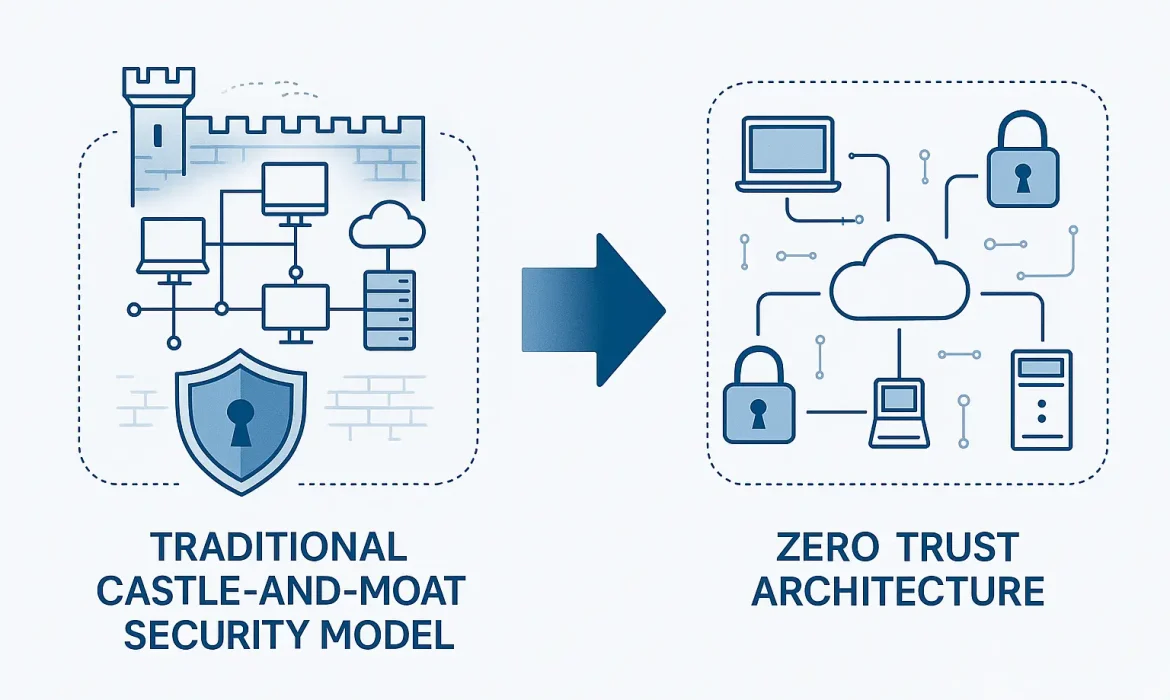

تاریخچه Trust در حوزه امنیت اطلاعات به دهههای گذشته بازمیگردد، زمانی که سازمانها عمدتاً بر روی محافظت از محیطهای شبکهای محدود و کنترلشده تمرکز داشتند. در آن دوران، مفهوم اعتماد به سادگی بر این اصل استوار بود که هر چیزی که درون شبکه قرار دارد، قابل اعتماد است و آنچه خارج از شبکه باشد، مشکوک محسوب میشود.

این رویکرد که بعدها به عنوان مدل Castle-and-Moat شناخته شد، برای سالهای متمادی پاسخگوی نیازهای امنیتی سازمانها بود. اما با گسترش فناوریهای ابری، موبایل و اینترنت اشیاء، این مدل سنتی دچار چالشهای جدی شد. امروزه کسبوکارها با تهدیدهای پیچیدهتری روبرو هستند که نیازمند رویکردهای نوآورانهای همچون Zero Trust میباشند.

Perimeter Security و محدودیتهای آن

مدل Perimeter Security که پایه و اساس امنیت سنتی را تشکیل میداد، بر این فرض استوار بود که ایجاد یک مرز محکم و قابل اعتماد حول منابع سازمانی، کافی برای محافظت از داراییهای حساس است. این رویکرد مانند قلعهای عمل میکرد که دارای دیوارهای محکم و خندقی عمیق باشد.

مدلهای اعتماد سنتی

مدلهای اعتماد سنتی بر اساس مفهوم “اعتماد از داخل” طراحی شدهاند. این مدلها فرض میکنند که یک بار کاربر وارد شبکه شد، میتوان به او اعتماد کرد و دسترسی گستردهای به منابع ارائه داد. این رویکرد که برای دههها استاندارد صنعت بود، امروزه با چالشهای عمدهای روبرو است.

یکی از مشکلات اصلی مدلهای سنتی، عدم توانایی در تشخیص تهدیدهای داخلی است. زمانی که مهاجم موفق به نفوذ به شبکه شود، میتواند آزادانه در داخل شبکه حرکت کند و به منابع حساس دسترسی پیدا کند. همچنین این مدلها قابلیت انطباق با محیطهای کاری مدرن که شامل کار از راه دور، ابر و دستگاههای موبایل است، را ندارند.

Castle-and-Moat: معماری امنیتی قدیمی

مدل Castle-and-Moat یکی از رایجترین نمونههای مدل اعتماد سنتی است که بر اساس ایجاد یک مرز مشخص بین محیط داخلی امن و خارجی غیرقابل اعتماد عمل میکند. در این مدل، تمام تلاش برای محافظت از دروازههای ورودی متمرکز است و فرض بر این است که یک بار کاربر وارد شبکه شد، نیازی به کنترل بیشتر نیست.

این رویکرد در گذشته موثر بود، اما امروزه با چالشهای زیادی روبرو است. محیطهای کاری مدرن دیگر دارای مرزهای مشخصی نیستند و کاربران از مکانها و دستگاههای مختلف به منابع سازمانی دسترسی پیدا میکنند. همچنین تهدیدهای داخلی و حملات پیشرفته قابلیت عبور از این مرزهای سنتی را دارند.

پارادایم Zero Trust

Zero Trust یک چارچوب امنیتی انقلابی است که بر اساس اصل “هرگز اعتماد نکن، همیشه تأیید کن” (Never Trust, Always Verify) عمل میکند. این مدل فرض میکند که هیچ کاربر، دستگاه یا برنامهای به طور پیشفرض قابل اعتماد نیست، حتی اگر قبلاً تأیید شده باشد.

در مدل اعتماد صفر، هر تلاش برای دسترسی به منابع باید مورد بررسی و تأیید قرار گیرد. این رویکرد شامل احراز هویت پیوسته، اعطای کمترین دسترسی ممکن و نظارت مداوم بر فعالیتهای کاربران است. Zero Trust نه تنها یک فناوری، بلکه یک استراتژی جامع امنیتی است که تمام جنبههای محافظت از داراییهای دیجیتال را در بر میگیرد.

Never Trust, Always Verify: فلسفه جدید امنیت

اصل “Never Trust, Always Verify” هسته مرکزی فلسفه Zero Trust را تشکیل میدهد. این اصل بیان میکند که هر درخواست دسترسی، صرفنظر از اینکه از کجا منشأ گرفته و چه سابقهای دارد، باید مورد بررسی دقیق قرار گیرد. این رویکرد کاملاً متفاوت از مدلهای سنتی است که پس از احراز هویت اولیه، اعتماد گستردهای به کاربر اعطا میکنند.

در عمل، این اصل به معنای پیادهسازی سیستمهای احراز هویت چندعاملی، نظارت مداوم بر رفتار کاربران و اعطای دسترسیهای محدود و موقت است. هر تغییر در شرایط یا رفتار کاربر میتواند منجر به بازبینی مجدد سطح دسترسی شود.

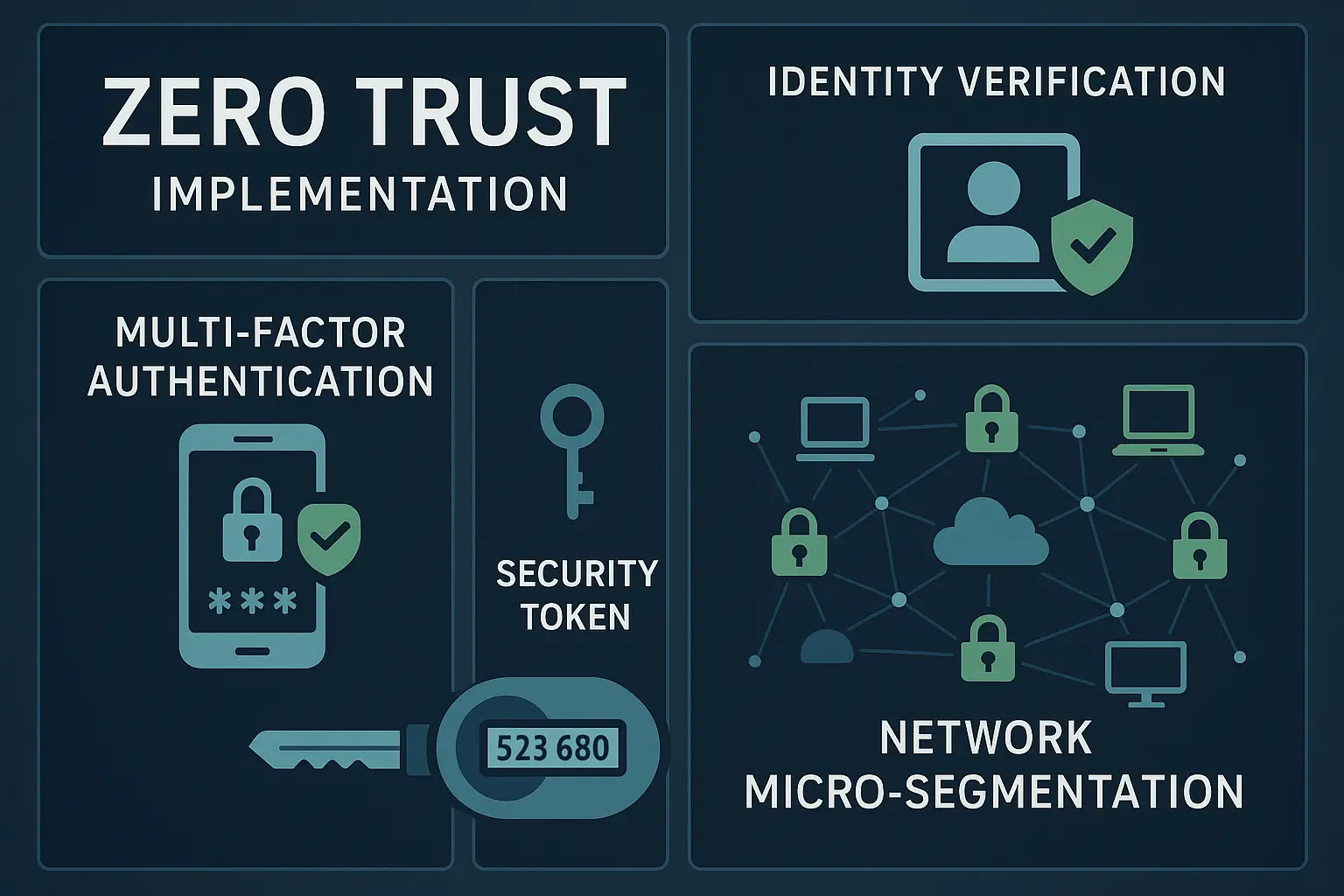

پیادهسازی عملی Zero Trust

پیادهسازی موفق Zero Trust نیازمند رویکردی مرحلهای و برنامهریزیشده است. سازمانها باید ابتدا داراییهای حساس خود را شناسایی کنند، سپس ترافیک شبکه را نظارت کنند و در نهایت سیاستهای دسترسی سختگیرانهای را پیادهسازی کنند.

یکی از مهمترین جنبههای پیادهسازی، ایجاد سیستمهای احراز هویت قوی است. در این زمینه، راهکارهای احراز هویت چندعاملی نقش کلیدی ایفا میکنند. احراز هویت چندعاملی (MFA) با مزایا و آینده روشن به عنوان یکی از ستونهای اصلی امنیت مدرن محسوب میشود.

Micro-segmentation: تقسیمبندی دقیق شبکه

Micro-segmentation یکی از تکنیکهای کلیدی در پیادهسازی Zero Trust است که شبکه را به بخشهای کوچک و قابل کنترل تقسیم میکند. این رویکرد امکان کنترل دقیقتر ترافیک شبکه و محدود کردن حرکت جانبی مهاجمان را فراهم میکند.

در عمل، Micro-segmentation به معنای ایجاد قوانین دسترسی دقیق برای هر بخش از شبکه است. هر کاربر یا دستگاه تنها به منابعی که برای انجام وظایف خاص نیاز دارد، دسترسی خواهد داشت. این رویکرد نه تنها امنیت را افزایش میدهد، بلکه قابلیت نظارت و کنترل را نیز بهبود میبخشد.

Identity-Centric Security: محوریت هویت در امنیت

در مدل Zero Trust، هویت به عنوان محور اصلی امنیت محسوب میشود. این رویکرد Identity-Centric به معنای این است که تمام تصمیمات امنیتی بر اساس هویت کاربر، دستگاه و متن درخواست گرفته میشود. این مدل فراتر از احراز هویت سنتی عمل میکند و شامل عوامل متعددی مانند مکان، زمان، رفتار و سطح ریسک است.

FIDO (Fast Identity Online) به عنوان یکی از استانداردهای پیشرو در احراز هویت بدون رمز عبور، نقش مهمی در پیادهسازی Identity-Centric Security ایفا میکند. این استاندارد امکان احراز هویت قوی و در عین حال راحت را برای کاربران فراهم میکند.

نقش نشانه در تحقق Zero Trust

neshane.co با ارائه راهکارهای پیشرفته احراز هویت، نقش کلیدی در پیادهسازی موفق مدل Zero Trust ایفا میکند. این پلتفرم با استفاده از استاندارد FIDO، امکان تبدیل دستگاههای مختلف به کلیدهای امنیتی را فراهم میکند و تجربه احراز هویت بدون رمز عبور را برای کاربران به ارمغان میآورد.

راهکارهای نشانه شامل کلیدهای امنیتی، گوشیهای تلفن همراه و کارتهای شناسایی RFID/NFC میشود که همگی در راستای تقویت امنیت و سادگی استفاده طراحی شدهاند. این تنوع در گزینههای احراز هویت، سازمانها را قادر میسازد تا بهترین راهکار متناسب با نیازهای خود را انتخاب کنند.

مزایای اقتصادی و عملیاتی

پیادهسازی مدل Trust مدرن و Zero Trust علاوه بر بهبود امنیت، مزایای اقتصادی قابل توجهی نیز دارد. کاهش هزینههای مدیریت رمزهای عبور، کاهش زمان وقفه در دسترسی به سیستمها و افزایش بهرهوری کارکنان از جمله این مزایا محسوب میشوند.

همچنین کاهش چشمگیر در تعداد حملات موفق و کاهش خسارات ناشی از نقض امنیت، بازگشت سرمایه قابل توجهی برای سازمانها به همراه دارد. مطالعات نشان میدهند که سازمانهایی که مدلهای امنیتی مدرن را پیادهسازی کردهاند، میانگین هزینه حملات سایبری آنها تا 40 درصد کاهش یافته است.

آینده امنیت سایبری و Trust

آینده امنیت سایبری به سمت هوشمندی و خودکارسازی بیشتر پیش میرود. تکنولوژیهای هوش مصنوعی و یادگیری ماشین نقش بیشتری در تشخیص تهدیدها و تصمیمگیریهای امنیتی خواهند داشت. مدلهای آینده Trust قادر خواهند بود تا با تحلیل رفتار کاربران و شناسایی الگوهای مشکوک، واکنشهای لحظهای و دقیقتری ارائه دهند.

در این مسیر، استانداردهایی مانند FIDO و راهکارهای احراز هویت بدون رمز عبور نقش محوری خواهند داشت. سازمانهایی که از همین حالا شروع به پیادهسازی این تکنولوژیها کنند، در آینده از مزیت رقابتی بهتری برخوردار خواهند بود.

نتیجهگیری

مفهوم Trust در امنیت سایبری از یک رویکرد ساده و یکبعدی به سمت چارچوبی پیچیده و چندلایه تکامل یافته است. مدل Zero Trust نه تنها پاسخی مناسب به چالشهای امنیتی مدرن ارائه میدهد، بلکه زمینه را برای نوآوریهای آتی در حوزه امنیت اطلاعات فراهم میکند.

موفقیت در پیادهسازی این مدلها نیازمند درک صحیح از فناوریها، برنامهریزی دقیق و انتخاب راهکارهای مناسب است. در این مسیر، همکاری با ارائهدهندگان معتبر راهکارهای امنیتی مانند neshane.co میتواند مسیر پیادهسازی را هموارتر کند.

راهکارهای نشانه موبایل و نشانه توکن امکان تحقق احراز هویت بدون گذرواژه منطبق بر استاندارد FIDO را فراهم میکنند. این راهکارها در بهبود امنیت دیجیتال سازمانها و ارائه تجربه کاربری بهتر نقش مؤثری ایفا میکنند.

🟦 مشاوره امنیتی رایگان

جهت حرکت سریع به سوی دنیای بدون رمز عبور و دریافت راهنمایی تخصصی در این حوزه، با کارشناسان تیم نشانه تماس برقرار کنید.

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

سامانه احراز هویت: قلب امنیت دیجیتال سازمان با neshane.co

سازمانها در عصر کنونی، حفاظت از هویت دیجیتال کاربران و مدیریت ایمن دسترسیهاست. سامانه احراز هویت بعنوان هسته اصلی این حفاظت، امکان تأیید دقیق و سریع هویت افراد را فراهم میکند و امنیت سرویسها و دادهها را تضمین مینماید. شرکت رهسا با ارائه راهکار پیشرفته نشانه، بر پایه استاندارد جهانی FIDO، دنیای بدون رمز عبور و سیستمهای امنیتی چندعاملی را به سازمانها معرفی میکند.

با سامانه احراز هویت neshane.co، میتوانید از کلیدهای امنیتی، گوشیهای هوشمند و کارتهای RFID/NFC به عنوان ابزار اصلی ورود امن بهره ببرید؛ سیستمی که در عین سادگی، محافظت فوقالعادهای در برابر تهدیدات سایبری ایجاد میکند.

اجزای سامانه احراز هویت

هر سامانه احراز هویت از بخشهای کلیدی تشکیل شده که طراحی مناسب آنها، امنیت و کارایی کل سیستم را تضمین میکند. سیستمهای مدرن معمولا شامل دو بخش اساسی هستند:

Identity Provider (ارائهدهنده هویت)

ارائهدهنده هویت مسئول ذخیره و مدیریت اطلاعات شناسایی کاربران است. این بخش، اطلاعات مربوط به کاربران و روشهای تأیید هویت را نگهداری کرده و دسترسی به آنها را کنترل میکند. سامانه نشانه امکانات متنوعی برای بهره برداری از احراز هویت بدون رمز عبور فراهم کرده و از IoT تا محیطهای سازمانی گسترده را پوشش میدهد.

Service Provider (ارائهدهنده سرویس)

این بخش مسئول ارائه خدمات به کاربر نهایی است و سامانه احراز هویت به آن اجازه میدهد که هویت کاربر را از Identity Provider استعلام گرفته و دسترسیها را مدیریت کند. پشتیبانی نشانه از استاندارد FIDO این تعامل را سریع، ایمن و بدون نیاز به گذرواژه سنتی میسازد.

معماری و طراحی سامانه احراز هویت

طراحی معماری سامانه نقش مهمی در میزان مقیاسپذیری، امنیت و قابلیت اطمینان آن ایفا میکند. به طور کلی، معماریها به دو دسته متمرکز و توزیعشده تقسیم میشوند.

سیستمهای متمرکز کنترل متمرکز بر ارائهدهنده هویت دارند و مدیریت سادهتری ارائه میدهند اما ضعف در یک نقطه میتواند کل سیستم را مختل کند. سامانه احراز هویت neshane.co ترکیبی از هر دو سیستم را ارائه میدهد و امکان پیادهسازی معماری توزیعشده برای سازمانهای بزرگ و حساس را نیز تسهیل میکند.

معماری متمرکز vs توزیعشده

معماری توزیعشده، بار کاری و دادهها را در چندین سرور پخش میکند تا از بروز مشکل در یک نقطه جلوگیری شود. این نوع طراحی، دسترسی و پایداری بهتری فراهم ساخته و مناسب محیطهای سازمانی بزرگ با زیرساختهای گسترده است.

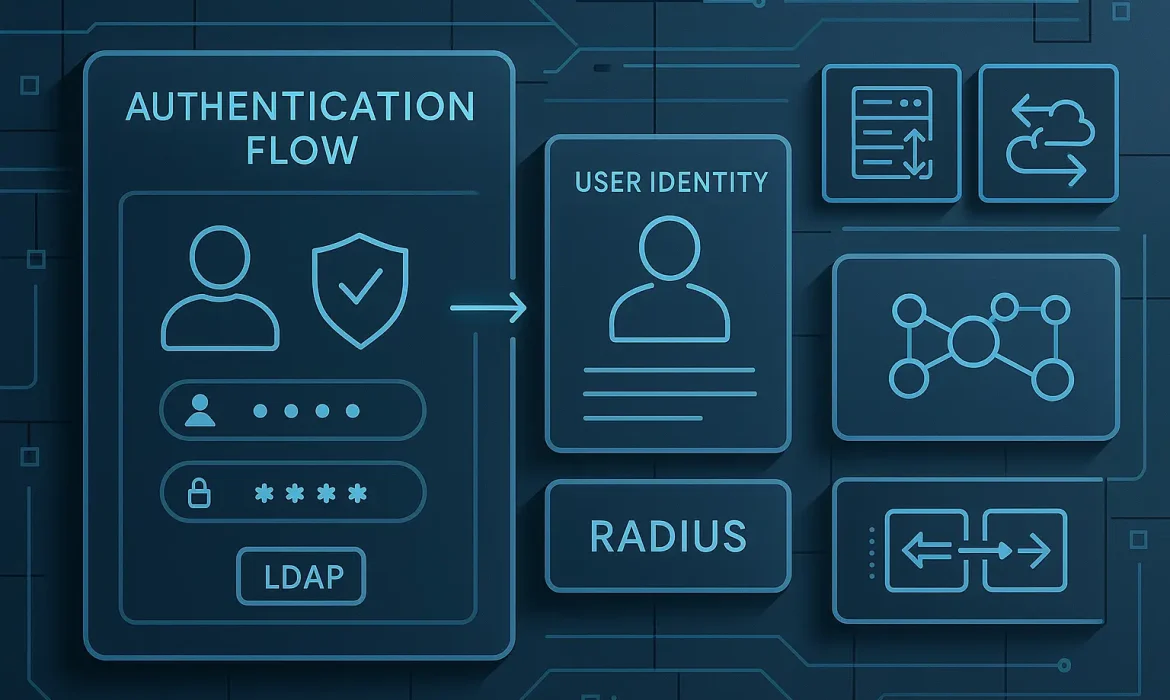

پروتکلها و استانداردهای سامانه احراز هویت

پروتکلها ستون فقرات امنیت و تعامل استاندارد در هر سامانه احراز هویت هستند. رعایت صحیح آنها تضمین میکند ارتباطات امن، بدون خطا و قابل اعتماد باقی بماند.

پروتکلهای مطرح در این حوزه عبارتند از:

LDAP

پروتکل LDAP، ساختار دادهای سلسلهمراتبی برای ذخیره و مدیریت اطلاعات هویتی فراهم میآورد و برای بسیاری از سیستمهای احراز هویت سازمانی گزینهای بسیار محبوب است. نشانه این پروتکل را با راهکارهای مبتنی بر FIDO ترکیب میکند تا دو دنیای سنتی و مدرن را همزمان پوشش دهد.

RADIUS

پروتکل RADIUS عمدتاً در احراز هویت شبکههای سازمانی استفاده میشود. با پشتیبانی نشانه از این پروتکل، شبکههای بیسیم و سایر سرویسها میتوانند به سادگی از سامانه احراز هویت چندعاملی بهرهمند شوند و امنیت چشمگیری تجربه کنند.

بهترین شیوهها در بکارگیری سامانه احراز هویت

برای پیادهسازی مطلوب سامانه احراز هویت، رعایت برخی اصول و استانداردها مهم است. افزون بر انتخاب فناوری مناسب، باید به طراحی امن، کیفیت تجربه کاربری و پایداری سامانه نیز توجه ویژه داشت.

یک سامانه احراز هویت مطلوب، باید دارای High Availability باشد تا در مواقع بروز خطا یا حملات، کاربران بدون مشکل بتوانند سرویس دریافت کنند و سازمان امنیت اطلاعات خود را حفظ نماید.

High Availability

پیادهسازی افزونگی در اجزای مختلف سامانه مانند ارائهدهنده هویت، دیتابیس و شبکه ارتباطی باعث میشود که سیستم بتواند در شرایط بحرانی نیز به فعالیت ادامه دهد و این ویژگی بهخصوص برای سازمانهایی که وابستگی زیادی به سامانه احراز هویت دارند، حیاتی است.

جهت آشنایی بیشتر با راهکارهای MFA، مطالعه مقالهی جامع احراز هویت چندعاملی MFA: مزایا – معایب – آینده در وبسایت neshane.co را به شما پیشنهاد میکنیم که مکمل بسیار خوبی برای انتخاب و بکارگیری سامانه احراز هویت است.

حرکت به دنیای امن بدون گذرواژه با نشانه

محصولات نشانه موبایل و نشانه توکن راهکارهای کاملاً منطبق بر استاندارد FIDO برای تحقق احراز هویت چندعاملی بدون رمز عبور هستند. این راهکارها نه تنها به ارتقای سطح امنیت دیجیتال سازمانها کمک میکنند، بلکه تجربه کاربری بینظیری فراهم میآورند.

برای اطلاعات بیشتر:

🟦 مشاوره امنیتی رایگان

برای دریافت مشاوره تخصصی در زمینه پیادهسازی سامانه احراز هویت و حرکت سریع به سمت سیستمهای امن بدون رمز عبور، میتوانید با تیم حرفهای نشانه تماس حاصل فرمایید.

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه

هویت دیجیتال: راهنمای کامل احراز هویت مدرن | neshane.co

احراز هویت در عصر دیجیتال به مفهوم سنتی خود محدود نمیشود. هویت دیجیتال امروزه به عنوان شناسنامه الکترونیک هر فرد در فضای آنلاین شناخته میشود و نقش کلیدی در امنیت و دسترسی به خدمات مختلف ایفا میکند. هویت دیجیتال (Digital Identity) یا همان هویت آنلاین در ابتدا تنها در بعضی از سایتهای متفاوت راهاندازی شده بود اما اکنون با پررنگ شدن نقش تکنولوژی و دیجیتالی شدن بسیاری از امور روزمرهی مردم، استفاده از هویت دیجیتال (Digital Identity) شکل گرفت و معنا پیدا کرد.

نشانه (neshane.co) به عنوان یکی از پیشگامان ارائه راهکارهای احراز هویت مدرن، اهمیت شناخت درست این مفهوم را درک میکند. در این مقاله جامع، قصد داریم تا تمام جنبههای مرتبط با شناسه دیجیتال را بررسی کنیم.

تعریف هویت دیجیتال

هویت دیجیتال مجموعهای از اطلاعات، ویژگیها و مدارک الکترونیکی است که هویت یک فرد یا سازمان را در فضای دیجیتال تعریف میکند. این مفهوم شامل تمام دادههای شخصی، اعتبارنامهها، گواهینامههای دیجیتال و سایر اطلاعاتی است که برای شناسایی و احراز هویت در محیطهای آنلاین استفاده میشود.

برخلاف هویت فیزیکی که بر اساس اسناد کاغذی و مشخصات ظاهری تعیین میشود، شناسه دیجیتال بر پایه دادههای الکترونیکی، رمزنگاری و فناوریهای احراز هویت نوین بنا شده است. این تحول مفهومی، روشهای جدیدی برای تأیید هویت و دسترسی به خدمات فراهم کرده است.

عناصر اصلی تشکیلدهنده هویت دیجیتال شامل اطلاعات شخصی (نام، آدرس، تاریخ تولد)، اعتبارنامههای دیجیتال (رمزهای عبور، گواهینامهها)، دادههای بیومتریک (اثر انگشت، تشخیص چهره) و سوابق فعالیتهای آنلاین است.

مؤلفههای کلیدی هویت دیجیتال

مؤلفههای اصلی Digital ID شامل چهار بخش اساسی میباشد. اولین بخش، اطلاعات شخصی و شناسایی است که شامل نام، نام خانوادگی، شماره ملی، آدرس و سایر اطلاعات بیوگرافیک میشود. دومین بخش، اعتبارنامههای دیجیتال شامل رمزهای عبور، کلیدهای رمزنگاری، گواهینامههای دیجیتال و توکنهای احراز هویت است.

سومین مؤلفه، دادههای بیومتریک نظیر اثر انگشت، تشخیص چهره، تشخیص صدا و سایر مشخصات زیستسنجی منحصر به فرد میباشد. چهارمین بخش نیز شامل سوابق رفتاری و فعالیتهای آنلاین است که الگوهای استفاده، تاریخچه تراکنشها و رفتارهای دیجیتال کاربر را در بر میگیرد.

کاربردهای هویت دیجیتال

دولت الکترونیک و خدمات عمومی

هویت الکترونیک در حوزه دولت الکترونیک نقش محوری ایفا میکند. شهروندان میتوانند از طریق شناسه دیجیتال خود به خدمات مختلف دولتی دسترسی پیدا کنند، مدارک خود را به صورت آنلاین دریافت کنند و در فرآیندهای اداری مشارکت نمایند.

ارائه خدمات بهداشتی، دسترسی به سوابق پزشکی، ثبتنام در دانشگاهها، پرداخت مالیات، دریافت مجوزهای کسب و کار و شرکت در انتخابات الکترونیک از جمله کاربردهای مهم هویت دیجیتال در بخش عمومی محسوب میشود.

کشورهای پیشرو در این حوزه، سیستمهای جامع هویت دیجیتال را پیادهسازی کردهاند که امکان دسترسی یکپارچه به تمام خدمات دولتی را فراهم میکند. این امر منجر به کاهش بروکراسی، افزایش سرعت ارائه خدمات و بهبود تجربه شهروندان شده است.

بخش مالی و بانکداری

موسسات مالی و بانکها از پیشگامان استفاده از شناسه دیجیتال در ایران محسوب میشوند. احراز هویت مشتریان، تأیید تراکنشها، جلوگیری از کلاهبرداری، اعطای تسهیلات و ارائه خدمات بانکداری آنلاین از جمله کاربردهای اصلی هویت دیجیتال در این بخش است.

فناوریهای نوین مانند احراز هویت بدون رمز عبور که توسط شرکتهایی مانند نشانه (neshane.co) ارائه میشود، امنیت تراکنشهای مالی را به شدت افزایش داده است. احراز هویت چندعاملی (MFA) و پیادهسازی استاندارد FIDO در این زمینه نقش کلیدی ایفا میکند.

تجارت الکترونیک

در حوزه تجارت الکترونیک، Digital ID امکان خرید امن، تأیید سن و هویت خریداران، جلوگیری از خرید با کارتهای مسروقه، ایجاد اعتماد بین خریدار و فروشنده و مدیریت بازگشت کالا را فراهم میکند.

فروشگاههای آنلاین از هویت دیجیتال برای شخصیسازی تجربه خرید، ارائه پیشنهادات هدفمند، مدیریت وفاداری مشتریان و تحلیل رفتار خرید استفاده میکنند.

حریم خصوصی و امنیت Digital ID

چالشهای امنیتی

مسئله حریم خصوصی یکی از مهمترین نگرانیهای مرتبط با هویت دیجیتال محسوب میشود. ذخیرهسازی اطلاعات شخصی در پایگاههای داده متمرکز، امکان سوء استفاده از اطلاعات، نفوذ سایبری و سرقت هویت را به همراه دارد.

حملات سایبری، نفوذ به سیستمهای مدیریت هویت، جعل مدارک دیجیتال و سوء استفاده از دادههای شخصی از جمله خطرات امنیتی جدی در این حوزه هستند. هویت دیجیتال بسیار کارآمد است و به شما کمک میکند تا بتوانید تعاملات دولتی یا معاملات تجاری خودتان را با سرعت بیشتری پیگیری نمایید. اما در سمت مقابل نیز از امنیت نگرانیهایی وجود دارد.

راهکارهای امنیتی

برای مقابله با چالشهای امنیتی، استفاده از رمزنگاری پیشرفته ضروری است. احراز هویت FIDO از رمزنگاری کلید عمومی استفاده میکند و کلیدهای خصوصی را روی دستگاههای کاربران نگه میدارد که سرقت اعتبارنامه را تقریباً غیرممکن میسازد.

پیادهسازی احراز هویت چندعاملی، استفاده از بیومتریک، اعتبارسنجی چندمرحلهای و بکارگیری فناوریهای نوین مانند استاندارد FIDO از جمله راهکارهای مؤثر برای تقویت امنیت هویت دیجیتال محسوب میشود.

فناوریهای نوین و آینده تایید هویت دیجیتال

استاندارد FIDO و احراز هویت بدون رمز

بازار احراز هویت FIDO با نرخ رشد 24.4 درصد در حال گسترش است و تعداد حسابهای کاربری قابل دسترسی از طریق passkey به بیش از 12 میلیارد حساب رسیده است. این آمار نشاندهنده تحول بزرگی در حوزه احراز هویت است.

نشانه (neshane.co) به عنوان ارائهدهنده راهکارهای مبتنی بر استاندارد FIDO، امکان تبدیل دستگاههای مختلف به کلیدهای امنیتی را فراهم میکند. این فناوری امکان احراز هویت بدون رمز عبور را از طریق کلیدهای امنیتی، تلفن همراه و کارتهای RFID/NFC ممکن میسازد.

هوش مصنوعی و یادگیری ماشین

الگوریتمهای هوش مصنوعی قادر به تشخیص الگوهای رفتاری، شناسایی تهدیدات امنیتی، تأیید هویت بر اساس رفتار کاربر و پیشبینی حملات سایبری هستند. این فناوریها دقت و سرعت فرآیندهای احراز هویت را به طور قابل توجهی بهبود میبخشد.

استفاده از تحلیل رفتاری، تشخیص ناهنجاریها، امتیازدهی ریسک در زمان واقعی و احراز هویت تطبیقی از جمله کاربردهای هوش مصنوعی در مدیریت هویت دیجیتال محسوب میشود.

نتیجهگیری

هویت دیجیتال به عنوان پایه و اساس امنیت در عصر دیجیتال، نقش حیاتی در تمام جنبههای زندگی مدرن ایفا میکند. پیادهسازی درست سیستمهای مدیریت هویت دیجیتال، ضامن امنیت، کارایی و تجربه مناسب کاربران است.

راهکارهای مدرن مانند احراز هویت بدون رمز عبور، استاندارد FIDO و فناوریهای بیومتریک، آیندهای امنتر و راحتتر برای کاربران ترسیم میکنند. انتخاب ارائهدهندگان معتبر و با تجربه در این حوزه، اهمیت ویژهای دارد.

راهکارهای نشانه موبایل و نشانه توکن بر اساس استاندارد FIDO طراحی شدهاند تا امنیت دیجیتال سازمانها را تقویت کرده و تجربه کاربری بهتری ارائه دهند. این راهکارها به سازمانها کمک میکنند تا سریعتر وارد دنیای بدون رمز عبور شوند.

🟦 مشاوره امنیتی رایگان

برای دریافت مشاوره تخصصی و اطلاعات بیشتر در خصوص پیادهسازی راهکارهای احراز هویت مدرن، با متخصصان تیم نشانه تماس حاصل فرمایید.

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه