امنیت سایبری امروز با چالشهایی مواجه است که روشهای سنتی احراز هویت را به طور کامل ناکارآمد کرده است. حملات Replay یکی از تهدیدهای پیچیدهای است که حتی سیستمهای به ظاهر امن را هدف قرار میدهد. مهاجمان با ضبط و بازپخش دادههای معتبر احراز هویت، میتوانند بدون داشتن اعتبارنامه اصلی، به سیستمها نفوذ کنند. این مقاله به بررسی جامع مکانیزمهای دفاعی در برابر حملات تکرار، با تمرکز بر استانداردهای FIDO و راهکارهای عملیاتی پلتفرم neshane.co میپردازد.

حملات Replay چیست و چرا تهدیدی جدی محسوب میشود؟

حملات Replay نوعی از حملات Man-in-the-Middle هستند که در آن مهاجم یک پیام معتبر احراز هویت را رهگیری، ذخیره و سپس در زمانی دیگر بازپخش میکند. برخلاف حملات رمزگشایی که نیاز به شکستن الگوریتمهای رمزنگاری دارند، حملات تکرار از دادههای معتبر اما قدیمی استفاده میکنند.

تعریف فنی حملات Replay Attack

از دیدگاه فنی، حمله Replay زمانی رخ میدهد که مهاجم یک transaction معتبر را capture کرده و آن را بدون تغییر یا با تغییرات جزئی دوباره ارسال میکند. این حمله مبتنی بر این فرض است که سرور نمیتواند بین درخواست اصلی و بازپخش شده تمایز قائل شود. در سناریوی احراز هویت، مهاجم session token، cookie یا credentials رمزنگاری شده را در لحظه انتقال میگیرد و سپس برای دسترسی غیرمجاز استفاده میکند.

ساختار کلی یک حمله Replay شامل چهار مرحله است: شنود ترافیک شبکه، استخراج دادههای احراز هویت، ذخیرهسازی اطلاعات معتبر و در نهایت بازپخش آنها به سرور هدف. تفاوت اصلی این حمله با سایر حملات در این است که مهاجم نیازی به فهم یا رمزگشایی محتوای پیام ندارد؛ صرفاً بازپخش bit-by-bit کافی است.

انواع حملات تکرار در لایههای مختلف

حملات Replay در سطوح مختلف پروتکلهای شبکه قابل اجرا هستند. در لایه Application، مهاجمان میتوانند HTTP requests معتبر را تکرار کنند. در لایه Session، cookieها و session identifiers هدف قرار میگیرند. در لایه Transport، حتی با وجود TLS، اگر پیادهسازی صحیح نباشد، امکان replay وجود دارد.

یک نوع خاص حمله Replay، “Delayed Replay Attack” نام دارد که در آن مهاجم پیام را نگه داشته و پس از انقضای session اصلی، آن را ارسال میکند تا از detection mechanisms فرار کند. نوع دیگر “Modified Replay Attack” است که مهاجم قبل از بازپخش، بخشهای غیرحساس پیام را تغییر میدهد تا fingerprinting را دور بزند.

آمار و آسیبهای مالی حملات Replay

طبق گزارش Verizon Data Breach Investigations Report 2023، تقریباً ۱۵٪ از نقضهای داده مرتبط با احراز هویت، شامل حملات Replay یا Session Hijacking بوده است. صنایع مالی بیشترین آسیب را متحمل شدهاند؛ یک حمله موفق Replay به یک سیستم بانکی میتواند منجر به تراکنشهای غیرمجاز به ارزش میلیونها دلار شود.

در سال ۲۰۲۲، یک حمله پیچیده Replay به یک پلتفرم cryptocurrency منجر به سرقت بیش از ۶۰ میلیون دلار شد. مهاجمان توانستند authentication tokens را در window زمانی کوتاه بین صدور و انقضا capture و replay کنند. این نمونه نشان میدهد که حتی سیستمهای مدرن با token-based authentication نیز در صورت عدم پیادهسازی صحیح مکانیزمهای ضد تکرار، آسیبپذیر هستند.

آسیبپذیریهای سیستمهای احراز هویت سنتی در برابر Replay

سیستمهای احراز هویت مبتنی بر رمز عبور و روشهای کلاسیک، به دلیل ماهیت استاتیک خود، در برابر حملات تکرار بسیار آسیبپذیرند. این ضعفها ریشه در طراحی اولیه پروتکلها دارد که در آن زمان تهدیدات امروزی پیشبینی نشده بود.

ضعف رمزهای عبور استاتیک

رمزهای عبور سنتی یکسان باقی میمانند مگر اینکه کاربر آنها را تغییر دهد. این ماهیت استاتیک یعنی اگر یک مهاجم یک session احراز هویت موفق را capture کند، میتواند آن را تا زمان تغییر رمز عبور replay کند. حتی اگر رمز عبور hash شده باشد، در بسیاری از پیادهسازیهای ضعیف، همین hash قابل استفاده مجدد است.

مشکل دیگر این است که در بسیاری از سیستمهای قدیمی، credentials به صورت base64-encoded یا حتی plaintext در header های HTTP ارسال میشود. حتی با استفاده از HTTPS، اگر مهاجم بتواند certificate را compromise کند یا از SSL stripping استفاده کند، میتواند این اطلاعات را استخراج کرده و replay کند.

مشکلات احراز هویت مبتنی بر SMS

احراز هویت دو عاملی مبتنی بر SMS که به عنوان یک لایه امنیتی اضافی در نظر گرفته میشود، خود آسیبپذیریهای خاصی دارد. کدهای OTP ارسالی از طریق SMS معمولاً window زمانی نسبتاً طولانی (۳۰ ثانیه تا چند دقیقه) دارند که فرصت کافی برای یک حمله Replay فراهم میکند.

حملات SIM Swapping امکان دسترسی مهاجم به پیامهای SMS را فراهم میآورد. پس از دریافت کد OTP، مهاجم میتواند آن را به همراه سایر credentials بازپخش کند. علاوه بر این، پروتکل SS7 که زیرساخت شبکههای موبایل را تشکیل میدهد، آسیبپذیریهای شناخته شدهای دارد که رهگیری SMS را ممکن میسازد.

مطالعات نشان داده که تقریباً ۷۰٪ از پیادهسازیهای SMS-OTP هیچ مکانیزم binding بین session و OTP ندارند، به این معنی که یک OTP معتبر میتواند در هر session دیگری replay شود. برای درک بهتر مفاهیم پایه احراز هویت و انواع آن، مطالعه راهنمای جامع مفاهیم و تعاریف احراز هویت توصیه میشود.

معماری امنیتی FIDO و حفاظت ذاتی در برابر تکرار

استاندارد FIDO (Fast IDentity Online) با معماری خود، مکانیزمهای ذاتی برای مقابله با حملات Replay فراهم کرده است. این استاندارد با استفاده از cryptography مدرن و challenge-response protocols، نیاز به رمزهای عبور استاتیک را از بین برده و امنیت را به سطحی جدید ارتقا داده است.

Cryptographic Challenge در FIDO

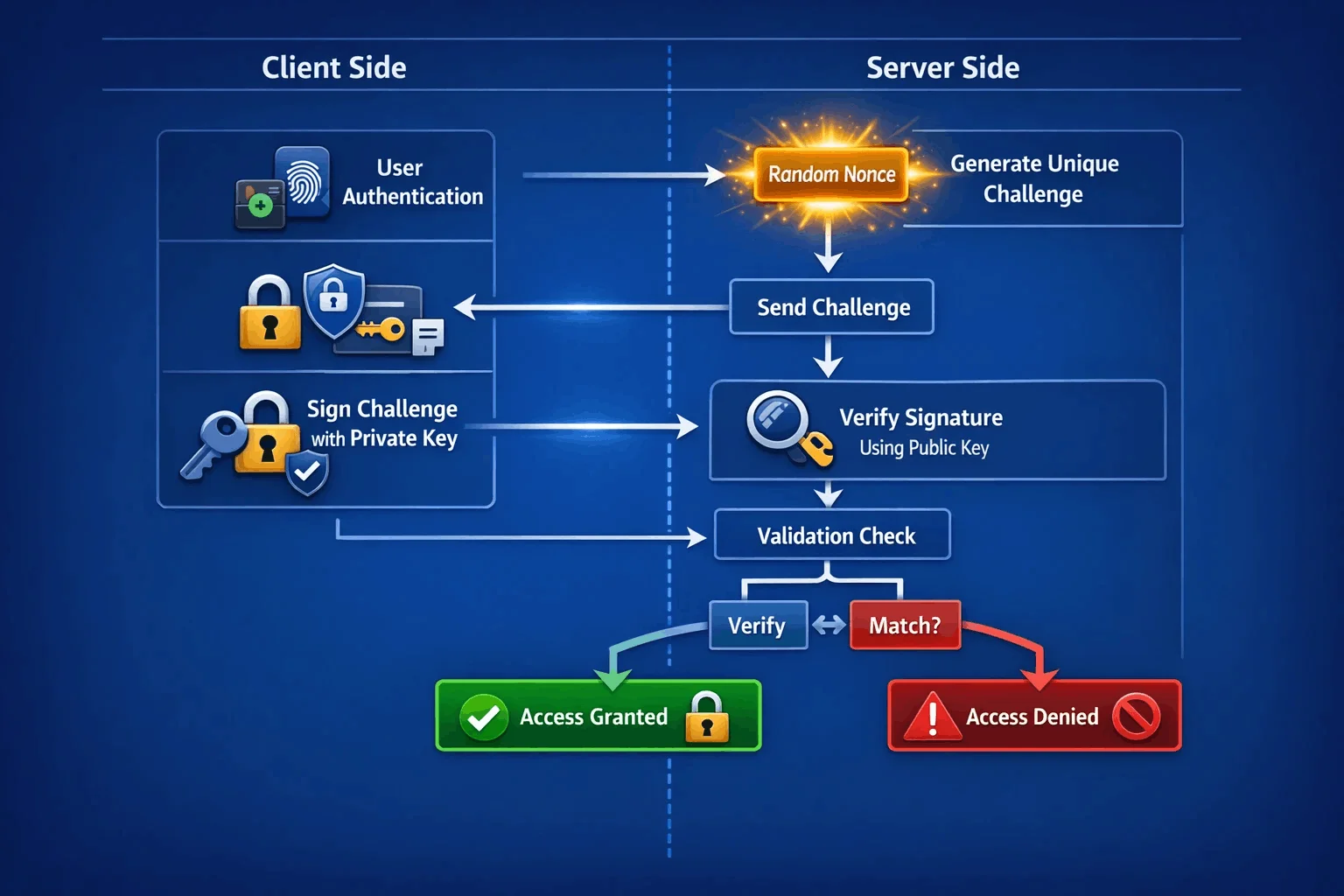

هسته اصلی دفاع FIDO در برابر Replay، استفاده از cryptographic challenges است. هر بار که کاربر میخواهد احراز هویت شود، سرور یک challenge تصادفی و یکتا تولید میکند. این challenge باید توسط کلید خصوصی ذخیره شده در دستگاه authenticator امضا شود. از آنجا که challenge هر بار متفاوت است، response نیز منحصربفرد خواهد بود.

ساختار یک FIDO challenge شامل یک nonce تصادفی، timestamp و معمولاً اطلاعاتی از origin درخواستکننده است. Authenticator این challenge را با کلید خصوصی خود که هرگز دستگاه را ترک نمیکند، امضا میکند و response حاصل را به سرور ارسال میکند. سرور با استفاده از کلید عمومی که قبلاً ثبت شده، امضا را verify میکند.

جالب است که حتی اگر مهاجم تمام تبادل داده را capture کند، نمیتواند آن را replay کند چون سرور در درخواست بعدی یک challenge کاملاً متفاوت ارسال خواهد کرد. هر response فقط برای یک challenge خاص معتبر است و پس از استفاده یکبار، دیگر پذیرفته نمیشود.

استفاده از Nonce یکبار مصرف

Nonce (Number used ONCE) یکی از مؤثرترین ابزارهای مقابله با Replay است. در پروتکلهای FIDO، هر authentication ceremony با یک nonce منحصربفرد شروع میشود که توسط relying party (سرور) تولید میگردد. این nonce معمولاً یک رشته تصادفی ۱۶ تا ۳۲ بایتی است که از یک cryptographically secure random number generator ساخته شده.

سرور باید nonce های صادر شده را track کند تا مطمئن شود هیچ nonce دوباره استفاده نشود. برای بهینهسازی حافظه، معمولاً nonce ها پس از انقضای time-window خود (مثلاً ۳۰ ثانیه) از لیست نگهداری حذف میشوند. این approach به سیستم اجازه میدهد بدون نیاز به ذخیره نامحدود، از replay جلوگیری کند.

پیادهسازی صحیح nonce باید guarantee کند که collision probability (احتمال تولید دو nonce یکسان) به طور عملی صفر باشد. استفاده از UUID version 4 یا output یک CSPRNG با entropy کافی این guarantee را فراهم میکند.

Timestamp و Time-Window Validation

علاوه بر nonce، timestamp ها نقش مهمی در جلوگیری از delayed replay attacks دارند. هر authentication request شامل timestamp لحظه تولید است. سرور با مقایسه این timestamp با زمان دریافت، میتواند requests قدیمی را رد کند.

معمولاً یک time-window قابل قبول (مثلاً ±۳۰ ثانیه) تعریف میشود تا clock skew بین client و server را جبران کند. Requests خارج از این window به طور خودکار رد میشوند. این مکانیزم حتی اگر مهاجم بتواند یک response معتبر را capture کند، پس از گذشت time-window، آن response دیگر قابل استفاده نخواهد بود.

پیادهسازیهای پیشرفته از NTP (Network Time Protocol) برای همگامسازی ساعتها استفاده میکنند و همچنین timestamp را به عنوان بخشی از signed data قرار میدهند تا از دستکاری آن جلوگیری شود.

مکانیزمهای کلیدی دفاع در برابر حملات Replay

طراحی یک سیستم مقاوم در برابر Replay نیازمند ترکیب چندین لایه دفاعی است. هیچ تکنیک منفردی به تنهایی کافی نیست؛ بلکه defense-in-depth approach مورد نیاز است.

Public Key Cryptography در نشانه

رویکرد Public Key Infrastructure (PKI) در پلتفرم نشانه، بنیادیترین لایه دفاع در برابر Replay را تشکیل میدهد. در این معماری، هر دستگاه authenticator (چه کلید امنیتی، چه گوشی موبایل) یک جفت کلید asymmetric تولید میکند. کلید خصوصی همیشه در محیط امن دستگاه باقی میماند و هرگز منتقل نمیشود.

فرآیند Registration در نشانه به این صورت است که ابتدا authenticator یک key pair جدید تولید میکند. کلید عمومی به همراه attestation information به سرور ارسال میشود. سرور این کلید عمومی را با شناسه کاربر مرتبط کرده و ذخیره میکند. در authentication های بعدی، challenge ای که سرور ارسال میکند باید با کلید خصوصی امضا شود.

این معماری به طور ذاتی در برابر Replay مقاوم است زیرا مهاجم برای تولید یک response معتبر به کلید خصوصی نیاز دارد که در دسترس نیست. حتی اگر تمام تبادلات شبکه capture شود، بدون کلید خصوصی، امکان ایجاد response برای challenge جدید وجود ندارد.

Origin Binding و Domain Validation

یکی از ویژگیهای کلیدی FIDO2/WebAuthn که در نشانه پیادهسازی شده، origin binding است. این مکانیزم تضمین میکند که credentials فقط برای دامنهای که ثبت شدهاند قابل استفاده هستند. هنگام registration و authentication، origin (مثلاً https://neshane.co) به عنوان بخشی از signed data قرار میگیرد.

اگر مهاجم یک authentication response معتبر را capture و سپس از یک domain دیگر replay کند، verification شکست میخورد زیرا origin در signed data با origin درخواست فعلی مطابقت ندارد. این مکانیزم از حملات phishing پیچیده که در آن مهاجم یک site جعلی میسازد و credentials capture شده را replay میکند، جلوگیری میکند.

پیادهسازی origin binding در نشانه شامل عملیات cryptographic hash از concatenation رشتههای origin، rpId و challenge است که سپس امضا میشود. سرور هنگام verification، همین محاسبات را انجام میدهد و اگر origin ها مطابقت نداشته باشد، حتی با امضای معتبر، request رد میشود.

Attestation و تأیید صحت دستگاه

Attestation یک مکانیزم دیگر است که هرچند مستقیماً برای Replay طراحی نشده، اما در کاهش سطح حمله مؤثر است. در فرآیند registration، authenticator میتواند attestation statement ارائه دهد که صحت و منشأ دستگاه را تأیید میکند.

این attestation توسط کلیدهای خصوصی درون تراشه امضا میشود و به relying party اجازه میدهد تأیید کند که authenticator واقعاً یک دستگاه معتبر (مثلاً یک YubiKey اصلی یا smartphone با TEE) است و نه یک emulator یا دستگاه clone شده. این verification از استفاده مهاجمان از software authenticators جعلی کهممکن است کلیدهای خصوصی را فاش کنند، جلوگیری میکند.

نشانه از attestation formats مختلف مانند Packed، TPM و Android SafetyNet پشتیبانی میکند. هر کدام مکانیزم خاص خود را برای اثبات صحت دارند. این لایه اطمینان بیشتری فراهم میآورد که authentication ها از دستگاههای trusted انجام میشوند.

Counter Mechanism در کلیدهای امنیتی

بسیاری از FIDO authenticators از یک signature counter استفاده میکنند که با هر authentication افزایش مییابد. این counter به عنوان بخشی از signed assertion قرار میگیرد. سرور باید counter دریافتی را با آخرین مقدار ذخیره شده مقایسه کند.

اگر counter دریافتی کوچکتر یا مساوی مقدار قبلی باشد، این نشانهای از یک potential replay attack یا clone شدن authenticator است. در این صورت، سرور باید authentication را رد کرده و هشدار امنیتی صادر کند.

این مکانیزم به خصوص در برابر حملات پیچیدهای که ممکن است تلاش کنند از timestamp manipulation یا nonce reuse استفاده کنند، لایه دفاعی اضافی فراهم میکند. Counter ها معمولاً در non-volatile memory دستگاه ذخیره میشوند که حتی پس از reboot حفظ میشوند.

استانداردهای FIDO (UAF، U2F، FIDO2) و مقابله با Replay

تکامل استانداردهای FIDO نشاندهنده بهبود مستمر در مکانیزمهای امنیتی و سهولت استفاده است. هر نسل از این استانداردها روشهای خاص خود را برای مقابله با Replay دارد.

FIDO UAF و مکانیزمهای محلی

FIDO Universal Authentication Framework (UAF) اولین تلاش جدی برای حذف کامل رمزهای عبور بود. در این استاندارد، احراز هویت کاملاً local بر روی دستگاه کاربر انجام میشود (مثلاً با fingerprint یا face recognition)، سپس یک cryptographic assertion برای سرور ارسال میگردد.

UAF از یک protocol پیچیده challenge-response استفاده میکند. سرور یک UAF message حاوی challenge، transaction details و سایر metadata ارسال میکند. Authenticator این message را parse کرده، کاربر را احراز هویت میکند و سپس یک signed assertion ایجاد میکند که شامل challenge اصلی است.

برای جلوگیری از Replay، UAF specification الزام میکند که هر challenge حداقل ۸ byte entropy داشته باشد و server ها باید nonce ها را تا حداقل ۱۰ دقیقه پس از صدور track کنند. همچنین، transaction confirmation binding یک feature منحصربفرد UAF است که اطمینان میدهد کاربر دقیقاً میداند چه چیزی را تأیید میکند، جلوگیری از حملات Man-in-the-Middle/Replay ترکیبی.

FIDO U2F و احراز هویت دو عاملی

Universal Second Factor (U2F) به عنوان یک second factor طراحی شده که با رمز عبور ترکیب میشود. در U2F، پس از وارد کردن username/password، کاربر باید کلید امنیتی خود را وارد کرده و دکمه آن را فشار دهد.

Protocol U2F بسیار سادهتر از UAF است اما همچنان مکانیزمهای قوی ضد Replay دارد. هر registration ایجاد یک key handle منحصربفرد میکند. در هنگام authentication، سرور این key handle را به همراه challenge ارسال میکند. دستگاه U2F باید challenge را با کلید خصوصی مرتبط با آن key handle امضا کند.

Application parameter (hash SHA-256 از origin) و challenge parameter (hash SHA-256 از client data) هر دو در signature input قرار میگیرند. این binding دوگانه اطمینان میدهد که حتی اگر یک signature معتبر capture شود، فقط برای همان origin و همان challenge قابل استفاده است.

علاوه بر این، U2F از user presence verification استفاده میکند – کاربر باید فیزیکاً دکمه دستگاه را فشار دهد که جلوی replay خودکار را میگیرد. این interaction انسانی یک barrier مهم در برابر حملات automated است.

FIDO2/WebAuthn و قابلیتهای پیشرفته

FIDO2 ترکیبی از WebAuthn API (استاندارد W3C) و CTAP2 protocol است که امکانات بسیار پیشرفتهتری ارائه میدهد. WebAuthn به browsers و platforms اجازه میدهد مستقیماً با authenticators ارتباط برقرار کنند.

در WebAuthn، CollectedClientData structure شامل فیلدهای type، challenge، origin و optionally tokenBinding قرار میگیرد. این structure به JSON encode شده و hash آن در authenticator data قرار میگیرد. این hierarchical signing approach تضمین میکند که هیچ بخشی از context قابل جداسازی و replay نیست.

یکی از پیشرفتهای کلیدی FIDO2، معرفی Extensions است. Extension هایی مانند txAuthSimple اجازه میدهند transaction details به صورت cryptographically bound در authentication گنجانده شود. این یعنی حتی اگر مهاجم بتواند یک authentication را replay کند، نمیتواند transaction details را تغییر دهد.

CTAP2 (Client to Authenticator Protocol 2) همچنین از PIN و biometric verification پشتیبانی میکند که در خود authenticator انجام میشود. این multi-factor approach در ترکیب با cryptographic protections، یک راهحل بسیار مقاوم در برابر انواع حملات از جمله Replay ایجاد میکند.

پیادهسازی عملیاتی دفاع Replay در نشانه

راهکار نشانه با ترکیب استانداردهای FIDO و معماری امنیتی مدرن، یک پلتفرم جامع برای سازمانها فراهم کرده است. این بخش به جزئیات فنی پیادهسازی میپردازد.

معماری نشانه برای دفاع Replay

معماری نشانه مبتنی بر یک authentication server مرکزی است که تمام FIDO operations را مدیریت میکند. این سرور شامل چندین component کلیدی است:

Challenge Generator Service: این سرویس با استفاده از cryptographically secure random number generator، challenges منحصربفرد تولید میکند. هر challenge شامل timestamp، nonce و metadata مربوط به session است. این challenges در یک distributed cache (مثلاً Redis) با TTL مشخص ذخیره میشوند.

Credential Repository: این component کلیدهای عمومی ثبت شده، counters و metadata مربوط به هر authenticator را نگهداری میکند. برای هر authentication، counter دریافتی با مقدار ذخیره شده مقایسه میشود تا از monotonic increment اطمینان حاصل شود.

Verification Engine: موتور اصلی که تمام cryptographic verifications را انجام میدهد. این شامل signature verification، origin validation، challenge matching و counter checking است. اگر هر کدام از این checks شکست بخورد، authentication به طور کامل رد میشود.

نشانه همچنین از یک Audit Trail جامع استفاده میکند که تمام authentication attempts (موفق و ناموفق) را log میکند. این logs شامل IP address، timestamp، authenticator ID و نتیجه verification است که برای تشخیص الگوهای مشکوک استفاده میشود.

پیکربندی امنیتی سازمانی

یکی از قابلیتهای مهم نشانه، امکان customization سیاستهای امنیتی برای سازمانها است. مدیران میتوانند parameters مختلفی را تنظیم کنند:

Challenge Expiration Window: تعیین مدت زمانی که یک challenge معتبر است. مقدار پیشفرض ۶۰ ثانیه است اما میتواند برای سناریوهای high-security به ۱۵ ثانیه کاهش یابد. این balance بین security و user experience را مدیریت میکند.

Attestation Requirement Level: سازمانها میتوانند مشخص کنند که آیا attestation الزامی است یا اختیاری. برای محیطهای critical، direct attestation که تضمین میکند فقط authenticators خاصی (مثلاً فقط YubiKey های certified) قابل استفاده هستند، میتواند فعال شود.

Counter Anomaly Threshold: تنظیم حساسیت detection برای counter irregularities. اگر یک counter jump بیش از threshold تعریف شده داشته باشد، میتواند trigger یک alert یا حتی auto-revocation credential شود.

نشانه همچنین از Conditional MFA پشتیبانی میکند که بر اساس risk signals (مثلاً IP جدید، دستگاه جدید) تصمیم میگیرد چه سطحی از authentication لازم است. این approach به کاهش friction برای کاربران معمولی و افزایش security برای scenarios مشکوک کمک میکند.

Monitoring و Detection تلاشهای Replay

یک جنبه حیاتی دفاع، تشخیص فعال تلاشهای replay است. نشانه از چندین تکنیک detection استفاده میکند:

Nonce Reuse Detection: هر بار که یک challenge استفاده میشود، به عنوان “consumed” mark میشود. اگر همان nonce دوباره در request دیگری دیده شود، این یک clear indicator حمله Replay است. سیستم بلافاصله این attempt را block کرده و یک security alert ارسال میکند.

Temporal Anomaly Detection: با تحلیل pattern های زمانی authentication ها، الگوریتمهای ML میتوانند رفتارهای غیرعادی را شناسایی کنند. مثلاً اگر یک user معمولاً هر چند ساعت یکبار authenticate میشود، اما ناگهان دهها request در یک دقیقه مشاهده شود، این suspicious است.

Geographic Velocity Checks: اگر یک کاربر از دو location جغرافیایی دور در زمان کوتاه authenticate شود (که از نظر فیزیکی غیرممکن است)، این نشانه replay یا credential compromise است. نشانه این scenarios را detect و block میکند.

Counter Regression Analysis: هر counter decrease یا unexpected jump به عنوان یک potential attack flag میشود. سیستم این events را aggregate کرده و اگر pattern مشخصی مشاهده شد، میتواند authentication ها را temporary suspend کند تا investigation انجام شود.

بهترین شیوههای امنیتی برای جلوگیری از حملات تکرار

فراتر از پیادهسازی تکنولوژی، رعایت best practices امنیتی برای ایجاد یک دفاع جامع ضروری است.

Session Management امن

حتی با FIDO authentication، session management صحیح حیاتی است. پس از یک authentication موفق، یک session token صادر میشود. این token باید خصوصیات زیر را داشته باشد:

High Entropy: استفاده از حداقل ۱۲۸ bit entropy برای session IDs تا برای brute force غیرممکن باشد. نشانه از UUIDs version 4 یا output های CSPRNG استفاده میکند.

Cryptographic Binding: session token باید به authentication event خاص bind شود. این میتواند شامل hash کردن ترکیبی از user ID، authenticator ID، timestamp و IP address باشد.

Short Lifetime: session ها باید expiration times کوتاه داشته باشند (مثلاً ۱۵-۳۰ دقیقه برای sensitive operations). این window زمانی برای potential replay را محدود میکند.

Secure Storage: session tokens باید در httpOnly, secure cookies ذخیره شوند تا از XSS attacks محافظت شوند. همچنین SameSite attribute باید برای جلوگیری از CSRF استفاده شود.

Token Lifecycle و Expiration

تمام tokens (چه FIDO assertions، چه session tokens، چه OAuth tokens) باید lifecycle مشخصی داشته باشند:

Issuance: هر token با metadata کامل از شرایط صدور (timestamp، issuer، audience) صادر میشود. در نشانه، این metadata به صورت JWT claims encode میشود.

Validation: هر بار که token استفاده میشود، باید expiration، issuer validity و signature آن verify شود. tokens منقضی شده باید به طور قاطع رد شوند بدون fallback.

Revocation: امکان revocation فوری tokens در صورت detect شدن suspicious activity یا user logout. نشانه از یک centralized token revocation list استفاده میکند که در تمام services قابل دسترسی است.

Rotation: برای long-lived sessions، استفاده از token rotation – هر چند دقیقه یک token جدید صادر و token قدیمی invalidate میشود. این exposure window را به حداقل میرساند.

TLS و رمزنگاری لایه انتقال

حتی بهترین application-layer security هم بدون transport-layer protection کافی نیست:

TLS 1.3: نشانه فقط از TLS 1.3 با cipher suites مدرن (مثلاً AES-GCM، ChaCha20-Poly1305) پشتیبانی میکند. پروتکلهای قدیمیتر که vulnerabilities شناخته شده دارند، غیرفعال شدهاند.

Perfect Forward Secrecy: استفاده از ephemeral key exchange algorithms (ECDHE) تضمین میکند که حتی اگر private key سرور compromise شود، sessions قبلی decrypt نمیشوند.

HSTS و Certificate Transparency: Strict-Transport-Security header فعال است تا browsers را مجبور کند فقط از HTTPS استفاده کنند. همچنین certificates در public CT logs ثبت میشوند.

Certificate Pinning

برای اتصالات critical (مثلاً بین mobile apps و backend servers)، certificate pinning پیادهسازی شده است. Application فقط certificates خاصی (یا public keys آنها) را میپذیرد، جلوگیری از Man-in-the-Middle attacks با rogue certificates.

Rate Limiting و Throttling

حملات automated replay معمولاً شامل تعداد زیادی request در مدت کوتاه هستند. نشانه چندین لایه rate limiting دارد:

IP-based Limiting: حداکثر تعداد authentication attempts از یک IP در یک window زمانی (مثلاً ۱۰ تلاش در ۵ دقیقه).

User-based Limiting: حداکثر failed attempts برای یک user account قبل از temporary lockout.

Endpoint-based Limiting: محدودیت کلی روی authentication endpoints برای جلوگیری از DDoS.

Adaptive Throttling: اگر suspicious patterns detect شود، rate limits به صورت dynamic سختتر میشوند.

مقایسه تطبیقی روشهای مختلف مقابله با Replay

برای درک بهتر مزایای هر approach، مقایسه تطبیقی ضروری است.

| روش | مقاومت Replay | پیچیدگی پیادهسازی | User Experience | مناسب برای |

|---|---|---|---|---|

| Nonce-based | بسیار بالا | متوسط | عالی | تمام سناریوها |

| Timestamp-based | متوسط | پایین | عالی | Real-time systems |

| Counter-based | بالا | متوسط | عالی | Hardware tokens |

| Cryptographic Challenge | بسیار بالا | بالا | خوب | High-security apps |

| Session Binding | متوسط | پایین | خوب | Web applications |

| TLS-only | پایین | پایین | عالی | Baseline security |

| OAuth with refresh tokens | متوسط | متوسط | خوب | API authentication |

| FIDO (UAF/U2F/FIDO2) | بسیار بالا | بالا | عالی | Enterprise SSO, Banking |

از این جدول مشخص است که FIDO-based approaches بهترین balance بین security و usability را ارائه میدهند. در حالی که پیادهسازی اولیه پیچیده است، benefits بلندمدت قابل توجه هستند.

یک نکته مهم این است که “layered security” بهترین approach است. ترکیب nonce + timestamp + cryptographic signing یک defense-in-depth strategy قوی ایجاد میکند که حتی اگر یک layer شکست بخورد، layers دیگر همچنان محافظت میکنند.

مقایسه performance overhead نیز جالب است. در حالی که cryptographic operations overhead محاسباتی دارند، با hardware acceleration مدرن (مثلاً Intel AES-NI)، این overhead minimal است – معمولاً کمتر از ۵ میلیثانیه برای یک complete FIDO authentication.

نتیجهگیری و مسیر پیش رو

حملات Replay همچنان یکی از تهدیدات پایدار در فضای سایبری است، اما با adopting استانداردهای FIDO و پیادهسازی صحیح مکانیزمهای دفاعی چندلایه، میتوان این خطر را به طور قابل توجهی کاهش داد. معماری امنیتی که ترکیبی از cryptographic challenges، nonce های یکبار مصرف، timestamp validation، origin binding و counter mechanisms را به کار میگیرد، یک راهحل جامع ارائه میدهد.

🟦 مشاوره امنیتی رایگان

راهکارهای نشانه موبایل و نشانه توکن به عنوان پیادهسازیهای عملیاتی استاندارد FIDO، سازمانها را قادر میسازند تا از احراز هویت بدون گذرواژه بهرهمند شوند و در عین حال از بالاترین سطوح امنیت در برابر حملات پیچیده از جمله Replay برخوردار باشند. این راهکارها با ارائه تجربه کاربری ساده و امن، به تحول دیجیتال سازمانها کمک شایانی مینمایند. جهت دریافت مشاوره امنیتی رایگان و اطلاعات بیشتر در خصوص پیادهسازی این راهکارها در سازمان خود، با متخصصان تیم نشانه از طریق شماره تلفن ۰۲۱-۹۱۰۹۶۵۵۱ تماس حاصل فرمایید.

📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021