در دنیای دیجیتال امروز، اطمینان از احراز اصالت ایمن و کارآمد همچون استفاده از شیوه های احراز هویت بدون رمز عبور برای محافظت از اطلاعات حساس و حفظ یکپارچگی سامانهها حیاتی است. احراز هویت LDAP (اکتیو دایرکتوری) راهحلی قوی برای مدیریت هویت کاربران و دسترسی آنها در برنامهها و سیستمهای مختلف است. LDAP یک رویکرد امن و متمرکز برای احراز هویت کاربران و مدیریت متمرکز آنها در زیرساخت شبکه یک سازمان فراهم میکند. در ادامه به مفهوم احراز اصالت در این پروتکل، ملاحظات آن، مزایا، نحوه پیادهسازی، بهترین شیوهها و چالشهای آن میپردازیم.

آشنایی با مبانی LDAP

LDAP یا Lightweight Directory Access Protocol یک پروتکل کاربردی است که برای دسترسی و مدیریت اطلاعات دایرکتوریها استفاده میشود. این پروتکل یک رویکرد استاندارد برای ذخیره، بازیابی و اصلاح دادهها در یک ساختار دایرکتوری سلسله مراتبی ارائه میدهد و از آن میتوان برای خواندن و دریافت اطلاعات از سرورهای دایرکتوری مانند Microsoft Active Directory یا OpenLDAP در شبکه استفاده کرد. این پروتکل غالبا از ارتباط با یک فراهمکننده هویت Identity provider مانند اکتیو دایرکتوری برای احراز هویت کاربران استفاده میکند. همچنین میتوان احراز هویت چند عاملی (MFA) را به فرآیند احراز اصالت اضافه نمود تا یک مرحله امنیتی اضافی برای احراز اصالت کاربران ایجاد گردد.

LDAP روی یک مدل کلاینت/سرور جایی که مشتریان درخواستهایی را برای اطلاعات دایرکتوری به سرور ارسال میکنند، کار میکند. سرور که به عنوان سرور LDAP شناخته میشود، اطلاعات مربوط به کاربر و سامانهها را در یک پایگاه داده دایرکتوری منطبق بر یک ساختار نامگذاری یکتا یا Distnguished Name (DN) برای فراهم نمودن امکان شناسایی و مکانیابی ورودیها ذخیره میکند.

مقدمهای بر احراز اصالت LDAP

احراز اصالت در LDAP (اکتیو دایرکتوری) برای تایید اعتبار کاربر در مقابل سرور دایرکتوری اصلی که به عنوان سرور شناخته میشود، استفاده میشود. برای آماده نمودن سرور بدین منظور میبایست ابتدا آن را راهاندازی کنید. این کار شامل نصب و پیکربندی نرمافزار سرور مانند OpenLDAP یا Microsoft Active Directory است. هنگامی که سرور راهاندازی شد، باید تنظیمات احراز هویت را پیکربندی کنید. این کار شامل تعریف آدرس، پورت و جزئیات اتصال سرور در برنامه یا سامانه مورد نظر است. در انتها همچنین LDAP این امکان را فراهم میکند تا ویژگیهای خاصی را از سرور داریرکتوری به پروفایلهای کاربر در برنامه یا سامانه نگاشت شود. این نگاشت تضمین میکند که اطلاعات کاربر مانند نام کاربری، آدرس ایمیل و عضویت او در گروهها، در حین احراز هویت از سرور واکشی شود.

مزایای احراز هویت LDAP

مدیریت متمرکز کاربر: احراز هویت LDAP مدیریت متمرکز کاربران را فراهم میکند که در آن هویتها و ویژگیهای کاربر در یک سرور دایرکتوری واحد ذخیره میشوند. این امر مدیریت کاربران را تسهیل میکند، زیرا تغییرات ایجاد شده در سرور LDAP به همه برنامهها و سیستمهای متصل منتشر میشود.

امنیت بالاتر: LDAP با رمزگذاری ارتباط به سرور، احراز هویت ایمن را فراهم میکند. علاوه بر این، این پروتکل از ویژگیهای امنیتی پیشرفته مانند رمزگذاری SSL/TLS و احراز اصالت مبتنی بر اعتبارنامه نیز پشتیبانی میکند.

مقیاسپذیری و انعطافپذیری: این پروتکل قابلیت استقرار در مقیاس وسیع را داشته و همچنین از نظر ادغام با برنامهها و سامانههای مختلف نیز انعطافپذیری خوبی را فراهم میکند که نتیجه آن، امکان احراز هویت یکپارچه در سراسر سازمان خواهد بود.

ملاحظات برای بهترین احراز اصالت

برای اطمینان از اجرای ایمن و کارآمد احراز اصالت، بهتر است موارد زیر در نظر گرفته شود:

بهروزرسانی منظم: نرمافزار سرور LDAP بهتر است به طور مرتب با آخرین ویرایشها و وصلهها بهروزرسانی شود. این کار به رفع هر گونه آسیبپذیری کمک کرده و ثبات وقابلیت اطمینان فرآیند احراز اصالت را تضمین میکند.

پیادهسازی کانالهای ارتباطی امن: بهتر است از رمزگذاری SSL/TLS برای ایمنسازی ارتباط بین کلاینتها و سرورهای LDAP استفاده شود. با این کار از دسترسیهای غیرمجاز جلوگیری شده و از اطلاعات حساس کاربر در حین احراز اصالت محافظت میگردد.

نظارت و ثبت فعالیت: مکانیسمهای نظارت و ثبت گزارش (log) برای ردیابی فعالیت میبایست پیادهسازی شوند. این کار به شناسایی و بررسی هر گونه تلاش مشکوک یا دسترسی غیرمجاز کمک کرده و به یکپارچگی فرآیند احراز اصالت کمک میکند.

استفاده از سیاستهای رمز عبور قوی: توصیه میشود سیاستهای رمز عبور قوی مانند حداقل طول رمز عبور، الزامات پیچیدگی و انقضای رمز عبور در سرور اعمال شود. این کار یک لایه امنیتی اضافی به فرآیند احراز اصالت اضافه میکند.

پیکربندی برای پذیرش احراز هویت مبتنی بر MFA

احراز هویت LDAP میتواند بامکانیسمهای چند عاملی (MFA) برای افزایش امنیت بیشتر ادغام شود. این شیوه ممکن است شامل ترکیب LDAP با عاملهای احراز هویت اضافی مانند رمزهای عبور یکبار مصرف (OTP) یا احراز اصالت بینیاز از گذرواژه مبتنی بر فایدو و معیارهای زیستسنجی باشد. MFA برای LDAP در واقع راهی برای محافظت از کاربران LDAP با احراز اصالت چند عاملی با معرفی یک لایه حفاظتی اضافی در هنگام ورود کاربر به برنامه است. وجود احراز اصالت چندعاملی، همه کاربران را ملزم میکند که حداقل دو عامل احراز اصالت را در هر بار ورود به برنامه ارائه دهند. اولین عامل معمولا گذرواژه آنهاست. عامل دوم یکی از روشهای احراز اصالت امن است.

نحوه فعال کردن MFA برای کاربران LDAP بسته به نوع سرویس مورد نظر، متفاوت است. بعنوان مثال میتوان از کاربران LDAP برای ورود به سرویسهای دسکتاپ از راه دور، VPN و برنامههای ابری محافظت کرد. فراهم کنندگان هویت (IdP) برای LDAP نیز شیوه خاص جهت پیکربندی MFA برای برنامههای LDAP و تعیین سیاستهای مرتبط ارائه میدهند. بدین ترتیب هنگامی که کاربر اقدام به ثبت ورود به برنامه LDAP میکند، هنگامی که کاربر نام کاربری و گذرواژه خود را وارد کرد، یک اعلام فشاری (push notification) روی گوشی تلفن همراه خود دریافت خواهد کرد که به محض تایید، وارد سیستم میشوند.

استفاده از نسل دوم پروتکل فایدو (FIDO2) برای احراز هویت LDAP

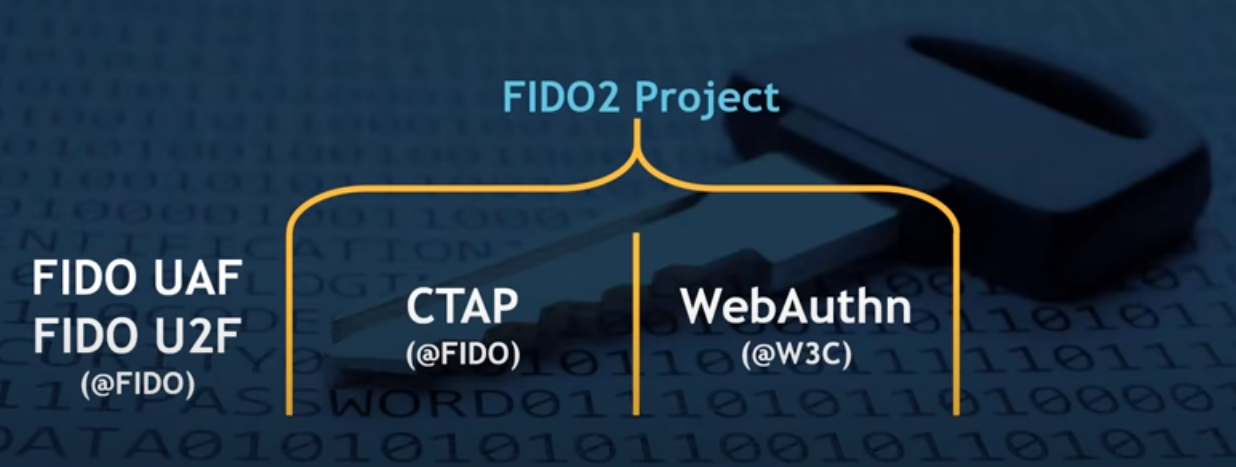

فایدو2 یک چارچوب جدید از فایدو برای احراز اصالت قوی است که شامل دو مشخصه WebAuthn (Web Authentication API) و CTAP (Client to Authenticator Protocol) است.

احراز اصالت فایدو2 از کلید عمومی به جای گذرواژه استفاده میکند. بنابراین سرور، کلید عمومی را به عنوان اعتبارنامه کاربر در پایگاه داده خود ذخیره میکند. سرور فایدو2 میتواند اعتبارنامهها را در دایرکتوری LDAP نیز ذخیره کند. برای این منظور، اعتبارنامه هایی که مرتبط با احرازکننده ایجاد میشوند در دایرکتوری ou=Credentials ذخیره شده و ورودی کاربر در ou=Users ذخیره میگردد.

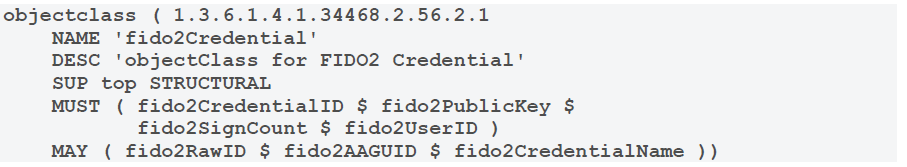

نمونه Schema LDAP برای ذخیرهسازی اعتبارنامههای فایدو2 در زیر نشان داده شده است:

ویژگی Fido2CredentialID برای ذخیره credential_id استفاده شده که یک شناسه منحصربهفرد است که به یک کلید عمومی نگاشت شده است. ویژگی fido2PublicKey نیز برای ذخیره یک کلید عمومی که توسط احرازکننده در حین ثبت اعتبارنامه ایجاد شده، استفاده میشود. ویژگی fido2UserID برای ذخیره سازی user.id در مشخصات WebAuthn، استفاده میشود. user.id یک شناسه است که باید به ورودی اعتبار و ورودی کاربر نگاشت شود. ویژگی fido2UserID به صورت یک شناسه اتفاقی یکتا ایجاد میشود و همچنین به ورودی کاربر وقتی که برای اولین بار اعتبارنامه خود را ثبت میکند، اضافه میشود. با استفاده از موارد ذکر شده، البته با مقداری جزئیات بیشتر، امکان احراز هویت کاربران به LDAP بدون استفاده از گذرواژه فراهم میشود. این کار که در انطباق کامل با استاندارد فایدو انجام میپذیرد، یکی از بهروزترین و امنترین شیوههای احراز هویت موجود در دنیای دیجیتال است.

پشتیبانی از LDAP و اکتیو دایرکتوری با راهکار نشانه

راهکار احراز هویت بدون رمز عبور نشانه نیز که در شرکت رهسا توسعه داده شده است، انطباق کامل با LDAP و به ویژه اکتیو دایرکتوری دارد. استفاده از این راهکار میتواند به سازمانها در این زمینه کمک فراوان نماید. پیادهسازی بسیار ساده، امکان ارتباط با انواع سامانهها و همچنین وجود درگاه احراز هویت یکپارچه، راهکار نشانه را به ابزاری پرکاربرد برای سازمانها در زمینه مدیریت هویت و احراز اصالت تبدیل نموده است. امنیت بالا و تجربه کاربری بسیار ساده برای افراد، از مهمترین مزایای این راهکار است که میتواند فضای کاری سازمان را بسیار تغییر داده و علاوهبر جذابیت، از هزینههای سازمان نیز به میزان قابل توجهی بکاهد.

اطلاعات بیشتر: مطالعه مقاله کلیدهای عبوری و نقش آن در جلوگیری از حملات فیشینگ