سازمانهای امروزی برای مدیریت دسترسی به تجهیزات شبکه حساس خود با چالشهای امنیتی پیچیدهای روبرو هستند. پروتکل TACACS+ به عنوان استاندارد طلایی در مدیریت دسترسی مدیران شبکه شناخته میشود، اما تنها با ترکیب آن با احراز هویت دو عاملی پیشرفته میتوان امنیتی بینظیر ایجاد کرد. در این راهنمای کاملاً فنی، به بررسی جامع TACACS+، نحوه ادغام آن با استانداردهای نوین مانند FIDO و WebAuthn، کاربردهای عملی در Cisco ISE و چگونگی پیادهسازی احراز هویت چندعاملی بدون رمز عبور با محصول نشانه میپردازیم.

آشنایی با TACACS+: پایههای امنیت دسترسی به تجهیزات شبکه

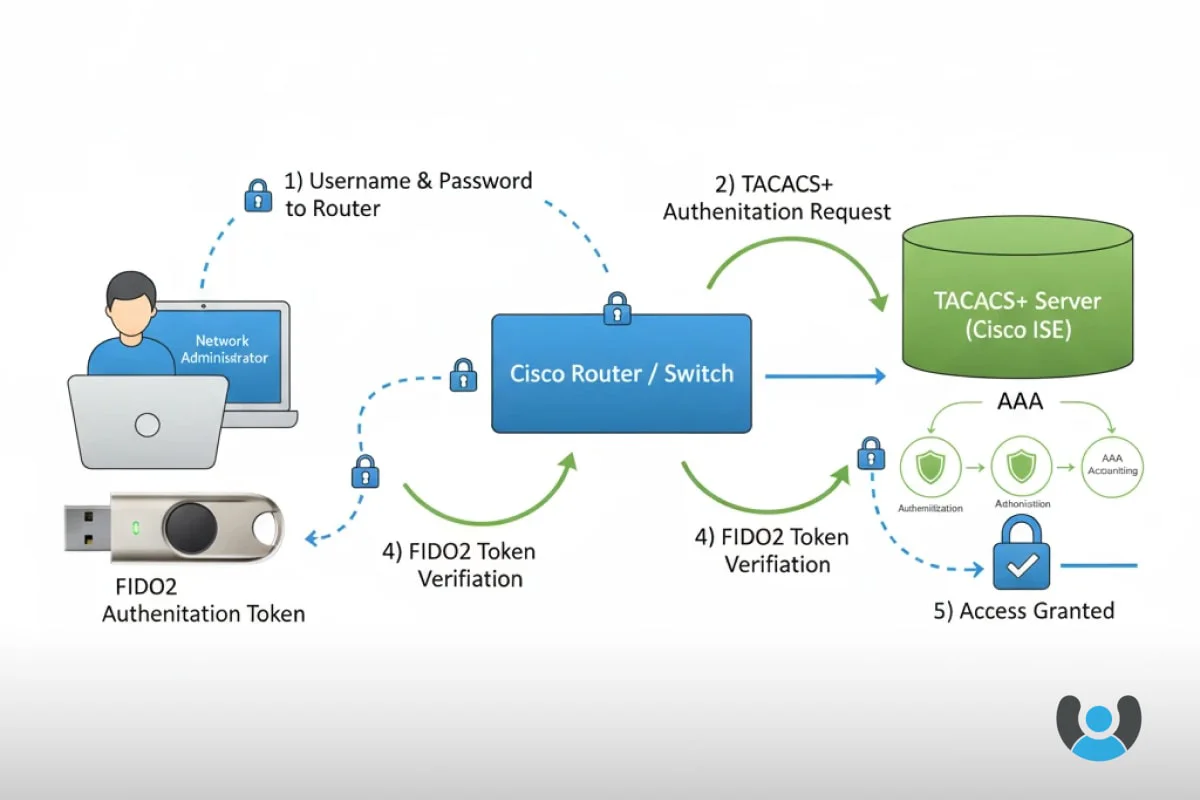

TACACS+ پروتکلی است که برای احراز هویت از راه دور، مجوزدهی و حسابداری در محیطهای شبکهای استفاده میشود. این پروتکل که اصطلاح آن Terminal Access Controller Access-Control System Plus میباشد، به طور خاص برای مدیریت دسترسی مدیران به دستگاههای شبکه طراحی شده است.

TACACS+ یک پروتکل اختصاصی سیسکو است که از ارتباط TCP استفاده کرده و بر روی پورت 49 به صورت پیشفرض فعالیت میکند. یکی از مزایای اصلی TACACS+ این است که تمام بستهها را رمزنگاری کرده و سه بخش AAA را به صورت جداگانه اجرا میکند.

تفاوت TACACS+ با RADIUS

در مقایسه با RADIUS که احراز هویت و مجوزدهی را در یک پروفایل کاربری ترکیب میکند، TACACS+ این دو عملیات را از هم جدا میسازد. این جداسازی امکان کنترل دقیقتر و انعطافپذیری بیشتری را برای مدیران شبکه فراهم میآورد.

TACACS+ از TCP به عنوان پروتکل انتقال استفاده میکند که مزایای قابل توجهی نسبت به UDP دارد. TCP یک حمل و نقل connection-oriented ارائه میدهد، در حالی که UDP تنها تحویل best-effort را فراهم میکند. همچنین TCP نشانه فوری از وضعیت سرور را با استفاده از RST ارائه میدهد.

معماری AAA در TACACS+

پروتکل TACACS+ بر اساس معماری AAA (Authentication, Authorization, Accounting) عمل میکند:

احراز هویت (Authentication): این بخش هویت کاربران را قبل از اعطای دسترسی به دستگاه یا شبکه تأیید میکند. TACACS+ میتواند کاربران را با استفاده از روشهای مختلفی از جمله رمزهای عبور، رمزهای یکبار مصرف یا گواهینامهها احراز هویت کند.

مجوزدهی (Authorization): پس از احراز هویت موفق، این بخش مشخص میکند که کاربر چه عملیاتی میتواند انجام دهد. TACACS+ قابلیت مجوزدهی در سطح دستورات را ارائه میدهد که به معنی کنترل دقیق بر روی دستوراتی است که یک کاربر میتواند اجرا کند.

حسابرسی (Accounting): تمامی اعمال کاربر ثبت میشود تا یک مسیر ممیزی کامل از فعالیتهای شبکه ایجاد شود. این ویژگی برای پیگیری تغییرات و حفظ امنیت بسیار حیاتی است.

احراز هویت دو عاملی: لایه امنیتی ضروری برای TACACS+

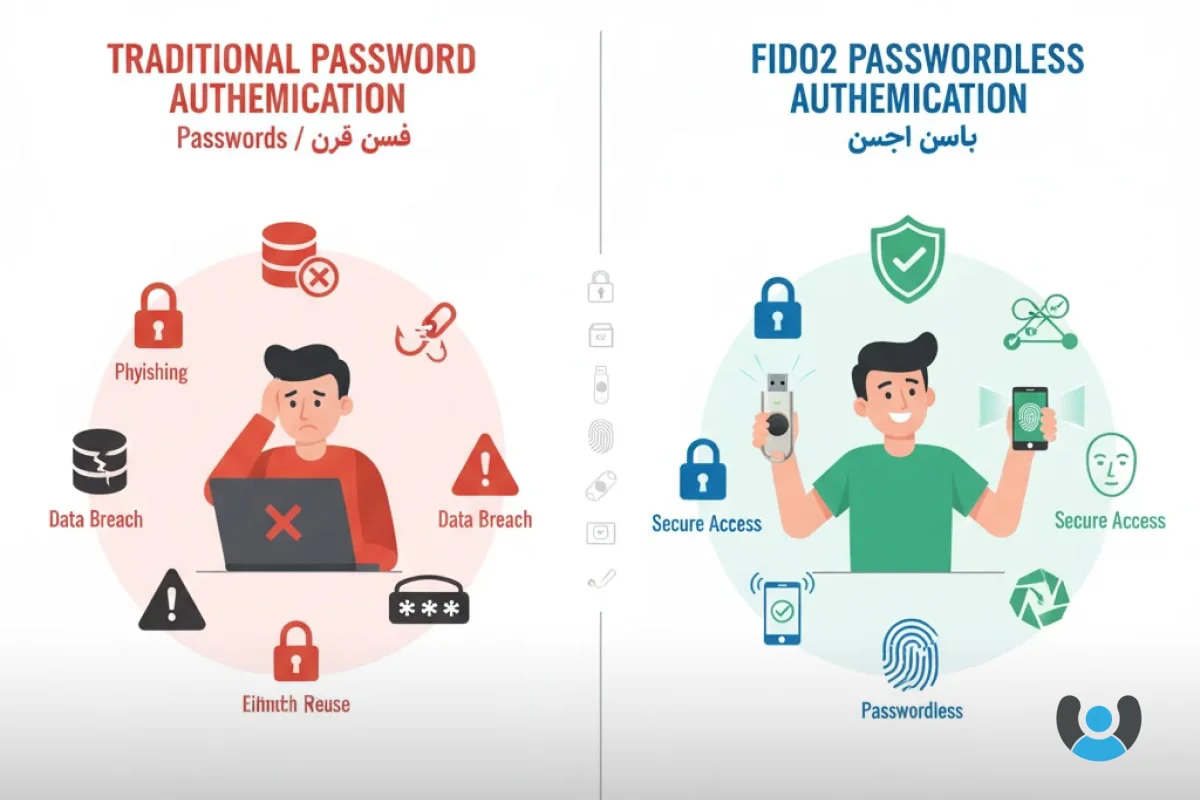

احراز هویت دو عاملی نوعی از احراز هویت چندعاملی است که کاربران را ملزم میکند هویت خود را از طریق دو نوع شناسه مختلف تأیید کنند. با وجود اینکه TACACS+ ابزار قدرتمندی برای مدیریت دسترسی است، استفاده تنها از نام کاربری و رمز عبور در برابر تهدیدات پیشرفته امنیت کافی را فراهم نمیکند.

چرا احراز هویت دو عاملی برای TACACS+ ضروری است؟

آمارها نشان میدهند که بیش از 75 درصد تمامی نقضهای امنیتی به دلیل احراز هویت ضعیف رخ میدهد. حتی یک رمز عبور قوی 8 کاراکتری میتواند به صورت آفلاین در کمتر از 2 ساعت شکسته شود. رمزهای عبور همچنین اغلب از طریق فیشینگ، بدافزار، مهندسی اجتماعی یا استراق سمع به خطر میافتند.

احراز هویت چندعاملی یک لایه امنیتی اضافی به ورود کاربران اضافه میکند. این روش با نیاز به دو یا چند نوع از احراز هویت عمل میکند: چیزی که میدانید (رمز عبور)، چیزی که دارید (توکن، تلفن همراه) یا چیزی که هستید (بیومتریک).

پیادهسازی احراز هویت دو عاملی در TACACS+

برای افزودن احراز هویت دو عاملی به TACACS+، میتوان از Google Authenticator PAM استفاده کرد. در این روش، کاربر ابتدا رمز عبور خود را وارد کرده، سپس کد شش رقمی نمایش داده شده در اپلیکیشن Google Authenticator را به آن اضافه میکند.

استفاده از برنامههای تلفن هوشمند برای احراز هویت چندعاملی در سیستمعاملهای اندروید، iOS، بلکبری و ویندوز موبایل امکانپذیر است. مزیت اصلی این روش این است که برای دسترسی، مهاجم علاوه بر دانستن نام کاربری و رمز عبور، باید به دستگاه کاربر نیز دسترسی داشته باشد.

Cisco ISE: پلتفرم مدیریت متمرکز TACACS+

Cisco ISE با سرویس Device Administration یک سرور TACACS+ متمرکز برای تمامی دستگاههای شبکه عمل میکند. این سیستم قابلیت احراز هویت مدیران از طریق Active Directory شرکتی یا پایگاه داده داخلی ISE را فراهم میآورد.

مزایای استفاده از Cisco ISE برای TACACS+

مدیریت متمرکز: به جای نگهداری حسابهای کاربری محلی در هر دستگاه، تمامی اطلاعات در یک نقطه مرکزی مدیریت میشود.

کنترل سطوح دسترسی مختلف: ISE به شما اجازه میدهد سطوح مختلف privilege را به کاربران مختلف اعطا کنید. میتوانید مشخص کنید که چه کاربرانی میتوانند به CLI دستگاه دسترسی داشته باشند و چه دستوراتی را اجرا کنند.

ثبت تمامی اعمال مدیریتی: هر اقدام مدیریتی ثبت شده و امکان پیگیری کامل فراهم میشود. این ویژگی برای رعایت الزامات compliance و همچنین بررسی حوادث امنیتی ضروری است.

اعمال احراز هویت چندعاملی: میتوانید احراز هویت چندعاملی را برای ورود به دستگاهها اجباری کنید.

پیکربندی TACACS+ در Cisco ISE

برای فعالسازی TACACS+ در ISE، ابتدا باید Device Admin Service را بر روی Policy Service Node فعال کنید. این کار از طریق مسیر Work Centers > Administration > System > Deployment انجام میشود.

پس از فعالسازی، باید Policy Setها را پیکربندی کرد. در Policy Set میتوانید تمامی اجزای پیکربندی شده قبلی را به هم متصل کنید. این شامل Command Setها، Shell Profileها و قوانین Authorization است.

برای مثال، میتوانید یک policy برای مدیران ایجاد کنید که به آنها اجازه استفاده از تمامی دستورات را میدهد، و یک policy دیگر برای کارمندان Helpdesk که فقط به آنها اجازه اجرای دستورات show و troubleshooting ساده را میدهد.

استاندارد FIDO: انقلاب در احراز هویت بدون رمز عبور

استاندارد FIDO برای احراز هویت بدون رمز عبور با روشهای اعتبارسنجی قوی مبتنی بر رمزنگاری نامتقارن توسعه یافته است. FIDO مخفف Fast Identity Online بوده و تمرکز این مجموعه بر راهکارهای احراز هویت برخط است.

مولفههای FIDO2

دو پروتکل WebAuthn و CTAP مولفههای اصلی استاندارد FIDO2 هستند. WebAuthn در مرورگرهای وب و CTAP برای برقراری ارتباط بین رایانه و دستگاه کاربر مورد استفاده قرار میگیرد.

WebAuthn: این پروتکل به وبسایتها امکان میدهد از روشهایی مانند اثر انگشت یا تشخیص چهره برای احراز هویت استفاده کنند. WebAuthn با استفاده از رمزنگاری عمومی، امنیت بالایی را در فرآیند احراز هویت ارائه میدهد.

CTAP (Client to Authenticator Protocol): این پروتکل استانداردی است که امکان ارتباط بین برنامه کاربردی و دستگاه احراز هویت را از طریق USB، NFC یا بلوتوث فراهم میکند.

مزایای استفاده از FIDO

امنیت بالا: مشخصات فنی FIDO از احراز هویت چندعاملی و رمزنگاری کلید عمومی پشتیبانی میکند. اطلاعات بیومتریک برای محافظت بیشتر بر روی دستگاه کاربر ذخیره میشود نه در سرورها.

تجربه کاربری بهتر: کاربران نیازی به یادآوری رمزهای پیچیده ندارند و میتوانند با استفاده از بیومتریک یا کلید امنیتی فیزیکی به سرعت احراز هویت شوند.

مقاومت در برابر فیشینگ: WebAuthn از یک کلید عمومی منحصر به فرد برای هر وبسایت استفاده میکند. کلید خصوصی هرگز به سایت ارسال نمیشود که امکان سرقت اعتبارنامه توسط سایتهای فیشینگ را غیرممکن میسازد.

حذف ریسک نشت داده: با FIDO، وبسایتها فقط کلید عمومی کاربر را ذخیره میکنند که به صورت طراحی شده برای عمومی بودن است و در صورت نشت یا سرقت هیچ ریسک امنیتی ایجاد نمیکند.

ادغام FIDO با TACACS+: آینده احراز هویت شبکه

با اینکه TACACS+ به صورت بومی از استانداردهای FIDO پشتیبانی نمیکند، اما TACACS+ را میتوان با سیستمهای احراز هویت خارجی مانند توکنها یا ارائهدهندگان هویت خارجی برای پیادهسازی MFA ادغام کرد.

روشهای ادغام

استفاده از سرور احراز هویت میانی: در Cisco ISE میتوانید به سیستم احراز هویت دو عاملی خارجی به عنوان Identity Source برای Authentication اشاره کنید. این روش مشابه کاری است که برای دسترسی به شبکه انجام میشود.

پیادهسازی SSH با FIDO: با استفاده از کلیدهای FIDO برای احراز هویت SSH، میتوان دسترسی به دستگاههای شبکه را بدون رمز عبور اما با امنیت بسیار بالا انجام داد. در این حالت، احراز هویت به صورت محلی صورت میگیرد اما همچنان میتوان از TACACS+ برای EXEC authorization، command authorization و accounting استفاده کرد.

استفاده از Certificate-based Authentication: برای احراز هویت مبتنی بر گواهینامه یا کلید عمومی SSH، احراز هویت محلی انجام میشود. با این حال، امکان ادامه استفاده از TACACS+ برای مجوزدهی و حسابرسی بسته به پیادهسازی دستگاه شبکه وجود دارد.

مزایای ترکیب FIDO و TACACS+

امنیت چندلایه: با ترکیب قدرت مجوزدهی دقیق TACACS+ و احراز هویت بدون رمز عبور FIDO، یک سیستم امنیتی چندلایه بسیار قوی ایجاد میشود.

کاهش حملات: استفاده از FIDO تقریباً تمامی حملات مربوط به رمز عبور از جمله فیشینگ، credential stuffing و brute force را از بین میبرد.

سادگی مدیریت: در عین حال که امنیت افزایش مییابد، تجربه کاربری سادهتر میشود و نیاز به مدیریت رمزهای عبور پیچیده از بین میرود.

محصولات نشانه: راهکار احراز هویت بدون رمز عبور منطبق بر FIDO

شرکت رهسا با توسعه سامانه احراز هویت نشانه، راهکاری جامع برای احراز هویت چندعاملی بدون رمز عبور ارائه میدهد. سامانه احراز هویت نشانه به عنوان یک راهکار نوآورانه مبتنی بر استاندارد جهانی FIDO2، پاسخگویی به نیازهای امنیتی را به سطحی جدید رسانده است.

قابلیتهای سامانه نشانه

پشتیبانی کامل از FIDO2 و WebAuthn: استانداردهای FIDO2 و WebAuthn به طور ویژه برای حذف گذرواژهها و استفاده از رمزنگاری کلید عمومی طراحی شدهاند. سامانه نشانه از این استانداردها به طور کامل پشتیبانی میکند.

پشتیبانی از انواع Authenticator: نشانه از کلیدهای امنیتی، گوشی تلفن همراه و کارتهای شناسایی RFID/NFC پشتیبانی میکند. این انعطافپذیری به سازمانها اجازه میدهد بهترین روش را برای نیازهای خود انتخاب کنند.

احراز هویت سیستم عامل: نشانه قابلیت ورود ایمن به ویندوز و لینوکس بدون گذرواژه را فراهم میکند. همچنین امکان استفاده از کلیدهای امنیتی برای سرویسهای داخلی ویندوز به صورت FIDO Credential Provider وجود دارد.

مدیریت رمز عبور: این سامانه میتواند جایگزین برنامههای مدیریت رمز عبور شود و قابلیت استاندارد FIDO را برای امنتر شدن برنامههای سنتی اضافه کند.

دسترسی از راه دور امن: نشانه امکان اتصال امن از طریق پروتکلهای RDP، SSH و VNC را از طریق مرورگر وب یا پنل سازمانی فراهم میکند.

نشانه موبایل و نشانه توکن

نشانه در دو قالب اصلی ارائه میشود:

نشانه موبایل: تبدیل تلفن همراه به یک کلید امنیتی FIDO2. این راهکار از قابلیتهای بیومتریک موجود در تلفن همراه برای احراز هویت استفاده میکند.

نشانه توکن: کلیدهای امنیتی سختافزاری که مطابق با استاندارد FIDO2 هستند. توکنهای احراز هویت FIDO2 به عنوان نسل جدید ابزارهای احراز هویت، نویدبخش آیندهای امنتر و بدون رمز عبور هستند.

پیادهسازی عملی: گام به گام امنسازی TACACS+

مرحله اول: پیکربندی Cisco ISE

ابتدا باید Device Administration Service را در ISE فعال کنید. لایسنس Device Admin (L-ISE-TACACS-ND=) برای فعالسازی Device Administration ضروری است.

سپس دستگاههای شبکه را به عنوان TACACS Client در ISE اضافه کنید. هر دستگاه نیاز به یک Shared Secret دارد که برای رمزنگاری ارتباطات بین دستگاه و ISE استفاده میشود.

مرحله دوم: تعریف Command Set و Shell Profile

ISE به شما امکان میدهد لیستی از دستورات مجاز را برای کاربران تعریف کنید تا دقیقاً مشخص شود چه دستوراتی در سطوح مختلف privilege در دسترس هستند.

برای مثال، میتوانید یک Command Set با نام “HelpDesk_Commands” ایجاد کنید که فقط دستورات debug، undebug، traceroute و show را مجاز میکند.

مرحله سوم: پیکربندی احراز هویت چندعاملی

برای پیکربندی احراز هویت دو عاملی، ابتدا باید یک گروه کاربری ایجاد کنید. سپس میتوانید سیاستهای 2FA متعددی را روی برنامههای مختلف اعمال کنید.

برای ادغام با سیستمهای خارجی مانند RSA SecurID یا Duo، باید آن سرویس را به عنوان External Identity Source در ISE اضافه کنید.

مرحله چهارم: پیکربندی دستگاههای شبکه

برای افزایش امنیت، باید از Type 8 password با استفاده از دستور algorithm-type استفاده کنید. این نوع رمزعبور بسیار امنتر از Type 7 است.

همچنین استفاده از پارامتر “single-connection” باعث بهبود زمان پاسخ و کاهش overhead میشود. این پارامتر ارتباط TACACS+ بین سوئیچ/روتر و سرور TACACS را در یک session TCP به جای ایجاد sessionهای جدید برای هر کاربر امکانپذیر میسازد.

مرحله پنجم: مانیتورینگ و حسابرسی

Forward کردن لاگهای accounting به یک سرور SIEM یا syslog متمرکز برای مانیتورینگ و نگهداری ضروری است. این کار برای ممیزی، اثبات اجرای سیاستهای امنیتی برای استانداردهایی مانند HIPAA و PCI-DSS و همچنین پاسخ به حوادث امنیتی بسیار مهم است.

بهترین شیوههای امنیتی برای TACACS+

استفاده از Shared Secret قوی

Authorization Sessions باید از طریق یک حمل و نقل امن استفاده شود. Shared Secret باید پیچیده و منحصر به فرد برای هر دستگاه باشد.

اجتناب از ورود به حساب مشترک

از ورود به حسابهای مشترک مانند admin یا cisco اجتناب کنید. یکی از مزایای اصلی TACACS+ توانایی اجرای احراز هویت فردی است تا هر اقدامی در شبکه به یک فرد خاص مرتبط شود.

ادغام با Identity Provider

پیادهسازی TACACS+ خود را با یک ارائهدهنده هویت مانند Azure AD، Okta یا LDAP ادغام کنید تا provisioning و deprovisioning حسابها را ساده کنید.

استفاده از Role-Based Access Control

TACACS+ به شما امکان میدهد کاربران را به سطوح privilege مختلف اختصاص دهید. استفاده از این قابلیت برای اجرای دسترسی با کمترین امتیاز (least privilege access) بسیار حیاتی است.

امنسازی ارتباطات

اطمینان حاصل کنید که تمامی اتصالات دستگاه از SSH به جای Telnet استفاده میکنند و خود سرور TACACS از طریق پروتکلهای امن مانند TLS/HTTPS برای مدیریت قابل دسترسی است.

استفاده از TACACS+ over TLS

TACACS+ over TLS 1.3 با معرفی یک لایه حمل و نقل امن، از دادههای بسیار حساس محافظت میکند. این ادغام محرمانگی، یکپارچگی و احراز هویت را برای اتصال و ترافیک شبکه بین کلاینتها و سرورهای TACACS+ تضمین میکند.

چالشها و راهحلها

محدودیتهای TACACS+ سنتی

TACACS+ به صورت بومی از مکانیزمهای احراز هویت مدرن مانند احراز هویت دو عاملی یا احراز هویت چندعاملی پشتیبانی نمیکند. با این حال، میتوان آن را با سیستمهای احراز هویت خارجی برای پیادهسازی MFA ادغام کرد.

Single Point of Failure

اگر به درستی معماری نشود، سیستمهای TACACS+ میتوانند توسط یک نقطه شکست تنها گلوگاه شوند. مکانیزمهای افزونگی و failover مناسب برای اطمینان از اینکه سیستم میتواند حجم زیادی از درخواستهای احراز هویت را بدون کاهش عملکرد مدیریت کند، ضروری است.

پیچیدگی در شبکههای بزرگ

در محیطهای شبکه بسیار بزرگ با هزاران دستگاه و کاربر، مدیریت سیاستهای مجوزدهی دقیق برای هر دستگاه یا کاربر میتواند دشوار شود. استفاده از ابزارهای اتوماسیون و مدیریت متمرکز مانند Cisco ISE این چالش را کاهش میدهد.

آینده احراز هویت در تجهیزات شبکه

روند صنعت به سمت حذف کامل رمزهای عبور در حال حرکت است. بیش از یک سوم تمامی سازمانها در سراسر جهان قصد دارند در یک تا سه سال آینده احراز هویت بدون رمز عبور را اتخاذ یا به استفاده از آن ادامه دهند.

ترکیب TACACS+ با استانداردهای FIDO2 و WebAuthn نشاندهنده آینده احراز هویت در محیطهای شبکه است. این ترکیب امنیت، سادگی و تجربه کاربری عالی را به طور همزمان فراهم میآورد.

سازمانهایی که اکنون در این فناوریها سرمایهگذاری میکنند، خود را برای چالشهای امنیتی آینده آماده میسازند و از مزایای رقابتی قابل توجهی برخوردار خواهند شد.

استانداردسازی و الزامات Compliance

رعایت استانداردهای بینالمللی

پروتکل TACACS+ با انتشار RFC 8907 به عنوان یک استاندارد اینترنتی رسمی شناخته شده است. این استانداردسازی اطمینان میدهد که پیادهسازیهای مختلف TACACS+ به صورت یکپارچه با یکدیگر کار میکنند.

استانداردهای FIDO نیز توسط سازمانهای بینالمللی مانند W3C پذیرفته شدهاند. WebAuthn به عنوان یک توصیه رسمی W3C منتشر شده و توسط تمامی مرورگرهای اصلی پشتیبانی میشود.

الزامات PCI-DSS و HIPAA

برای سازمانهایی که باید از استانداردهای PCI-DSS یا HIPAA پیروی کنند، استفاده از TACACS+ با احراز هویت چندعاملی تقریباً الزامی است. این استانداردها نیاز به احراز هویت قوی برای دسترسی به سیستمهای حساس دارند.

PCI-DSS به طور خاص احراز هویت چندعاملی را برای دسترسی به Cardholder Data Environment الزامی میکند. HIPAA نیز نیاز به محافظت از Protected Health Information دارد که شامل احراز هویت قوی میشود.

ISO 27001 و NIST

چارچوبهای امنیتی مانند ISO 27001 و NIST Cybersecurity Framework توصیه میکنند که سازمانها از احراز هویت چندعاملی برای تمامی دسترسیهای مدیریتی استفاده کنند. TACACS+ با MFA این الزامات را برآورده میکند.

مطالعات موردی: پیادهسازی موفق

سازمانهای بانکی

بسیاری از موسسات مالی از TACACS+ با احراز هویت دو عاملی برای مدیریت دستگاههای شبکه خود استفاده میکنند. این سازمانها معمولاً صدها یا هزاران دستگاه شبکه دارند که نیاز به مدیریت متمرکز و امن دارند.

استفاده از Cisco ISE با ادغام RSA SecurID یا راهکارهای مبتنی بر FIDO، به این سازمانها اجازه میدهد تا الزامات سختگیرانه compliance را برآورده کنند و در عین حال تجربه کاربری قابل قبولی برای مدیران شبکه فراهم کنند.

سازمانهای دولتی

سازمانهای دولتی با الزامات امنیتی بسیار بالا، از TACACS+ برای کنترل دسترسی به زیرساختهای حیاتی استفاده میکنند. استفاده از توکنهای سختافزاری FIDO2 در این محیطها رایج است زیرا امنیت فیزیکی بالایی ارائه میدهند.

شرکتهای بزرگ فناوری

شرکتهای بزرگ فناوری که شبکههای گسترده جهانی دارند، از TACACS+ برای مدیریت دسترسی به هزاران دستگاه در مراکز داده مختلف استفاده میکنند. این شرکتها معمولاً احراز هویت بدون رمز عبور را به طور کامل پیادهسازی کردهاند.

نقش سامانه نشانه در تحول دیجیتال سازمانها

سامانه احراز هویت نشانه نقشی کلیدی در تحول دیجیتال سازمانهای ایرانی ایفا میکند. با ارائه راهکاری بومی و منطبق با استانداردهای جهانی، این سامانه به سازمانها کمک میکند تا بدون وابستگی به راهکارهای خارجی، امنیت خود را ارتقا دهند.

مزایای استفاده از نشانه برای TACACS+

یکپارچگی با زیرساخت موجود: نشانه میتواند به راحتی با Cisco ISE و سایر سرورهای TACACS+ ادغام شود. این امکان به سازمانها اجازه میدهد بدون تغییرات عمده در زیرساخت، احراز هویت پیشرفته را اضافه کنند.

پشتیبانی از استانداردهای بینالمللی: نشانه کاملاً با استانداردهای FIDO2، WebAuthn و CTAP سازگار است. این سازگاری اطمینان میدهد که راهکار با تکنولوژیهای آینده نیز کار خواهد کرد.

انعطافپذیری در انتخاب Authenticator: سازمانها میتوانند بسته به نیازهای خود از کلیدهای سختافزاری، تلفن همراه یا کارتهای RFID استفاده کنند. این انعطافپذیری به سازمانها اجازه میدهد بهترین تعادل بین امنیت، هزینه و راحتی کاربری را پیدا کنند.

پشتیبانی فنی بومی: دسترسی به پشتیبانی فنی به زبان فارسی و آشنایی با نیازهای خاص سازمانهای ایرانی یکی از مزایای مهم استفاده از نشانه است.

راهنمای گام به گام: پیادهسازی نشانه با TACACS+

مرحله اول: ارزیابی نیازها

ابتدا باید نیازهای امنیتی سازمان خود را ارزیابی کنید. چند دستگاه شبکه دارید؟ چند مدیر نیاز به دسترسی دارند؟ چه سطوح دسترسی مختلفی نیاز است؟

همچنین باید الزامات compliance خود را مشخص کنید. آیا باید از PCI-DSS، HIPAA یا استانداردهای دیگری پیروی کنید؟

مرحله دوم: انتخاب Authenticator مناسب

بسته به نیازهای خود، میتوانید از نشانه موبایل یا نشانه توکن استفاده کنید. برای محیطهایی که مدیران همیشه تلفن همراه خود را همراه دارند، نشانه موبایل گزینه عالی است.

برای محیطهای با امنیت بسیار بالا یا جایی که استفاده از تلفن همراه مجاز نیست، توکنهای سختافزاری نشانه توکن گزینه بهتری هستند.

مرحله سوم: پیکربندی سرور نشانه

سرور نشانه باید به گونهای پیکربندی شود که با Cisco ISE یا سرور TACACS+ موجود شما ادغام شود. این معمولاً شامل پیکربندی نشانه به عنوان یک External Identity Source است.

مرحله چهارم: ثبتنام کاربران

هر مدیر باید Authenticator خود را ثبت کند. این فرآیند معمولاً شامل اسکن یک QR code یا اتصال کلید امنیتی به رایانه است. سامانه نشانه این فرآیند را ساده و کاربرپسند کرده است.

مرحله پنجم: آزمایش و راهاندازی

قبل از راهاندازی کامل، باید سیستم را به طور کامل آزمایش کنید. مطمئن شوید که مدیران میتوانند با استفاده از Authenticator خود وارد شوند و دسترسیهای مناسب را دارند.

همچنین باید یک برنامه بازیابی برای مواردی که کاربر Authenticator خود را گم میکند، داشته باشید.

مرحله ششم: آموزش و پشتیبانی

آموزش مدیران برای استفاده از سیستم جدید بسیار مهم است. اطمینان حاصل کنید که همه میدانند چگونه از Authenticator خود استفاده کنند و در صورت مشکل با چه کسی تماس بگیرند.

چشمانداز آینده: احراز هویت Zero Trust

مدل امنیتی Zero Trust بر این اصل استوار است که “هرگز اعتماد نکن، همیشه تأیید کن”. در این مدل، هر درخواست دسترسی باید صرف نظر از اینکه از کجا میآید، به طور کامل احراز هویت و مجوزدهی شود.

TACACS+ با احراز هویت چندعاملی مبتنی بر FIDO، یکی از اجزای کلیدی معماری Zero Trust است. این ترکیب اطمینان میدهد که تنها کاربران مجاز با استفاده از دستگاههای احراز هویت شده میتوانند به تجهیزات شبکه دسترسی پیدا کنند.

پیادهسازی Continuous Authentication

آینده احراز هویت در احراز هویت مستمر (Continuous Authentication) است. به جای یک بار احراز هویت در ابتدای session، سیستم به طور مداوم هویت کاربر را تأیید میکند.

FIDO2 با استفاده از احراز هویت بیومتریک قوی و رمزنگاری کلید عمومی، پایهای برای احراز هویت مستمر فراهم میکند. این رویکرد میتواند حملاتی مانند session hijacking را بسیار دشوارتر کند.

یکپارچگی با SASE و SD-WAN

معماریهای نوین شبکه مانند SASE (Secure Access Service Edge) و SD-WAN نیاز به احراز هویت قوی و مدیریت دسترسی پیشرفته دارند. TACACS+ با احراز هویت FIDO میتواند به طور یکپارچه با این معماریها ادغام شود.

تحلیل هزینه و بازگشت سرمایه

هزینههای نقض امنیتی

بیش از هفتاد و پنج درصد کل نقضهای امنیتی به دلیل احراز هویت ضعیف رخ میدهد. میانگین هزینه یک نقض امنیتی برای سازمانهای بزرگ میتواند به میلیونها دلار برسد.

صرفهجویی در هزینههای عملیاتی

احراز هویت بدون رمز عبور میتواند هزینههای پشتیبانی فنی را به طور قابل توجهی کاهش دهد. دیگر نیازی به reset کردن رمزهای فراموش شده نیست که یکی از رایجترین دلایل تماس با helpdesk است.

افزایش بهرهوری

مدیران شبکه با احراز هویت سریع و بدون دردسر میتوانند به سرعت به دستگاهها دسترسی پیدا کنند. این موضوع به ویژه در شرایط اضطراری که زمان بسیار حیاتی است، اهمیت دارد.

رعایت الزامات Compliance

جریمههای عدم رعایت الزامات compliance میتواند بسیار سنگین باشد. سرمایهگذاری در راهکارهای احراز هویت قوی میتواند از این جریمهها جلوگیری کند.

خلاصه و نتیجهگیری

TACACS+ به عنوان استاندارد طلایی برای مدیریت دسترسی به تجهیزات شبکه، زمانی که با احراز هویت دو عاملی و چندعاملی پیشرفته ترکیب شود، قدرتمندترین راهکار امنیتی را ارائه میدهد. استفاده از استانداردهای FIDO2 و WebAuthn این امنیت را به سطح جدیدی میرساند.

Cisco ISE با قابلیتهای Device Administration خود، پلتفرم عالی برای پیادهسازی TACACS+ در مقیاس بزرگ است. ادغام آن با سیستمهای احراز هویت پیشرفته مانند سامانه نشانه، به سازمانها امکان میدهد امنیت بالا، تجربه کاربری عالی و رعایت الزامات compliance را به طور همزمان داشته باشند.

سامانه احراز هویت نشانه با پشتیبانی از FIDO2، WebAuthn و انواع Authenticator، راهکاری جامع و بومی برای سازمانهای ایرانی فراهم میکند. این سامانه نه تنها امنیت را افزایش میدهد، بلکه با حذف رمزهای عبور، تجربه کاربری را نیز بهبود میبخشد.

برای درک بهتر مفاهیم پایهای احراز هویت و آشنایی با اصطلاحات تخصصی این حوزه، میتوانید به راهنمای جامع مفاهیم و تعاریف احراز هویت مراجعه کنید.

سازمانهایی که به دنبال ارتقای امنیت زیرساخت شبکه خود هستند، باید حرکت به سمت احراز هویت بدون رمز عبور را در اولویت قرار دهند. این حرکت نه تنها امنیت را افزایش میدهد، بلکه سازمان را برای چالشهای آینده آماده میکند.

درباره محصولات نشانه

نشانه موبایل و نشانه توکن راهکارهای احراز هویت بدون گذرواژه منطبق بر استاندارد FIDO هستند. این راهکارها قادرند به بهبود چشمگیر امنیت دیجیتال سازمانها کمک کرده و تجربه کاربری مناسبتری را برای کاربران فراهم نمایند. برای پیشروی سریع به سمت دنیای بدون رمز عبور و دریافت راهنمایی تخصصی در خصوص پیادهسازی احراز هویت امن در تجهیزات شبکه، با متخصصان تیم نشانه از طریق شماره تلفن 91096551-021 در ارتباط باشید.

🟦 مشاوره امنیتی رایگان

آیا آماده ارتقای امنیت تجهیزات شبکه خود هستید؟ برای دریافت مشاوره امنیتی رایگان و بررسی نیازهای سازمان خود با کارشناسان نشانه تماس بگیرید.

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه