کارمندان سازمانهای امروزی بهطور میانگین با بیش از ۱۵۰ اپلیکیشن مختلف کار میکنند. تصور کنید هر روز صبح باید برای ایمیل، سیستم مالی، CRM، پورتال منابع انسانی، ابزارهای پروژه و دهها سامانه دیگر، نام کاربری و رمز عبور جداگانه وارد کنید. این وضعیت نهتنها خستهکننده است، بلکه کارمندان را به سمت انتخاب رمزهای ساده یا تکراری سوق میدهد و دروازهای برای نفوذ مهاجمان باز میکند.

احراز هویت یکپارچه (SSO) این معضل را با ایجاد یک نقطه ورود واحد برای تمام اپلیکیشنهای سازمانی حل میکند. کاربر یکبار وارد میشود و به تمام سیستمهای مجاز دسترسی پیدا میکند.

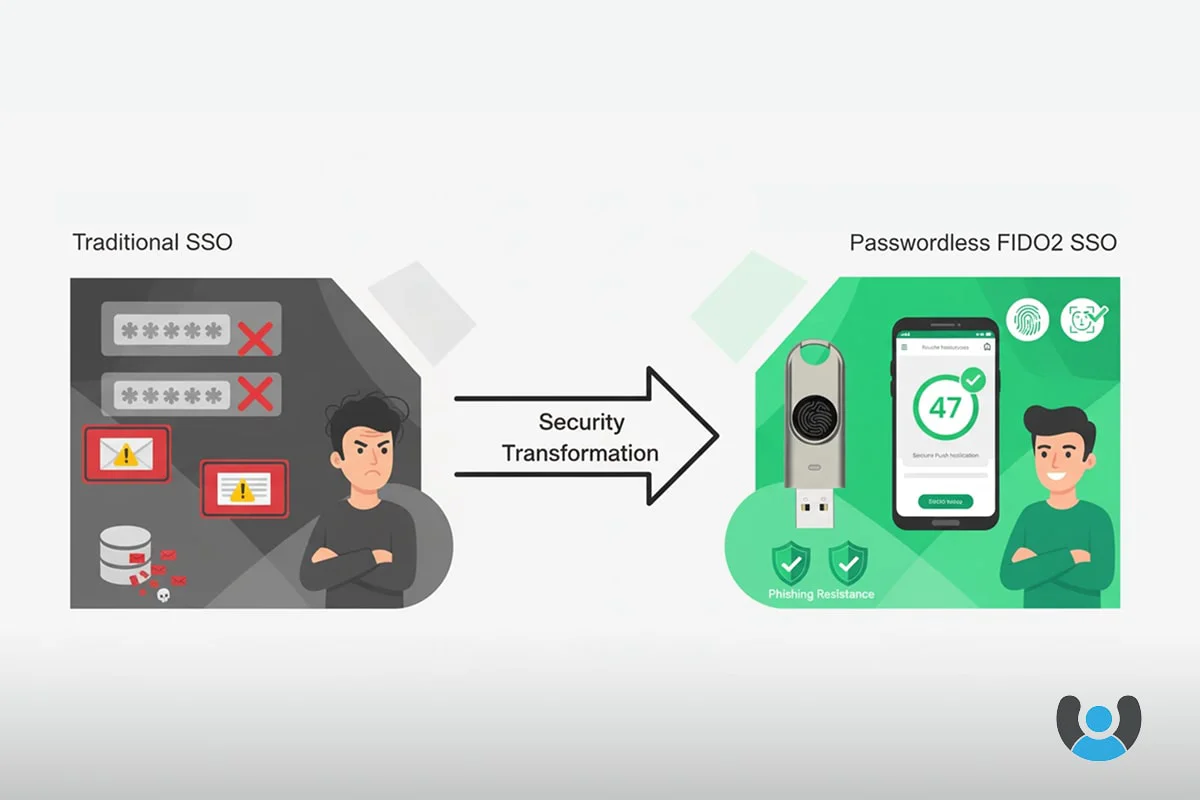

پلتفرم میزکار نشانه بهعنوان راهکار جامع مدیریت هویت و دسترسی (IAM) در ایران، SSO را با قابلیتهای پیشرفتهای مانند احراز هویت بدون رمز عبور مبتنی بر FIDO، احراز هویت چندعاملی (MFA) و مدیریت متمرکز کاربران ترکیب کرده است. این یکپارچگی، امکان ورود امن و بدون اصطکاک به تمام سامانههای سازمان را فراهم میکند.

این مقاله جامعترین منبع فارسی درباره معماری فنی SSO، پروتکلهای استاندارد، سناریوهای پیادهسازی و نحوه استفاده از قابلیتهای نشانه برای ایجاد زیرساخت احراز هویت یکپارچه است. برای آشنایی با مفاهیم پایهای، مطالعه راهنمای کامل مفاهیم و تعاریف احراز هویت پیشنهاد میشود.

SSO چیست و چرا سازمانها به آن نیاز دارند؟

Single Sign-On یک مکانیزم احراز هویت است که به کاربر اجازه میدهد با یک بار ورود به یک سیستم مرکزی، بدون نیاز به ورود مجدد، به تمام اپلیکیشنها و سرویسهای مجاز دسترسی پیدا کند.

مشکلات دنیای بدون SSO

در یک سازمان بدون SSO، هر اپلیکیشن بهطور مستقل احراز هویت انجام میدهد. این وضعیت مشکلات جدی ایجاد میکند:

خستگی رمز عبور (Password Fatigue): کاربران برای مدیریت دهها رمز عبور مختلف، معمولاً از رمزهای ساده مانند 123456 یا نام خانوادگی خود استفاده میکنند. برخی رمز یکسانی را در همه سیستمها به کار میبرند که در صورت نشت یک پایگاه داده، تمام حسابهایشان در خطر قرار میگیرد.

کاهش بهرهوری: زمان صرفشده برای ورود مکرر به سیستمها، فراموش کردن رمزها و درخواست بازنشانی، ساعات کاری ارزشمندی را هدر میدهد. تحقیقات نشان میدهد یک کارمند بهطور میانگین سالانه ۱۱ ساعت فقط صرف تایپ رمز عبور میکند.

بار کاری تیم IT: بیش از ۴۰ درصد درخواستهای پشتیبانی IT مربوط به بازنشانی رمز عبور است. هر درخواست Reset Password حدود ۲۰ تا ۷۰ دلار هزینه مستقیم و غیرمستقیم برای سازمان دارد.

ریسکهای امنیتی: هر نقطه ورود جداگانه، یک بردار حمله احتمالی است. مهاجمان میتوانند از فیشینگ، Credential Stuffing یا Brute Force برای نفوذ به هر یک از این نقاط استفاده کنند.

تفاوت SSO با استفاده از رمز عبور یکسان

یک تصور اشتباه رایج این است که استفاده از یک رمز عبور یکسان در تمام سیستمها، همان مزایای SSO را فراهم میکند. این تصور نهتنها نادرست است، بلکه بسیار خطرناک محسوب میشود.

| معیار | رمز عبور یکسان | SSO واقعی |

|---|---|---|

| محل ذخیره اعتبارنامه | در پایگاه داده هر اپلیکیشن | فقط در Identity Provider مرکزی |

| ریسک نشت | نشت یک DB = دسترسی به همه حسابها | نشت DB یک اپلیکیشن = بدون دسترسی به سایرین |

| تعداد ورود رمز | در هر اپلیکیشن جداگانه | فقط یکبار در IdP |

| فرصت فیشینگ | به تعداد اپلیکیشنها | فقط یک نقطه (قابل حفاظت بهتر) |

| قابلیت اعمال MFA | باید در هر اپلیکیشن جداگانه پیاده شود | یکبار در IdP برای همه اعمال میشود |

در SSO واقعی، اپلیکیشنهای انتهایی (Service Provider) هرگز رمز عبور کاربر را نمیبینند. آنها فقط یک توکن امنیتی رمزنگاریشده دریافت میکنند که حتی در صورت سرقت، بدون کلیدهای خصوصی سرور احراز هویت قابل سوءاستفاده نیست.

معماری فنی SSO و اجزای کلیدی

درک معماری SSO برای پیادهسازی صحیح و امن ضروری است. این بخش اجزای اصلی را تشریح میکند و نشان میدهد پلتفرم نشانه چگونه هر یک از این نقشها را ایفا میکند.

Identity Provider (IdP) – ارائهدهنده هویت

IdP هسته مرکزی هر سامانه SSO است. این مؤلفه مسئولیتهای زیر را بر عهده دارد:

- احراز هویت کاربران: تأیید اینکه کاربر همان کسی است که ادعا میکند

- صدور توکن امنیتی: ایجاد Assertion یا Token پس از احراز هویت موفق

- مدیریت نشست: نگهداری وضعیت ورود کاربر

- اعمال سیاستهای امنیتی: مانند الزام به MFA یا محدودیت IP

میزکار نشانه بهعنوان IdP: پلتفرم نشانه میتواند بهعنوان Identity Provider مرکزی در سازمان عمل کند. برخلاف IdPهای سنتی که فقط از رمز عبور پشتیبانی میکنند، نشانه روشهای احراز هویت پیشرفتهای ارائه میدهد:

- نشانه موبایل: تأیید ورود با Push Notification و تطبیق عدد (Number Matching)

- توکن سختافزاری نشانه: احراز هویت FIDO2 مقاوم در برابر فیشینگ

- بیومتریک: اثر انگشت یا تشخیص چهره روی دستگاه کاربر

- Passwordless کامل: حذف کامل رمز عبور از چرخه احراز هویت

Service Provider (SP) – ارائهدهنده سرویس

SP همان اپلیکیشنی است که کاربر قصد دسترسی به آن را دارد. هر اپلیکیشن سازمانی که قرار است در اکوسیستم SSO قرار گیرد، باید بهعنوان SP پیکربندی شود. SP به IdP اعتماد میکند و توکنهای صادرشده توسط آن را معتبر میداند.

نمونههایی از SP در سازمان:

- سیستمهای ERP مانند Oracle EBS یا SAP

- سرویسهای ابری مانند Microsoft 365، Google Workspace، Salesforce

- اپلیکیشنهای داخلی سازمان

- پورتالهای وب و اینترانت

Trust Relationship – رابطه اعتماد

رابطه اعتماد بین IdP و SP از طریق تبادل متادیتا و گواهیهای دیجیتال برقرار میشود:

IdP باید بداند کدام SPها مجاز به دریافت توکن هستند و SP باید بداند کدام IdP مجاز به صدور توکن برای آن است. این رابطه معمولاً یکباره در زمان پیکربندی اولیه تنظیم میشود.

Session Management – مدیریت نشست

مدیریت نشست یکی از پیچیدهترین جنبههای SSO است:

- نشست اصلی (IdP Session): وقتی کاربر در IdP احراز هویت میشود، یک نشست اصلی ایجاد میشود

- نشستهای فرعی (SP Sessions): برای هر اپلیکیشن که کاربر به آن دسترسی پیدا میکند، یک نشست محلی ایجاد میشود

مسیرهای ورود در SSO و نقش نشانه در هر سناریو

پس از شناخت اجزای معماری، لازم است جریانهای واقعی ورود (Authentication Flows) را بررسی کنیم. این جریانها مشخص میکنند کاربر از کجا و چگونه وارد اکوسیستم SSO میشود و پلتفرم نشانه چگونه امنیت را در هر مرحله اعمال میکند.

۱. جریان SP-Initiated SSO (ورود آغازشده از سرویس)

این رایجترین سناریوی SSO در سازمانها است.

مراحل فنی SP-Initiated

- کاربر مستقیماً به یک سرویس (مثلاً ERP یا سامانه مالی) مراجعه میکند

- سرویس، نبود نشست معتبر را تشخیص میدهد

- سرویس کاربر را به Identity Provider (نشانه) هدایت میکند

- نشانه فرآیند احراز هویت را اجرا میکند

- پس از احراز موفق، نشانه یک Token امن صادر میکند

- کاربر با Token معتبر به سرویس بازمیگردد

- سرویس دسترسی را بدون درخواست رمز عبور صادر میکند

ارزش افزوده نشانه در SP-Initiated

نشانه در این نقطه صرفاً یک «درگاه رمز عبور» نیست، بلکه یک موتور تصمیمگیری امنیتی است:

- بررسی سیاستهای دسترسی (Policy-based Access)

- تشخیص ریسک نشست (موقعیت، IP، دستگاه)

- فعالسازی خودکار احراز هویت چندمرحلهای در صورت ریسک

- امکان ورود کاملاً بدون رمز با نشانه موبایل یا توکن FIDO2

۲. جریان IdP-Initiated SSO (ورود از داشبورد مرکزی)

در این سناریو کاربر ابتدا وارد داشبورد میزکار نشانه میشود و سپس از آنجا به سرویسها دسترسی پیدا میکند.

کاربردهای کلیدی IdP-Initiated

- داشبورد متمرکز سازمانی (Enterprise Workspace)

- محیطهای عملیات امنیت (SOC)

- کاربران غیر فنی که نیاز به تجربه ساده دارند

مزیت رقابتی نشانه

میزکار نشانه تنها یک لیست لینک نیست، بلکه:

- دسترسیها را بر اساس نقش (RBAC)

- واحد سازمانی

- سطح ریسک کاربر

بهصورت پویا نمایش میدهد. کارمندی که امروز منتقل شده، فقط همان سرویسهای مجاز را میبیند و سایر سرویسها اساساً برای او «وجود ندارند».

پروتکلهای استاندارد SSO: SAML، OAuth 2.0 و OpenID Connect

SSO بدون استانداردهای باز، به یک راهکار قفلشده و ناامن تبدیل میشود. نشانه کاملاً مبتنی بر استانداردهای جهانی طراحی شده است.

SAML 2.0 – ستون فقرات SSO سازمانی

SAML قدیمیترین و پایدارترین پروتکل SSO در سازمانهاست.

ویژگیهای کلیدی SAML

- مبتنی بر XML

- استفاده از Assertionهای امضاشده دیجیتال

- انتقال امن اطلاعات هویتی

- مناسب برای سیستمهای Enterprise و Legacy

چرا SAML هنوز مهم است؟

- اکثر سیستمهای سازمانی قدیمی (ERP، اتوماسیون اداری) فقط SAML را پشتیبانی میکنند

- سطح امنیت بالا با امضا و رمزنگاری قوی

- کنترل دقیق Attributeها

نقش نشانه در SAML

نشانه بهعنوان SAML IdP:

- Assertionها را با کلید خصوصی امن امضا میکند

- Attribute Mapping را بر اساس سیاست سازمان انجام میدهد

- امکان استفاده از MFA و FIDO2 قبل از صدور Assertion را فراهم میکند

OAuth 2.0 – چارچوب مجوزدهی مدرن

OAuth بهتنهایی احراز هویت نیست، بلکه چارچوبی برای دسترسی امن به منابع است.

کاربردهای اصلی OAuth

- APIها

- اپلیکیشنهای موبایل

- Microserviceها

اشتباه رایج

بسیاری OAuth را بهتنهایی برای ورود کاربران استفاده میکنند که از نظر امنیتی ناقص است. نشانه این مشکل را با OpenID Connect حل میکند.

OpenID Connect (OIDC) – احراز هویت مدرن بر پایه OAuth

OIDC لایه احراز هویت را روی OAuth اضافه میکند.

مزایای OIDC

- مبتنی بر JSON و JWT

- سبک و سریع

- ایدهآل برای Cloud و Mobile

- مناسب Zero Trust Architecture

نشانه و OIDC

نشانه از OIDC برای:

- اپلیکیشنهای تحت وب مدرن

- موبایلاپها

- سرویسهای ابری

استفاده میکند و توکنهایی صادر میکند که:

- عمر کوتاه دارند

- به دستگاه و نشست وابستهاند

- قابل بازبینی و ابطال هستند

SSO بدون رمز عبور (Passwordless) با نشانه و FIDO2

نقطهای که نشانه از SSO سنتی فراتر میرود، حذف کامل رمز عبور است.

چرا رمز عبور باید حذف شود؟

- ۸۰٪ نقضهای امنیتی ناشی از رمز عبور هستند

- فیشینگ همچنان مؤثرترین روش نفوذ است

- حتی MFA مبتنی بر SMS قابل حمله است

پیادهسازی FIDO2 در SSO نشانه

نشانه بهصورت بومی FIDO2 را در SSO ادغام کرده است:

- استفاده از توکن سختافزاری نشانه

- احراز هویت بیومتریک در نشانه موبایل

- امضای Challenge بهجای ارسال رمز

نتیجه:

- هیچ رمز عبوری وجود ندارد

- هیچ چیزی برای فیش شدن وجود ندارد

- هیچ دیتابیسی از رمزها در خطر نیست

مزایای تجاری و امنیتی SSO با نشانه

مزایای امنیتی

- حذف Credential Reuse

- مقاومت کامل در برابر Phishing

- اعمال یکپارچه MFA

- کنترل دقیق نشستها

- Offboarding فوری و بدون خطا

مزایای عملیاتی و مدیریتی

- کاهش چشمگیر Ticketهای IT

- تسریع ورود و خروج کارکنان

- مدیریت مرکزی دسترسیها

- انطباق با الزامات امنیتی و حسابرسی

مزایای تجربه کاربری

- ورود سریع و بدون اصطکاک

- یک داشبورد واحد

- بدون نیاز به حفظ رمز

- سازگار با موبایل و دسکتاپ

سناریوهای کاربردی واقعی SSO با نشانه

Onboarding و Offboarding امن کارکنان

با نشانه:

- یک کارمند جدید با یک حساب به همه سرویسها دسترسی میگیرد

- یک کارمند جداشده با یک کلیک از همه سیستمها قطع میشود

بدون ریسک فراموشی حذف دسترسی در یک سیستم خاص.

SSO در سازمانهای مالی و بانکی

نشانه امکان پیادهسازی:

- SSO با MFA سختگیرانه

- FIDO2 برای کاربران حساس

- ثبت لاگ کامل برای حسابرسی

را فراهم میکند.

SSO برای اکوسیستمهای چندسازمانی (Federation)

نشانه میتواند نقش IdP مرکزی را برای چند سازمان ایفا کند و Trust بین آنها را مدیریت کند؛ بدون اشتراکگذاری رمز یا کاربران.

جمعبندی نهایی

SSO زمانی واقعاً امن و مؤثر است که:

- بر پایه استانداردهای باز ساخته شود

- رمز عبور را حذف کند

- سیاستهای امنیتی پویا اعمال کند

پلتفرم نشانه (محصول شرکت رهسا) دقیقاً در همین نقطه میایستد:

ترکیب SSO، IAM، MFA و FIDO2 در یک راهکار بومی، امن و قابل توسعه.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه