امنیت دیجیتال سازمانها در عصر حاضر با چالشهای پیچیدهای روبروست که نیازمند رویکردی هوشمندانه و چندلایه است. مدیریت هویت و دسترسی (Identity and Access Management) به عنوان ستون اصلی معماری امنیتی، نقشی حیاتی در حفاظت از داراییهای دیجیتال ایفا میکند. این مقاله جامع به بررسی عمیق مفاهیم IAM، تحول احراز هویت از روشهای سنتی به استانداردهای نوین FIDO و معرفی راهکار نشانه میپردازد.

مفاهیم بنیادین مدیریت هویت و دسترسی

IAM چیست و چرا برای سازمانها حیاتی است؟

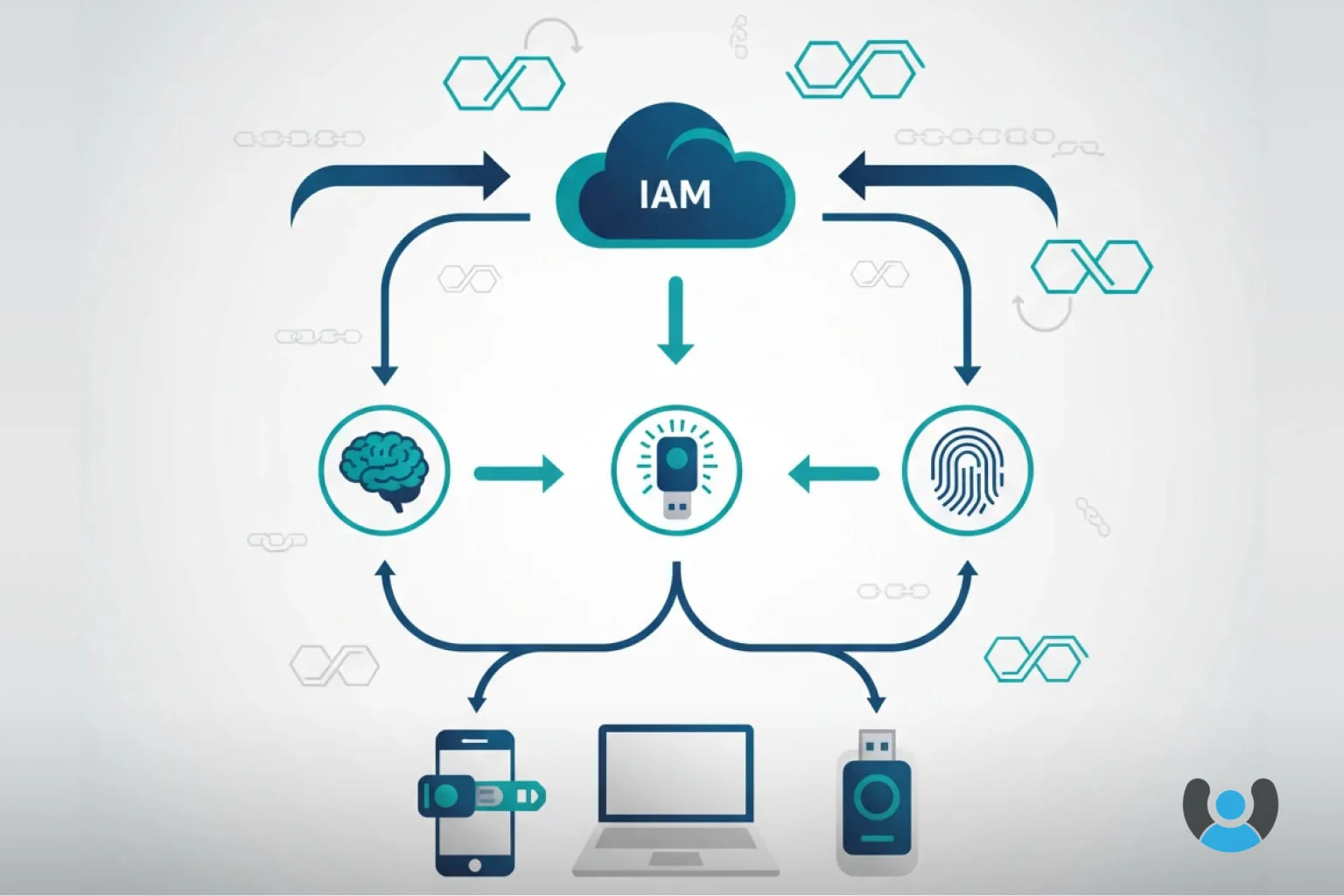

مدیریت هویت و دسترسی چارچوبی یکپارچه از سیاستها، فرآیندها و فناوریهاست که هویتهای دیجیتال را مدیریت کرده و دسترسی کاربران به منابع سازمانی را کنترل میکند. این سیستم تضمین میکند که افراد مناسب در زمان مناسب به منابع مناسب دسترسی داشته باشند – نه بیشتر و نه کمتر.

در معماری IAM مدرن، سه سوال اساسی پاسخ داده میشود: کاربر کیست؟ (احراز هویت)، به چه چیزی نیاز دارد؟ (مجوزدهی)، و چه کاری انجام میدهد؟ (حسابرسی). این سه رکن بنیادی امنیت لایهبندی را تشکیل میدهند.

سازمانها امروزه با تهدیدات امنیتی پیچیدهای مواجهند که ۸۱٪ نقضهای داده به دلیل رمزهای عبور ضعیف یا سرقت شده رخ میدهد. سیستمهای IAM پیشرفته با حذف وابستگی به گذرواژههای سنتی و پیادهسازی احراز هویت چندعاملی، این آسیبپذیری را به حداقل میرسانند.

معماری لایهبندی امنیت در IAM

یک سیستم IAM جامع از چندین لایه تشکیل شده است که هر کدام وظیفه خاصی را ایفا میکنند. لایه هویت پایگاهای از کاربران، دستگاهها و سرویسها را نگهداری کرده و ویژگیهای هر هویت را ثبت میکند. این اطلاعات شامل نقش سازمانی، بخش، سطح دسترسی و سایر متادیتاهای مرتبط است.

لایه احراز هویت هویت مدعیشده را تأیید میکند. این فرآیند میتواند از روشهای متنوعی استفاده کند – از گذرواژههای ساده گرفته تا بیومتریک پیشرفته و توکنهای سختافزاری. روند تحول این لایه ما را به سمت استانداردهای FIDO هدایت کرده که در بخشهای بعدی به تفصیل بررسی خواهیم کرد.

لایه مجوزدهی پس از تأیید هویت، تعیین میکند کاربر به چه منابعی دسترسی دارد و چه عملیاتی میتواند انجام دهد. این لایه بر اساس اصل حداقل امتیاز (Principle of Least Privilege) عمل میکند – هر کاربر فقط به حداقل دسترسیهای لازم برای انجام وظایفش مجهز میشود.

لایه حسابرسی و نظارت تمام فعالیتها را ثبت و تحلیل میکند. این اطلاعات برای شناسایی رفتارهای مشکوک، انطباق با مقررات و بررسی حوادث امنیتی ضروری است.

کنترل دسترسی مبتنی بر نقش (RBAC) و مدلهای پیشرفتهتر

RBAC رایجترین مدل کنترل دسترسی در سازمانها است که دسترسیها را بر اساس نقشهای شغلی تعریف میکند. یک مدیر مالی به سیستمهای مالی دسترسی دارد، یک مهندس نرمافزار به مخزن کد، و یک کارمند منابع انسانی به سوابق پرسنلی.

مدلهای پیشرفتهتر مانند کنترل دسترسی مبتنی بر ویژگی (ABAC) انعطاف بیشتری ارائه میدهند. در این مدل، دسترسی بر اساس ترکیبی از ویژگیهای کاربر، منبع، محیط و سیاست تعیین میشود. مثلاً یک کاربر فقط در ساعات اداری، از دستگاه تأیید شده شرکتی، و از IP مشخص میتواند به دادههای حساس دسترسی یابد.

کنترل دسترسی تطبیقی (Adaptive Access Control) گام بعدی است که با استفاده از هوش مصنوعی و یادگیری ماشین، الگوهای رفتاری را تحلیل کرده و دسترسی را به صورت پویا تنظیم میکند. اگر کاربری ناگهان از مکان غیرمعمول یا در ساعت غیرعادی درخواست دسترسی کند، سیستم میتواند احراز هویت اضافی درخواست کند یا دسترسی را محدود نماید.

تحول احراز هویت – از گذرواژه تا FIDO

چرا گذرواژهها دیگر کافی نیستند؟

رمزهای عبور برای دههها اساس احراز هویت دیجیتال بودند، اما چالشهای جدی دارند. کاربران معمولاً گذرواژههای ضعیف انتخاب میکنند، آنها را در چندین سرویس تکرار میکنند، یا روی کاغذ یادداشت مینمایند. حملات فیشینگ به راحتی میتوانند اعتبارنامهها را به سرقت ببرند.

حتی گذرواژههای قوی در برابر حملات پیشرفته مانند Credential Stuffing، Password Spraying و حملات Rainbow Table آسیبپذیرند. هزینه مدیریت گذرواژهها نیز قابل توجه است – درخواستهای بازیابی رمز عبور بخش عمدهای از تیکتهای پشتیبانی فناوری اطلاعات را تشکیل میدهند.

احراز هویت چندعاملی (MFA): گام میانی

احراز هویت چندعاملی با افزودن لایههای امنیتی اضافی، آسیبپذیریهای گذرواژه را کاهش میدهد. سه دسته عامل احراز هویت وجود دارد:

آنچه میدانید: گذرواژه، پین، پاسخ به سؤالات امنیتی

آنچه دارید: توکن سختافزاری، گوشی هوشمند، کارت هوشمند

آنچه هستید: بیومتریک (اثرانگشت، تشخیص چهره، اسکن عنبیه)

MFA سنتی معمولاً از رمز یکبار مصرف (OTP) استفاده میکند که از طریق پیامک یا برنامههای Authenticator ارسال میشود. این روش امنیت را بهبود میبخشد، اما همچنان آسیبپذیریهایی دارد – پیامکها قابل رهگیری هستند و کاربران میتوانند فریب داده شوند که کدها را در سایتهای جعلی وارد کنند.

استاندارد FIDO: انقلاب در احراز هویت

FIDO Alliance (Fast IDentity Online) ائتلافی از شرکتهای فناوری برای حل مشکلات احراز هویت سنتی است. این استاندارد بر دو اصل بنیادین استوار است: استفاده از رمزنگاری کلید عمومی و حذف کامل گذرواژهها.

در معماری FIDO، هنگام ثبتنام، یک جفت کلید رمزنگاری (خصوصی و عمومی) تولید میشود. کلید خصوصی هرگز از دستگاه کاربر خارج نمیشود – در توکن سختافزاری، تراشه TPM یا Secure Enclave ذخیره میماند. کلید عمومی به سرور ارسال میشود.

هنگام ورود، سرور یک چالش رمزنگاری ارسال میکند. کلید خصوصی این چالش را امضا میکند و سرور با استفاده از کلید عمومی صحت آن را تأیید مینماید. این فرآیند غیرقابل فیشینگ است – حتی اگر کاربر به سایت جعلی متصل شود، هیچ اعتبارنامه قابل سرقتی وجود ندارد.

تکامل استانداردهای FIDO: UAF، U2F و FIDO2

FIDO در طول زمان تکامل یافته است. FIDO UAF (Universal Authentication Framework) برای احراز هویت بدون گذرواژه طراحی شد و عمدتاً از بیومتریک استفاده میکند.

FIDO U2F (Universal Second Factor) به عنوان عامل دوم در کنار گذرواژه عمل میکند و معمولاً از کلیدهای امنیتی USB استفاده مینماید.

FIDO2 جدیدترین نسل است که ترکیبی از پروتکل CTAP (Client to Authenticator Protocol) و استاندارد وب WebAuthn میباشد. این استاندارد احراز هویت کاملاً بدون گذرواژه را در مرورگرها و پلتفرمهای مختلف امکانپذیر ساخته است.

FIDO2 توسط تمام مرورگرهای اصلی (Chrome، Firefox، Safari، Edge) و سیستمعاملهای مختلف (Windows، macOS، iOS، Android) پشتیبانی میشود. این استاندارد پایهگذار Passkeys است – نسل جدید اعتبارسنجی که تجربه کاربری یکپارچه با امنیت بالا را ترکیب میکند.

Passkeys: آینده احراز هویت

Passkeys کلیدهای عبور رمزنگاریشدهای هستند که جایگزین گذرواژهها میشوند. این کلیدها بین دستگاههای کاربر همگامسازی میشوند (مثلاً از طریق iCloud Keychain یا Google Password Manager) اما هرگز به سرورها ارسال نمیگردند.

کاربر با استفاده از بیومتریک دستگاه خود (Face ID، Touch ID، Windows Hello) یا پین دستگاه، هویت خود را تأیید میکند. این فرآیند سریع، امن و بدون نیاز به یادآوری رمز عبور است.

انواع توکنهای FIDO و کاربردها

کلیدهای امنیتی سختافزاری

کلیدهای امنیتی فیزیکی بالاترین سطح امنیت را ارائه میدهند. این دستگاهها معمولاً از طریق USB، NFC یا Bluetooth به سیستم متصل میشوند و شامل تراشه رمزنگاری اختصاصی هستند.

محبوبترین کلیدهای امنیتی شامل YubiKey، Google Titan، و Feitian هستند. این دستگاهها مقاوم در برابر حملات فیزیکی، دستکاری و کلونسازی طراحی شدهاند. کلیدهای پیشرفتهتر دارای خواننده اثرانگشت داخلی نیز هستند که لایه امنیتی اضافی فراهم میکند.

کلیدهای امنیتی برای محیطهای بحرانی مانند سرورهای مدیریت زیرساخت، حسابهای ادمین، و دسترسی به سیستمهای مالی توصیه میشوند. سازمانهایی مانند Google به کارکنان خود کلیدهای امنیتی ارائه میدهند و از زمان پیادهسازی این سیاست، هیچ حمله فیشینگ موفقی علیه کارکنانشان گزارش نشده است.

احراز هویت با گوشی هوشمند

گوشیهای هوشمند مدرن دارای تراشههای امنیتی قدرتمند (Secure Enclave در iOS، Titan M در Android) هستند که میتوانند به عنوان احرازکننده FIDO عمل کنند. این رویکرد تعادل خوبی بین امنیت و راحتی کاربری ایجاد میکند.

کاربران میتوانند از طریق QR Code یا Bluetooth، گوشی خود را به عنوان کلید امنیتی برای ورود به سیستمها استفاده کنند. این روش بهویژه برای کاربرانی که همیشه گوشی همراه دارند اما ممکن است کلید فیزیکی را فراموش کنند، مناسب است.

پلتفرمهای FIDO موبایلی مانند نشانه موبایل این قابلیت را با ویژگیهای اضافی مانند احراز هویت آفلاین، پشتیبانی از چندین حساب و رابط کاربری بومی ارتقا میدهند.

کارتهای هوشمند NFC/RFID

کارتهای شناسایی بدون تماس ترکیبی از راحتی و امنیت را ارائه میدهند. این کارتها میتوانند اطلاعات رمزنگاری شده را از طریق NFC منتقل کنند و برای کنترل دسترسی فیزیکی و دیجیتال یکپارچه استفاده شوند.

در سناریوهای سازمانی، یک کارت میتواند هم برای ورود به ساختمان و هم برای ورود به سیستمهای کامپیوتری استفاده شود. این یکپارچگی مدیریت دسترسی را سادهتر کرده و تجربه کاربری را بهبود میبخشد.

کارتهای FIDO پیشرفته دارای صفحه نمایش و صفحهکلید کوچک هستند که میتوانند OTP تولید کنند یا تراکنشهای مالی را تأیید نمایند – ترکیبی از امنیت توکن سختافزاری و راحتی کارت.

معرفی نشانه – راهکار احراز هویت نوین ایرانی

نشانه: پلی میان امنیت و کاربرپذیری

نشانه، محصول شرکت رهسا، یک راهکار جامع مدیریت احراز هویت بدون رمز عبور مبتنی بر استانداردهای FIDO است که برای نیازهای سازمانهای ایرانی طراحی و بومیسازی شده است. این سیستم دستگاههای مختلف را به کلید عبور تبدیل میکند و تجربه احراز هویتی امن، سریع و کاربرپسند را فراهم مینماید.

معماری نشانه بر اساس استانداردهای بینالمللی FIDO2 ساخته شده است، اما با درک عمیق از چالشهای محیط کسبوکار ایران، ویژگیهای اختصاصی ارائه میدهد. سیستم با زیرساختهای موجود سازمانها یکپارچه میشود و نیازی به تغییرات گسترده در سیستمهای Legacy ندارد.

طیف محصولات نشانه

نشانه توکن کلید امنیتی سختافزاری است که بالاترین سطح امنیت را برای دسترسی به سیستمهای بحرانی فراهم میکند. این توکنها دارای گواهینامههای امنیتی بینالمللی بوده و مقاوم در برابر حملات فیزیکی و دیجیتال طراحی شدهاند.

نشانه موبایل اپلیکیشنی است که گوشی هوشمند را به احرازکننده FIDO تبدیل میکند. این برنامه با استفاده از تراشههای امنیتی دستگاه، کلیدهای رمزنگاری را به صورت ایمن ذخیره کرده و از بیومتریک دستگاه برای احراز هویت استفاده مینماید.

علاوه بر پشتیبانی از FIDO، سامانه احراز هویت رهسا از روشهای متنوعی مانند توکنهای رمزیاب OTP، امضای دیجیتال و کارتهای هوشمند نیز پشتیبانی میکند. این انعطافپذیری به سازمانها امکان میدهد استراتژی احراز هویت چندلایه متناسب با سطوح مختلف امنیتی پیادهسازی کنند.

ویژگیهای متمایز نشانه

احراز هویت چندعاملی بدون گذرواژه یکی از قابلیتهای منحصر به فرد نشانه است. این رویکرد ترکیبی از امنیت MFA و راحتی احراز هویت بدون رمز عبور را ارائه میدهد – کاربران با استفاده از توکن FIDO یا نشانه موبایل به همراه بیومتریک، هویت خود را بدون نیاز به یادآوری رمز عبور تأیید میکنند.

سیستم دارای داشبورد مدیریتی پیشرفته است که به مدیران فناوری اطلاعات امکان نظارت بر تمام جلسات احراز هویت، مدیریت دستگاهها، تعریف سیاستهای دسترسی و تحلیل گزارشهای امنیتی را میدهد.

پشتیبانی از احراز هویت آفلاین یکی دیگر از مزایای نشانه است – در شرایطی که اتصال شبکه در دسترس نیست، سیستم میتواند با استفاده از توکنهای از پیش صادرشده، احراز هویت محلی انجام دهد.

سناریوهای کاربردی نشانه در سازمانها

در بخش بانکی و مالی، نشانه برای احراز هویت کارکنان به سیستمهای Core Banking، پرتالهای مدیریت تراکنشها و دسترسی به اطلاعات حساس مشتریان استفاده میشود. این رویکرد الزامات امنیتی بانک مرکزی و استانداردهای PCI DSS را برآورده میکند.

سازمانهای دولتی از نشانه برای کنترل دسترسی به سیستمهای اداری، سامانههای اطلاعات شهروندی و زیرساختهای بحرانی استفاده میکنند. قابلیت یکپارچهسازی با سیستمهای احراز هویت ملی، مزیت ویژهای برای این بخش است.

در صنایع تولیدی و صنعتی، نشانه برای کنترل دسترسی به سیستمهای SCADA، مدیریت تولید و سامانههای مدیریت منابع سازمانی (ERP) به کار میرود. احراز هویت قوی از دستکاریهای غیرمجاز در فرآیندهای صنعتی جلوگیری میکند.

پیادهسازی موفق IAM در سازمان

ارزیابی نیازها و طراحی معماری

پیادهسازی موفق IAM با ارزیابی جامع نیازها آغاز میشود. سازمان باید کاربران خود را دستهبندی کند – کارکنان تماموقت، پیمانکاران، شرکای تجاری، مشتریان – و نیازهای دسترسی هر گروه را شناسایی نماید.

نقشهبرداری منابع و سیستمها گام بعدی است. تمام برنامههای کاربردی، پایگاههای داده، سرویسهای ابری و سیستمهای Legacy فهرستبندی میشوند. برای هر منبع، سطوح حساسیت و الزامات انطباق تعیین میگردد.

طراحی معماری باید اصول امنیتی بنیادین را رعایت کند. مدل Zero Trust فرض میکند هیچ کاربر یا دستگاهی ذاتاً قابل اعتماد نیست و همه باید مداوم تأیید شوند. اصل Defence in Depth چندین لایه امنیتی مستقل ایجاد میکند که شکست یک لایه، کل سیستم را در معرض خطر قرار ندهد.

استراتژی مهاجرت تدریجی

مهاجرت ناگهانی به IAM جدید خطرناک است و میتواند عملیات سازمان را مختل کند. استراتژی تدریجی از یک برنامه Pilot شروع میشود – گروه کوچکی از کاربران سیستم جدید را آزمایش کرده و بازخورد میدهند.

پس از موفقیت پایلوت، مهاجرت به صورت فازبندیشده انجام میگیرد. معمولاً سیستمهای غیربحرانی ابتدا مهاجرت میکنند، سپس برنامههای مهمتر. در طول دوره انتقال، سیستم قدیم و جدید به صورت موازی اجرا میشوند تا اطمینان حاصل شود مشکلی پیش نیاید.

آموزش کاربران در موفقیت پیادهسازی نقش حیاتی دارد. کارکنان باید درک کنند چرا تغییر رخ میدهد، چه مزایایی دارد و چگونه از سیستم جدید استفاده کنند. جلسات آموزشی، ویدیوهای راهنما، راهنمای کاربری و پشتیبانی فنی در دسترس، اجزای ضروری برنامه آموزشی هستند.

کلیدهای موفقیت و اجتناب از اشتباهات رایج

حمایت مدیریت ارشد پیشنیاز موفقیت است. پروژه IAM نباید صرفاً ابتکار فناوری اطلاعات باشد، بلکه باید به عنوان اولویت استراتژیک سازمان درنظر گرفته شود.

یکی از اشتباهات رایج، پیچیدهسازی بیش از حد است. سازمانها گاهی سعی میکنند همه ویژگیهای ممکن را از ابتدا پیادهسازی کنند که منجر به پیچیدگی اضافی و شکست پروژه میشود. رویکرد بهتر شروع با قابلیتهای اصلی و افزودن تدریجی امکانات پیشرفته است.

نادیده گرفتن تجربه کاربری اشتباه دیگر است. سیستم IAM باید امن باشد، اما اگر استفاده از آن بسیار دشوار باشد، کاربران راههای دورزدن آن را پیدا میکنند که امنیت را تضعیف مینماید. تعادل میان امنیت و کاربرپذیری ضروری است.

آینده IAM و روندهای نوظهور

احراز هویت مبتنی بر هوش مصنوعی

هوش مصنوعی و یادگیری ماشین IAM را متحول میکنند. سیستمهای احراز هویت رفتاری الگوهای تعامل کاربران را یاد میگیرند – نحوه تایپ، حرکات ماوس، برنامههایی که استفاده میکنند، زمانهای معمول فعالیت. انحرافات از این الگوها میتواند نشانه دسترسی غیرمجاز باشد.

احراز هویت ریسکمحور تصمیمات دسترسی را بر اساس تحلیل ریسک لحظهای میگیرد. اگر کاربری از مکان عادی و در ساعت معمول با دستگاه شناختهشده وارد شود، فرآیند ساده است. اما اگر همان کاربر از کشور دیگر یا با دستگاه جدید درخواست دسترسی کند، سیستم احراز هویت اضافی درخواست میکند.

تشخیص ناهنجاریها توسط AI حملات پیچیده را شناسایی میکند. اگر کاربری ناگهان حجم بزرگی از دادهها را دانلود کند یا به منابعی دسترسی یابد که معمولاً استفاده نمیکند، سیستم هشدار میدهد یا دسترسی را معلق میکند.

احراز هویت غیرمتمرکز و هویت خودحاکم (SSI)

هویت خودحاکم مدل جدیدی است که کنترل را به دست کاربران میدهد. به جای اینکه هویت شما توسط سازمانهای متمرکز (دولت، شرکتها) مدیریت شود، شما مالک اطلاعات هویتی خود هستید و تصمیم میگیرید چه کسی به چه بخشی از آن دسترسی دارد.

فناوری بلاکچین زیرساخت این مدل را فراهم میکند. اعتبارنامههای قابل تأیید (Verifiable Credentials) به شکل رمزنگاریشده در کیف پول دیجیتال شما ذخیره میشوند. شما میتوانید هویت خود را بدون آشکارسازی اطلاعات اضافی اثبات کنید – مثلاً ثابت کنید بالای ۱۸ سال هستید بدون اینکه تاریخ تولد دقیق خود را فاش کنید.

احراز هویت بیومتریک نسل بعد

بیومتریک در حال تکامل است. تشخیص چهره سهبعدی و شناسایی Liveness از حملات spoofing با ماسک یا عکس جلوگیری میکنند. تحلیل رگهای دست از طریق نور مادون قرمز، ویژگیهای منحصر به فرد جریان خون را میسنجد.

بیومتریک رفتاری مانند تحلیل راه رفتن یا الگوهای صوتی، احراز هویت مداوم را امکانپذیر میکنند – سیستم دائماً تأیید میکند که کاربر همان فرد احراز هویت شده است.

بیومتریک چندوجهی ترکیبی از روشهای مختلف را برای افزایش دقت و کاهش نرخ خطا استفاده میکند. اما نگرانیهای حریم خصوصی همچنان چالش است – دادههای بیومتریک باید به شکل امن و با رضایت کاربر ذخیره و پردازش شوند.

یکپارچگی IAM و IoT

اینترنت اشیا میلیاردها دستگاه متصل ایجاد کرده که نیازمند احراز هویت و کنترل دسترسی هستند. سنسورهای صنعتی، دوربینهای امنیتی، خودروهای هوشمند و دستگاههای پزشکی همگی هویت دیجیتال نیاز دارند.

استانداردهای IAM برای IoT باید محدودیتهای این دستگاهها را در نظر بگیرند – توان پردازشی کم، باتری محدود، عدم رابط کاربری. پروتکلهایی مانند MQTT و CoAP برای محیطهای IoT بهینه شدهاند.

هویت دستگاه معمولاً با استفاده از گواهیهای دیجیتال یا توکنهای سختافزاری مانند TPM مدیریت میشود. این اطمینان میدهد که تنها دستگاههای مجاز به شبکه متصل میشوند و نمیتوانند جعل یا کلون شوند.

انطباق با مقررات و استانداردها

GDPR و حفاظت از دادههای شخصی

مقررات عمومی حفاظت از دادهها (GDPR) اروپا الزامات سختگیرانهای برای پردازش اطلاعات شخصی تعیین میکند. IAM نقش کلیدی در تطابق دارد – باید اطمینان حاصل شود تنها افراد مجاز به دادههای شخصی دسترسی دارند و تمام دسترسیها ثبت میشوند.

حق فراموشی که GDPR تعریف کرده، نیازمند قابلیت حذف کامل دادههای کاربر از تمام سیستمها است. IAM باید این فرآیند را خودکار و قابل حسابرسی کند.

استانداردهای صنعت مالی و بانکی

PCI DSS برای سازمانهایی که اطلاعات کارت اعتباری پردازش میکنند، الزامی است. این استاندارد احراز هویت قوی، کنترل دسترسی دقیق و نظارت مداوم را الزام میکند.

دستورالعملهای بانک مرکزی ایران نیز الزامات مشابهی دارد. سیستمهای IAM باید قابلیت جداسازی وظایف (Segregation of Duties)، احراز هویت چندعاملی برای تراکنشهای حساس و ثبت کامل رویدادهای امنیتی را داشته باشند.

حسابرسی و گزارشدهی

سیستمهای IAM پیشرفته گزارشهای جامعی تولید میکنند که به حسابرسان نشان میدهد چه کسی به چه چیزی دسترسی دارد، چه زمانی استفاده کرده، و آیا دسترسیها مطابق سیاستها هستند.

گزارشهای تطابق خودکار نشان میدهند سازمان الزامات مقرراتی را برآورده میکند. گزارشهای تحلیلی الگوها و ناهنجاریها را شناسایی میکنند. گزارشهای حسابرسی امنیتی برای بررسی حوادث و تحقیقات جنایی دیجیتال استفاده میشوند.

نتیجهگیری

مدیریت هویت و دسترسی از یک الزام فنی به یک امتیاز استراتژیک تبدیل شده است. سازمانهایی که IAM را به درستی پیادهسازی میکنند، نه تنها امنیت بهتری دارند بلکه چابکتر، کارآمدتر و آمادهتر برای آینده دیجیتال هستند.

تحول از احراز هویت مبتنی بر گذرواژه به استانداردهای FIDO و احراز هویت بدون رمز عبور، گام بزرگی رو به جلو است. این فناوریها امنیت بیسابقهای را با تجربه کاربری عالی ترکیب میکنند و اثبات میکنند که این دو هدف متضاد نیستند.

راهکارهایی مانند نشانه نشان میدهند که سازمانهای ایرانی نیز میتوانند در این حوزه پیشرو باشند. با ترکیب استانداردهای جهانی و درک عمیق از نیازهای محلی، این محصولات ابزارهای موثری برای حرکت به سوی آینده امن و بدون گذرواژه فراهم میکنند.

برای اطلاعات بیشتر درباره مفاهیم و تعاریف احراز هویت، میتوانید به مقاله جامع ما در این خصوص مراجعه کنید.

محصولات نشانه موبایل و نشانه توکن راهکار احراز هویت بدون گذرواژه منطبق بر استاندارد FIDO هستند که میتوانند به بهبود امنیت دیجیتال سازمانها و فراهم نمودن تجربه کاربری مناسبتر برای کاربران آنها کمک نمایند. برای حرکت سریع به دنیای بدون رمز عبور و هرگونه راهنمایی و اطلاع بیشتر در این خصوص، با متخصصان این حوزه در تیم نشانه به شماره تلفن ۹۱۰۹۶۵۵۱-۰۲۱ تماس بگیرید.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه