در سازمانهای مالی و بزرگ، Oracle معمولاً بستر سامانههای حیاتی مانند دیتابیس، ERP و سرویسهای تراکنشی است. همین موضوع باعث میشود «هویت» و «کنترل دسترسی» در اکوسیستم Oracle به یک مسئله صرفاً فنی محدود نشود و به شکل مستقیم به ریسک عملیاتی و مالی سازمان گره بخورد. تجربه نشان داده است که بخش قابلتوجهی از رخدادهای امنیتی، از مسیر سوءاستفاده از حسابهای کاربری رخ میدهد؛ جایی که هنوز هم رمز عبور نقش پررنگی دارد. «FIDO اوراکل» با هدف حذف رمز عبور از مسیر ورود و ایجاد احراز هویت مقاوم در برابر فیشینگ مطرح میشود. این راهنما، از زاویه تصمیمگیری مدیریتی، توضیح میدهد FIDO در کدام لایهها قابل اعمال است، چه سناریوهایی در Oracle EBS و Oracle Database رایجتر هستند، و هنگام طراحی و نگهداشت چه ملاحظاتی باید در نظر گرفته شود.

Oracle: چرا کنترل هویت یک ریسک عملیاتی است؟

در بسیاری از بانکها، بورسها و شرکتهای بزرگ، Oracle نقش ستون فقرات را دارد؛ هم در ذخیرهسازی داده و هم در اجرای فرایندهای حساس سازمانی. وقتی یک سامانه، محل تمرکز اطلاعات مالی، دادههای مشتریان، عملیات پرداخت یا گردشهای حساس است، هویت کاربران آن به نقطهای تبدیل میشود که میتواند کل امنیت را تعیین کند. به همین دلیل، کنترل هویت در Oracle فقط یک دغدغه تیم امنیت نیست؛ بلکه بخشی از مدیریت ریسک سازمان است. حتی یک نقص کوچک در احراز هویت میتواند مسیر دسترسی غیرمجاز را باز کند، عملیات را مختل کند یا به افشای دادههای حساس منجر شود.

چرا رمز عبور در محیط Oracle شکست میخورد؟

رمز عبور در ظاهر یک کنترل ساده و قدیمی است، اما در عمل در سازمانهای بزرگ به مجموعهای از مسائل تکرارشونده تبدیل میشود. در محیط Oracle معمولاً با کاربران دارای نقشهای حساس مواجهیم؛ مثل کارکنان مالی، اپراتورهای عملیاتی و ادمینها. این گروهها هدف جذابی برای فیشینگ هستند، چون دسترسیشان ارزش بالایی دارد. از سوی دیگر، استفاده مجدد از رمزها یا قرار گرفتن رمزها در معرض نشتهای بیرونی، باعث میشود حملات مبتنی بر Credential همچنان اثرگذار باشند. در نهایت، سیاستهای پیچیده رمز عبور هزینه عملیاتی ایجاد میکند؛ هم برای کاربران و هم برای Helpdesk. این هزینه معمولاً خود را به شکل ریست رمزهای مکرر، افزایش تیکتها و گاهی دور زدن سیاستها نشان میدهد. بنابراین رمز عبور در این محیطها هم یک ریسک امنیتی است و هم یک اصطکاک عملیاتی.

کاربرد FIDO در اوراکل چیست؟

FIDO یک استاندارد باز برای احراز هویت بدون رمز است که به جای اتکا به «دانستن یک راز» مانند Password، از جفتکلیدهای رمزنگاری نامتقارن استفاده میکند. در این مدل، کلید خصوصی کاربر در اختیار مهاجم قرار نمیگیرد و فرایند ورود با تأیید کاربر تکمیل میشود؛ تأییدی که میتواند با اثر انگشت، تشخیص چهره، پین یا توکن سختافزاری انجام شود. پیام مدیریتی FIDO این است که با حذف رمز عبور از مسیر ورود، سطح حمله مرتبط با Password کاهش پیدا میکند و به طور ذاتی مقاومت بهتری در برابر فیشینگ ایجاد میشود. در کنار آن، تجربه کاربر نیز سادهتر میشود، چون ورود سریعتر و کمخطاتر خواهد بود.

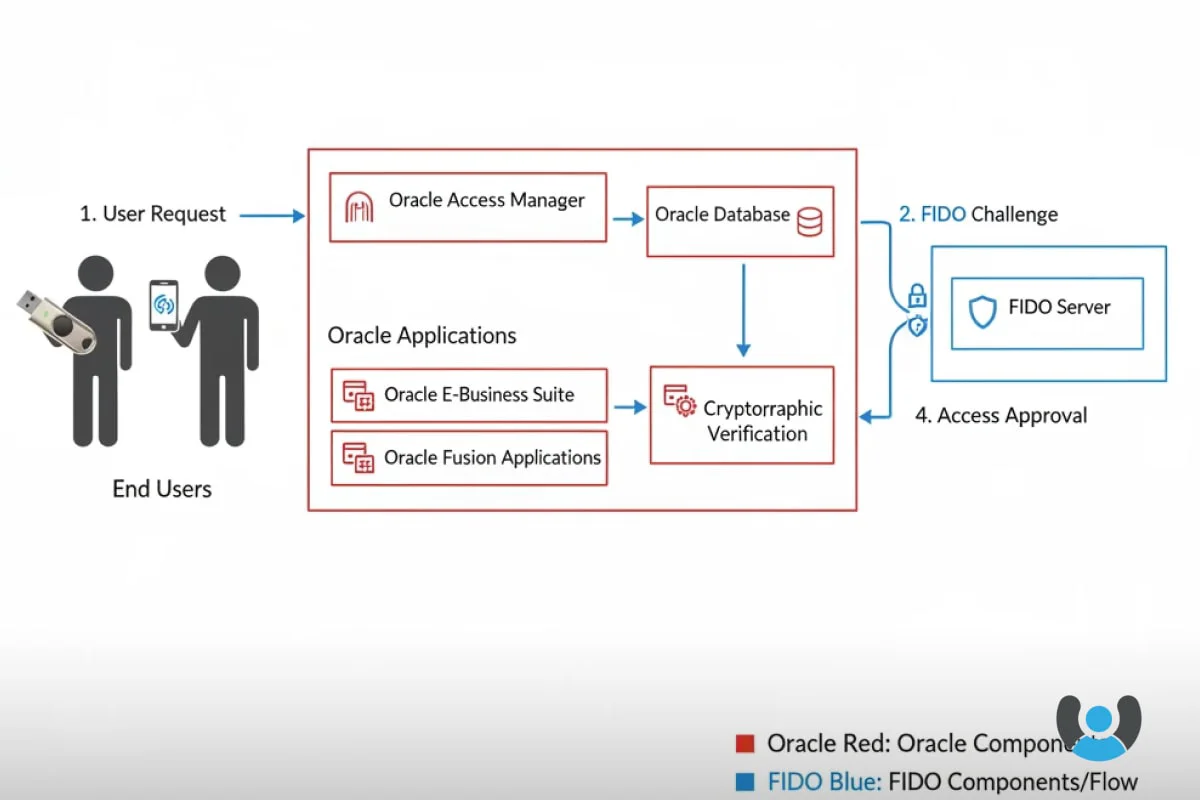

Oracle از سال ۲۰۲۰ به اتحادیه FIDO پیوسته و پشتیبانی رسمی از WebAuthn و FIDO2 را در محصولات خود آغاز کرده است. این همراستایی، پیادهسازی احراز هویت FIDO در اوراکل را نه تنها ممکن، بلکه استاندارد نموده است.

چرا اکنون زمان اقدام است؟

در سالهای اخیر، سازمانها همزمان با دو فشار روبهرو شدهاند. از یک طرف تهدیدات مبتنی بر Credential و فیشینگ بالغتر و هدفمندتر شدهاند، بهویژه علیه نقشهای حساس در سازمانهای مالی. از طرف دیگر، ممیزیها و کنترلهای داخلی در بسیاری از صنایع سختگیرانهتر شده و انتظار میرود کنترلهای احراز هویت در سامانههای حیاتی قویتر و قابل دفاعتر باشند. در همین شرایط، هزینه عملیاتی مدیریت رمز عبور همچنان بالاست و در مقیاس بزرگ به یک مسئله بهرهوری تبدیل میشود. مجموعه این عوامل باعث شده احراز هویت بدون رمز در Oracle از یک گزینه «لوکس» به یک مسیر منطقی برای کاهش ریسک و بهبود کنترل تبدیل شود.

لایههای پیادهسازی احراز هویت بدون رمز در Oracle

برای مدیران امنیت و IT، مهم است که بدانند پیادهسازی FIDO الزاماً یک تصمیم یکمرحلهای نیست و میتواند به صورت مرحلهای انجام شود. معمولاً سه لایه برای اعمال کنترل مطرح میشود.

در لایه دسترسی، هدف این است که ورود کاربران به سامانههای Oracle بدون Password انجام شود. این لایه معمولاً نقطه شروع مناسبتری است، چون هم اثر امنیتی ایجاد میکند و هم بار عملیاتی رمز را کاهش میدهد.

در لایه اپلیکیشن، تمرکز بیشتر روی عملیات خاص است؛ یعنی سازمان تصمیم میگیرد برخی اقدامات پرریسک در EBS یا سامانههای مشابه را با احراز هویت مرحلهای محافظت کند.

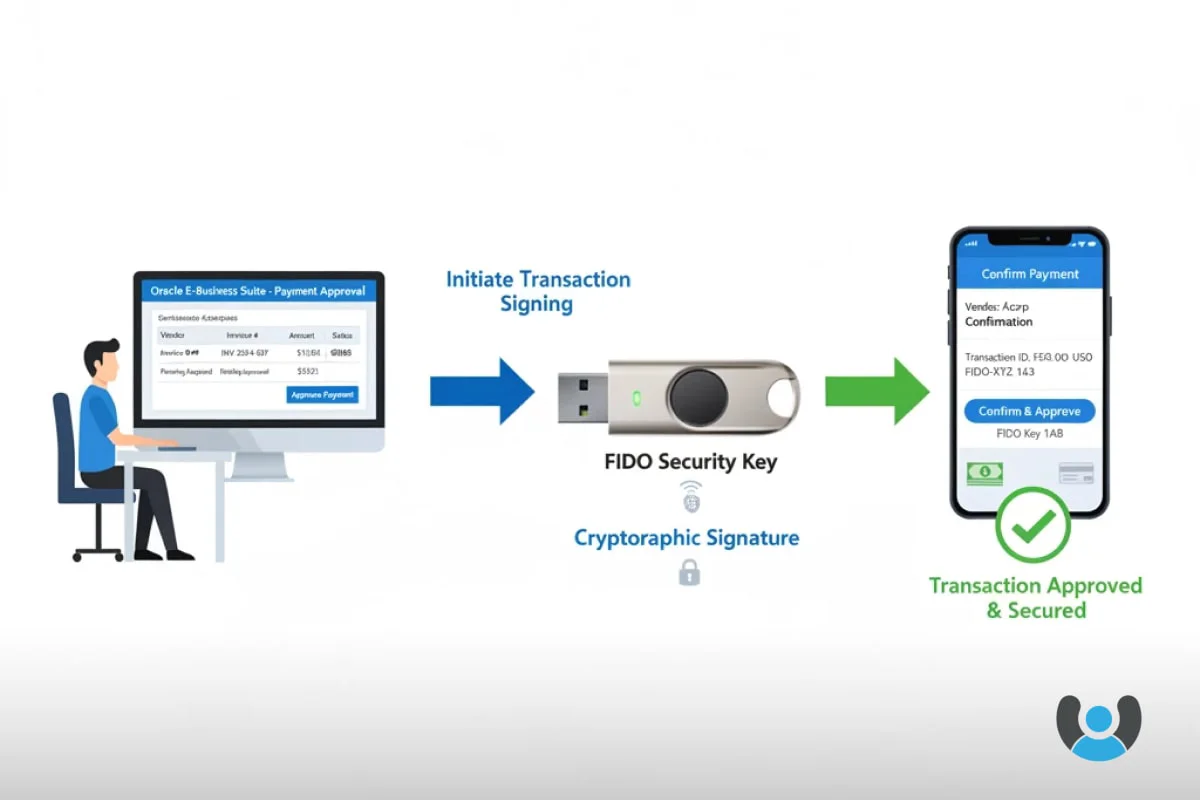

در لایه تراکنش، نگاه سختگیرانهتر میشود و سازمان برای تراکنشهای حساس مالی، تأیید مستقل یا کنترلهای تکمیلی مانند امضای تراکنش را فعال میکند. در بسیاری از سازمانهای مالی، ترکیب لایه دسترسی با کنترل مرحلهای برای عملیات پرریسک، تعادل مناسبی بین ریسک، تجربه کاربر و پیچیدگی اجرا ایجاد میکند.

سناریوهای رایج FIDO اوراکل

اولین سناریوی رایج، Oracle EBS در واحدهای مالی و عملیاتی است. اینجا معمولاً با کاربرانی مواجهیم که هم دسترسی گسترده دارند و هم نقش آنها در انجام عملیات سازمانی پررنگ است. حذف رمز عبور از مسیر ورود و طراحی کنترلهای مرحلهای برای عملیات حساس، میتواند سطح ریسک فیشینگ را کاهش دهد و در عین حال بار تیکتهای مربوط به رمز را کم کند. علاوه بر این، از منظر ممیزی، ثبت رویدادهای احراز هویت و کنترلهای مرحلهای میتواند شفافیت بیشتری ایجاد کند.

سناریوی دوم، Oracle Database و کنترل دسترسی DBA و ادمینهاست. در این سناریو، دغدغه اصلی این است که دسترسیهای ممتاز نباید صرفاً با ترکیب نام کاربری و رمز عبور محافظت شوند. سازمانها معمولاً تلاش میکنند دسترسی ادمینی را به کنترلهای قویتر مشروط کنند و برای Sessionهای حساس سیاستهای سختگیرانهتری تعریف کنند تا هم اتکاپذیری بالا برود و هم امکان حسابرسی بهتر فراهم شود.

سناریوی سوم، محیطهای چندسیستمی Oracle است. وقتی سازمان چند سرویس Oracle دارد، چالش رایج این است که سیاستهای امنیتی پراکنده میشوند و تجربه کاربر هم ناهمگون میشود. در اینجا احراز هویت بدون رمز میتواند به یکپارچهسازی تجربه ورود کمک کند و در عین حال گزارشگیری و مانیتورینگ رویدادهای احراز هویت را ساختارمندتر کند.

سناریوی چهارم، امضای تراکنش با FIDO در محیطهای مالی است. این رویکرد فراتر از ورود اولیه عمل میکند و سازمان را قادر میسازد که برای عملیاتهای بسیار حساس، تأیید مستقل بگیرد. این کار هم ریسک سوءاستفاده از Session فعال را کاهش میدهد و هم کنترلهای داخلی و انطباقپذیری را تقویت میکند.

مزایای کلیدی پیادهسازی FIDO در اکوسیستم Oracle

استفاده از FIDO در سیستمهای Oracle، تنها یک مکانیزم احراز هویت جدید نیست، بلکه یک تغییر پارادایم در امنیت سازمانی محسوب میشود.

حذف کامل رمز عبور

با FIDO، رمز عبور از زنجیره امنیت حذف میشود. این موضوع به صورت مستقیم ریسکهایی مانند Phishing، Password Reuse و Credential Stuffing را از بین میبرد.

Non-Repudiation واقعی

در پروژههای مالی و بورسی، امکان انکار انجام تراکنش یک چالش حقوقی جدی است. امضای تراکنش با FIDO، اثبات رمزنگاریشدهای از انجام عملیات توسط شخص مشخص ایجاد میکند که قابلیت استناد قانونی دارد.

انطباق با استانداردهای نظارتی

پیادهسازی FIDO با الزامات بسیاری از استانداردها همراستا است:

- الزامات امنیتی بانک مرکزی

- دستورالعملهای امنیتی سازمان بورس

- ISO/IEC 27001

- PCI DSS (در صورت اتصال به سیستمهای پرداخت)

تجربه کاربری بهتر برای کاربران سازمانی

برخلاف تصور رایج، FIDO تجربه کاربری را پیچیده نمیکند. ورود با اثر انگشت یا تایید موبایلی، سریعتر و امنتر از وارد کردن رمزهای پیچیده است. این موضوع بهویژه برای کاربران پرتراکنش مانند کارگزاران بورسی اهمیت بالایی دارد.

ریسکها و ملاحظات اجرایی کلیدی

اجرای موفق FIDO در محیط Oracle به تصمیمگیری درست درباره نقطه شروع وابسته است. اگر سازمان بخواهد همه چیز را یکباره پوشش دهد، معمولاً با پیچیدگی و مقاومت سازمانی روبهرو میشود. رویکرد مرحلهای—شروع از نقشهای پرریسک یا یک سامانه مشخص—در بسیاری از موارد منطقیتر است.

مسئله بعدی چرخه عمر است. سازمان باید از ابتدا درباره ورود کارکنان جدید، خروج یا تغییر نقش، گم شدن ابزار احراز هویت و بازیابی دسترسی اضطراری سیاستگذاری کند. بدون این سیاستها، حتی بهترین راهکار احراز هویت هم در عملیات روزمره فرسوده میشود.

ملاحظه مهم دیگر، سیاستگذاری نقشمحور است. همه کاربران Oracle یکسان نیستند؛ DBA، مدیر مالی یا کارگزار ریسک متفاوتی نسبت به یک کاربر فقطخواندنی دارد. بنابراین سیاستهای احراز هویت باید بر اساس سطح ریسک طبقهبندی شوند.

در نهایت، یکپارچگی با اکوسیستم موجود اهمیت دارد. راهکار FIDO باید بتواند در کنار IAM فعلی سازمان و پروتکلهای رایج سازمانی کار کند تا مدیریت متمرکز سیاستها حفظ شود. همچنین برای پایداری بلندمدت، راهکاری ارزشمندتر است که نیاز به تغییرات سنگین در سامانههای عملیاتی Oracle نداشته باشد و مسیر پشتیبانی و نگهداشت روشنی ارائه کند.

جمعبندی نهایی: چرا FIDO بهترین انتخاب برای Oracle است؟

سیستمهای Oracle ستون فقرات بسیاری از سازمانهای مالی، بانکی و بورسی ایران هستند. هرگونه ضعف در احراز هویت این سیستمها میتواند خسارات سنگین مالی و اعتباری به دنبال داشته باشد.

FIDO با ارائه احراز هویت بدون رمز عبور، امضای تراکنش، و یکپارچگی امن با Oracle Access Manager، پاسخی عملی و اثباتشده به این چالشها ارائه میدهد. این فناوری نهتنها امنیت را افزایش میدهد، بلکه تجربه کاربری و انطباق با الزامات نظارتی را نیز بهبود میبخشد.

در نهایت، اگر بخواهیم یک اصل کلیدی را برجسته کنیم، این است که امنیت واقعی در سیستمهای Oracle زمانی محقق میشود که هویت انسان، نه صرفاً یک رمز عبور، مبنای اعتماد قرار گیرد.

سوالات متداول

FIDO اوراکل دقیقاً چه مشکلی را حل میکند؟

FIDO اوراکل با حذف Password از مسیر ورود به سامانههای Oracle، ریسکهای رایج مانند فیشینگ و سوءاستفاده از اعتبارنامه را کاهش میدهد و پایهای برای اعمال کنترلهای قویتر در نقشها و عملیاتهای حساس ایجاد میکند.

احراز هویت بدون رمز فقط برای ورود به سیستم است؟

خیر. سازمانها معمولاً علاوه بر ورود اولیه، برای عملیات پرریسک از احراز هویت مرحلهای استفاده میکنند و در برخی سناریوهای مالی، کنترلهای تکمیلی برای تراکنشهای حساس را نیز در نظر میگیرند.

برای Oracle Database هم قابل استفاده است؟

هدف اصلی در دیتابیس، کنترل قویتر دسترسیهای ممتاز مانند DBA و افزایش قابلیت حسابرسی دسترسیهاست تا اتکا به Password به تنهایی کاهش یابد.

آیا نیاز به جایگزینی کامل زیرساخت Oracle داریم؟

معمولاً خیر. رویکردهای اجرایی به صورت مرحلهای و لایهای طراحی میشوند تا کمترین تغییر در سامانههای عملیاتی Oracle ایجاد شود و نگهداشت بلندمدت سادهتر باشد.

Passkey سازمانی چیست و چه مزیتی دارد؟

Passkey سازمانی مبتنی بر استاندارد FIDO است و در مدلهای مدیریتشده امکان سیاستگذاری متمرکز برای چرخه عمر دسترسی را فراهم میکند؛ از جمله صدور، تغییر نقش، خروج کاربر و بازیابی دسترسی در شرایط خاص.

🔐 مشاوره امنیتی رایگان

اگر به دنبال پیادهسازی FIDO اوراکل، حذف رمز عبور یا استفاده از نشانه موبایل و نشانه توکن FIDO هستید، کارشناسان نشانه آمادهاند تا مشاوره امنیتی رایگان در اختیار شما قرار دهند.

نشانه موبایل | نشانه توکن

برای حرکت سریع به سمت دنیای بدون رمز عبور و دریافت هرگونه راهنمایی تخصصی، میتوانید با متخصصان تیم نشانه از طریق شماره 91096551-021 تماس بگیرید و از مشاوره امنیتی رایگان بهرهمند شوید.

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه