کسبوکارها امروز با چالش پیچیدهای روبهرو هستند: چگونه هویت کاربران را در فضای ابری که مرزهای سنتی شبکه در آن محو شده، به صورت ایمن مدیریت کنند؟ مهاجران سایبری هر روز پیچیدهتر میشوند و رمزهای عبور سنتی دیگر پاسخگوی نیازهای امنیتی نیستند. مدیریت هویت در ابر یا Cloud Identity Management راهکاری است که با ترکیب فناوریهای نوین مانند استاندارد FIDO، میتواند امنیت را به سطح بیسابقهای برساند. این مقاله جامعترین منبع فارسی در زمینه مدیریت هویت ابری، استانداردهای FIDO و راهحلهای عملیاتی است که تمام جنبههای فنی، معماری و پیادهسازی را پوشش میدهد.

مدیریت هویت در ابر چیست؟

مدیریت هویت در ابر به فرآیند احراز هویت، اعتبارسنجی و مدیریت دسترسی کاربران در محیطهای Cloud اشاره دارد. این راهکار به سازمانها اجازه میدهد بدون نیاز به زیرساختهای فیزیکی و هزینههای سنگین، هویت کاربران خود را مدیریت کنند. سیستمهای Cloud IAM امروزه قلب امنیت دیجیتال سازمانها محسوب میشوند و باید با استانداردهای پیشرفتهای مانند FIDO همراه باشند تا در برابر تهدیدات مدرن مقاوم بمانند.

در گذشته، سازمانها سرورهای Active Directory خود را در دیتاسنترهای داخلی نگهداری میکردند. این رویکرد هزینهبر بود و مقیاسپذیری محدودی داشت. با ظهور خدمات ابری، مدیریت هویت نیز به ابر منتقل شد و خدماتی مانند Azure AD، Okta و AWS IAM ظهور کردند. اما سوال اینجاست: آیا این خدمات به تنهایی کافی هستند؟ پاسخ منفی است، زیرا بدون یک لایه احراز هویت قوی مبتنی بر استانداردهای بینالمللی مانند FIDO، همچنان آسیبپذیریهای جدی وجود دارد.

Cloud Identity Management شامل سه بخش اصلی است: احراز هویت (Authentication)، مجوزدهی (Authorization) و حسابرسی (Auditing). احراز هویت تأیید میکند که کاربر همان کسی است که ادعا میکند، مجوزدهی تعیین میکند چه منابعی در اختیار کاربر قرار گیرد و حسابرسی تمام فعالیتها را ثبت میکند. ترکیب این سه عنصر با فناوری FIDO، امنیتی چند لایه ایجاد میکند که حتی پیشرفتهترین حملات سایبری نیز نمیتوانند آن را نفوذ کنند.

IDaaS: هویت بهعنوان یک سرویس

Identity as a Service یا IDaaS مدلی است که در آن مدیریت هویت به صورت یک سرویس ابری ارائه میشود. این مدل به سازمانها اجازه میدهد بدون سرمایهگذاری در زیرساخت، از قابلیتهای پیشرفته مدیریت هویت بهرهمند شوند. IDaaS معمولاً شامل ویژگیهایی مانند Single Sign-On (SSO)، Multi-Factor Authentication (MFA)، مدیریت دسترسی و گزارشدهی میشود.

پلتفرمهای IDaaS مانند Okta، Auth0 و Microsoft Azure AD B2C، میلیونها کاربر را در سراسر جهان مدیریت میکنند. این سرویسها مزایای متعددی دارند: مقیاسپذیری بالا، کاهش هزینههای عملیاتی، بهروزرسانی خودکار امنیتی و پشتیبانی از استانداردهای مدرن. با این حال، انتخاب یک راهحل IDaaS مناسب نیازمند بررسی دقیق نیازهای سازمانی، الزامات انطباق و استانداردهای امنیتی است.

یکی از مهمترین ویژگیهای یک IDaaS موفق، پشتیبانی از احراز هویت بدون رمز عبور است. رمزهای عبور سنتی نه تنها تجربه کاربری ضعیفی ایجاد میکنند، بلکه بزرگترین آسیبپذیری امنیتی محسوب میشوند. مطالعات نشان میدهند بیش از 80 درصد نقضهای امنیتی به رمزهای عبور ضعیف یا سرقت شده مرتبط است. استاندارد FIDO با حذف رمز عبور، این آسیبپذیری را به طور کامل برطرف میکند.

استاندارد FIDO: بنیان امنیت مدرن

Fast Identity Online یا FIDO یک مجموعه استانداردهای باز برای احراز هویت است که توسط FIDO Alliance توسعه یافته است. این استاندارد با هدف حذف وابستگی به رمزهای عبور و استفاده از رمزنگاری کلید عمومی طراحی شده است. FIDO تضمین میکند که اطلاعات احراز هویت هرگز از دستگاه کاربر خارج نمیشود و هیچ رازی بین کاربر و سرور مبادله نمیشود.

تاریخچه و تحول FIDO

سفر FIDO از سال 2012 با تأسیس FIDO Alliance آغاز شد. در ابتدا، دو پروتکل اصلی معرفی شدند: UAF (Universal Authentication Framework) برای احراز هویت بدون رمز و U2F (Universal 2nd Factor) برای احراز هویت دو عاملی. UAF به کاربران اجازه میداد با استفاده از بیومتریک یا PIN محلی، بدون ارسال هیچ رمزی به سرور، احراز هویت شوند. U2F نیز یک لایه امنیتی اضافی به رمزهای عبور موجود اضافه میکرد.

در سال 2018، FIDO2 به عنوان نسل بعدی معرفی شد. این استاندارد شامل دو جزء اصلی است: WebAuthn و CTAP. WebAuthn یک API مرورگری است که توسط W3C استانداردسازی شده و به وبسایتها اجازه میدهد مستقیماً با authenticatorهای FIDO ارتباط برقرار کنند. CTAP (Client to Authenticator Protocol) نیز پروتکلی است که ارتباط بین دستگاههای احراز هویت خارجی مانند کلیدهای امنیتی USB و مرورگر یا سیستم عامل را تسهیل میکند.

FIDO2 تحولی عظیم در صنعت امنیت سایبری ایجاد کرد. غولهای فناوری مانند Google، Microsoft، Apple و Amazon به سرعت از این استاندارد پشتیبانی کردند. امروزه میلیاردها دستگاه در سراسر جهان از FIDO2 پشتیبانی میکنند و این استاندارد به عنوان آینده احراز هویت شناخته میشود.

معماری امنیتی FIDO در محیط ابری

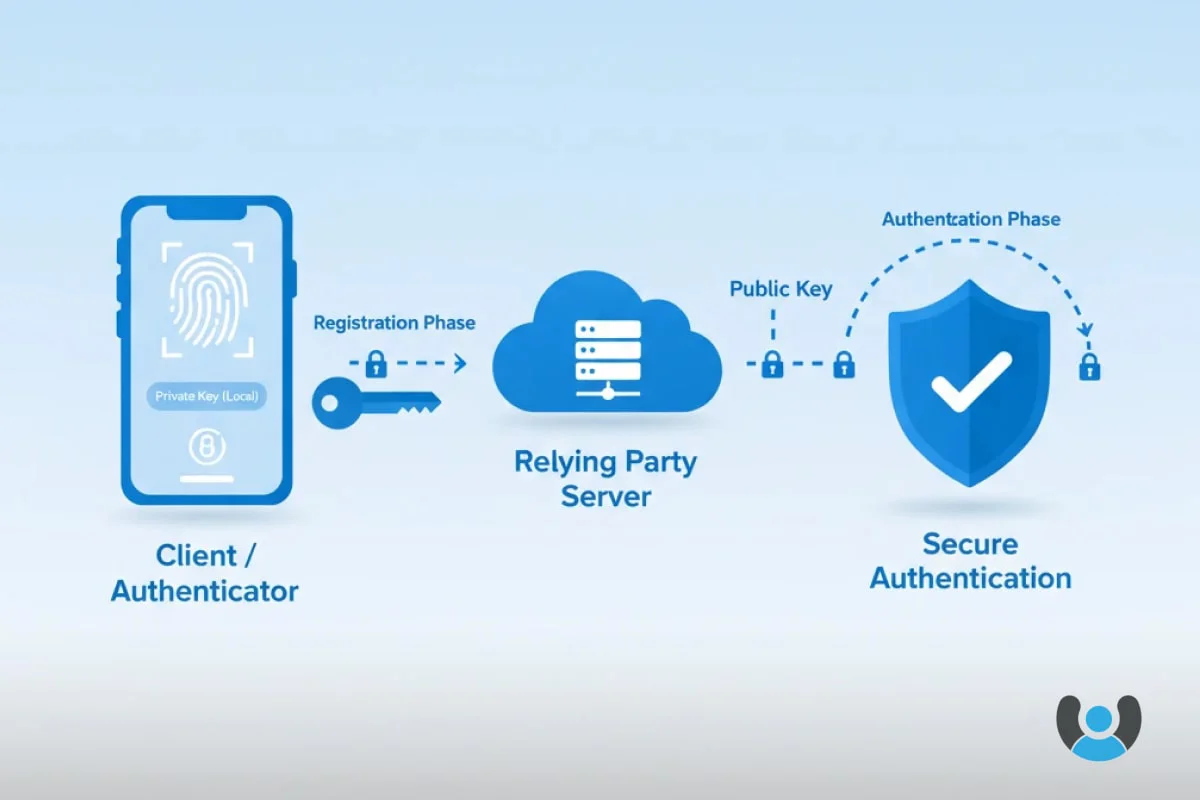

معماری FIDO بر اساس رمزنگاری کلید عمومی (Public Key Cryptography) بنا شده است. در این سیستم، برای هر حساب کاربری یک جفت کلید عمومی و خصوصی تولید میشود. کلید خصوصی هرگز دستگاه کاربر را ترک نمیکند و در یک محیط امن مانند Trusted Platform Module (TPM) یا Secure Enclave ذخیره میشود. کلید عمومی به سرور ارسال میشود و برای تأیید امضاهای دیجیتال استفاده میشود.

زمانی که کاربر میخواهد وارد سیستم شود، سرور یک چالش (Challenge) تصادفی ایجاد میکند. دستگاه کاربر این چالش را با کلید خصوصی امضا میکند و امضای دیجیتال را به سرور ارسال میکند. سرور با استفاده از کلید عمومی ذخیره شده، صحت امضا را تأیید میکند. این فرآیند تضمین میکند که حتی اگر کلید عمومی لو برود، هیچ راهی برای جعل هویت وجود ندارد زیرا امضای دیجیتال فقط با کلید خصوصی که در دستگاه کاربر است قابل تولید است.

در محیطهای ابری، این معماری با چالشهای خاصی روبهرو است. مفاهیم اساسی احراز هویت باید به گونهای طراحی شوند که با ماهیت توزیعشده و مقیاسپذیر ابر سازگار باشند. راهکارهای Cloud IAM باید بتوانند میلیونها درخواست احراز هویت را در ثانیه پردازش کنند، در عین حال امنیت را به خطر نیندازند. استفاده از microservices، load balancers و distributed caching از جمله معماریهای لازم برای پیادهسازی موفق FIDO در ابر است.

انواع Authenticatorهای FIDO برای Cloud

Authenticatorهای FIDO به دو دسته اصلی تقسیم میشوند: Platform Authenticators و Roaming Authenticators. Platform Authenticators در خود دستگاه تعبیه شدهاند، مانند Windows Hello، Face ID در iOS یا سنسور اثر انگشت در گوشیهای Android. این نوع authenticatorها راحت و سریع هستند اما محدود به دستگاه خاص میمانند.

Roaming Authenticators یا کلیدهای امنیتی قابل حمل، دستگاههای مستقلی هستند که میتوان آنها را به دستگاههای مختلف متصل کرد. کلیدهای امنیتی USB مانند YubiKey، توکنهای NFC و دستگاههای Bluetooth از این دسته هستند. مزیت این authenticatorها قابلیت استفاده روی چندین دستگاه و امنیت بالاتر به دلیل جداسازی فیزیکی است.

در محیطهای ابری، انتخاب نوع authenticator بستگی به نیازهای کسبوکار دارد. سازمانهایی که کارمندان دورکار زیادی دارند، معمولاً ترکیبی از هر دو نوع را استفاده میکنند. Platform Authenticators برای دسترسیهای روزمره و Roaming Authenticators برای دسترسیهای حساس یا وقتی کاربر از دستگاه شخصی استفاده میکند.

کلیدهای امنیتی USB و NFC

کلیدهای امنیتی فیزیکی محبوبترین نوع Roaming Authenticator هستند. این دستگاههای کوچک شامل یک تراشه رمزنگاری هستند که کلیدهای خصوصی را در یک محیط کاملاً ایزوله نگهداری میکند. YubiKey، Google Titan Security Key و Thetis FIDO2 از جمله نمونههای معروف هستند. این کلیدها از پروتکلهای USB، NFC و Bluetooth پشتیبانی میکنند و میتوانند با کامپیوتر، تبلت و گوشیهای هوشمند کار کنند.

مزیت اصلی کلیدهای فیزیکی، مصون بودن آنها در برابر حملات فیشینگ و malware است. حتی اگر کاربر روی یک لینک فیشینگ کلیک کند، کلید امنیتی تنها برای دامنه اصلی سایت کار میکند و هیچ اطلاعاتی به سایت جعلی ارسال نمیشود. این ویژگی باعث شده کلیدهای امنیتی به استاندارد طلایی برای احراز هویت در صنایع حساس مانند بانکداری، دولتی و سلامت تبدیل شوند.

کلیدهای NFC قابلیتهای بیشتری ارائه میدهند. کاربران میتوانند صرفاً با نزدیک کردن کلید به گوشی هوشمند خود، احراز هویت را تکمیل کنند. این فناوری تجربه کاربری بسیار راحتی ایجاد میکند و در عین حال امنیت کامل را حفظ میکند. سازمانهایی که میخواهند به محیط ابری مهاجرت کنند، باید کلیدهای NFC را به عنوان بخشی از استراتژی Cloud Identity خود در نظر بگیرند.

احراز هویت بیومتریک در دستگاههای موبایل

گوشیهای هوشمند امروزه قدرتمندترین Platform Authenticatorها محسوب میشوند. سنسورهای اثر انگشت، تشخیص چهره و حتی تشخیص عنبیه، همه در چارچوب FIDO قابل استفاده هستند. Apple با Secure Enclave و Google با Titan M چیپهای اختصاصی امنیتی طراحی کردهاند که کلیدهای رمزنگاری را در سطح سختافزاری محافظت میکنند.

احراز هویت بیومتریک مزایای منحصربهفردی دارد. کاربران نیازی به حفظ رمز عبور یا حمل دستگاه جداگانه ندارند و فرآیند احراز هویت در کسری از ثانیه انجام میشود. امنیت بیومتریک نیز بسیار بالاست، زیرا ویژگیهای بیولوژیکی هر فرد منحصربهفرد است و تقریباً غیرقابل جعل. البته باید توجه داشت که دادههای بیومتریک هرگز به سرور ارسال نمیشوند، بلکه فقط برای باز کردن قفل کلید خصوصی محلی استفاده میشوند.

در محیطهای ابری سازمانی، استفاده از گوشیهای شخصی کارمندان (BYOD) با چالشهایی همراه است. راهکارهای Cloud IAM باید بتوانند سیاستهای امنیتی را روی دستگاههای مختلف اعمال کنند، بدون اینکه حریم خصوصی کاربران را نقض کنند. راهحلهایی مانند Mobile Device Management (MDM) و Conditional Access Policies این تعادل را ایجاد میکنند.

پیادهسازی FIDO در زیرساختهای Cloud

پیادهسازی FIDO در محیط ابری نیازمند برنامهریزی دقیق و درک عمیق از معماری سیستم است. اولین گام، انتخاب یک FIDO Server است. میتوان از سرویسهای مدیریتشده مانند Azure AD FIDO2، Okta Passwordless یا راهحلهای Self-Hosted مانند StrongKey FIDO Server استفاده کرد. هر رویکرد مزایا و معایب خود را دارد.

انتخاب و راهاندازی FIDO Server

FIDO Server مسئول مدیریت چرخه حیات Authenticatorها، ذخیره کلیدهای عمومی و تأیید امضاهای دیجیتال است. این سرور باید الزامات سختگیرانه امنیتی و عملکردی را برآورده کند. در محیطهای ابری، سرور باید High Available باشد و بتواند بارهای کاری متغیر را مدیریت کند. استفاده از Container Orchestration مانند Kubernetes و قابلیتهای Auto-Scaling ضروری است.

سرویسهای مدیریتشده مانند Azure AD تمام پیچیدگیهای زیرساختی را مدیریت میکنند و سازمان میتواند تمرکز خود را روی کسبوکار بگذارد. این سرویسها معمولاً SLA بالایی ارائه میدهند و بهروزرسانیهای امنیتی را به صورت خودکار اعمال میکنند. در مقابل، راهحلهای Self-Hosted کنترل بیشتری به سازمان میدهند و ممکن است برای سازمانهایی که الزامات انطباق خاصی دارند یا میخواهند دادهها در مرزهای جغرافیایی خاصی باقی بمانند، مناسبتر باشند.

بعد از انتخاب سرور، باید اپلیکیشنها با FIDO یکپارچه شوند. برای اپلیکیشنهای وب، استفاده از WebAuthn API ضروری است. این API به توسعهدهندگان اجازه میدهد با چند خط کد JavaScript، قابلیت احراز هویت FIDO را به وبسایت خود اضافه کنند. برای اپلیکیشنهای موبایل native، SDKهای مخصوص iOS و Android موجود است.

یکپارچهسازی با سیستمهای موجود

یکی از بزرگترین چالشها در پیادهسازی Cloud Identity، ادغام با سیستمهای Legacy است. بسیاری از سازمانها سیستمهای قدیمی دارند که از استانداردهای مدرن پشتیبانی نمیکنند. استفاده از Identity Bridge یا Federation Services میتواند این شکاف را پر کند. این سرویسها به عنوان یک لایه میانی عمل میکنند و پروتکلهای قدیمی را به استانداردهای جدید ترجمه میکنند.

SAML (Security Assertion Markup Language) و OAuth 2.0 از جمله پروتکلهای رایج برای Federation هستند. SAML در محیطهای سازمانی بزرگ بسیار رایج است و امکان Single Sign-On بین اپلیکیشنهای مختلف را فراهم میکند. OAuth 2.0 نیز برای دسترسی به APIها و سرویسهای RESTful استفاده میشود. ترکیب این پروتکلها با FIDO، یک سیستم احراز هویت کامل و امن ایجاد میکند.

برای مثال، میتوان Azure AD را به عنوان Identity Provider مرکزی پیکربندی کرد که از FIDO پشتیبانی میکند. سپس اپلیکیشنهای Legacy را از طریق SAML به Azure AD متصل کرد. کاربران با استفاده از کلید امنیتی FIDO به Azure AD وارد میشوند و سپس به صورت خودکار به تمام اپلیکیشنهای متصل دسترسی پیدا میکنند. این رویکرد هم امنیت را افزایش میدهد و هم تجربه کاربری را بهبود میبخشد.

Zero Trust و نقش FIDO

مدل امنیتی Zero Trust بر این اصل استوار است که “هرگز اعتماد نکن، همیشه تأیید کن”. در این مدل، هیچ کاربر یا دستگاهی صرفاً به دلیل قرار داشتن در شبکه داخلی، مورد اعتماد قرار نمیگیرد. هر درخواست دسترسی باید به صورت مستقل ارزیابی و تأیید شود. FIDO نقش حیاتی در پیادهسازی Zero Trust ایفا میکند زیرا احراز هویت قوی و مبتنی بر دستگاه را فراهم میکند.

در معماری Zero Trust، احراز هویت تنها اولین قدم است. بعد از احراز هویت، سیستم باید Device Posture را بررسی کند: آیا دستگاه رمزگذاری شده است؟ آیا آخرین بهروزرسانیهای امنیتی نصب شده؟ آیا نرمافزار آنتیویروس فعال است؟ این اطلاعات با Context درخواست دسترسی (مانند مکان، زمان و حساسیت منبع) ترکیب میشود و یک تصمیم Risk-Based گرفته میشود.

FIDO با فراهم کردن Device Attestation، به سیستمهای Zero Trust کمک میکند. Device Attestation یک گواهی رمزنگاری است که نشان میدهد Authenticator واقعی است و از یک تولیدکننده معتبر میآید. این ویژگی جلوی استفاده از Authenticatorهای جعلی یا نرمافزاری که ممکن است به خطر افتاده باشند را میگیرد. ترکیب FIDO با سیستمهای Endpoint Detection and Response (EDR) و Security Information and Event Management (SIEM)، یک دفاع چند لایه ایجاد میکند که نفوذ حتی پیشرفتهترین تهدیدات را دشوار میسازد.

Passkeys: آینده احراز هویت Cloud

Passkeys نسل جدید credentialهای FIDO هستند که تجربه کاربری را به سطح جدیدی میرسانند. برخلاف کلیدهای امنیتی فیزیکی که میتوانند گم شوند، Passkeys در ابر ذخیره میشوند و بین دستگاههای مختلف کاربر همگامسازی میشوند. Apple، Google و Microsoft همگی سیستمهای Passkey خود را راهاندازی کردهاند که با FIDO2 سازگار است.

Passkeys از قابلیتهای Sync فراهمکننده خدمات ابری استفاده میکنند. برای مثال، Passkey ذخیره شده در iPhone میتواند به صورت خودکار به iPad، Mac و حتی Apple Watch کاربر منتقل شود. این همگامسازی با رمزگذاری End-to-End انجام میشود، بنابراین حتی Apple نمیتواند کلیدهای خصوصی را بخواند. چنین سیستمی هم راحتی استفاده را فراهم میکند و هم امنیت را حفظ میکند.

در محیطهای سازمانی، Passkeys میتوانند مدیریت Authenticatorها را به شدت ساده کنند. دیگر نیازی نیست تعداد زیادی کلید فیزیکی خریداری و توزیع شود. کارمندان جدید میتوانند با استفاده از دستگاههای شخصی خود، Passkey ایجاد کنند و فوراً به منابع سازمانی دسترسی پیدا کنند. این رویکرد هزینههای اولیه را کاهش میدهد و فرآیند onboarding را تسریع میکند. البته سازمانها باید سیاستهای مدیریت Passkey مشخصی داشته باشند تا از سوءاستفاده جلوگیری شود.

مدیریت چرخه حیات Passkeys

یکی از چالشهای مدیریت Passkeys، کنترل چرخه حیات آنهاست. چه اتفاقی میافتد اگر کارمندی از سازمان جدا شود؟ چگونه میتوان مطمئن شد که دسترسی او به منابع ابری قطع شده است؟ راهحلهای Cloud IAM پیشرفته، قابلیتهای Centralized Management ارائه میدهند که اجازه میدهد تیم IT تمام Passkeys ثبتشده را مشاهده، مدیریت و در صورت لزوم باطل کند.

سیستمهای مدیریت هویت باید با HR سیستمهای سازمان یکپارچه شوند تا به صورت خودکار دسترسی کارمندانی که از سازمان جدا میشوند را لغو کنند. این فرآیند به عنوان Automated Deprovisioning شناخته میشود و یکی از ارکان اصلی امنیت سازمانی است. تأخیر در لغو دسترسی میتواند به نقض امنیتی جدی منجر شود، به خصوص اگر کارمند ناراضی یا با انگیزه مخرب باشد.

استفاده از Lifecycle Management Tools مانند Microsoft Identity Manager یا Okta Lifecycle Management میتواند این فرآیند را کاملاً خودکار کند. این ابزارها میتوانند بر اساس رویدادهای HR (مانند استعفا، اخراج یا تغییر نقش)، به صورت خودکار Passkeys را باطل کرده و کاربر را از تمام گروهها و دسترسیها حذف کنند. چنین سطحی از اتوماسیون نه تنها امنیت را افزایش میدهد بلکه بار کاری تیم IT را نیز کاهش میدهد.

امنیت لایهای در Cloud Identity با FIDO

امنیت مدرن به یک لایه واحد اکتفا نمیکند. رویکرد Defense in Depth پیشنهاد میکند چندین لایه امنیتی مستقل از هم ایجاد شود تا اگر یک لایه نقض شد، لایههای دیگر همچنان محافظت کنند. FIDO یکی از این لایههای حیاتی است، اما باید با سایر کنترلهای امنیتی ترکیب شود.

رمزگذاری و محافظت از داده

تمام ارتباطات بین Client و Server باید با TLS 1.3 یا بالاتر رمزگذاری شوند. این پروتکل تضمین میکند که حتی اگر مهاجم بتواند ترافیک شبکه را رهگیری کند، نمیتواند محتوا را بخواند یا دستکاری کند. در محیطهای ابری، Certificate Management یک چالش مهم است. استفاده از سرویسهای مدیریت گواهی مانند AWS Certificate Manager یا Azure Key Vault میتواند این فرآیند را ساده کند.

علاوه بر رمزگذاری در حین انتقال، دادههای ذخیرهشده نیز باید رمزگذاری شوند (Encryption at Rest). کلیدهای عمومی FIDO که در دیتابیس ذخیره میشوند، باید در یک سیستم Key Management امن نگهداری شوند. استانداردهایی مانند FIPS 140-2 الزامات سختگیرانهای برای مدیریت کلیدهای رمزنگاری تعریف میکنند که سازمانها باید رعایت کنند.

Database Encryption فقط یک جنبه است. باید تمام backupها، logها و حتی دیتای موقت نیز رمزگذاری شوند. حملات به backup systemها یکی از روشهای رایج سرقت داده است. مهاجمان میدانند که backupها معمولاً امنیت کمتری دارند و ممکن است در فضاهای غیرمحافظتشده ذخیره شوند. استفاده از راهحلهای Backup as a Service که رمزگذاری End-to-End ارائه میدهند، این خطر را کاهش میدهد.

مانیتورینگ و تشخیص تهدید

سیستمهای مدیریت هویت ابری باید قابلیتهای پیشرفته Logging و Monitoring داشته باشند. هر رویداد احراز هویت، اعم از موفق یا ناموفق، باید ثبت شود و در یک سیستم SIEM متمرکز تحلیل گردد. الگوهای غیرعادی مانند تلاشهای متعدد ناموفق برای ورود، ورود از مکانهای جغرافیایی غیرمعمول یا استفاده از Authenticatorهای ناشناخته، باید به صورت خودکار هشدار ایجاد کنند.

Machine Learning و AI میتوانند در تشخیص anomalyها کمک شایانی کنند. این سیستمها الگوهای رفتاری عادی کاربران را یاد میگیرند و هر انحرافی را شناسایی میکنند. برای مثال، اگر یک کاربر معمولاً بین ساعت 9 تا 5 و از دفتر کار وارد سیستم میشود، اما ناگهان در ساعت 2 بامداد از کشور دیگری تلاش برای ورود کند، سیستم باید این رفتار را مشکوک تلقی کند و اقدامات احتیاطی اعمال نماید.

Behavioral Analytics نه تنها در احراز هویت بلکه در طول تمام session کاربر فعال است. اگر کاربر بعد از ورود، رفتارهای غیرعادی از خود نشان دهد (مانند دانلود حجم زیاد داده، دسترسی به منابعی که معمولاً استفاده نمیکند یا تلاش برای privilege escalation)، سیستم باید session را معلق کند و احراز هویت مجدد درخواست نماید. این رویکرد به عنوان Continuous Authentication شناخته میشود.

مقایسه FIDO با سایر روشهای احراز هویت ابری

برای درک بهتر مزایای FIDO، باید آن را با سایر روشهای رایج احراز هویت مقایسه کنیم. هر روش نقاط قوت و ضعف خاص خود را دارد و انتخاب بستگی به نیازهای امنیتی، بودجه و قابلیتهای فنی سازمان دارد.

رمزهای عبور سنتی

رمزهای عبور سادهترین و رایجترین روش احراز هویت هستند، اما آسیبپذیرترین نیز محسوب میشوند. کاربران معمولاً رمزهای ضعیف انتخاب میکنند، آنها را در چندین سرویس استفاده میکنند و یادداشت میکنند. حملات Brute Force، Dictionary Attack و Credential Stuffing همگی رمزهای عبور را هدف قرار میدهند. سرقت دیتابیسهای رمز عبور یکی از رایجترین نقضهای امنیتی است.

در مقابل، FIDO کاملاً از رمزهای عبور رها شده است. هیچ رازی بین کاربر و سرور مبادله نمیشود که بتوان آن را سرقت کرد. حتی اگر دیتابیس سرور به سرقت برود، کلیدهای عمومی ذخیرهشده هیچ ارزشی برای مهاجم ندارند زیرا نمیتوان با آنها جعل هویت کرد. این تفاوت بنیادین FIDO را به گزینه برتر برای امنیت ابری تبدیل میکند.

احراز هویت دو عاملی سنتی (SMS OTP)

OTP ارسالشده از طریق SMS یکی از رایجترین روشهای احراز دو عاملی است. کاربر بعد از وارد کردن رمز عبور، یک کد یکبار مصرف دریافت میکند که باید آن را وارد کند. این روش امنیت بیشتری نسبت به رمز عبور تنها فراهم میکند، اما آسیبپذیریهای جدی دارد. حملات SIM Swapping که در آن مهاجم شماره تلفن قربانی را به سیمکارت خود منتقل میکند، میتواند SMS OTP را دور بزند.

علاوه بر این، SMS یک کانال ناامن است. پیامها میتوانند رهگیری شوند و شبکههای SS7 که زیربنای سیستم تلفن همراه هستند، آسیبپذیریهای شناختهشدهای دارند. NIST (National Institute of Standards and Technology) دیگر SMS را به عنوان یک روش احراز دو عاملی امن توصیه نمیکند. FIDO با استفاده از رمزنگاری قوی و بدون وابستگی به کانالهای ناامن، جایگزین بسیار بهتری است.

Time-based OTP (TOTP) و اپلیکیشنهای Authenticator

اپلیکیشنهایی مانند Google Authenticator، Microsoft Authenticator و Authy، کدهای OTP بر اساس زمان تولید میکنند. این روش امنتر از SMS است زیرا کدها روی دستگاه کاربر تولید میشوند و نیازی به ارتباط شبکه ندارند. با این حال، TOTP همچنان بر یک راز مشترک (Shared Secret) بین کاربر و سرور متکی است که در زمان راهاندازی اولیه مبادله میشود.

این راز مشترک میتواند هدف حملات فیشینگ قرار گیرد. اگر کاربر کد TOTP را در یک سایت فیشینگ وارد کند، مهاجم میتواند فوراً از آن برای ورود به سرویس واقعی استفاده کند (البته در یک پنجره زمانی محدود). FIDO این آسیبپذیری را ندارد زیرا Authenticator فقط با دامنه اصلی سرویس کار میکند و هیچ رازی قابل سرقت وجود ندارد.

Certificate-based Authentication

احراز هویت مبتنی بر گواهیهای دیجیتال در محیطهای سازمانی سنتی استفاده میشود. هر کاربر یک گواهی دیجیتال دریافت میکند که معمولاً روی smart card ذخیره میشود. این روش امنیت بالایی دارد اما مدیریت آن پیچیده و هزینهبر است. نیاز به PKI Infrastructure، صدور و تمدید گواهیها، مدیریت Certificate Revocation Lists و توزیع smart cardها، باعث شده این روش در محیطهای ابری کمتر استفاده شود.

FIDO بسیاری از مزایای Certificate-based Authentication را بدون پیچیدگیهای آن فراهم میکند. هر Credential FIDO در واقع یک جفت کلید عمومی/خصوصی است که مشابه گواهیهای دیجیتال عمل میکند. اما فرآیند ثبت و مدیریت بسیار سادهتر است و نیازی به زیرساخت PKI پیچیده نیست. همچنین FIDO با تمام پلتفرمها و دستگاهها سازگار است، در حالی که smart cardها نیاز به نرمافزار و سختافزار خاصی دارند.

چالشهای پیادهسازی Cloud Identity با FIDO

هر فناوری جدیدی با چالشهایی همراه است و FIDO نیز از این قاعده مستثنی نیست. سازمانها باید این چالشها را بشناسند و برای آنها برنامهریزی کنند تا پیادهسازی موفق باشد.

مقاومت کاربران و فرهنگ سازمانی

یکی از بزرگترین موانع، مقاومت کاربران در برابر تغییر است. افرادی که سالها از رمز عبور استفاده کردهاند، ممکن است از روش جدید هراس داشته باشند یا آن را پیچیده بدانند. برنامههای آموزشی جامع و مستمر ضروری است. کاربران باید بدانند چرا FIDO امنتر است، چگونه از آن استفاده کنند و چه مزایایی برای آنها دارد.

استفاده از Change Champions یا سفیران داخلی میتواند کمک کند. این افراد از میان کاربران انتخاب میشوند، آموزش عمیقتری میبینند و به سایر همکاران کمک میکنند. آنها میتوانند نگرانیها را بشنوند و به زبانی که برای کاربران عادی قابل فهم است، توضیح دهند. همچنین داشتن پشتیبانی مدیریت ارشد و ارتباط واضح درباره دلایل این تغییر، نقش مهمی در پذیرش دارد.

از دست دادن Authenticator

سوال رایج این است: اگر کاربر کلید امنیتی خود را گم کند یا گوشیاش را از دست بدهد چه؟ راهکارهای Backup و Recovery باید از قبل طراحی شوند. معمولاً توصیه میشود کاربران حداقل دو Authenticator ثبت کنند (مثلاً یک کلید امنیتی و یک گوشی). اگر یکی از دست رفت، همچنان میتوانند با دیگری وارد شوند.

برای سناریوهایی که کاربر هیچ Authenticator فعالی ندارد، باید فرآیند Account Recovery تعریف شود. این فرآیند باید امن باشد تا مهاجمان نتوانند از آن سوءاستفاده کنند. روشهای رایج شامل Recovery Codes که در زمان ثبت اولیه تولید میشوند، تأیید هویت از طریق تیم پشتیبانی با اطلاعات شخصی یا استفاده از یک Authenticator ثانویه که در محیط امن نگهداری میشود، است.

Passkeys به دلیل قابلیت Sync، این مشکل را تا حد زیادی حل میکنند. اگر کاربر گوشی خود را گم کند، میتواند از دستگاه دیگری که همان حساب iCloud یا Google را دارد، استفاده کند. البته باید مکانیسمی برای Device Revocation وجود داشته باشد تا دستگاه گمشده نتواند دسترسی داشته باشد.

هزینه اولیه و بازگشت سرمایه

خرید کلیدهای امنیتی برای تمام کارمندان میتواند هزینه قابل توجهی داشته باشد. کلیدهای امنیتی معتبر معمولاً بین 20 تا 50 دلار قیمت دارند. برای یک سازمان هزار نفره، این به معنای سرمایهگذاری اولیه 20 تا 50 هزار دلار است. باید هزینههای راهاندازی، آموزش و پشتیبانی را نیز به این رقم اضافه کرد.

با این حال، باید این هزینه را با هزینه نقض امنیتی مقایسه کرد. مطالعات نشان میدهند میانگین هزینه یک نقض امنیتی میلیونها دلار است، شامل جریمههای قانونی، هزینههای بازیابی، از دست رفتن اعتماد مشتری و آسیب به برند. حتی یک نقض امنیتی که جلوگیری شود، میتواند سرمایهگذاری در FIDO را چندین برابر توجیه کند.

علاوه بر این، FIDO هزینههای عملیاتی را کاهش میدهد. بخش قابل توجهی از فراخوانهای Help Desk مربوط به بازنشانی رمز عبور است. با حذف رمز عبور، این حجم کار کاهش مییابد. همچنین خطر حملات فیشینگ کاهش مییابد که هزینههای واکنش به حادثه و پاکسازی را کم میکند. در نهایت، بهبود تجربه کاربری منجر به افزایش بهرهوری میشود زیرا کارمندان زمان کمتری را صرف فرآیندهای احراز هویت میکنند.

سازگاری با سیستمهای قدیمی

بسیاری از سازمانها اپلیکیشنهای قدیمی دارند که از استانداردهای مدرن پشتیبانی نمیکنند. این سیستمها ممکن است فقط از رمز عبور سنتی پشتیبانی کنند و امکان یکپارچهسازی مستقیم با FIDO را نداشته باشند. در چنین مواردی، استفاده از Identity Proxy یا Federation Gateway میتواند راهحل باشد.

این سیستمهای میانی بین کاربر و اپلیکیشن قدیمی قرار میگیرند. کاربر با FIDO به Identity Proxy احراز هویت میکند، سپس Proxy با رمز عبور (که به صورت خودکار تولید و مدیریت میشود) به اپلیکیشن قدیمی وارد میشود. از دیدگاه کاربر، تجربه یکپارچه است و از دیدگاه اپلیکیشن، همچنان یک احراز هویت سنتی دریافت میشود. البته این رویکرد ایدهآل نیست و در بلندمدت باید برنامهای برای Modernization این اپلیکیشنها وجود داشته باشد.

الزامات قانونی و انطباق در Cloud Identity

سازمانها باید با مجموعهای از قوانین و استانداردهای مختلف مطابقت داشته باشند. این الزامات بر نحوه مدیریت هویت و دادههای کاربران تأثیر میگذارند.

GDPR و حریم خصوصی داده

مقررات عمومی حفاظت از داده اتحادیه اروپا (GDPR) الزامات سختگیرانهای برای نحوه جمعآوری، ذخیره و پردازش دادههای شخصی تعیین میکند. سیستمهای مدیریت هویت باید اصل Data Minimization را رعایت کنند: فقط دادههایی جمعآوری شود که واقعاً ضروری است. FIDO در این زمینه مزیت دارد زیرا هیچ داده بیومتریک یا اطلاعات شخصی حساسی به سرور ارسال نمیکند.

حق فراموشی (Right to be Forgotten) یکی دیگر از الزامات GDPR است. سیستمهای Cloud Identity باید بتوانند دادههای یک کاربر را به درخواست او، کاملاً حذف کنند. این شامل تمام Credentials، تاریخچه احراز هویت و اطلاعات پروفایل میشود. پیادهسازی این قابلیت در معماریهای توزیعشده ابری میتواند چالشبرانگیز باشد، به خصوص اگر دادهها در چندین منطقه جغرافیایی تکرار شده باشند.

PCI DSS برای صنعت پرداخت

استاندارد امنیت داده صنعت کارت پرداخت (PCI DSS) الزاماتی برای سازمانهایی که با اطلاعات کارت اعتباری سروکار دارند، تعریف میکند. احراز هویت چند عاملی برای تمام دسترسیهای غیر console به محیط cardholder data الزامی است. FIDO میتواند این الزام را به بهترین شکل برآورده کند، زیرا قویترین نوع احراز چند عاملی محسوب میشود.

PCI DSS همچنین الزامات دقیقی برای مدیریت دسترسی، نظارت و لاگگیری دارد. سیستمهای Cloud IAM باید بتوانند تمام فعالیتهای کاربران را ثبت کنند و این لاگها را برای مدت مشخصی نگهداری نمایند. قابلیتهای Audit Trail کامل و گزارشدهی ضروری است تا در صورت ممیزی، سازمان بتواند انطباق خود را اثبات کند.

HIPAA در صنعت سلامت

قانون قابلیت حمل و پاسخگویی بیمه سلامت (HIPAA) در ایالات متحده، الزاماتی برای حفاظت از اطلاعات سلامت محرمانه تعیین میکند. احراز هویت قوی یکی از الزامات اصلی است. سیستمهای Cloud IAM که اطلاعات سلامت را مدیریت میکنند، باید Unique User Identification داشته باشند، فرآیندهای Emergency Access مشخص شده داشته باشند و قابلیت Automatic Logoff بعد از مدت زمان عدم فعالیت را فراهم کنند.

FIDO با ارائه احراز هویت قوی مبتنی بر دستگاه، میتواند به رعایت این الزامات کمک کند. قابلیت Device Attestation تضمین میکند فقط دستگاههای مجاز میتوانند به اطلاعات حساس سلامت دسترسی پیدا کنند. ترکیب FIDO با سیاستهای Conditional Access که بر اساس Device Compliance تصمیم میگیرند، یک سیستم امنیتی چند لایه ایجاد میکند که الزامات HIPAA را برآورده میکند.

بهترین شیوههای پیادهسازی Cloud Identity با FIDO

بر اساس تجربیات موفق سازمانها و توصیههای متخصصان امنیت، مجموعهای از بهترین شیوهها برای پیادهسازی FIDO در محیط ابری شناسایی شده است.

شروع با پروژه پایلوت

بهتر است پیادهسازی FIDO را با یک گروه کوچک آغاز کنید. این گروه میتواند شامل افراد فنی یا علاقهمند به فناوری باشد که بازخورد سازنده ارائه میدهند. پروژه پایلوت اجازه میدهد مشکلات را شناسایی و حل کنید قبل از اینکه به کل سازمان گسترش یابد. همچنین میتوانید موفقیتهای اولیه را برای ترغیب سایرین به پذیرش نشان دهید.

در طول فاز پایلوت، تمام جنبهها را آزمایش کنید: ثبت Authenticator، احراز هویت روزمره، سناریوهای Recovery و پشتیبانی کاربران. بازخوردها را جمعآوری کنید و مستندات و آموزشها را بر اساس آن بهبود دهید. فقط بعد از اینکه اطمینان حاصل کردید فرآیند روان کار میکند، به مرحله گسترش بروید.

طراحی فرآیند Onboarding ساده

اولین تجربه کاربر با FIDO بسیار مهم است. فرآیند ثبت اولیه Authenticator باید واضح، ساده و سریع باشد. استفاده از ویزاردهای تعاملی، ویدیوهای آموزشی کوتاه و راهنماهای گامبهگام میتواند کمک کند. همچنین باید چندین گزینه Authenticator ارائه شود تا کاربران بتوانند آنچه را که برایشان راحتتر است انتخاب کنند.

داشتن پشتیبانی زنده در مراحل اولیه ضروری است. کاربران باید بدانند اگر مشکلی پیش آمد، کجا میتوانند کمک بگیرند. Helpdesk باید آموزش دیده باشد و بتواند مشکلات رایج را به سرعت حل کند. همچنین ارائه گزینه Chat یا Video Call میتواند برای کاربرانی که با فناوری راحت نیستند، مفید باشد.

تعریف سیاستهای واضح Authenticator

سازمان باید سیاست مشخصی برای نوع Authenticatorهای مجاز داشته باشد. آیا کاربران میتوانند از هر Authenticator FIDO استفاده کنند یا فقط کلیدهای خاصی که سازمان تأیید کرده مجاز هستند؟ آیا استفاده از Platform Authenticators روی دستگاههای شخصی مجاز است؟ این سیاستها باید بر اساس ارزیابی ریسک و نیازهای امنیتی تعیین شوند.

همچنین باید حداقل تعداد Authenticatorها مشخص شود. توصیه میشود کاربران حداقل دو Authenticator ثبت کنند. برای نقشهای حساس یا دسترسیهای privileged، ممکن است الزام به استفاده از کلیدهای امنیتی فیزیکی (به جای Platform Authenticators) وجود داشته باشد. این سیاستها باید در Policy Documents مستند شوند و به وضوح به کاربران ابلاغ گردند.

نظارت مستمر و بهینهسازی

بعد از پیادهسازی، کار تمام نشده است. باید به صورت مستمر عملکرد سیستم را نظارت کنید. چند درصد کاربران به FIDO مهاجرت کردهاند؟ میزان موفقیت احراز هویت چقدر است؟ چند درخواست پشتیبانی دریافت میشود؟ تجزیه و تحلیل این معیارها کمک میکند نقاط ضعف را شناسایی و بهبود دهید.

بازخورد کاربران را به صورت منظم جمعآوری کنید. نظرسنجیها، focus groups و جلسات بازخورد میتوانند بینشهای ارزشمندی ارائه دهند. شاید متوجه شوید بخشی از فرآیند گیجکننده است یا یک ویژگی خاص کمتر استفاده میشود. بر اساس این بازخوردها، برنامههای آموزشی را بهروز کنید و فرآیندها را بهینه کنید.

نشانه: راهکار FIDO برای کسبوکارهای ایرانی

در ایران، سازمانها با چالشهای منحصربهفردی در زمینه امنیت سایبری روبهرو هستند. تحریمها دسترسی به بسیاری از راهحلهای بینالمللی را محدود کرده و نیاز به راهحلهای بومی را افزایش داده است. neshane.co با ارائه محصولات و خدمات مبتنی بر استاندارد FIDO، این خلأ را پر میکند.

نشانه یک سامانه احراز هویت جامع است که علاوه بر پشتیبانی کامل از FIDO، با نیازهای خاص بازار ایران سازگار شده است. این سامانه میتواند با زیرساختهای ابری داخلی و بینالمللی یکپارچه شود و قابلیتهای پیشرفتهای مانند SSO، MFA و مدیریت دسترسی متمرکز ارائه میدهد. پشتیبانی از زبان فارسی، مستندات کامل به فارسی و پشتیبانی فنی محلی از جمله مزایای نشانه است.

سامانه نشانه نه تنها از توکنهای FIDO بلکه از سایر روشهای احراز هویت مانند رمزیابها و توکنهای امضای دیجیتال نیز پشتیبانی میکند. این انعطافپذیری به سازمانها اجازه میدهد به تدریج به سمت احراز هویت بدون رمز حرکت کنند، در حالی که سیستمهای قدیمی همچنان کار میکنند. راهکار نشانه برای طیف گستردهای از صنایع از جمله بانکداری، بیمه، دولتی و تولیدی طراحی شده است.

نشانه موبایل و نشانه توکن

دو محصول اصلی نشانه عبارتند از نشانه موبایل و نشانه توکن. نشانه موبایل گوشی هوشمند کاربر را به یک کلید امنیتی قدرتمند تبدیل میکند. با استفاده از قابلیتهای بیومتریک داخلی گوشی (اثر انگشت یا تشخیص چهره) و رمزنگاری سختافزاری، این راهحل احراز هویت بدون رمز عبور را با بالاترین سطح امنیت فراهم میکند. کاربران میتوانند به راحتی به منابع ابری سازمان دسترسی پیدا کنند، بدون نیاز به حفظ رمزهای پیچیده.

نشانه توکن نیز کلیدهای امنیتی فیزیکی با پشتیبانی کامل از استاندارد FIDO2 است. این کلیدها از پروتکلهای USB، NFC و Bluetooth پشتیبانی میکنند و با تمام دستگاهها سازگار هستند. تراشه رمزنگاری داخلی این توکنها تضمین میکند که کلیدهای خصوصی هرگز دستگاه را ترک نکنند. برای سازمانهایی که به بالاترین سطح امنیت نیاز دارند یا الزامات انطباق خاصی دارند، نشانه توکن گزینه ایدهآل است.

آینده مدیریت هویت ابری

صنعت Cloud Identity به سرعت در حال تکامل است. فناوریهای نوظهور و تغییرات در تهدیدات سایبری، شکل آینده این حوزه را میسازند.

هویت غیرمتمرکز (Decentralized Identity)

مدلهای سنتی مدیریت هویت متمرکز هستند: یک سازمان (مانند Google، Microsoft یا یک شرکت) هویت کاربران را مدیریت میکند. در مقابل، هویت غیرمتمرکز (DID) به کاربران اختیار کامل بر دادههای هویتی خود میدهد. با استفاده از فناوری blockchain و Verifiable Credentials، کاربران میتوانند بدون وابستگی به یک مرجع متمرکز، هویت خود را اثبات کنند.

ترکیب DID با FIDO میتواند سیستم هویتی قدرتمندی ایجاد کند. کاربر میتواند Credentials خود را در یک کیف پول دیجیتال نگهداری کند و با استفاده از Authenticator FIDO، به آنها دسترسی پیدا کند. این رویکرد حریم خصوصی را حفظ میکند زیرا اطلاعات کمتری با سرویسدهندگان به اشتراک گذاشته میشود و کاربر کنترل دارد که چه اطلاعاتی را فاش کند.

هوش مصنوعی و احراز هویت تطبیقی

AI میتواند سیستمهای احراز هویت را هوشمندتر کند. Adaptive Authentication بر اساس تحلیل ریسک لحظهای، تصمیم میگیرد چه سطحی از احراز هویت لازم است. اگر کاربر از محل عادی، با دستگاه شناختهشده و در ساعت معمول وارد شود، ممکن است فقط یک Authenticator کافی باشد. اما اگر از مکان جدید، با دستگاه ناشناخته یا در زمان غیرعادی تلاش کند، سیستم ممکن است Step-up Authentication درخواست کند.

Machine Learning میتواند الگوهای حمله را شناسایی کند. تلاشهای متعدد ناموفق از IPهای مختلف، تلاش برای ثبت Authenticatorهای متعدد در زمان کوتاه یا سایر رفتارهای مشکوک، میتوانند به عنوان نشانههای حمله شناسایی شوند. سیستم میتواند به صورت خودکار اقدامات دفاعی مانند مسدود کردن موقت حساب، اعمال CAPTCHA یا درخواست احراز هویت اضافی انجام دهد.

یکپارچگی با IoT و Edge Computing

با رشد اینترنت اشیا و محاسبات لبه، مدیریت هویت دستگاهها نیز اهمیت پیدا میکند. نه فقط انسانها بلکه دستگاهها نیز باید هویت امن داشته باشند. FIDO میتواند برای احراز هویت دستگاههای IoT استفاده شود. هر دستگاه میتواند جفت کلید عمومی/خصوصی خود را داشته باشد و قبل از اتصال به شبکه یا ارسال داده، هویت خود را اثبات کند.

در محیطهای Edge Computing که دادهها نزدیک به منبع تولید پردازش میشوند، احراز هویت سریع و ایمن ضروری است. FIDO با معماری کارآمد خود، میتواند حتی روی دستگاههای محدود منابع نیز اجرا شود. این قابلیت باعث میشود FIDO انتخاب مناسبی برای امنیت نسل بعدی زیرساختهای ابری و لبه باشد.

نتیجهگیری

مدیریت هویت در ابر یکی از حیاتیترین جنبههای امنیت سایبری در عصر دیجیتال است. با گذار سازمانها به زیرساختهای Cloud، احراز هویت سنتی مبتنی بر رمز عبور دیگر پاسخگوی نیازهای امنیتی نیست. استاندارد FIDO با ارائه راهحلی بدون رمز عبور، مبتنی بر رمزنگاری قوی و مقاوم در برابر فیشینگ، آینده احراز هویت را شکل میدهد. از UAF و U2F اولیه تا FIDO2 پیشرفته شامل WebAuthn و CTAP، این استاندارد به طور مداوم تکامل یافته و امروزه توسط غولهای فناوری جهان پشتیبانی میشود.

پیادهسازی موفق Cloud Identity با FIDO نیازمند برنامهریزی دقیق، درک عمیق معماری امنیتی و توجه به تجربه کاربری است. چالشهایی مانند مقاومت کاربران، مدیریت چرخه حیات Authenticatorها و یکپارچگی با سیستمهای Legacy وجود دارد، اما با اتخاذ بهترین شیوهها و استفاده از راهحلهای پیشرفته میتوان بر آنها غلبه کرد. مزایای FIDO – از جمله امنیت بالا، تجربه کاربری بهتر و کاهش هزینههای عملیاتی – سرمایهگذاری را کاملاً توجیه میکند.

سازمانهای ایرانی با محدودیتهای خاص خود، نیازمند راهحلهای بومی هستند که هم با استانداردهای جهانی سازگار باشند و هم نیازهای محلی را برآورده کنند. راهکارهای نشانه موبایل و نشانه توکن به عنوان راهحلهای احراز هویت بدون گذرواژه منطبق بر استاندارد FIDO، میتوانند امنیت دیجیتال سازمانها را ارتقا داده و تجربه کاربری مطلوبی برای کاربران فراهم آورند. این محصولات نه تنها با الزامات امنیتی بینالمللی همخوانی دارند بلکه با پشتیبانی محلی، مستندات فارسی و قابلیت یکپارچگی با زیرساختهای داخلی، پاسخی مناسب به نیازهای بازار ایران ارائه میدهند. برای قدم گذاشتن در مسیر احراز هویت امن و بدون رمز عبور، دریافت مشاوره تخصصی و کسب اطلاعات بیشتر درباره راهکارهای نشانه، میتوانید با متخصصان این حوزه از طریق شماره تلفن 91096551-021 در ارتباط باشید.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه