سازمانهای مدرن برای حفاظت از زیرساخت شبکه خود به سیستمهای پیشرفته احراز هویت نیاز دارند. احراز هویت در Cisco ISE به عنوان قلب تپنده امنیت شبکه، نقش حیاتی در کنترل دسترسی و مدیریت هویت ایفا میکند. راهکارهای نوین مانند نشانه (neshane.co) با ارائه احراز هویت بدون رمز عبور مبتنی بر FIDO2، میتوانند امنیت این سیستمها را به سطح جدیدی ارتقا دهند.

Cisco ISE چیست و چرا احراز هویت در آن حیاتی است؟

سیسکو آیس (Cisco Identity Services Engine) پلتفرم جامع مدیریت دسترسی شبکه محسوب میشود که امنیت سازمانی را از طریق کنترل هوشمند دسترسیها تضمین میکند. این سیستم با استفاده از پروتکلهای RADIUS و 802.1X، احراز هویت کاربران و دستگاهها را در نقاط مختلف شبکه مدیریت میکند.

معماری احراز هویت در ISE

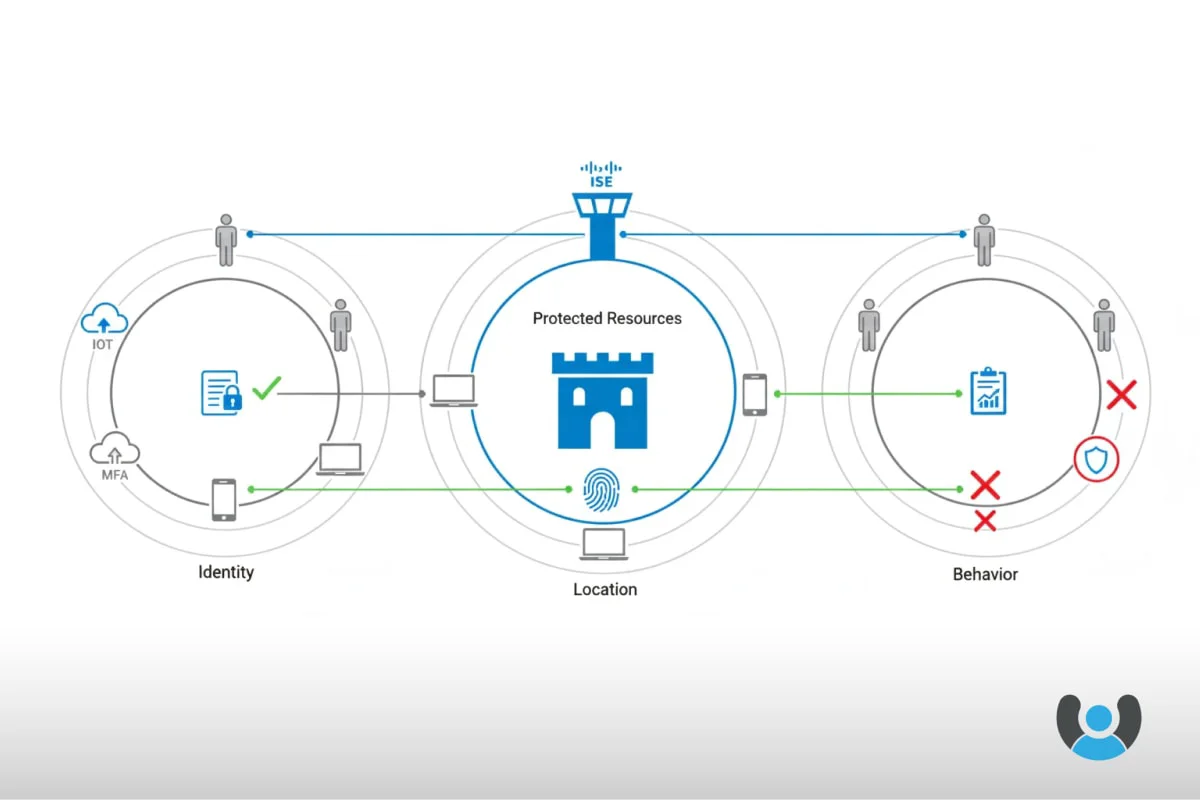

سیستم احراز هویت ISE بر سه رکن اصلی استوار است: شناسایی (Authentication)، اعتبارسنجی (Authorization) و حسابرسی (Accounting). کاربران هنگام تلاش برای دسترسی به منابع شبکه، ابتدا باید هویت خود را اثبات کنند. ISE این فرآیند را از طریق پروتکلهای مختلف مانند EAP-TLS، PEAP و EAP-FAST انجام میدهد. سپس بر اساس سیاستهای تعریف شده، سطح دسترسی مناسب به کاربر اختصاص مییابد.

روشهای سنتی احراز هویت در Cisco ISE و چالشهای آن

احراز هویت سنتی در آیس سیسکو عمدتاً بر پایه نام کاربری و رمز عبور استوار است. این روش اگرچه ساده است، اما آسیبپذیریهای متعددی دارد.

محدودیتهای احراز هویت رمز عبور محور

رمزهای عبور ضعیف، حملات فیشینگ و سرقت اعتبارنامهها تنها بخشی از مشکلات این روش هستند. مطالعات نشان میدهد که بیش از 80 درصد نقضهای امنیتی ناشی از ضعف در مدیریت رمز عبور است. کاربران معمولاً رمزهای ساده انتخاب میکنند یا یک رمز را برای چندین سیستم استفاده میکنند که این امر خطر نفوذ را افزایش میدهد.

احراز هویت چند عاملی (MFA) در ISE: گامی رو به جلو

احراز هویت چند عاملی در Cisco ISE امنیت را با اضافه کردن لایههای محافظتی بیشتر تقویت میکند. این سیستم علاوه بر رمز عبور، از عوامل دیگری مانند OTP، توکنهای سختافزاری یا گواهیهای دیجیتال استفاده میکند.

پیادهسازی OTP در محیط ISE

رمزهای یکبار مصرف (OTP) راهکار مناسبی برای افزایش امنیت هستند. اگرچه پروتکل RADIUS به طور مستقیم OTP را پشتیبانی نمیکند، اما با استفاده از سرورهای RADIUS اختصاصی مانند راهکارهای Feitian میتوان این قابلیت را به سیستم اضافه کرد. سازمانها میتوانند از توکنهای سختافزاری یا نرمافزاری برای تولید OTP استفاده کنند که امنیت دسترسی به شبکه را به میزان قابل توجهی افزایش میدهد.

کارتهای هوشمند PIV: احراز هویت پیشرفته در ISE

استفاده از کارتهای PIV (Personal Identity Verification) یکی از قویترین روشهای احراز هویت در محیطهای سازمانی است. این کارتها با ذخیره گواهیهای دیجیتال و اطلاعات بیومتریک، سطح امنیتی بالایی فراهم میکنند.

ادغام توکنهای FIDO2 در حالت PIV

توکنهای پیشرفته Feitian قابلیت عملکرد در حالت PIV را دارند. این توکنها میتوانند اثر انگشت کاربر را به عنوان فاکتور دوم احراز هویت استفاده کنند. هنگامی که کاربر توکن را به سیستم متصل میکند، علاوه بر تأیید گواهی دیجیتال، باید اثر انگشت خود را نیز اسکن کند که این امر احتمال دسترسی غیرمجاز را به حداقل میرساند.

نشانه: راهکار نوین احراز هویت برای تکمیل ISE

راهکار نشانه به عنوان سامانه احراز هویت بدون رمز عبور، میتواند نقاط ضعف سیستمهای سنتی را پوشش دهد. این سامانه با پشتیبانی از استاندارد FIDO2 و ارائه قابلیتهای متنوع، گزینه مناسبی برای تکمیل یا جایگزینی بخشهایی از عملکرد ISE است.

معماری ادغام نشانه با Cisco ISE

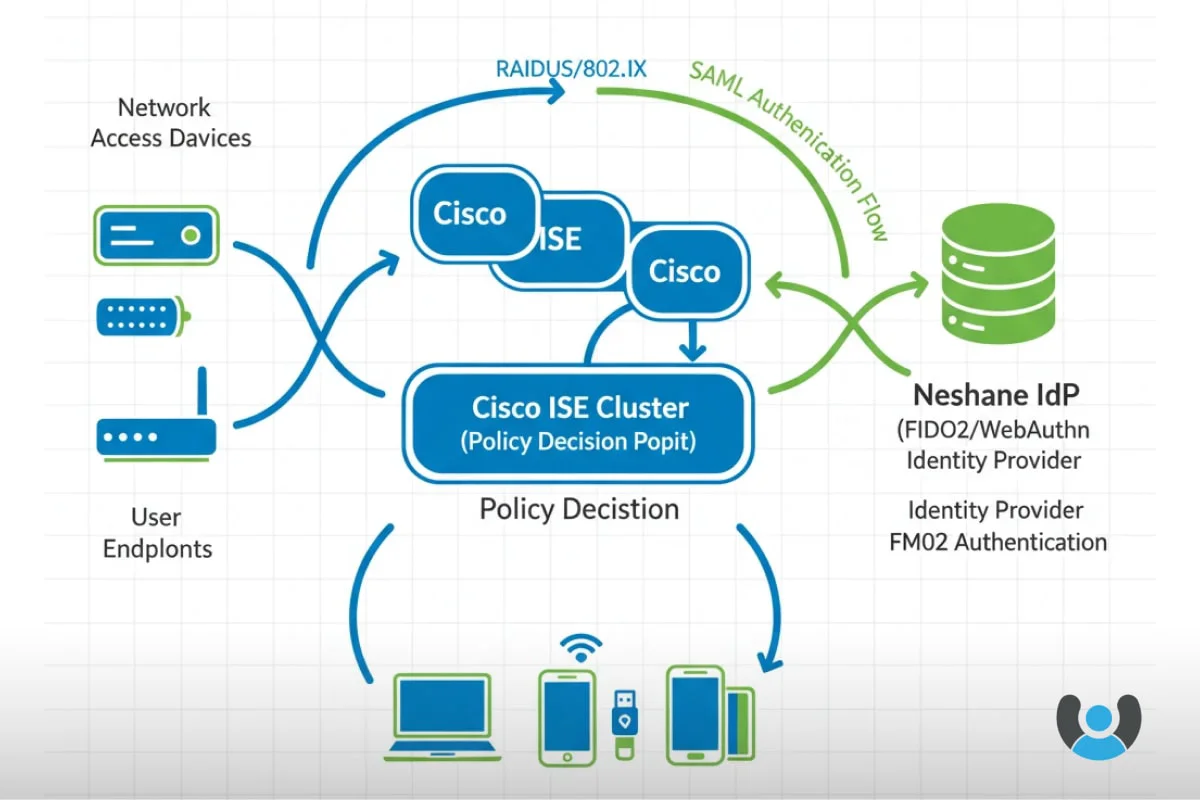

سامانه نشانه میتواند به عنوان منبع احراز هویت خارجی (External Identity Source) برای ISE عمل کند. در این معماری، کاربران ابتدا توسط نشانه با استفاده از روشهای قوی مانند FIDO2 احراز هویت میشوند، سپس ISE بر اساس این احراز هویت، دسترسی به شبکه را مدیریت میکند. این رویکرد ترکیبی بهترین قابلیتهای هر دو سیستم را در اختیار سازمان قرار میدهد.

پیادهسازی SSO و SAML برای احراز هویت یکپارچه

ورود یکباره (Single Sign-On) با استفاده از پروتکل SAML، تجربه کاربری را بهبود میبخشد و امنیت را افزایش میدهد. سامانه نشانه میتواند به عنوان Identity Provider عمل کند و احراز هویت کاربران را برای دسترسی به ISE و سایر سرویسهای سازمانی مدیریت نماید.

مزایای استفاده از SAML در محیط ISE

پروتکل SAML امکان تبادل امن اطلاعات احراز هویت بین سیستمها را فراهم میکند. کاربران تنها یک بار وارد سیستم میشوند و به تمام منابع مجاز دسترسی پیدا میکنند. این رویکرد علاوه بر بهبود تجربه کاربری، مدیریت متمرکز هویتها را نیز تسهیل میکند. سازمانها میتوانند سیاستهای امنیتی یکپارچهای تعریف کنند که در تمام سیستمها اعمال شود.

پروتکل TACACS+ و نقش آن در امنیت دستگاههای شبکه

TACACS+ پروتکل اختصاصی سیسکو برای احراز هویت و اعتبارسنجی در تجهیزات شبکه است. این پروتکل به ویژه برای مدیریت دسترسی به سوئیچها، روترها و فایروالها کاربرد دارد.

تفاوت TACACS+ با RADIUS در ISE

برخلاف RADIUS که عملیات Authentication و Authorization را ترکیب میکند، TACACS+ این دو فرآیند را جداگانه مدیریت میکند که انعطاف بیشتری در تعریف سیاستها فراهم میآورد. همچنین TACACS+ کل payload را رمزنگاری میکند در حالی که RADIUS تنها رمز عبور را رمزنگاری مینماید. البته نسخههای فعلی ISE از TACACS+ پشتیبانی محدودی دارند که انتظار میرود در نسخههای آینده بهبود یابد.

بهترین شیوههای پیادهسازی احراز هویت امن در ISE

موفقیت در پیادهسازی امنیت دسترسی به شبکه سیسکو نیازمند رعایت اصول و استانداردهای خاصی است. سازمانها باید رویکردی چندلایه و جامع اتخاذ کنند.

استفاده از Device Profiling برای شناسایی دقیق دستگاهها

قابلیت Profiling در ISE امکان شناسایی خودکار انواع دستگاهها را فراهم میکند. سیستم میتواند تفاوت بین لپتاپ سازمانی، گوشی شخصی یا دستگاه IoT را تشخیص دهد و سیاستهای متناسب اعمال کند. این قابلیت با ترکیب اطلاعاتی مانند MAC address، DHCP fingerprinting و User-Agent string، پروفایل دقیقی از هر دستگاه ایجاد میکند.

راهکارهای نشانه برای ارتقای امنیت Cisco ISE

سامانه نشانه با ارائه طیف وسیعی از راهکارهای احراز هویت، میتواند امنیت سیسکو ISE را به سطح جدیدی ارتقا دهد. این راهکارها شامل توکنهای FIDO2، نشانه موبایل و سیستمهای رمزیاب است.

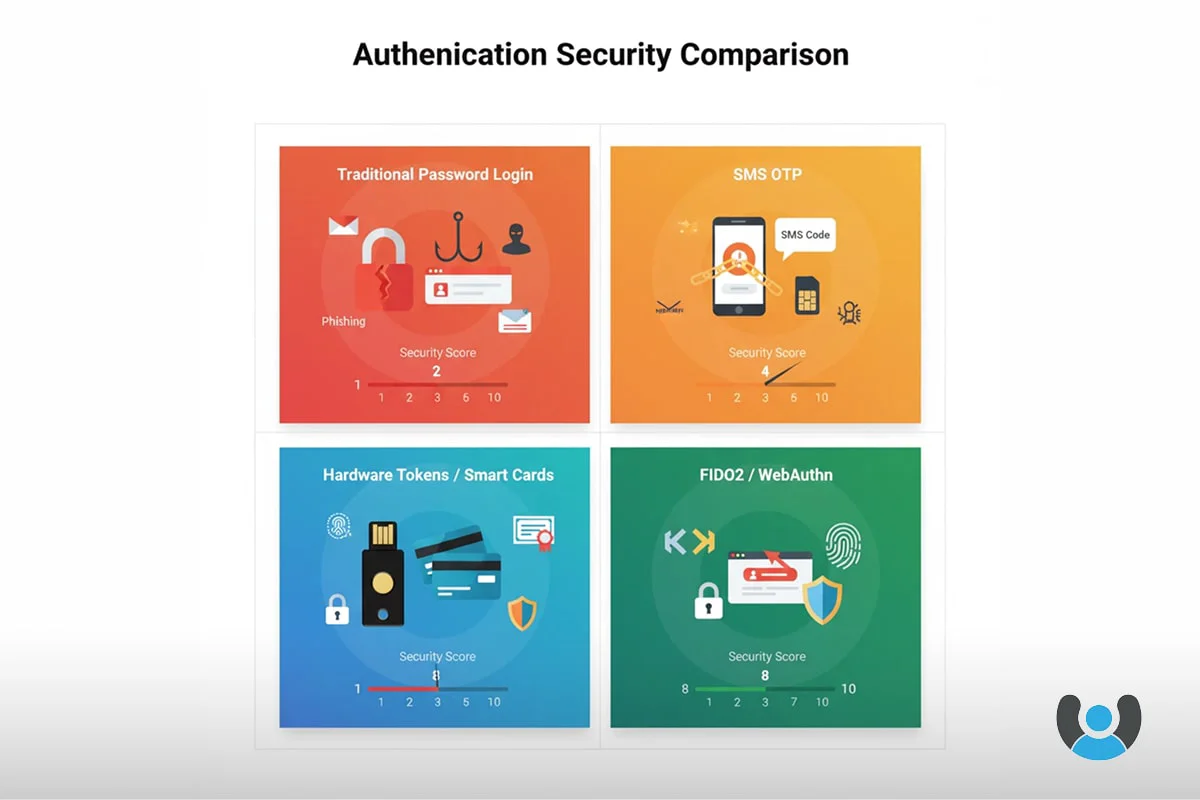

مقایسه روشهای احراز هویت سنتی و مدرن

روشهای سنتی مبتنی بر رمز عبور در مقایسه با راهکارهای مدرن FIDO2 ضعفهای اساسی دارند. توکنهای FIDO2 با استفاده از رمزنگاری کلید عمومی، حملات فیشینگ را خنثی میکنند. هر توکن کلید خصوصی منحصر به فردی برای هر سرویس ایجاد میکند که حتی در صورت هک شدن یک سرویس، سایر حسابها امن باقی میمانند. راهنمای جامع تعاریف و مفاهیم احراز هویت میتواند درک عمیقتری از این مفاهیم ارائه دهد.

توصیههای عملی

احراز هویت در سامانه Cisco ISE پایه امنیت شبکه سازمانی است. ترکیب قابلیتهای ISE با راهکارهای نوین نشانه، معماری امنیتی قدرتمندی ایجاد میکند که هم نیازهای فعلی و هم چالشهای آینده را پوشش میدهد. سازمانها باید با در

احراز هویت در Cisco ISE را اگر فقط با رمز یا حتی MFA سنتی پیش ببریم، در عمل هنوز در برابر فیشینگ، credential‑sharing و misconfiguration آسیبپذیر خواهد بود. درستترش آن است که کنترل دسترسی شبکه سیسکو را به راهکارهای بدون رمز مبتنی بر استاندارد FIDO2 و PIV متصل کنیم تا هم امنیت داده و هم تجربه کاربر بهینه شود.

-

معماری و عملکرد Cisco ISE در یک نگاه

Cisco Identity Services Engine (ISE) هسته اصلی مدیریت دسترسی شبکه در محصولات سیسکو است. سه ماژول اصلی آن عبارتاند از:

| ماژول | کارکرد |

| Authentication | اعتبارسنجی هویت کاربر یا دستگاه از طریق RADIUS/802.1X یا Web Auth |

| Authorization | تعیین سطح دسترسی بر اساس Policy Set‑ها |

| Accounting | ثبت گزارش فعالیت کاربران و طول Session |

ISE میتواند به منابع خارجی مانند Microsoft AD یا سرورهای SAML IdP برای انجام احراز هویت متصل شود.

-

مسئلهٔ معمول: نقاط ضعف روشهای سنتی

الگوی کلاسیک username + password یا حتی OTP جداگانه، سه مشکل اصلی دارد:

- Phishing & Replay – کاربر کد یکبارمصرف یا رمز خود را در صفحه جعلی وارد میکند.

- Shared Credentials – در تیمهای عملیاتی گاهی حسابهای AD مشترک استفاده میشود.

- Maintenance Overhead – تغییر یا reset رمز در محیط 802.1X دردسرساز است.

- مسیرهای تقویت امنیت در ISE

راهکارهای زیر را میتوان بهصورت افزایشی پیاده کرد:

✅ گواهی دیجیتال و EAP‑TLS

- کاربر یا دستگاه با کلید خصوصی ذخیرهشده در کارت هوشمند/توکن امضا میکند.

- ISE از طریق CA داخلی یا خارجی اعتبار گواهی را کنترل میکند.

✅ احراز هویت چندعاملی (MFA)

- عامل دوم میتواند OTP App یا push notification از سامانه مرکزی باشد.

- در صورت خواست، میتوان با API های Cisco ISE PxGrid سیگنال «Risk Score» را از راهکار بیرونی دریافت کرد.

✅ FIDO2 در قالب ادغام با IdP خارجی

ISE => SAML Authentication Redirect => Identity Provider (FIDO2 capable) => ISE assertion.

در این مدل، توکن یا موبایل کاربر رمز عمومی‑خصوصی تولید میکند و هیچ رمز ثابتی منتقل نمیشود.

-

کارت هوشمند و PIV در کنار توکنهای FIDO2

- کارتهای PIV همچنان در سازمانهای حساس کاربرد دارند و میتوانند با FIDO2 روی یک توکن ترکیب شوند.

- حالت PIV + Biometric Match on Card تضمین میکند فقط صاحب فیزیکی توکن بتواند از آن استفاده کند.

- توکنهای پشتیبان PIV/FIDO2 مثل مدلهای ePass و Feitian BioPass در سیستم عاملهای جدید بدون نصب درایور اضافه شناسایی میشوند.

-

یکپارچهسازی محصول نشانه با Cisco ISE

راهکار «نشانه» (Neshane.co) میتواند بهعنوان Identity Provider FIDO2/SAML عمل کند:

- ISE در بخش External Identity Source به Neshane متصل میشود.

- کاربر با توکن یا برنامه موبایل نشانه احراز هویت میشود.

- Assertion SAML به ISE بازگردانده و Session 802.1X ایجاد میگردد.

نتیجه:

- حذف کامل رمز عبور از زنجیره ورود.

- مقاومت ذاتی در برابر فیشینگ (بِهدلیل خاص بودن کلید برای دامنه واقعی).

- امکان گزارشگیری متمرکز از لاگهای نشانه و ISE بهصورت یکپارچه.

-

نقش TACACS+ و RADIUS در کنترل تجهیزات شبکه

| ویژگی | RADIUS | TACACS+ |

| Data Encryption | فقط رمز | کل Payload |

| Granularity | محدود | تفکیک Auth و AuthZ |

| کاربرد اصلی | Network Access (802.1X) | Device Admin (Router/Switch Login) |

در سازمانهای بزرگ هر دو پروتکل کنار هم به کار میروند:

RADIUS برای کاربران نهایی و TACACS+ برای مدیران تجهیزات.

-

بهینهسازی تجربه کاربر با SSO و SAML

- کاربران فقط یک بار در پورتال نشانه وارد میشوند و تمام سرویسهای Cisco ISE، VPN، و Cloud App بهصورت خودکار «session share» دریافت میکنند.

- مزیت دیگر، سادهتر شدن Lifecycle Management است: تعلیق حساب یا تغییر نقش در IdP بهصورت لحظهای در سطح شبکه منعکس میشود.

-

توصیههای عملی برای استقرار امن ISE

- گواهی معتبر از CA داخلی یا عمومی روی همه NAD‑ها نصب کنید.

- سیاستهای Authorization را بر پایه گروه و Device Profile تنظیم نمایید.

- برای گرههای ISE دستکم دو نود Policy Service Node در نظر بگیرید.

- جلسات قدیمی RADIUS Accounting را منظم پاکسازی کنید تا Performance پایین نیاید.

- پیش از افزودن MFA جدید، آزمایش Pilot روی محدودهای محدود اجرا کنید.

نتیجهگیری

احراز هویت در Cisco ISE تنها زمانی واقعاً امن است که از روشهای مقاوم در برابر فیشینگ چون FIDO2 و PIV Biometric بهره ببرد.

راهکار نشانه با فراهم کردن بستر SAML IdP و Token FIDO2، مکملی طبیعی برای ISE محسوب میشود و میتواند:

- امنیت بدون رمز ایجاد کند،

- مدیریت هویت را متمرکز سازد،

- و هزینه پشتیبانی رمز عبور را حذف نماید.

📞 آماده همکاری

اگر در فکر ارتقاء امنیت شبکه سیسکو خود هستید، تیم فنی نشانه آماده است معماری مناسب سازمان شما را طراحی کند.

برای مشاوره امنیتی رایگان همین امروز با ما تماس بگیرید.

🟦 مشاوره امنیتی رایگان

برای آشنایی بیشتر با راهکارهای نشانه در زمینه هویت ابری، از محصولات زیر دیدن کنید:

برای دریافت اطلاعات بیشتر و مشاوره تلفنی با کارشناسان نشانه تماس بگیرید.

📞 تلفن تماس: 91096551-021

🌐 وبسایت: https://neshane.co

🔗 مطالعه بیشتر: مفاهیم و تعاریف احراز هویت