مدیریت گذرواژه: راهنمای جامع امنیت دیجیتال شما | نشانه (neshane.co)

چند بار در ماه گذشته روی لینک «فراموشی گذرواژه» کلیک کردهاید؟ اگر تعداد آن از انگشتان یک دست بیشتر است، شما تنها نیستید. ذهن انسان برای به خاطر سپردن دهها رمز عبور پیچیده و منحصربهفرد طراحی نشده است، اما امنیت دنیای دیجیتال ما دقیقاً به همین موضوع وابسته است. اینجاست که مفهوم مدیریت گذرواژه به عنوان یک استراتژی امنیتی ضروری، وارد میدان میشود. استفاده از یک رمز یکسان برای چند حساب یا نوشتن گذرواژهها روی یک کاغذ، دیگر پاسخگوی تهدیدات امروزی نیست. در این راهنمای جامع از neshane.co، ما به شما نشان میدهیم که چگونه با استفاده از ابزارهای مدرن، کنترل کامل امنیت دیجیتال خود را به دست بگیرید و از داراییهای آنلاین خود محافظت کنید.

چرا به یک ابزار مدیریت گذرواژه (Password Manager) نیاز داریم؟

شاید به نظر برسد که سپردن تمام کلیدهای دیجیتال خود به یک نرمافزار، ریسک بزرگی باشد. اما واقعیت این است که استفاده صحیح از یک مدیر رمز عبور معتبر، به مراتب امنتر از روشهای سنتی است. این ابزارها نه تنها راحتی را به ارمغان میآورند، بلکه سطح امنیت شما را به شکل چشمگیری ارتقا میدهند.

معضل گذرواژههای ضعیف و تکراری

بزرگترین اشتباه امنیتی که اکثر کاربران مرتکب میشوند، استفاده مجدد از یک گذرواژه برای چندین وبسایت است. هکرها از این موضوع آگاه هستند. کافی است یک وبسایت با امنیت ضعیف هک شود؛ در این صورت، هکرها نام کاربری و رمز عبور شما را برداشته و آن را روی سرویسهای مهمتری مانند ایمیل، شبکههای اجتماعی و حسابهای بانکی شما امتحان میکنند. یک ابزار مدیریت پسورد با ساخت و ذخیره رمزهای کاملاً متفاوت برای هر حساب، این زنجیره خطرناک را قطع میکند.

افزایش امنیت با رمزهای پیچیده و غیرقابل حدس

یک گذرواژه قوی باید ترکیبی از حروف بزرگ و کوچک، اعداد و نمادها باشد. به خاطر سپردن رمزی مانند $G#t8@!zP$Lq7^ تقریباً غیرممکن است. ابزارهای مدیر رمز عبور، این نوع گذرواژههای فوقالعاده پیچیده را در کسری از ثانیه برای شما تولید کرده و به صورت امن ذخیره میکنند، بدون اینکه نیازی به حفظ کردن آنها داشته باشید.

صرفهجویی در زمان و افزایش بهرهوری

قابلیت تکمیل خودکار (Autofill) یکی از جذابترین ویژگیهای این ابزارهاست. دیگر نیازی به تایپ کردن دستی نام کاربری و رمز عبور در هر بار ورود نیست. مدیر رمز عبور این کار را به سرعت و با دقت برای شما انجام میدهد و فرآیند ورود به حسابهایتان را بسیار روانتر میکند. این یعنی زمان کمتر برای بازیابی رمز و زمان بیشتر برای کارهای مهمتر.

ویژگیهای یک مدیر رمز عبور خوب چیست؟

بازار نرمافزارهای مدیریت رمز عبور بسیار متنوع است، اما همه آنها کیفیت یکسانی ندارند. هنگام انتخاب یک ابزار مدیر رمز عبور، باید به دنبال ویژگیهای کلیدی باشید که امنیت و کارایی شما را تضمین کنند. این ویژگیها ستونهای اصلی یک قلعه دیجیتال امن هستند.

رمزنگاری قدرتمند (End-to-End Encryption)

مهمترین ویژگی، معماری «دانش صفر» (Zero-Knowledge) است. این یعنی تنها شما با استفاده از شاهکلید (Master Password) خود به دادههایتان دسترسی دارید و حتی شرکت سازنده نرمافزار نیز قادر به خواندن گذرواژههای شما نیست. اطمینان حاصل کنید که ابزار مورد نظر از استانداردهای رمزنگاری قوی مانند AES-256 bit استفاده میکند.

همگامسازی بین دستگاهها (Cross-Device Synchronization)

شما به گذرواژههای خود روی لپتاپ، تلفن همراه و تبلت نیاز دارید. یک مدیر رمز خوب باید بتواند به صورت یکپارچه و امن، اطلاعات شما را بین تمام دستگاههایتان همگامسازی کند تا همیشه و همهجا به آنها دسترسی داشته باشید.

تولیدکننده رمز عبور (Password Generator)

همانطور که اشاره شد، یک ویژگی حیاتی، قابلیت تولید رمزهای عبور قوی، طولانی و تصادفی است. ابزار شما باید به شما اجازه دهد تا طول و پیچیدگی رمزهای تولید شده را مطابق با نیاز هر وبسایت تنظیم کنید.

قابلیت تکمیل خودکار (Autofill Capability)

این ویژگی نه تنها برای راحتی، بلکه برای امنیت نیز مهم است. با استفاده از تکمیل خودکار، شما از خود در برابر نرمافزارهای کیلاگر (Keylogger) که کلیدهای فشرده شده شما را ثبت میکنند، محافظت میکنید.

معرفی و مقایسه بهترین نرمافزارهای مدیریت پسورد

با وجود گزینههای متعدد، انتخاب بهترین نرمافزار ذخیره رمز میتواند چالشبرانگیز باشد. هر کدام از این ابزارها نقاط قوت و ضعف خود را دارند و انتخاب نهایی به نیازها و بودجه شما بستگی دارد. در ادامه نگاهی گذرا به برخی از محبوبترین گزینهها در سال ۲۰۲۴ میاندازیم.

مقایسه ابزارهای برتر مدیریت رمز عبور در سال ۲۰۲۴

جدول زیر به شما کمک میکند تا یک دید کلی نسبت به برترین بازیگران این عرصه پیدا کنید:

| نام نرمافزار | بهترین برای | نسخه رایگان | ویژگی برجسته |

|---|---|---|---|

| 1Password | خانواده و تیمها | ندارد (دوره آزمایشی) | رابط کاربری عالی، Travel Mode |

| Bitwarden | کاربران آگاه به بودجه | دارد (بسیار کامل) | متنباز (Open-Source)، امنیت بالا |

| Dashlane | امکانات جانبی | دارد (محدود) | دارای VPN داخلی، نظارت بر دارک وب |

| NordPass | سادگی و سرعت | دارد (محدود) | طراحی مینیمال، تمرکز بر امنیت |

| LastPass | کاربران مبتدی | دارد (محدود) | استفاده آسان، اشتراکگذاری ساده |

توجه: این لیست صرفاً جهت معرفی است و نشانه مسئولیتی در قبال عملکرد این نرمافزارها ندارد. توصیه میشود قبل از انتخاب، تحقیقات خود را کامل کنید.

نکات کلیدی امنیتی برای استفاده از مدیران رمز

یک ابزار مدیریت گذرواژه به تنهایی کافی نیست؛ شما به عنوان کاربر، نقش اصلی را در حفظ امنیت ایفا میکنید. این ابزار قدرتمند است، اما امنیت آن به نحوه استفاده شما بستگی دارد. رعایت نکات زیر برای مدیریت گذرواژه امن ضروری است.

شاهکلید (Master Password) خود را ایمن نگه دارید

شاهکلید شما کلید ورود به گاوصندوق دیجیتالتان است. این رمز باید بسیار قوی، طولانی (ترجیحاً یک عبارت یا جمله به یاد ماندنی) و کاملاً منحصربهفرد باشد. هرگز و تحت هیچ شرایطی آن را در جایی به صورت دیجیتال یادداشت نکنید یا با کسی به اشتراک نگذارید. اگر شاهکلید خود را فراموش کنید، دسترسی به تمام رمزهایتان را از دست خواهید داد.

فعالسازی احراز هویت دو عاملی (2FA)

برای حساب کاربری مدیر رمز عبور خود، حتماً احراز هویت دو عاملی (2FA) را فعال کنید. با این کار، حتی اگر کسی شاهکلید شما را به دست آورد، برای ورود به حساب شما به یک عامل دوم (مانند کد ارسال شده به گوشی شما) نیاز خواهد داشت. این یک لایه دفاعی حیاتی است.

مراقب حملات فیشینگ باشید

همواره مراقب ایمیلها یا وبسایتهای جعلی باشید که خود را به جای شرکت سازنده مدیر رمز شما جا میزنند و از شما میخواهند شاهکلیدتان را وارد کنید. همیشه آدرس وبسایت را به دقت بررسی کنید. جالب است بدانید که با وجود تمام این تدابیر، رمزهای عبور همچنان نقطه ضعف اصلی در برابر حملات فیشینگ پیشرفته هستند. برای درک اینکه چگونه فناوریهای نوین این مشکل را به طور کامل حل میکنند، پیشنهاد میکنیم مقاله تخصصی ما در مورد کلیدهای عبور (Passkeys) و نقش آنها در مقابله با حملات فیشینگ را مطالعه کنید تا با آینده امنیت دیجیتال بیشتر آشنا شوید.

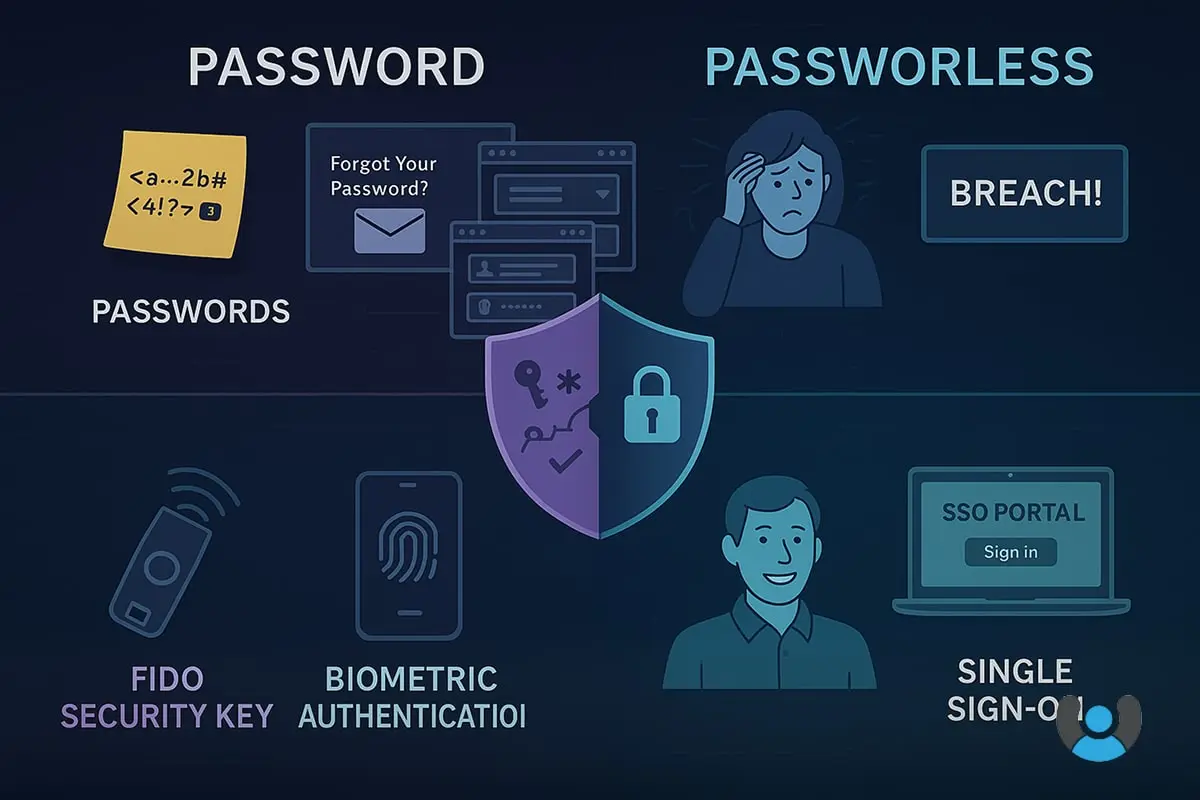

آینده اینجاست: از مدیریت گذرواژه تا دنیای بدون گذرواژه

استفاده از یک مدیر رمز عبور گامی بزرگ و هوشمندانه در جهت افزایش امنیت آنلاین است. این ابزارها پیچیدگیها و خطرات ناشی از گذرواژهها را به خوبی مدیریت میکنند. اما قدم نهایی و ایدهآل، حذف کامل گذرواژهها از معادله امنیت است. این دقیقاً همان جایی است که راهکارهای نوین مبتنی بر استاندارد FIDO، مانند محصولات نشانه، وارد میشوند.

به جای تکیه بر رمزهایی که میتوانند دزدیده یا فراموش شوند، راهکارهای احراز هویت بدون گذرواژه نشانه، دستگاههای شما را به کلیدهای امنیتی تبدیل میکنند. با محصولاتی نظیر نشانه موبایل و نشانه توکن که بر اساس استاندارد جهانی FIDO طراحی شدهاند، سازمانها میتوانند امنیت دیجیتال خود را به سطح بالاتری برده و تجربهای بینظیر و راحت را برای کاربرانشان فراهم کنند. برای برداشتن گامی استوار به سوی آیندهای بدون رمز عبور و دریافت مشاوره تخصصی، با کارشناسان ما در تیم نشانه از طریق شماره تلفن ۹۱۰۹۶۵۵۱-۰۲۱ در تماس باشید.

بیومتریک چیست؟ راهنمای جامع احراز هویت آینده

در عصر دیجیتال امروز که امنیت اطلاعات به یکی از دغدغههای اصلی کسبوکارها و افراد تبدیل شده است، احراز هویت بیومتریک به عنوان یکی از پیشرفتهترین و مطمئنترین روشهای تایید هویت مطرح شده است. در وبسایت neshane.co، این فناوری نقش کلیدی در ارائه راهکارهای احراز هویت بدون رمز عبور ایفا میکند. اما بیومتریک چیست و چگونه میتواند امنیت دیجیتال شما را متحول کند؟

بیومتریک یا زیستسنجی، علمی است که ویژگیهای منحصر به فرد فیزیولوژیکی و رفتاری انسان را اندازهگیری و تحلیل میکند. واژه biometric از دو کلمه یونانی “bio” به معنی زندگی و “metric” به معنی اندازهگیری تشکیل شده است. این فناوری با استفاده از الگوریتمهای پیشرفته، هویت افراد را با دقتی بینظیر شناسایی میکند.

انواع احراز هویت بیومتریک

احراز هویت بیومتریک در دو دسته کلی تقسیمبندی میشود که هر کدام کاربردهای ویژه خود را دارند:

اثر انگشت

بانکهای بزرگی مانند Bank of America، JP Morgan Chase و Wells Fargo به مشتریان اجازه میدهند از طریق احراز هویت اثر انگشت وارد اپلیکیشن موبایل بانک شوند. اثر انگشت یکی از قدیمیترین و محبوبترین روشهای احراز هویت بیومتریک است که از الگوهای منحصر به فرد خطوط و شیارهای انگشت استفاده میکند.

ویژگیهای کلیدی احراز هویت اثر انگشت:

- دقت بالا در شناسایی (احتمال خطا 1 در 50000)

- سرعت پردازش سریع (کمتر از 1 ثانیه)

- هزینه پیادهسازی مناسب

- پذیرش عمومی بالا

تشخیص چهره

تشخیص چهره با تحلیل ویژگیهای صورت مانند فاصله بین چشمها، شکل بینی و ساختار استخوانهای صورت عمل میکند. با وجود اینکه قابلیتهای بیومتریک تا سال 2025 به 95 درصد گوشیهای هوشمند در سطح جهان خواهد رسید، تنها 35 درصد از این گوشیها برای پرداختهای بیومتریک در تجارت الکترونیک استفاده خواهند شد.

مزایای تشخیص چهره:

- احراز هویت بدون تماس

- قابلیت شناسایی از راه دور

- کاربرد در مکانهای عمومی

- سازگاری با دوربینهای موجود

اسکن عنبیه

عنبیه چشم دارای الگوهای پیچیدهای است که برای هر فرد منحصر به فرد بوده و از سن دو سالگی ثابت میماند. این روش یکی از دقیقترین انواع احراز هویت بیومتریک محسوب میشود و در مکانهای با امنیت بالا کاربرد دارد.

نحوه عملکرد

سیستمهای احراز هویت بیومتریک در سه مرحله اصلی عمل میکنند:

فرآیند ثبت و تطابق

- ثبت اولیه: در این مرحله، ویژگیهای بیومتریک فرد اسکن شده و به صورت یک الگوی دیجیتال رمزنگاری میشود

- ذخیرهسازی امن: دادههای بیومتریک در پایگاه داده امن با استفاده از الگوریتمهای رمزنگاری پیشرفته ذخیره میشوند

- احراز هویت: هنگام ورود، سیستم ویژگیهای ارائه شده را با اطلاعات ذخیره شده مقایسه میکند

- تصمیمگیری: در صورت تطابق کافی (معمولاً بالای 95درصد)، دسترسی اعطا میشود

کاربردها در صنایع مختلف

بانکداری

بازار جهانی احراز هویت از 7.6 میلیارد دلار در سال 2020 به 15.8 میلیارد دلار تا سال 2025 با نرخ رشد سالانه 15.6 درصد خواهد رسید. بانکها و موسسات مالی از احراز هویت بیومتریک برای:

- دسترسی به حسابهای بانکی

- تایید تراکنشهای مالی

- احراز هویت در شعب بدون حضور کارمند

- کاهش کلاهبرداریهای مالی

در ایران نیز بانکها به تدریج در حال پیادهسازی این فناوری هستند. برخی بانکها از توکن اثر انگشت برای احراز هویت امن مشتریان در تراکنشهای حساس استفاده میکنند که امنیت بالاتری نسبت به روشهای سنتی ارائه میدهد.

دولت الکترونیک

دولتها از احراز هویت بیومتریک برای:

- صدور مدارک هویتی (کارت ملی هوشمند، گذرنامه بیومتریک)

- کنترل مرزی و گمرکی

- ثبتنام رایدهندگان

- ارائه خدمات دولتی غیرحضوری

مزایا و چالشها

امنیت vs حریم خصوصی

احراز هویت بیومتریک مزایای امنیتی قابل توجهی دارد:

مزایای امنیتی:

- غیرقابل جعل بودن ویژگیهای بیومتریک

- عدم امکان فراموشی یا گم کردن

- سرعت بالا در احراز هویت

- کاهش هزینههای پشتیبانی

چالشهای حریم خصوصی:

- نگرانی از ذخیرهسازی دادههای حساس

- خطر سوءاستفاده از اطلاعات بیومتریک

- عدم امکان تغییر در صورت افشای دادهها

- نیاز به قوانین حمایتی قوی

بازار سیستمهای بیومتریک از 36.6 میلیارد دلار در سال 2020 به 68.6 میلیارد دلار تا سال 2025 با نرخ رشد سالانه 13.4 درصد خواهد رسید.

فناوریهای نوظهور در احراز هویت بیومتریک

بیومتریک چندعاملی

احراز هویت چندعاملی به عنوان سریعترین بخش در حال رشد بازار سیستمهای بیومتریک در دوره پیشبینی خواهد بود. این سیستمها با ترکیب چند روش بیومتریک، امنیت را به حداکثر میرسانند:

- ترکیب اثر انگشت با تشخیص چهره

- استفاده همزمان از تشخیص صدا و اسکن عنبیه

- ادغام بیومتریک رفتاری با فیزیولوژیکی

هوش مصنوعی در بیومتریک

پیشرفتهای اخیر در هوش مصنوعی، دقت سیستمهای بیومتریک را به شکل چشمگیری افزایش داده است:

- الگوریتمهای یادگیری عمیق برای بهبود دقت تشخیص

- شناسایی تقلبهای پیچیده (Liveness Detection)

- تطبیق با تغییرات ظاهری افراد در طول زمان

نقش نشانه در آینده احراز هویت

سامانه نشانه به عنوان محصول شرکت رهسا، راهکاری جامع برای مدیریت احراز هویت بدون رمز عبور ارائه میدهد. این سامانه که مبتنی بر استاندارد FIDO طراحی شده، امکانات منحصر به فردی را فراهم میکند:

قابلیتهای کلیدی نشانه:

- احراز هویت بدون رمز عبور: با استفاده از دستگاههای مختلف شامل کلیدهای امنیتی، گوشی تلفن همراه و کارتهای RFID/NFC

- سازگاری با استاندارد FIDO: تضمین امنیت بالا و قابلیت همکاری با سیستمهای مختلف

- انعطافپذیری بالا: امکان استفاده از انواع دستگاهها به عنوان کلید عبور

علاوه بر احراز هویت بدون گذرواژه، سامانه نشانه امکان تولید رمزهای یکبار مصرف را نیز دارد. این ویژگی به کاربران اجازه میدهد با استفاده از دستگاههای رمزیاب، به صورت امن به سامانههای مختلف وارد شوند. ترکیب احراز هویت بیومتریک با رمزهای یکبار مصرف، لایههای امنیتی چندگانه ایجاد میکند که دسترسی غیرمجاز را عملاً غیرممکن میسازد.

پیادهسازی موفق احراز هویت بیومتریک

برای پیادهسازی موثر سیستمهای احراز هویت بیومتریک، رعایت نکات زیر ضروری است:

بهترین شیوههای امنیتی:

- رمزنگاری قوی: استفاده از الگوریتمهای رمزنگاری استاندارد برای حفاظت از دادهها

- ذخیرهسازی امن: نگهداری دادههای بیومتریک در سرورهای امن با دسترسی محدود

- احراز هویت چندمرحلهای: ترکیب بیومتریک با سایر روشهای احراز هویت

- بهروزرسانی مستمر: نصب وصلههای امنیتی و بهروزرسانی سیستمها

ملاحظات قانونی و اخلاقی:

- اخذ رضایت آگاهانه از کاربران

- شفافیت در نحوه استفاده از دادهها

- رعایت قوانین حریم خصوصی

- امکان حذف دادهها بنا به درخواست کاربر

آینده احراز هویت بیومتریک

بازار بیومتریک به عنوان سرویس از 1.4 میلیارد دلار در سال 2020 به 3.6 میلیارد دلار تا سال 2025 با نرخ رشد سالانه 19.7 درصد خواهد رسید. روندهای آینده شامل:

- بیومتریک بدون تماس: افزایش تقاضا برای روشهای احراز هویت بدون تماس فیزیکی

- احراز هویت پیوسته: بررسی مداوم هویت کاربر در طول جلسه کاری

- ادغام با IoT: استفاده از بیومتریک در دستگاههای هوشمند و اینترنت اشیا

- بیومتریک رفتاری پیشرفته: تحلیل الگوهای رفتاری پیچیدهتر

نتیجهگیری

احراز هویت بیومتریک به عنوان یکی از ستونهای اصلی امنیت دیجیتال، نقش حیاتی در حفاظت از هویت و اطلاعات افراد ایفا میکند. با توجه به رشد سریع این بازار و پیشرفتهای تکنولوژیکی، انتظار میرود که بیومتریک به استاندارد غالب در احراز هویت تبدیل شود.

سامانه نشانه با ارائه راهکارهای احراز هویت بدون رمز عبور و امکان تولید رمزهای یکبار مصرف، گامی مهم در جهت امنسازی فضای دیجیتال ایران برداشته است. ترکیب فناوریهای بیومتریک با استانداردهای بینالمللی مانند FIDO، آیندهای امنتر و راحتتر را برای کاربران و سازمانها رقم خواهد زد.

محصولات نشانه موبایل و نشانه توکن راهکار احراز هویت بدون گذرواژه منطبق بر فایدو (FIDO) است. این راهکار میتواند به بهبود امنیت دیجیتال سازمانها و فراهم نمودن تجربه کاربری مناسبتر برای کاربران آنها کمک نماید. برای حرکت سریع به دنیای بدون رمز عبور، و هرگونه راهنمایی و اطلاع بیشتر در این خصوص، با متخصصان این حوزه در تیم نشانه با شماره تلفن 91096551-021 در ارتباط باشید.

گذرواژه چیست: همه چیز درباره رمز عبور، امنیت آن و راهکارهای نوین

گذرواژه یا رمز عبور یکی از قدیمیترین روشهای احراز هویت دیجیتال است که همچنان در بسیاری از سیستمها کاربرد دارد. اما گذرواژه چیست و چرا با وجود مشکلات امنیتی آن، هنوز از آن استفاده میکنیم؟ در این مقاله جامع از وبسایت neshane.co، به بررسی مفهوم گذرواژه، روشهای ایجاد رمز عبور قوی، چالشهای امنیتی آن و راهکارهای نوین جایگزین خواهیم پرداخت.

تاریخچه و مفهوم گذرواژه

گذرواژه چیست؟

گذرواژه چیست؟ به زبان ساده، گذرواژه یا پسورد رشتهای از کاراکترها (حروف، اعداد و نمادها) است که به عنوان کلید ورود به یک سیستم، حساب کاربری یا دستگاه استفاده میشود. گذرواژهها معمولاً با یک نام کاربری همراه هستند و برای تأیید هویت کاربر استفاده میشوند.

اولین سیستمهای رمز عبور کامپیوتری در دهه 1960 در MIT توسعه یافت. در آن زمان، رمزهای عبور برای مدیریت دسترسی به منابع محاسباتی مشترک استفاده میشد. امروزه، ما برای دسترسی به ایمیل، شبکههای اجتماعی، حسابهای بانکی، خدمات ابری و بسیاری از سرویسهای دیگر از گذرواژه استفاده میکنیم.

چرا به گذرواژه نیاز داریم؟

رمز عبور مهمترین ابزار احراز هویت است که:

- دسترسی به حسابهای کاربری را کنترل میکند

- از اطلاعات شخصی و حریم خصوصی محافظت میکند

- از سرقت هویت جلوگیری میکند

- امنیت داراییهای دیجیتال را تضمین میکند

ویژگیهای یک گذرواژه قوی

اصول ساخت رمز عبور امن

برای پاسخ به سوال گذرواژه قوی چیست، باید ویژگیهای زیر را در نظر بگیریم:

-

طول مناسب

یک رمز عبور قوی باید حداقل 12 کاراکتر داشته باشد. با افزایش طول پسورد، مقاومت آن در برابر حملات موسوم به “حمله جستجوی جامع” (Brute Force) افزایش مییابد.

-

پیچیدگی کافی

ترکیبی از:

– حروف بزرگ (A-Z)

– حروف کوچک (a-z)

– اعداد (0-9)

– نمادها و کاراکترهای خاص (@, #, $, %, &, )

-

تصادفی بودن

پرهیز از الگوهای قابل پیشبینی مانند ترتیبهای متوالی (123456) یا تکراری (aaaaa).

-

یکتا بودن

استفاده از گذرواژههای مختلف برای هر سرویس و حساب کاربری.

نمونههای گذرواژههای ضعیف و قوی

نمونههای ضعیف:

- 123456 (ساده و کوتاه)

- password (کلمه رایج)

- qwerty (الگوی کیبورد)

- تاریخ تولد (1370514)

- نام خانوادگی (mohammadi)

نمونههای قوی:

- uT5%kL9@pZ2#dF (ترکیبی از همه انواع کاراکترها)

- Correct-Horse-Battery-Staple (روش عبارترمز)

- wD7!mN3$vB8&tC (تصادفی با کاراکترهای متنوع)

روشهای ساخت گذرواژه قوی

برای اینکه بدانیم گذرواژه چیست و انواع آن کدام است، لازم است روشهای ساخت گذرواژه قوی را بدانیم

-

روش عبارترمز

به جای یک کلمه پیچیده، از یک عبارت طولانی و قابل بهیادماندن استفاده کنید و آن را با اعداد و نمادها ترکیب کنید:

`من-هر-روز-صبح-ساعت-7-بیدار-میشوم!` یا `Man-Har-Rooz-Sobh-7-Bidar-Mishavam!`

-

روش حروف اول

حروف اول کلمات یک جمله طولانی را با اعداد و نمادها ترکیب کنید:

جمله: “من هر روز صبح ساعت 7 بیدار میشوم و یک لیوان آب مینوشم!”

گذرواژه: `مهرص7بمویلآم!` یا `MHRS7BMYLAM!`

-

استفاده از مدیر گذرواژه

نرمافزارهای مدیریت پسورد میتوانند:

- رمزهای عبور تصادفی و قوی تولید کنند

- گذرواژهها را به طور امن ذخیره کنند

- به صورت خودکار فرمهای ورود را پر کنند

- به شما در مدیریت صدها حساب کاربری کمک کنند

خطرات و تهدیدهای رایج گذرواژه چیست؟

-

حملات متداول علیه گذرواژهها

حمله جستجوی جامع (Brute Force)

مهاجم تمام ترکیبهای ممکن را امتحان میکند تا رمز عبور را بیابد. گذرواژههای کوتاه در مقابل این حمله بسیار آسیبپذیر هستند.

حمله دیکشنری (Dictionary Attack)

مهاجم از فهرستی از کلمات رایج و گذرواژههای متداول برای یافتن پسورد استفاده میکند.

فیشینگ (Phishing)

مهاجم با طراحی وبسایتهای جعلی یا ارسال ایمیلهای فریبنده، کاربر را به افشای گذرواژه خود ترغیب میکند.

نشت اطلاعات (Data Breach)

هک شدن پایگاههای داده و افشای میلیونها رمز عبور کاربران.

Keylogger

نرمافزارهای مخربی که ضربات کلید را ثبت میکنند و گذرواژه را هنگام تایپ میدزدند.

-

آمار نگرانکننده درباره امنیت گذرواژهها

- 53% از کاربران از یک گذرواژه مشابه برای چندین حساب استفاده میکنند

- 13% از کاربران از یک پسورد یکسان برای همه حسابهای خود استفاده میکنند

- رمز عبور “123456” همچنان پرکاربردترین گذرواژه در جهان است

- متوسط زمان هک یک گذرواژه 8 کاراکتری کمتر از 8 ساعت است

- بیش از 80% از نقضهای امنیتی به دلیل گذرواژههای ضعیف یا دزدیده شده رخ میدهند

بهترین روشهای حفاظت از گذرواژهها

-

استفاده از احراز هویت دو عاملی (2FA)

احراز هویت دو عاملی یا 2FA یک لایه امنیتی اضافی است که حتی در صورت لو رفتن گذرواژه، از حساب کاربری شما محافظت میکند.

در neshane.co، ما راهکارهای پیشرفته احراز هویت چند عاملی مبتنی بر استاندارد FIDO را ارائه میدهیم که امنیت بسیار بالاتری نسبت به روشهای سنتی 2FA دارند.

-

استفاده از مدیر گذرواژه

نرمافزارهای مدیریت پسورد مانند LastPass، Dashlane، 1Password و Bitwarden به شما امکان میدهند:

- گذرواژههای منحصربهفرد و قوی برای هر حساب داشته باشید

- فقط یک رمز عبور اصلی را به خاطر بسپارید

- پسوردها را به طور امن بین دستگاههای مختلف همگامسازی کنید

-

تغییر دورهای گذرواژهها

- رمزهای عبور مهم را هر 3 تا 6 ماه تغییر دهید

- پس از هر نشت اطلاعات، گذرواژهها را فوراً تغییر دهید

- از تکرار پسوردهای قبلی خودداری کنید

-

مراقبت از حملات فیشینگ

– به ایمیلها و پیامهای درخواستکننده گذرواژه مشکوک باشید

– همیشه URL سایتها را قبل از وارد کردن رمز عبور بررسی کنید

– از نرمافزارهای ضد فیشینگ استفاده کنید

چالشهای گذرواژهها در دنیای امروز

مشکلات ذاتی سیستمهای مبتنی بر گذرواژه

- فشار حافظه انسانی

یک کاربر متوسط بیش از 100 حساب آنلاین دارد. به خاطر سپردن 100 گذرواژه منحصربهفرد و پیچیده تقریباً غیرممکن است.

- اصطکاک کاربری

تایپ مکرر رمزهای عبور پیچیده، تجربه کاربری ضعیفی ایجاد میکند و منجر به:

- تأخیر در ورود به سیستم

- فراموشی و بازنشانی مکرر پسورد

- استفاده از گذرواژههای سادهتر و ناامنتر

- نوشتن رمزهای عبور روی کاغذ یا فایل متنی

- آسیبپذیری در برابر حملات سایبری

حتی گذرواژههای قوی در برابر:

- فیشینگ

- مهندسی اجتماعی

- حملات Keylogger

- نشت اطلاعات در سرورها

آسیبپذیر هستند.

- هزینههای پنهان

بازیابی گذرواژههای فراموششده هزینههای زیادی به سازمانها تحمیل میکند:

- هزینههای پشتیبانی فنی

- زمان از دست رفته کارکنان

- کاهش بهرهوری

آینده احراز هویت: فراتر از گذرواژهها

احراز هویت بدون گذرواژه (Passwordless Authentication)

احراز هویت بدون گذرواژه راهکاری انقلابی است که امنیت را افزایش و اصطکاک کاربری را کاهش میدهد. در neshane.co، ما پیشگام ارائه راهکارهای بدون رمز عبور مبتنی بر استاندارد FIDO هستیم.

-

استاندارد FIDO چیست؟

FIDO (Fast IDentity Online) یک استاندارد باز برای احراز هویت قوی است که:

- اثبات هویت را با استفاده از کلیدهای رمزنگاری انجام میدهد

- به جای گذرواژهها از روشهای بیومتریک یا توکنهای امنیتی استفاده میکند

- مقاوم در برابر فیشینگ است

- از حریم خصوصی کاربران محافظت میکند

-

مزایای احراز هویت بدون گذرواژه

- امنیت بالاتر: بدون گذرواژه، چیزی برای سرقت وجود ندارد

- تجربه کاربری بهتر: ورود سریع و آسان بدون نیاز به یادآوری رمز عبور

- کاهش هزینهها: حذف هزینههای بازیابی پسورد و پشتیبانی فنی

- مقاوم در برابر فیشینگ: حتی اگر کاربر فریب بخورد، هیچ گذرواژهای برای سرقت وجود ندارد

- انطباق با مقررات: پیروی از استانداردهای امنیتی سختگیرانه

راهکارهای احراز هویت بدون گذرواژه neshane.co

-

توکنهای FIDO نشانه

توکنهای سختافزاری که:

– جایگزین کامل گذرواژه میشوند

– با اتصال USB یا NFC کار میکنند

– احراز هویت را با یک لمس ساده انجام میدهند

– مقاوم در برابر فیشینگ هستند

– برای سازمانهای با امنیت بالا ایدهآل هستند

-

نشانه موبایل

اپلیکیشن موبایلی که:

- گوشی هوشمند را به کلید امنیتی تبدیل میکند

- از اثر انگشت یا تشخیص چهره برای احراز هویت استفاده میکند

- با تمام سیستمهای سازگار با FIDO کار میکند

- بدون نیاز به رمز عبور عمل میکند

-

احراز هویت SSO سازمانی

سیستم ورود یکپارچه که:

- یک نقطه احراز هویت امن برای تمام سرویسهای سازمانی ایجاد میکند

- گذرواژههای متعدد را حذف میکند

- مدیریت دسترسی را ساده میکند

- امنیت کلی را افزایش میدهد

-

احراز هویت ویندوز بدون گذرواژه

راهکاری که:

- ورود به ویندوز را بدون رمز عبور امکانپذیر میکند

- با Active Directory و Azure AD یکپارچه میشود

- امنیت دسکتاپهای سازمانی را افزایش میدهد

- تجربه کاربری بهتری ارائه میدهد

نتیجهگیری: آیا هنوز به گذرواژه نیاز داریم؟

گذرواژه چیست؟ گذرواژهها بیش از 60 سال ستون اصلی امنیت دیجیتال بودهاند. اما اکنون فناوریهای نوین مانند استاندارد FIDO، راهکارهای بهتر و امنتری ارائه میدهند.

در neshane.co، ما معتقدیم آینده امنیت دیجیتال بدون گذرواژه است. راهکارهای احراز هویت بدون رمز عبور ما نه تنها امنیت را افزایش میدهند، بلکه تجربه کاربری بهتری نیز ارائه میدهند.

اگر هنوز از گذرواژه استفاده میکنید، مطمئن شوید که از اصول امنیتی ذکر شده در این مقاله پیروی میکنید. اما بهتر است از همین امروز به راهکارهای بدون پسورد مهاجرت کنید.

برای کسب اطلاعات بیشتر در خصوص شیوههای نوین احراز هویت چندعاملی (MFA) توجه شما را به مطالعه مقاله احراز هویت چندعاملی، مزایا، معایب و آینده چلب میکنیم.

سوالات متداول درباره گذرواژه

گذرواژه ایدهآل چند کاراکتر دارد؟

حداقل 12 کاراکتر، اما هرچه طولانیتر باشد بهتر است.

آیا نوشتن گذرواژه روی کاغذ امن است؟

نسبت به استفاده از یک گذرواژه ضعیف یا تکراری، بله. اما راهکارهای بهتری مانند مدیرهای پسورد وجود دارد.

چرا نباید از اطلاعات شخصی در گذرواژه استفاده کنم؟

زیرا این اطلاعات معمولاً از طریق رسانههای اجتماعی یا روشهای دیگر قابل دسترسی هستند.

مدیرهای گذرواژه چقدر امن هستند؟

مدیرهای پسورد معتبر از رمزنگاری قوی استفاده میکنند و بسیار امنتر از راهکارهای دستی هستند.

آیا استفاده از الگوی کیبورد (مانند qwerty) در گذرواژه ایده خوبی است؟

خیر، این الگوها به راحتی قابل حدس زدن هستند.

تماس با ما

آیا آمادهاید تا از گذرواژهها خداحافظی کنید و به دنیای امن احراز هویت بدون رمز عبور وارد شوید؟

📞 تماس با کارشناسان: 91096551-021

🔐 دریافت مشاوره رایگان احراز هویت بدون گذرواژه

با نشانه، آینده امنیت دیجیتال را همین امروز تجربه کنید!

OTP چیست: راهنمای جامع رمزهای یکبار مصرف برای امنیت دیجیتال

در دنیای دیجیتال امروز که حملات سایبری روز به روز پیچیدهتر میشوند، OTP چیست و چرا به یکی از مهمترین ابزارهای امنیتی تبدیل شده است؟ رمز یکبار مصرف یا One Time Password راهکاری است که با ایجاد کدهای موقت و منحصربهفرد، امنیت حسابهای کاربری را به شکل چشمگیری افزایش میدهد. در این مقاله جامع از وبسایت neshane.co، به بررسی کامل مفهوم OTP، انواع آن، نحوه عملکرد، مزایا و معایب، و جدیدترین تحولات در این حوزه خواهیم پرداخت.

مفهوم و تعریف OTP

OTP چیست؟

OTP مخفف عبارت One Time Password به معنای رمز یکبار مصرف است. این نوع رمز عبور، رشتهای از کاراکترهای عددی یا حروفی-عددی است که به صورت خودکار تولید شده و تنها برای یک جلسه ورود یا تراکنش معتبر است. برخلاف رمزهای عبور ایستا که کاربران خود انتخاب میکنند و بارها استفاده میشوند، کد تایید OTP پس از یک بار استفاده منقضی میشود.

طبق آمار بازار، حجم بازار جهانی احراز هویت چند عاملی (MFA) که OTP بخش مهمی از آن است، از 15.2 میلیارد دلار در سال 2023 به 34.8 میلیارد دلار تا سال 2028 خواهد رسید. این رشد نشاندهنده اهمیت روزافزون رمزهای موقت در امنیت دیجیتال است.

تاریخچه و تکامل رمزهای یکبار مصرف

مفهوم رمز یکبار مصرف ریشه در دوران جنگ جهانی دارد، زمانی که از پدهای رمز یکبار مصرف (One-Time Pads) برای رمزنگاری پیامها استفاده میشد. اما OTP دیجیتال که امروز میشناسیم، محصول تحولات فناوری اطلاعات در دهههای اخیر است.

در سال 2005، سازمان OATH (Initiative for Open AuTHentication) الگوریتم HOTP را به عنوان RFC 4226 منتشر کرد. این استاندارد باز، پایه و اساس بسیاری از سیستمهای احراز هویت دو عاملی امروزی را تشکیل میدهد.

چرا به OTP نیاز داریم؟

دلایل اصلی استفاده از رمز یکبار مصرف:

-

محافظت در برابر حملات بازپخش (Replay Attacks): مهمترین مزیت OTP این است که برخلاف رمزهای عبور ایستا، در برابر حملات بازپخش مصون هستند. حتی اگر مهاجم یک OTP استفادهشده را ضبط کند، نمیتواند دوباره از آن استفاده کند.

-

کاهش خطر سرقت رمز عبور: از آنجا که کد تایید موقتی است و سریعاً منقضی میشود، ارزش آن برای مهاجمان بسیار کمتر از رمزهای عبور دائمی است.

-

افزایش امنیت در تراکنشهای حساس: برای عملیات مالی، دسترسی به اطلاعات حساس، یا ورود از دستگاههای ناشناخته، OTP لایه امنیتی اضافی فراهم میکند.

انواع رمزهای یکبار مصرف

1. HOTP (HMAC-based One-Time Password)

HOTP یا رمز یکبار مصرف مبتنی بر HMAC اولین استاندارد OTP بود که در RFC 4226 در دسامبر 2005 توسط IETF پذیرفته شد. این الگوریتم از دو ورودی اصلی استفاده میکند:

- کلید مخفی مشترک: بین سرور و کلاینت به اشتراک گذاشته میشود

- شمارنده متحرک: با هر درخواست OTP جدید افزایش مییابد

مزایای HOTP:

- کاربرپسند است زیرا محدودیت زمانی ندارد

- برای محیطهایی که همگامسازی زمان دشوار است مناسب است

معایب HOTP:

- اگر کاربر به اشتباه دکمه تولید OTP را بیش از حد فشار دهد (مثلاً بیش از 80-100 بار)، توکن غیرقابل استفاده میشود

- آسیبپذیرتر در برابر حملات brute-force است

2. TOTP (Time-based One-Time Password)

TOTP یا رمز یکبار مصرف مبتنی بر زمان توسعهای از HOTP است که در می 2011 به عنوان RFC 6238 رسمی شد. در این روش، به جای شمارنده، از زمان فعلی سیستم استفاده میشود.

ویژگیهای کلیدی TOTP:

- پیشفرض برای بازه زمانی (timestep) 30 ثانیه است

- هر کد تنها برای یک بازه زمانی محدود معتبر است

- نیاز به همگامسازی زمان بین سرور و کلاینت دارد

3. SMS OTP

رمز یکبار مصرف پیامکی رایجترین روش ارسال OTP است. در این روش، کد تایید از طریق پیامک به شماره تلفن ثبتشده کاربر ارسال میشود.

مزایا:

- سادگی استفاده و عدم نیاز به نصب برنامه اضافی

- دسترسی جهانی (تقریباً همه گوشیها از SMS پشتیبانی میکنند)

معایب:

- آسیبپذیری در برابر حملات SIM Swapping و مشکلات امنیتی پروتکل SS7

- تأخیر در دریافت پیام در برخی موارد

- هزینه ارسال پیامک برای سازمانها

4. Email OTP

ارسال رمز موقت از طریق ایمیل روش دیگری برای تحویل OTP است. این روش معمولاً برای کاربرانی استفاده میشود که به شماره تلفن دسترسی ندارند.

5. Push Notification OTP

در این روش، به جای وارد کردن کد، کاربر یک اعلان push دریافت میکند و با یک کلیک ساده، ورود را تأیید یا رد میکند.

نحوه عملکرد و الگوریتمهای OTP چیست

فرآیند تولید OTP

تولید OTP با استفاده از الگوریتمهای رمزنگاری و عوامل متغیر زمانی انجام میشود. مراحل کلی عبارتند از:

- اشتراک کلید مخفی: سرور و کلاینت یک کلید مخفی مشترک دارند

- محاسبه مقدار HMAC: با استفاده از کلید مخفی و عامل متحرک (زمان یا شمارنده)

- استخراج OTP: از مقدار HMAC محاسبهشده، تعداد مشخصی رقم (معمولاً 6 یا 8) استخراج میشود

- اعتبارسنجی: سرور همان محاسبه را انجام داده و نتیجه را با OTP دریافتی مقایسه میکند

جزئیات فنی الگوریتم HOTP

الگوریتم HOTP از HMAC-SHA1 برای تولید یک مقدار 160 بیتی استفاده میکند، سپس 31 بیت از این مقدار را استخراج کرده و به عدد دلخواه (معمولاً 6 رقمی) تبدیل میکند.

HOTP(K,C) = Truncate(HMAC-SHA1(K,C))

امنیت الگوریتمهای OTP چیست

تحلیل امنیتی در RFC 4226 نشان میدهد که بهترین روش برای شکستن HOTP، حمله brute force است. احتمال موفقیت مهاجم با فرمول زیر محاسبه میشود:

Sec = sv/10^Digit

که در آن:

- s = اندازه پنجره همگامسازی

- v = تعداد تلاشهای اعتبارسنجی

- Digit = تعداد ارقام OTP

مزایا و کاربردهای OTP

مزایای کلیدی رمزهای یکبار مصرف

-

امنیت بالاتر نسبت به رمزهای ایستا: OTP ها برخی از مشکلات رایج امنیت رمز عبور را حل میکنند. مدیران IT نگران قوانین ترکیب رمز، رمزهای ضعیف، اشتراکگذاری اعتبارنامه یا استفاده مجدد از رمز در چندین حساب نیستند.

-

محافظت در برابر حملات مختلف:

- حملات فیشینگ (تا حدودی)

- حملات بازپخش

- سرقت رمز عبور

-

سازگاری با استانداردهای امنیتی: مقررات اروپایی PSD2 خواستار احراز هویت قویتر برای بانکها و موسسات مالی است که OTP یکی از راهحلهای پذیرفتهشده است.

-

سهولت پیادهسازی: بسیاری از کتابخانهها و API های آماده برای پیادهسازی OTP وجود دارند.

کاربردهای عملی OTP چیست؟

- بانکداری آنلاین: تأیید تراکنشهای مالی و ورود به حساب

- خرید آنلاین: تأیید خریدهای بزرگ یا از دستگاههای جدید

- دسترسی سازمانی: ورود به سیستمهای حساس شرکتی

- بازیابی رمز عبور: تأیید هویت برای تنظیم مجدد رمز

- احراز هویت دستگاه جدید: هنگام ورود از دستگاه یا مکان ناشناخته

محدودیتها و چالشهای OTP چیست؟

1. مشکلات SMS OTP

پیامکهای OTP با چالشهای جدی روبرو هستند:

- حملات SIM Swapping: مهاجمان میتوانند با جابجایی سیمکارت، پیامکهای OTP را دریافت کنند

- آسیبپذیری SS7: پروتکل SS7 که در شبکههای موبایل استفاده میشود، نقاط ضعف امنیتی دارد

- تأخیر در دریافت: گاهی پیامکها با تأخیر میرسند و OTP منقضی میشود

2. مشکلات کاربری

- وابستگی به دستگاه: کاربر باید به گوشی یا دستگاه خود دسترسی داشته باشد

- اتصال به شبکه: برای دریافت SMS یا push notification نیاز به اتصال است

- پیچیدگی برای کاربران: برخی کاربران با فرآیند دو مرحلهای مشکل دارند

3. هزینههای پیادهسازی

- هزینه ارسال پیامک برای سازمانها

- نیاز به زیرساخت برای تولید و مدیریت OTP

- هزینههای پشتیبانی برای کاربرانی که مشکل دارند

بهترین روشهای پیادهسازی OTP چیست

1. انتخاب روش مناسب

- برای امنیت بالا: TOTP با اپلیکیشنهای authenticator

- برای سهولت استفاده: Push notifications

- برای دسترسی جهانی: SMS OTP (با وجود محدودیتهای امنیتی)

2. پیادهسازی امن

- استفاده از کتابخانههای معتبر: از پیادهسازی دستی الگوریتمها پرهیز کنید

- رمزنگاری کلیدهای مخفی: کلیدها باید به صورت امن ذخیره شوند

- محدودیت تلاش: برای محافظت در برابر حملات brute-force، RFC توصیه میکند پس از تعداد محدودی تلاش ناموفق، اعتبارسنجی را قفل کنید

3. تجربه کاربری بهینه

- ارائه روشهای جایگزین برای دریافت OTP

- نمایش زمان باقیمانده برای TOTP

- ارائه دستورالعمل واضح برای کاربران

آینده OTP و راهکارهای نوین

1. حرکت به سمت Passwordless

اخیراً سه غول فناوری یعنی اپل، مایکروسافت و گوگل اعلام کردند که به طور مشترک به استانداردهای FIDO Alliance متعهد خواهند شد. این تحول نشاندهنده حرکت صنعت به سمت احراز هویت بدون رمز عبور است.

2. احراز هویت بیومتریک

استفاده از اثر انگشت، تشخیص چهره و سایر روشهای بیومتریک به عنوان جایگزین یا مکمل OTP در حال افزایش است.

3. توکنهای سختافزاری FIDO

توکنهای امنیتی مبتنی بر استاندارد FIDO امنیت بالاتری نسبت به OTP سنتی ارائه میدهند و در برابر فیشینگ مقاوم هستند.

نقش نشانه در امنیت OTP چیست

در neshane.co، ما درک میکنیم که رمزهای یکبار مصرف همچنان نقش مهمی در امنیت دیجیتال دارند. به همین دلیل، سامانه نشانه علاوه بر ارائه راهکارهای پیشرفته احراز هویت بدون گذرواژه مبتنی بر استاندارد FIDO، امکان تولید رمزهای یکبار مصرف امن را نیز فراهم میکند.

قابلیتهای OTP در سامانه نشانه

- پشتیبانی از TOTP و HOTP: کاربران میتوانند با استفاده از دستگاههای رمزیاب نشانه، به صورت امن OTP تولید کنند

- یکپارچگی با توکنهای FIDO: ترکیب امنیت OTP با قدرت توکنهای سختافزاری

- سازگاری گسترده: قابلیت استفاده در کنار سیستمهای موجود سازمان

- مدیریت متمرکز: امکان مدیریت و نظارت بر تمام دستگاههای تولیدکننده OTP

مزایای استفاده از راهکار نشانه

- امنیت چندلایه: ترکیب OTP با احراز هویت FIDO برای حداکثر امنیت

- انعطافپذیری: امکان انتخاب بین روشهای مختلف احراز هویت بر اساس نیاز

- آیندهنگر: آمادگی برای مهاجرت تدریجی به احراز هویت بدون رمز عبور

- پشتیبانی محلی: تیم متخصص نشانه آماده ارائه مشاوره و پشتیبانی

نتیجهگیری

OTP چیست؟ رمز یکبار مصرف یکی از موثرترین روشهای افزایش امنیت در احراز هویت دیجیتال است که با وجود برخی محدودیتها، همچنان نقش حیاتی در حفاظت از حسابهای کاربری ایفا میکند. از SMS OTP ساده گرفته تا TOTP پیچیده، هر روش مزایا و کاربردهای خاص خود را دارد.

در عصر تحولات سریع امنیت سایبری، سازمانها باید آماده پذیرش فناوریهای جدیدتر باشند. نشانه با ارائه راهکارهای ترکیبی که هم از OTP سنتی و هم از احراز هویت مدرن FIDO پشتیبانی میکند، پلی میان گذشته و آینده امنیت دیجیتال است.

برای آشنایی هر چه بیشتر با مفاهیم و تعاریف احراز هویت توجه شما را به خواندن مقاله آشنایی با مفاهیم احراز هویت جلب میکنیم.

توصیههای کلیدی

- از SMS OTP به عنوان تنها روش احراز هویت استفاده نکنید

- برای امنیت بالاتر، از TOTP با اپلیکیشنهای معتبر استفاده کنید

- برای آینده، به سمت راهکارهای بدون رمز عبور حرکت کنید

- همیشه از آخرین بهروزرسانیهای امنیتی استفاده کنید

تماس با ما

آیا آمادهاید امنیت سازمان خود را با بهترین راهکارهای احراز هویت ارتقا دهید؟

📞 تماس با کارشناسان: 91096551-021

🔐 دریافت مشاوره رایگان احراز هویت بدون گذرواژه

با نشانه، از امنیت امروز به سمت احراز هویت فردا حرکت کنید!