حملات سایبری: شناخت دشمن اولین قدم دفاع است با راهکار نشانه (neshane.co)

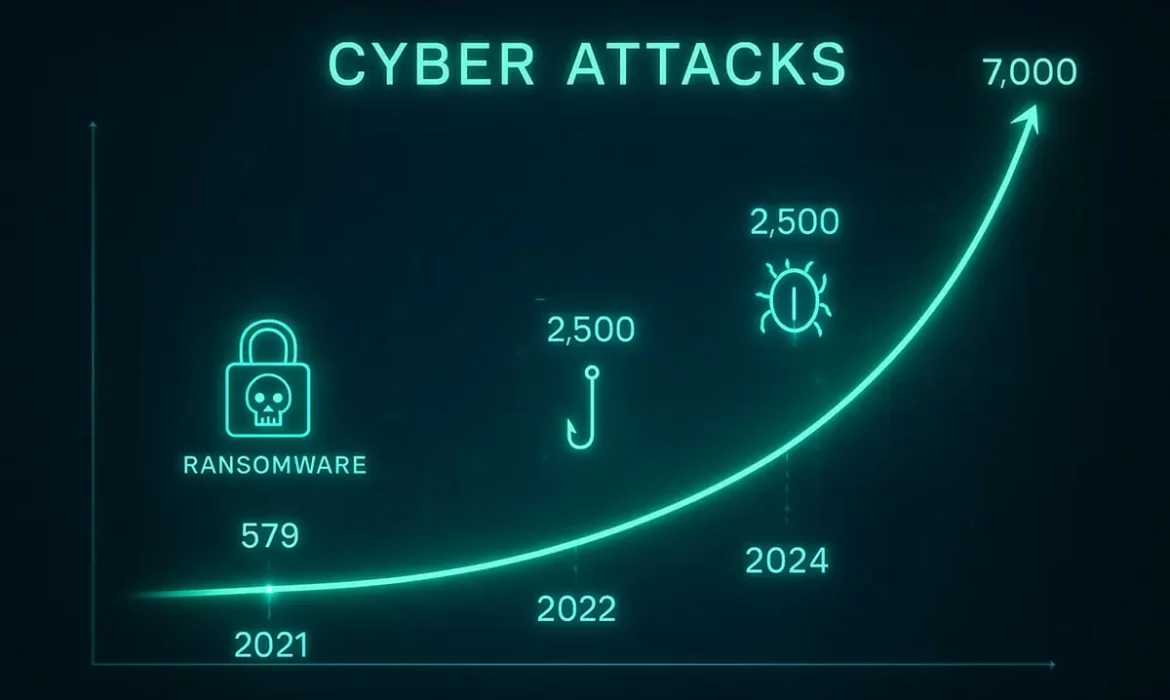

هر ثانیه، بیش از 7000 حملات سایبری در جهان رخ میدهد. این آمار خیرهکننده که از 579 حمله در ثانیه در سال 2021 به این رقم رسیده، نشاندهنده رشد تصاعدی تهدیدات در فضای دیجیتال است. سال 2024 شاهد حملاتی بود که نه تنها رکوردهای قبلی را شکستند، بلکه ماهیت و شیوه اجرای حملات را نیز دگرگون کردند. از حمله 3 میلیارد دلاری به Change Healthcare گرفته تا نفوذ به زیرساختهای حیاتی کشورها، همه و همه گواه این واقعیت تلخ هستند که هیچ فرد یا سازمانی از این تهدیدات مصون نیست.

حملات سایبری دیگر محدود به سرقت اطلاعات یا اخاذی مالی نیستند. امروز این حملات به سلاحی استراتژیک برای جنگهای اقتصادی، سیاسی و حتی نظامی تبدیل شدهاند. در سهماهه سوم 2024، میانگین حملات هفتگی به هر سازمان به رکورد بیسابقه 1876 مورد رسید که نشاندهنده افزایش 75 درصدی نسبت به سال قبل است. این آمار هشداردهنده نشان میدهد که مسئله امنیت سایبری از یک دغدغه فنی به یک ضرورت حیاتی برای بقای سازمانها تبدیل شده است.

دستهبندی حملات سایبری

درک انواع حملات سایبری اولین گام در ایجاد یک استراتژی دفاعی موثر است. مهاجمان سایبری از طیف گستردهای از تکنیکها و ابزارها برای دستیابی به اهداف خود استفاده میکنند. هر نوع حمله ویژگیها، اهداف و روشهای خاص خود را دارد که شناخت آنها برای طراحی سیستمهای دفاعی مناسب ضروری است.

حملات هدفمند vs عمومی

نفوذ سایبری به دو دسته کلی تقسیم میشود: حملات هدفمند و حملات عمومی. حملات هدفمند یا APT (Advanced Persistent Threat) نوعی حمله پیچیده و طولانیمدت است که معمولاً توسط گروههای حرفهای با پشتیبانی مالی قوی انجام میشود. زمان صرف شده در سیستمهای یک سازمان به عنوان “زمان سکونت یا dwell time” شناخته میشود که در حملات APT میتواند از چند ماه تا چند سال طول بکشد.

حملات عمومی برخلاف APT، به صورت انبوه و بدون هدف خاص انجام میشوند. این حملات معمولاً به دنبال قربانیان آسانتر هستند و از آسیبپذیریهای رایج برای نفوذ استفاده میکنند. تفاوت اصلی این دو نوع حمله در میزان سرمایهگذاری، پیچیدگی تکنیکها و اهداف نهایی آنهاست. در حالی که حملات APT ممکن است ماهها برای شناسایی و مطالعه هدف صرف کنند، حملات عمومی به سرعت و با امید به یافتن قربانیان آسیبپذیر انجام میشوند.

روشهای رایج حمله

تنوع روشهای حملات هکری به اندازهای است که هر روز شاهد ظهور تکنیکهای جدید هستیم. مهاجمان سایبری به طور مداوم در حال توسعه و بهبود روشهای خود هستند تا از سیستمهای دفاعی عبور کنند. در ادامه به بررسی مهمترین و رایجترین روشهای حمله در سال 2024 میپردازیم.

Ransomware

باجافزارها همچنان یکی از مخربترین انواع تهدیدات آنلاین محسوب میشوند. در سال 2024، شرکت Change Healthcare قربانی حمله باجافزار گروه BlackCat شد که منجر به اختلال در خدمات درمانی در سراسر آمریکا و پرداخت 22 میلیون دلار باج شد. هزینه کل این حمله برای UnitedHealth به 2.87 میلیارد دلار رسید. این حمله نشان داد که حتی بزرگترین سازمانها نیز در برابر باجافزارهای پیشرفته آسیبپذیر هستند.

گروه RansomHub که در فوریه 2024 راهاندازی شد، به سرعت به یک تهدید بزرگ باجافزار تبدیل شد و بیش از 500 حمله را انجام داد. این گروه با استفاده از مدل RaaS (Ransomware-as-a-Service) و تقسیم 90/10 از باج دریافتی، توانست شبکه گستردهای از مهاجمان را جذب کند. تکامل باجافزارها از رمزگذاری ساده به تاکتیکهای سهگانه اخاذی که شامل رمزگذاری، تهدید به انتشار دادهها و فشار به مشتریان و شرکای تجاری قربانی است، نشاندهنده پیچیدگی روزافزون این تهدیدات است.

Zero-Day

حملات Zero-Day که از آسیبپذیریهای ناشناخته استفاده میکنند، همچنان یکی از خطرناکترین انواع Cyber Attacks هستند. گروه تحقیقات تهدید گوگل (GTIG) در سال 2024 تعداد 75 آسیبپذیری Zero-Day را که در حملات واقعی مورد استفاده قرار گرفتند، ردیابی کرد. این رقم اگرچه نسبت به 98 مورد در سال 2023 کاهش یافته، اما همچنان بالاتر از 63 مورد در سال 2022 است.

از 75 آسیبپذیری Zero-Day شناسایی شده، 44 درصد آنها محصولات سازمانی را هدف قرار دادند و 20 مورد در نرمافزارها و تجهیزات امنیتی شناسایی شدند. این آمار نشان میدهد که مهاجمان به طور فزایندهای به سمت هدف قرار دادن محصولات امنیتی و شبکه حرکت میکنند، زیرا نفوذ به این سیستمها میتواند دسترسی گستردهتری به شبکههای سازمانی فراهم کند.

Supply Chain

حملات زنجیره تأمین به یکی از نگرانکنندهترین تهدیدات سایبری تبدیل شدهاند. بین سالهای 2021 تا 2023، حملات زنجیره تأمین با افزایش خیرهکننده 431 درصدی مواجه شدند. این حملات با سوء استفاده از اعتماد ضمنی بین کسبوکارها و تأمینکنندگان آنها، میتوانند به طور همزمان صدها یا هزاران سازمان را تحت تأثیر قرار دهند.

در مارس 2024، حادثهای گزارش شد که میتوانست به خطرناکترین حمله زنجیره تأمین سال 2024 تبدیل شود. کاربر GitHub به نام Jia Tan طی عملیاتی پیچیده دو سال و نیمه، موفق به کنترل پروژه XZ Utils شد و دو نسخه حاوی backdoor منتشر کرد. خوشبختانه این حمله قبل از ورود به نسخههای پایدار توزیعهای لینوکس کشف شد، وگرنه میتوانست به گستردهترین حمله به اکوسیستم لینوکس تبدیل شود.

نشانههای هشدار

تشخیص به موقع حملات سایبری میتواند تفاوت بین یک حادثه کوچک و یک فاجعه سازمانی باشد. سازمانها باید با نشانههای هشداردهنده آشنا باشند و سیستمهای نظارتی مناسب برای شناسایی سریع این نشانهها داشته باشند. هر چه زمان شناسایی کوتاهتر باشد، خسارات احتمالی کمتر خواهد بود.

تشخیص نفوذ

شناسایی نفوذ سایبری نیازمند ترکیبی از ابزارهای فنی پیشرفته و آگاهی انسانی است. 79 درصد از تشخیصها در سال 2024 بدون استفاده از بدافزار بودند، که نشان میدهد مهاجمان به طور فزایندهای از تکنیکهای “زندگی در خارج از زمین” (Living off the Land) استفاده میکنند که در آن از ابزارهای مشروع سیستم برای اهداف مخرب استفاده میشود.

برخی از مهمترین نشانههای نفوذ شامل فعالیتهای غیرعادی شبکه در ساعات غیرکاری، افزایش ناگهانی در حجم دادههای خروجی، ایجاد حسابهای کاربری جدید بدون درخواست، تغییرات غیرمجاز در تنظیمات سیستم، و لاگهای ناقص یا حذف شده است. میانگین زمان breakout برای جرائم سایبری به 48 دقیقه رسیده است، که به معنای آن است که مهاجمان میتوانند در کمتر از یک ساعت از نقطه نفوذ اولیه به سیستمهای حساس دیگر در شبکه دسترسی پیدا کنند.

راهکارهای دفاعی

مقابله با حملات هکری نیازمند رویکردی چندلایه و جامع است. دیگر نمیتوان تنها به یک راهکار امنیتی اتکا کرد. سازمانها باید از ترکیبی از فناوریهای پیشرفته، فرآیندهای امنیتی قوی و آموزش مستمر کارکنان استفاده کنند. در عصری که تهدیدات با سرعت نور تکامل مییابند، راهکارهای دفاعی نیز باید به همان اندازه پویا و قابل انطباق باشند.

پیشگیری و واکنش

پیشگیری از تهدیدات آنلاین با اجرای بهترین شیوههای امنیتی آغاز میشود. بهروزرسانی منظم سیستمعاملها و نرمافزارها اولین خط دفاعی است. سوء استفاده از آسیبپذیری همچنان رایجترین بردار عفونت اولیه با 33 درصد است، که پس از آن اعتبارنامههای دزدیده شده (16%)، فیشینگ ایمیل (14%) و compromise وب (9%) قرار دارند.

برنامه واکنش به حوادث (Incident Response Plan) باید شامل تیمهای مشخص با نقشهای تعریف شده، فرآیندهای مستندسازی دقیق، کانالهای ارتباطی از پیش تعیین شده، و تمرینهای منظم باشد. سازمانها باید حداقل هر شش ماه یک بار تمرینهای شبیهسازی حمله انجام دهند تا آمادگی تیمها را در شرایط واقعی بسنجند. همچنین داشتن پشتیبانهای منظم و تست بازیابی آنها حیاتی است، زیرا در صورت وقوع حمله باجافزار، تنها راه بازیابی بدون پرداخت باج، داشتن پشتیبانهای سالم است.

نشانه: راهکار نوین مقابله با حملات

در میان انواع Cyber Attacks، حملات مبتنی بر سرقت اعتبارنامهها یکی از رایجترین و موثرترین روشها هستند. نشانه (neshane.co) با ارائه راهکار احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، نقطه ضعف رمزهای عبور را به طور کامل حذف میکند. نشانه، یک راهکار مدیریت احراز هویت بدون رمز عبور، مبتنی بر استاندارد FIDO است که از رمزنگاری نامتقارن استفاده میکند.

با کلید امنیتی FIDO نیازی نیست برای هر حساب کاربری یک رمز عبور یکتا و پیچیده انتخاب کنید. همچنین نیازی ندارید که رمزها را به خاطر بسپارید یا برای ورود به هر سامانه یک نرمافزار جداگانه نصب کنید. این ویژگیها نه تنها امنیت را افزایش میدهند، بلکه تجربه کاربری را نیز به طور چشمگیری بهبود میبخشند.

مقاومت در برابر فیشینگ یکی از مهمترین مزایای نشانه است. کلیدهای عبور فقط با سامانهها و برنامههای کاربردی قابل اعتماد که پیش از این با آنها کلید رمزنگاری تبادل کردهاند کار میکنند. بنابراین شما نمیتوانید حتی به طور تصادفی کلید عبور خود را در یک سامانه جعلی استفاده نمایید. این ویژگی به طور خودکار کاربران را در برابر یکی از رایجترین انواع حملات سایبری محافظت میکند.

انعطافپذیری نشانه در پشتیبانی از انواع دستگاهها یکی دیگر از مزایای کلیدی آن است. کاربران میتوانند از کلیدهای امنیتی USB، گوشیهای هوشمند، یا کارتهای RFID/NFC به عنوان کلید احراز هویت استفاده کنند. این تنوع امکان پیادهسازی در محیطهای مختلف سازمانی را فراهم میکند و به سازمانها اجازه میدهد بدون نیاز به تغییرات اساسی در زیرساخت، امنیت خود را ارتقا دهند.

آینده حملات سایبری

آینده حملات هکری با ظهور فناوریهای جدید پیچیدهتر خواهد شد. از پروفایلهای جعلی گرفته تا ایمیلها و وبسایتهای تولید شده با هوش مصنوعی، مهاجمانی مانند FAMOUS CHOLLIMA از GenAI برای تقویت تهدیدات داخلی و مهندسی اجتماعی استفاده میکنند. هوش مصنوعی مولد (Generative AI) در حال تغییر چشمانداز تهدیدات است و حملات فیشینگ پیچیدهتر و قانعکنندهتر میشوند.

حملات صوتی (vishing) بین نیمه اول و دوم سال 2024 با افزایش 442 درصدی مواجه شدند. این رشد نجومی نشان میدهد که مهاجمان به سرعت در حال اتخاذ تکنیکهای جدید هستند. استفاده از deepfake برای جعل هویت، بدافزارهای خودتطبیقدهنده با قابلیت یادگیری ماشین، و حملات مبتنی بر هوش مصنوعی که میتوانند الگوهای رفتاری کاربران را تقلید کنند، از جمله تهدیدات نوظهور هستند.

رایانش کوانتومی تهدید دیگری برای آینده امنیت سایبری است. این فناوری میتواند بسیاری از الگوریتمهای رمزنگاری فعلی را در عرض چند ثانیه بشکند. سازمانها از هم اکنون باید برای عصر پساکوانتومی آماده شوند و به سمت الگوریتمهای مقاوم در برابر کوانتوم حرکت کنند. خوشبختانه، استانداردهایی مانند FIDO که نشانه بر اساس آن توسعه یافته، در حال آمادهسازی برای این تحول هستند.

اینترنت اشیا (IoT) با میلیاردها دستگاه متصل، سطح حمله را به طور چشمگیری گسترش میدهد. پیشبینی میشود تا سال 2030، بیش از 75 میلیارد دستگاه IoT در جهان وجود داشته باشد. هر یک از این دستگاهها میتواند نقطه ورودی برای مهاجمان باشد. امنیت این دستگاهها نیازمند رویکردهای جدید و استانداردهای سختگیرانهتر است که احراز هویت قوی در قلب آنها قرار دارد.

توصیههای عملی برای مقابله

مقابله موثر با نفوذ سایبری نیازمند اقدامات عملی و قابل اجرا است. برای افراد، استفاده از احراز هویت قوی مانند راهکار نشانه اولین قدم است. فعالسازی کلیدهای عبور (passkeys) که مقاوم در برابر فیشینگ هستند، میتواند بسیاری از حملات رایج را خنثی کند. همچنین بهروزرسانی منظم دستگاهها، احتیاط در برابر ایمیلهای مشکوک، و پشتیبانگیری منظم از دادهها ضروری است.

برای سازمانها، پیادهسازی معماری Zero Trust که در آن به هیچ کاربر یا دستگاهی بدون احراز هویت قوی اعتماد نمیشود، حیاتی است. آموزش مستمر کارکنان به عنوان اولین خط دفاعی، انجام تستهای نفوذ منظم، و داشتن بیمه سایبری از دیگر اقدامات مهم هستند. خسارات مالی ناشی از حوادث سایبری از سال 2017 چهار برابر شده است، که اهمیت سرمایهگذاری در امنیت را نشان میدهد.

پیادهسازی سیستمهای نظارت و هشدار 24/7، ایجاد تیم واکنش به حوادث (CSIRT)، و همکاری با مراکز اشتراک اطلاعات تهدیدات نیز توصیه میشود. سازمانها باید فرهنگ امنیتی قوی ایجاد کنند که در آن هر کارمند خود را مسئول امنیت بداند. استفاده از راهکارهایی مانند نشانه که پیچیدگی را برای کاربران کاهش و امنیت را افزایش میدهند، میتواند به ایجاد این فرهنگ کمک کند.

نتیجهگیری

حملات سایبری به یک واقعیت اجتنابناپذیر در عصر دیجیتال تبدیل شدهاند. با رشد 75 درصدی حملات در سال 2024 و پیچیدگی روزافزون تکنیکهای مهاجمان، دیگر نمیتوان به روشهای سنتی امنیتی اتکا کرد. شناخت انواع حملات، درک نشانههای هشدار، و اتخاذ راهکارهای دفاعی چندلایه، کلید مقابله با این تهدیدات است.

نشانه (neshane.co) با حذف وابستگی به رمزهای عبور و ارائه احراز هویت مقاوم در برابر فیشینگ، گامی مهم در جهت تقویت امنیت سایبری برداشته است. این راهکار نشان میدهد که امنیت و سهولت استفاده میتوانند همزمان وجود داشته باشند. در عصری که هر ثانیه هزاران حمله سایبری رخ میدهد، استفاده از فناوریهای نوین احراز هویت دیگر یک انتخاب نیست، بلکه یک ضرورت حیاتی است.

محصولات نشانه موبایل و نشانه توکن راهکارهای احراز هویت بدون رمز عبور منطبق بر استاندارد FIDO هستند که میتوانند به ارتقای امنیت دیجیتال سازمانها و ایجاد تجربه کاربری بهتر برای کاربران کمک شایانی نمایند. برای گام برداشتن به سوی دنیایی بدون رمز عبور و دریافت راهنمایی تخصصی در این زمینه، با کارشناسان متخصص تیم نشانه از طریق شماره تماس 021-91096551 در ارتباط باشید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت سایبری خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 خرید راهکارهای امنیتی پیشرفته نشانه

احراز هویت پیامکی: آیا هنوز امن است؟ | بررسی تخصصی در neshane.co

در سالهای اخیر، احراز هویت پیامکی (SMS Authentication) به یکی از پرکاربردترین شیوههای تایید هویت تبدیل شده و همچنان پرسشهای فراوانی درباره میزان امنیت این روش و جایگزینهای بهتر آن وجود دارد. با گسترش حملات سایبری و بهویژه رشد تهدیداتی نظیر سرقت سیمکارت و رهگیری پیامک، ارزیابی میزان کارآمدی SMS OTP و توسعه فناوریهای ایمنتر همچون FIDO، موضوعی حیاتی برای مدیران فناوری و کاربران سرویسهای آنلاین است. در این مقاله جامع از راهکار نشانه (محصول شرکت رهسا)، علاوه بر تشریح مکانیزم احراز هویت پیامکی، مزایا، نقاط ضعف و راهکارهای مدرن برای محافظت از هویت دیجیتال را معرفی خواهیم کرد.

نحوه کار احراز هویت SMS

احراز هویت پیامکی یا SMS OTP، روشی است که با ارسال یک کد عددی موقت (کد یکبارمصرف) به شماره موبایل کاربر، هویت فرد را تایید میکند. این کد معمولا تنها چند دقیقه اعتبار دارد و باید توسط کاربر در وبسایت یا اپلیکیشن وارد شود تا دسترسی صادر گردد.

قبل از بررسی چالشها و امنیت این شیوه، به صورت خلاصه با فرآیند ارسال و دریافت آشنا شویم.

فرآیند ارسال و دریافت

در شیوه تایید پیامکی، مراحل غالباً به صورت زیر پیش میرود:

- کاربر نام کاربری/ایمیل خود را وارد میکند؛

- پلتفرم یک کد OTP منحصر به فرد تولید میکند؛

- کد از طریق سامانه پیامکی به گوشی کاربر ارسال میشود؛

- کاربر کد را در سایت وارد میکند؛

- سیستم کد را بررسی و در صورت صحت، هویت کاربر را تایید میکند.

این شیوه به دلیل سادگی و عدم نیاز به اپلیکیشن یا تجهیزات ویژه، محبوبیت گستردهای یافته است.

مزایا و کاربردها

علت گستردگی استفاده از تایید پیامکی، مزایای شاخص آن است که بسیاری از شرکتها و دولتها را متقاعد به استفاده از این سیستم نموده است:

سادگی استفاده

مهمترین مزیت SMS Authentication، سهولت کاربری آن است؛ کاربر فقط به یک گوشی نیاز دارد، بدون نصب نرمافزار یا سرمایهگذاری روی ابزارهای خاص. انعطافپذیری این شیوه در احراز هویت دوعاملی، بازیابی رمز عبور، تایید پرداخت، و ثبتنام سریع، کاربردهای SMS OTP را به حوزههایی از جمله بانکداری، امور مالی، سامانههای دولتی و تجارت الکترونیک تعمیم داده است.

از دیگر مزایا:

- دسترسی جهانی: پیامک SMS در هر نقطهای با حداقل پوشش شبکه قابل دریافت است؛

- هزینه پایین برای کسب و کارها در مقایسه با تجهیزات سختافزاری؛

- یکپارچگی با سامانههای قدیمی راحتتر انجام میشود.

نقاط ضعف امنیتی

هرچند تایید پیامکی یک راهکار ساده و فراگیر محسوب میشود، اما امنیت آن در برابر حملات مدرن مورد سوال جدی قرار گرفته است. پژوهشها و رخدادهای واقعی، ضعفهای زیر را به وضوح مشخص کردهاند:

SIM Swapping (تعویض سیمکارت)

در این روش مهاجم با کلاهبرداری، مالکیت شماره موبایل قربانی را از اپراتور میگیرد (مثلا با جعل هویت). پس از انتقال شماره به سیمکارت جدید، کلیه پیامکهای OTP به دست مهاجم خواهد افتاد؛ به همین سادگی حسابهای قربانی در معرض نفوذ قرار میگیرد. آمارها نشان میدهند که این نوع حمله به شدت درحال افزایش است و حتی بانکها نیز قربانی آن بودهاند.

رهگیری پیامک

پیامک پیام تایید، معمولا رمزگذاری نشده روی بستر GSM منتقل میشود و ابزارهایی مانند IMSI Catcher یا نفوذ به زیرساخت مخابرات (SS7 Exploitation)، قابلیت رهگیری و سرقت پیامک را فراهم میکنند. علاوه بر این، بدافزارها و برنامههای جاسوسی موبایل قادر به خواندن پیامک و حتی ارسال آن به هکرها هستند.

همچنین مسائلی همچون تاخیر در دریافت پیامک، قطع دسترسی به موبایل (تعویض اپراتور یا خط خارج از دسترس) و اتکا به زیرساخت اپراتورهای مخابراتی از چالشهای جدی این روش است.

اطلاعات بیشتر در حوزه روشهای چندلایه و امنتر را در مقاله احراز هویت چندعاملی: مزایا، معایب و آینده بخوانید.

جایگزینهای بهتر

به دلیل ضعفهای ذاتی SMS OTP، بسیاری از شرکتهای مطرح به سمت استفاده از سامانههای مدرن مبتنی بر استاندارد FIDO (Fast Identity Online) و کلیدهای سختافزاری رفتهاند.

توکنهای FIDO

توکنهای مبتنی بر استاندارد FIDO همانند نشانه (محصول شرکت رهسا – neshane.co) قابلیت تبدیل موبایل، کارت هوشمند یا کلید سختافزاری (RFID/NFC Security Key) به ابزاری برای احراز هویت بینیاز از رمز عبور را فراهم میکنند. این سامانهها با استفاده از رمزنگاری مدرن و تایید چندعاملی حقیقی، کاربران را عملا در برابر فیشینگ، سرقت OTP و نقاط ضعف SMS ایمن میسازند.

برخی مزایای راهکار نشانه:

- احراز هویت بدون رمز عبور (Passwordless)

- مقاوم در برابر حملات فیشینگ و اسکیمینگ

- سرعت بالا و تجربه کاربری عالی

- مناسب برای سازمانها و کاربران انفرادی

امروز انتخاب جایگزینهای امن، نه صرفاً یک توصیه بلکه ضرورتی جدی است.

جمعبندی و گام بعدی

احراز هویت پیامکی با وجود سادگی و گستردگی، به دلیل ضعفهای ساختاری دیگر روش امنی برای محافظت از اطلاعات حساس کاربران نیست؛ مهاجمان میتوانند از طریق SIM Swapping و رهگیری پیامک، حساب کاربران را تهدید کنند. در مقابل، سامانههایی همچون نشانه (neshane.co) که مبتنی بر فناوری FIDO، موبایل و توکن سختافزاری هستند، امنیت و تجربه کاربری به مراتب ایمنتری فراهم میآورند.

راهکارهای نشانه موبایل (مشاهده جزئیات) و نشانه توکن (دریافت توکن)، نسل جدید احراز هویت بینیاز از گذرواژه و مبتنی بر استاندارد FIDO را برای سازمانها و افراد به ارمغان میآورد. با این راهکارها از امنیت دیجیتال مطمئن و تجربه کاربری ارتقا یافته برخوردار شوید. برای مهاجرت به دنیای بدون رمز و دریافت راهنمایی بیشتر، با متخصصان neshane.co در تماس باشید.

تماس با ما

📞 تماس با کارشناسان: 91096551-021

🔐 دریافت مشاوره رایگان احراز هویت بدون گذرواژه

با نشانه، آینده امنیت دیجیتال را همین امروز تجربه کنید!

توکن سختافزاری نشانه: قویترین روش احراز هویت

رمزهای عبور همچنان یکی از ضعیفترین حلقههای امنیتی محسوب میشوند. آمارها نشان میدهد که بیش از 80 درصد نفوذهای امنیتی از طریق سرقت یا حدس زدن رمزهای عبور رخ میدهد. توکن سختافزاری به عنوان یک دستگاه فیزیکی امن، انقلابی در حوزه احراز هویت ایجاد کرده و امروزه به استاندارد طلایی حفاظت از هویت دیجیتال تبدیل شده است.

معرفی توکنهای سختافزاری

توکن سختافزاری یا Hardware Token دستگاهی فیزیکی است که برای احراز هویت قوی و ایمن طراحی شده است. این دستگاهها با استفاده از الگوریتمهای رمزنگاری پیشرفته، رمزهای یکبار مصرف (OTP)، پروتکلهای FIDO2/U2F و احراز هویت بیومتریک، سطح امنیت را به طور چشمگیری افزایش میدهند. برخلاف توکنهای نرمافزاری که در معرض بدافزارها و حملات سایبری قرار دارند، Security Key به عنوان یک سختافزار مستقل، در برابر این تهدیدات مصون است.

تاریخچه و تکامل

سفر توکنهای امنیتی از دهه 1980 با دستگاههای ساده تولیدکننده رمز آغاز شد. در آن زمان، توکنهای RSA SecurID با نمایشگرهای LCD کوچک که هر 60 ثانیه یک کد جدید نمایش میدادند، انقلابی در احراز هویت ایجاد کردند. با گذر زمان و پیشرفت تکنولوژی، توکن USB به عنوان نسل جدیدی از دستگاههای امنیتی معرفی شد که قابلیت ذخیره گواهیهای دیجیتال و کلیدهای رمزنگاری را داشت.

نقطه عطف واقعی با تشکیل اتحادیه FIDO (Fast IDentity Online) در سال 2012 رخ داد. این سازمان با هدف ایجاد استانداردهای باز برای احراز هویت قوی، پروتکلهای U2F و بعدها FIDO2 را توسعه داد که امروزه توسط غولهای تکنولوژی مانند Google، Microsoft و Apple پشتیبانی میشود.

اصول عملکرد توکنهای سختافزاری

کلید امنیتی بر اساس رمزنگاری کلید عمومی/خصوصی عمل میکند. هنگام ثبتنام، توکن یک جفت کلید منحصر به فرد برای هر سرویس تولید میکند. کلید خصوصی به صورت امن در داخل تراشه توکن ذخیره میشود و هرگز از دستگاه خارج نمیشود، در حالی که کلید عمومی با سرویس به اشتراک گذاشته میشود. در هر بار ورود، سرویس یک چالش رمزنگاری ارسال میکند که توکن با استفاده از کلید خصوصی به آن پاسخ میدهد.

انواع و مدلها

تنوع توکنهای سختافزاری امروزه به گونهای است که برای هر نیاز و سلیقهای، گزینه مناسبی وجود دارد. از مدلهای ساده و اقتصادی گرفته تا دستگاههای پیشرفته با قابلیتهای بیومتریک، بازار این محصولات رشد چشمگیری داشته است.

USB توکن

محبوبترین نوع Hardware Token، مدلهای USB هستند که مستقیماً به پورت USB کامپیوتر متصل میشوند. این توکنها معمولاً دارای یک دکمه لمسی هستند که کاربر با فشار دادن آن، عملیات احراز هویت را تأیید میکند. مدلهای مدرن مانند YubiKey 5 Series و Token2 T2F2، علاوه بر USB-A، از USB-C نیز پشتیبانی میکنند که آنها را با دستگاههای جدید سازگار میسازد.

برخی از ویژگیهای کلیدی توکنهای USB عبارتند از:

- پشتیبانی از پروتکلهای متعدد (FIDO2، U2F، OTP، OpenPGP)

- سازگاری با سیستمعاملهای Windows، macOS، Linux و ChromeOS

- مقاومت در برابر آب و گرد و غبار (استاندارد IP67)

- عمر مفید طولانی بدون نیاز به باتری

بلوتوث توکن

توکنهای بلوتوث برای کاربرانی طراحی شدهاند که نیاز به احراز هویت بیسیم دارند. این دستگاهها به ویژه برای استفاده با تبلتها و گوشیهای هوشمند مناسب هستند. با اتصال بلوتوث BLE (Bluetooth Low Energy)، این توکنها میتوانند تا فاصله 10 متری با دستگاه ارتباط برقرار کنند.

مزیت اصلی این نوع Security Key، راحتی استفاده است. کاربر نیازی به اتصال فیزیکی ندارد و میتواند توکن را در جیب یا کیف خود نگه دارد. با این حال، این توکنها نیاز به باتری دارند که معمولاً بین 6 تا 12 ماه دوام میآورد.

NFC توکن

توکنهای NFC (Near Field Communication) ترکیبی از راحتی و امنیت را ارائه میدهند. این دستگاهها با نزدیک کردن به گوشی هوشمند یا دستگاههای دارای NFC، عملیات احراز هویت را انجام میدهند. مدلهای پیشرفته مانند Token2 PIN+ Dual Release3، قابلیت ذخیره تا 300 passkey را دارند که آنها را برای کاربران حرفهای ایدهآل میسازد.

از مزایای کلیدی NFC توکن میتوان به موارد زیر اشاره کرد:

- سرعت بالا در احراز هویت (کمتر از 1 ثانیه)

- عدم نیاز به پورت فیزیکی

- سازگاری با اکثر گوشیهای هوشمند مدرن

- امکان استفاده به عنوان کارت شناسایی فیزیکی

نحوه استفاده

استفاده از کلید امنیتی فرایندی ساده اما قدرتمند است که امنیت را به طور قابل توجهی افزایش میدهد. روند کلی شامل دو مرحله اصلی است: ثبتنام اولیه و استفاده روزمره.

راهاندازی اولیه

فرایند راهاندازی Hardware Token معمولاً با این مراحل انجام میشود:

-

اتصال توکن: دستگاه را به پورت USB متصل کنید یا در صورت استفاده از NFC/بلوتوث، ارتباط را برقرار کنید.

-

نصب درایور: اکثر توکنهای مدرن به صورت Plug & Play عمل میکنند، اما برخی ممکن است نیاز به نصب درایور داشته باشند.

-

ثبت در سرویس: وارد تنظیمات امنیتی حساب کاربری خود شوید و گزینه افزودن Security Key را انتخاب کنید.

-

تأیید هویت: با فشار دادن دکمه روی توکن یا ارائه اثر انگشت (در مدلهای بیومتریک)، فرایند ثبتنام را کامل کنید.

-

ذخیره کدهای پشتیبان: همیشه کدهای بازیابی را در مکانی امن ذخیره کنید.

بهترین شیوههای استفاده

برای استفاده بهینه از توکن سختافزاری، رعایت نکات زیر ضروری است:

- توکن پشتیبان: همیشه حداقل دو توکن داشته باشید – یکی برای استفاده روزمره و دیگری به عنوان پشتیبان

- محافظت فیزیکی: از اتصال مستقیم به حلقه کلید ضخیم خودداری کنید؛ از حلقههای نازک یا بند استفاده کنید

- بهروزرسانی فریمور: به صورت دورهای فریمور توکن را بررسی و بهروزرسانی کنید

- مدیریت PIN: برای توکنهای دارای PIN، از رمزهای قوی استفاده کنید و آنها را به صورت دورهای تغییر دهید

مقایسه با نرمافزاری

انتخاب بین توکن سختافزاری و نرمافزاری یکی از تصمیمات مهم در استراتژی امنیتی هر سازمان است. هر کدام مزایا و محدودیتهای خاص خود را دارند که باید با دقت مورد بررسی قرار گیرند.

مزایای امنیتی

Hardware Token از جنبههای مختلف امنیتی برتری قابل توجهی نسبت به نسخههای نرمافزاری دارد:

مقاومت در برابر حملات سایبری: کلیدهای رمزنگاری در یک تراشه امن ذخیره میشوند که از نظر فیزیکی از سیستمعامل و شبکه جدا است. این جداسازی سختافزاری، توکن را در برابر بدافزارها، keyloggerها و حملات man-in-the-middle مصون میسازد.

حفاظت در برابر فیشینگ: پروتکل FIDO2 که در اکثر Security Key مدرن استفاده میشود، به صورت رمزنگاری منشأ وبسایت را تأیید میکند. حتی اگر کاربر فریب سایت جعلی را بخورد، توکن تنها با دامنه اصلی که در آن ثبت شده، کار میکند.

انکارناپذیری: هر تراکنش با کلید خصوصی منحصر به فرد امضا میشود که اثبات میکند دارنده توکن فیزیکی عملیات را تأیید کرده است.

سناریوهای کاربرد

توکن سختافزاری مناسب است برای:

- سازمانهای با الزامات امنیتی بالا (بانکها، نهادهای دولتی)

- حفاظت از داراییهای دیجیتال با ارزش بالا

- محیطهایی که دسترسی به گوشی موبایل محدود است

- کاربرانی که با اطلاعات حساس کار میکنند

توکن نرمافزاری مناسب است برای:

- استفاده شخصی با سطح امنیت متوسط

- سازمانهای کوچک با بودجه محدود

- محیطهایی که نیاز به انعطافپذیری بالا دارند

- کاربرانی که تعداد زیادی حساب کاربری دارند

کاربردهای توکن سختافزاری در ایران

در ایران، استفاده از توکنهای سختافزاری به ویژه در بخشهای دولتی و بانکی رشد چشمگیری داشته است. سامانههای مهمی که از این تکنولوژی استفاده میکنند عبارتند از:

سامانههای دولتی

- سامانه تدارکات الکترونیکی دولت (ستاد): برای شرکت در مناقصات و مزایدات

- سامانه جامع تجارت: مدیریت فرایندهای تجاری و بازرگانی

- سامانه ثبت من: برای انجام امور ثبتی از جمله ثبت شرکتها و صورتجلسات تغییرات

- سامانه مودیان مالیاتی: جهت انجام امور مالیاتی و ارسال صورتحسابهای الکترونیکی

- سامانه بارنامه برخط راهداری: صدور و مدیریت بارنامههای حمل و نقل

- سامانه املاک و مستغلات: ثبت و انتقال اسناد ملکی

بخش بانکی و مالی

بانکهای بزرگ کشور مانند بانک ملت از توکنهای امضای دیجیتال برای:

- تأیید تراکنشهای مالی بالای 50 میلیون تومان

- دسترسی به پنلهای مدیریتی بانکداری اینترنتی

- امضای قراردادهای الکترونیکی

مزایای استفاده از توکن بومی

محصولات neshane.co به عنوان راهکار بومی احراز هویت، مزایای ویژهای برای کاربران ایرانی دارند:

- پشتیبانی فارسی 24/7

- سازگاری کامل با زیرساختهای داخلی

- قیمت رقابتی نسبت به محصولات وارداتی

- گارانتی و خدمات پس از فروش در سراسر کشور

انتخاب توکن مناسب

انتخاب Hardware Token مناسب نیازمند در نظر گرفتن عوامل متعددی است:

معیارهای انتخاب

- پروتکلهای پشتیبانی شده: اطمینان حاصل کنید که توکن از استانداردهای مورد نیاز شما (FIDO2، U2F، OTP) پشتیبانی میکند

- نوع اتصال: USB-A، USB-C، NFC یا ترکیبی از آنها

- گواهینامههای امنیتی: دنبال محصولاتی با گواهی FIDO Alliance یا FIPS باشید

- قابلیتهای اضافی: مانند ذخیرهسازی OpenPGP، مدیریت گواهیهای SSL

- قیمت و گارانتی: مقایسه قیمت با ویژگیها و مدت گارانتی

توکنهای پیشنهادی برای کاربران ایرانی

برای کاربران ایرانی که به دنبال راهکاری قدرتمند و بومی هستند، توکن اثر انگشت FIDO انقلابی در احراز هویت بدون رمز عبور نشانه گزینهای ایدهآل است. این محصول با ترکیب تکنولوژی بیومتریک و استاندارد FIDO2، بالاترین سطح امنیت را فراهم میآورد.

آینده توکنهای سختافزاری

صنعت Security Key در آستانه تحولات بزرگی قرار دارد. با گسترش استفاده از passkey و حرکت به سمت دنیای بدون رمز عبور، نقش این دستگاهها پررنگتر خواهد شد. برخی از روندهای آینده عبارتند از:

- ادغام با دستگاههای پوشیدنی: ساعتهای هوشمند و دستبندهای فیتنس به عنوان توکن امنیتی

- بیومتریک پیشرفته: استفاده از تشخیص عنبیه، الگوی رگهای دست و حتی DNA

- توکنهای کوانتومی: مقاوم در برابر حملات کامپیوترهای کوانتومی آینده

- استانداردسازی جهانی: FIDO Alliance در حال توسعه نسل بعدی پروتکلها است

نتیجهگیری

توکن سختافزاری امروزه دیگر یک لوکس نیست، بلکه ضرورتی برای حفاظت از هویت دیجیتال محسوب میشود. با افزایش روزافزون تهدیدات سایبری و پیچیدگی حملات فیشینگ، استفاده از Hardware Token میتواند تفاوت بین امنیت و آسیبپذیری باشد.

انتخاب بین انواع مختلف کلید امنیتی – از USB توکن گرفته تا مدلهای NFC و بلوتوث – به نیازها و شرایط کاری شما بستگی دارد. آنچه مسلم است، سرمایهگذاری در این تکنولوژی، سرمایهگذاری در آینده امن دیجیتال شماست.

راهکارهای نشانه موبایل و نشانه توکن، گزینههای پیشرفتهای برای احراز هویت بدون رمز عبور بر پایه استاندارد FIDO هستند که میتوانند تحولی اساسی در امنیت دیجیتال سازمان شما ایجاد کنند. این محصولات با ارائه تجربه کاربری روان در کنار امنیت سطح بالا، مسیر ورود به عصر بدون گذرواژه را هموار میسازند. جهت کسب اطلاعات بیشتر و مشاوره تخصصی در انتخاب راهکار مناسب، با کارشناسان مجرب تیم نشانه از طریق شماره 021-91096551 تماس حاصل نمایید.

امنیت سایبری: ضرورت حیاتی عصر دیجیتال با راهکار نشانه

تصور کنید صبحی از خواب بیدار میشوید و متوجه میشوید تمام حسابهای بانکی شما خالی شده، اطلاعات شخصیتان در دارک وب به فروش رسیده و سیستمهای شرکت شما با باجافزار قفل شده است. این سناریو که زمانی بخشی از فیلمهای علمی-تخیلی بود، امروز واقعیتی تلخ برای میلیونها نفر در سراسر جهان است. آمارها نشان میدهند که در سال 2024، تعداد حملات سایبری از 579 حمله در ثانیه در سال 2021 به بیش از 7000 حمله رمز عبور در ثانیه افزایش یافته است.

امنیت سایبری دیگر یک موضوع تخصصی برای متخصصان IT نیست؛ بلکه به دغدغهای همگانی تبدیل شده که زندگی دیجیتال همه ما را تحت تأثیر قرار میدهد. این حقیقت تلخ است که هر چیزی که به فضای مجازی وابسته است، بهطور بالقوه در معرض خطر قرار دارد. از تراکنشهای بانکی گرفته تا اطلاعات پزشکی، از مکالمات خصوصی تا اسناد محرمانه شرکتی، همه در معرض تهدیدات سایبری هستند.

امنیت سایبری چیست؟

امنیت سایبری به معنای محافظت از سیستمهای متصل به اینترنت شامل سختافزار، نرمافزار و دادهها در برابر تهدیدات دیجیتال است. این مفهوم که در انگلیسی با عنوان Cyber Security شناخته میشود، مجموعهای از فناوریها، فرآیندها و اقدامات کنترلی است که برای محافظت از شبکهها، دستگاهها، برنامهها و دادهها در برابر حملات، آسیب یا دسترسی غیرمجاز طراحی شدهاند.

امنیت سایبری فراتر از یک تعریف ساده است و شامل ابعاد مختلفی میشود که هر کدام نقش حیاتی در حفاظت از داراییهای دیجیتال ما ایفا میکنند. از رمزنگاری دادهها گرفته تا آموزش کاربران، همه این عناصر در کنار هم اکوسیستمی را تشکیل میدهند که امنیت فضای سایبر را تضمین میکند. این اکوسیستم به صورت مداوم در حال تکامل است و با ظهور تهدیدات جدید، راهکارهای جدیدی نیز توسعه مییابند.

انواع تهدیدات سایبری

درک عمیق از تهدیدات سایبری اولین گام در ایجاد یک استراتژی دفاعی موثر است. این تهدیدات به صورت مداوم در حال تکامل هستند و مهاجمان همواره در جستجوی روشهای جدید برای نفوذ به سیستمها هستند. شناخت این تهدیدات به سازمانها و افراد کمک میکند تا آمادگی بهتری برای مقابله با آنها داشته باشند.

بدافزارها

بدافزارها دستهای از نرمافزارهای مضر هستند که در آن هر فایل یا برنامهای میتواند برای آسیب رساندن به کاربر کامپیوتر به سلاحی خطرناک تبدیل شود. ویروسها که قدیمیترین نوع بدافزار محسوب میشوند، خود را به فایلهای دیگر متصل میکنند و با اجرای آن فایلها فعال میشوند. کرمها برخلاف ویروسها، نیازی به فایل میزبان ندارند و میتوانند به صورت مستقل در شبکه منتشر شوند.

تروجانها نوع دیگری از بدافزارها هستند که خود را به عنوان نرمافزار مفید جا میزنند. کاربران با تصور اینکه در حال نصب یک برنامه مفید هستند، در واقع دروازه ورود مهاجمان را باز میکنند. باجافزارها که در سالهای اخیر به یکی از پرسودترین روشهای حملات سایبری تبدیل شدهاند، دادههای قربانی را رمزنگاری میکنند و برای بازگرداندن آنها درخواست باج میکنند. آمارها نشان میدهد که 66 درصد از سازمانها در سال 2023 تحت تأثیر باجافزار قرار گرفتهاند.

حملات DDoS

حملات منع سرویس توزیع شده یا DDoS یکی از رایجترین انواع حملات در فضای سایبری است. این حملات با ارسال حجم عظیمی از درخواستها به سرورهای هدف، آنها را از دسترس خارج میکنند. در سال 1403، زیرساختهای کشور با هجوم بیامان حملات DDoS روبهرو بود که نشاندهنده افزایش چشمگیر این نوع حملات است.

نفوذ APT

تهدیدات پیشرفته مداوم یا APT نوعی حمله پیچیده و طولانیمدت است که معمولاً توسط گروههای حرفهای و با پشتیبانی دولتی انجام میشود. برخلاف حملات معمولی که هدف آنها ایجاد خرابی سریع است، حملات APT برای مدت طولانی در سیستم قربانی مخفی میمانند و به صورت مداوم اطلاعات حساس را استخراج میکنند. این نوع حملات معمولاً علیه سازمانهای بزرگ، نهادهای دولتی و زیرساختهای حیاتی انجام میشود.

استراتژیهای دفاعی

در مواجهه با طیف گسترده تهدیدات سایبری، سازمانها نیاز به استراتژیهای دفاعی چندلایه و جامع دارند. این استراتژیها باید به گونهای طراحی شوند که نه تنها در برابر تهدیدات فعلی مقاوم باشند، بلکه انعطافپذیری لازم برای مقابله با تهدیدات آینده را نیز داشته باشند.

Defense in Depth

Defense in Depth یا دفاع در عمق، استراتژیای است که از چندین لایه امنیتی برای محافظت از داراییهای دیجیتال استفاده میکند. این رویکرد بر این اصل استوار است که اگر یک لایه امنیتی شکسته شود، لایههای دیگر همچنان از سیستم محافظت خواهند کرد. لایه فیزیکی شامل امنیت مراکز داده و تجهیزات است که اولین خط دفاعی را تشکیل میدهد. لایه شبکه با استفاده از فایروالها و سیستمهای تشخیص نفوذ، ترافیک شبکه را کنترل و مانیتور میکند.

لایه میزبان شامل آنتیویروسها و سیستمهای تشخیص نفوذ مبتنی بر میزبان است که از دستگاههای انتهایی محافظت میکند. لایه برنامه بر امنیت کد و تست نفوذ تمرکز دارد تا از آسیبپذیریهای نرمافزاری جلوگیری کند. در نهایت، لایه داده با استفاده از رمزنگاری و کنترل دسترسی، از مهمترین دارایی سازمان یعنی اطلاعات محافظت میکند.

فایروال و IDS/IPS

فایروالها به عنوان دروازهبان شبکه عمل میکنند و ترافیک ورودی و خروجی را بر اساس قوانین تعریف شده کنترل میکنند. این ابزارها میتوانند در سطوح مختلف شبکه پیادهسازی شوند و از فایروالهای ساده مبتنی بر پورت تا فایروالهای پیشرفته لایه هفت که محتوای بستهها را بررسی میکنند، متنوع هستند.

سیستمهای تشخیص نفوذ (IDS) و سیستمهای جلوگیری از نفوذ (IPS) مکمل فایروالها هستند. IDS ترافیک شبکه را برای شناسایی فعالیتهای مشکوک مانیتور میکند و در صورت تشخیص، هشدار صادر میکند. IPS یک قدم فراتر میرود و علاوه بر تشخیص، به صورت خودکار اقدام به مسدود کردن ترافیک مشکوک میکند. این سیستمها با استفاده از الگوهای حمله شناخته شده و تحلیل رفتاری، میتوانند طیف وسیعی از حملات را شناسایی کنند.

ابزارها و راهکارها

در دنیای امنیت سایبری، ابزارها و راهکارهای متنوعی برای محافظت از سیستمها و دادهها وجود دارد. انتخاب ابزار مناسب بستگی به نیازها، بودجه و سطح تخصص سازمان دارد. مهم است که این ابزارها به صورت یکپارچه و هماهنگ عمل کنند تا حداکثر اثربخشی را داشته باشند.

احراز هویت چندعاملی یکی از موثرترین روشها برای جلوگیری از دسترسی غیرمجاز است. در سال 2025، MFA یک اقدام امنیتی غیرقابل مذاکره برای کسبوکارها و افراد محسوب میشود. با این حال، MFA سنتی که معمولاً بر پیامک یا کدهای یکبار مصرف متکی است، در برابر حملات پیشرفته آسیبپذیر است. فیشینگ پیشرفته، حملات SIM swapping و سایر تکنیکها میتوانند این روشها را دور بزنند.

رمزنگاری دادهها ابزار دیگری است که از اطلاعات در برابر دسترسی غیرمجاز محافظت میکند. رمزنگاری باید هم برای دادههای در حال انتقال و هم برای دادههای ذخیره شده اعمال شود. استفاده از پروتکلهای رمزنگاری قوی مانند AES-256 و مدیریت صحیح کلیدها، از اجزای حیاتی یک استراتژی رمزنگاری موثر است.

نرمافزارهای آنتیویروس و ضدبدافزار همچنان بخش مهمی از استراتژی امنیتی هستند، اما دیگر کافی نیستند. راهکارهای مدرن EDR (Endpoint Detection and Response) و XDR (Extended Detection and Response) با استفاده از هوش مصنوعی و یادگیری ماشین، قابلیت تشخیص و پاسخ به تهدیدات پیچیده را دارند.

نشانه: راهکار نوین احراز هویت

در حالی که روشهای سنتی احراز هویت همچنان به رمزهای عبور متکی هستند، نشانه (neshane.co) با ارائه راهکاری مبتنی بر استاندارد FIDO، پارادایم جدیدی در امنیت سایبری ایجاد کرده است. رمزهای عبور که زمانی تنها روش احراز هویت بودند، امروز به ضعیفترین حلقه در زنجیره امنیتی تبدیل شدهاند. آمارها نشان میدهد که 81 درصد از نقضهای امنیتی به دلیل رمزهای عبور ضعیف یا دزدیده شده رخ میدهند.

نشانه یک راهکار مدیریت احراز هویت بدون رمز عبور است که مبتنی بر استاندارد FIDO عمل میکند. اعتبارنامههای رمزنگاری FIDO2 برای هر وبسایت منحصر به فرد هستند، هرگز دستگاه کاربر را ترک نمیکنند و روی سرور ذخیره نمیشوند. این ویژگیها باعث میشود که حتی اگر سرور هک شود، مهاجم نتواند به اطلاعات احراز هویت کاربران دسترسی پیدا کند.

مقاومت در برابر فیشینگ یکی از مهمترین مزایای نشانه است. برخلاف رمزهای عبور که میتوانند توسط کاربران در سایتهای جعلی وارد شوند، کلیدهای رمزنگاری نشانه فقط با دامنهای که برای آن ثبت شدهاند کار میکنند. این ویژگی به صورت خودکار کاربران را در برابر حملات فیشینگ محافظت میکند. همچنین، این کلیدها نمیتوانند کپی یا جعل شوند و در برابر حملات Man-in-the-Middle مصون هستند.

تجربه کاربری بهبود یافته یکی دیگر از مزایای کلیدی نشانه است. کاربران میتوانند با استفاده از اثر انگشت، تشخیص چهره یا سایر روشهای بیومتریک به سرعت وارد حسابهای خود شوند. دیگر نیازی به به خاطر سپردن رمزهای پیچیده یا تغییر مداوم آنها نیست. یک روش احراز هویت برای همه سرویسها کافی است و این باعث کاهش چشمگیر پیچیدگی برای کاربران میشود.

انعطافپذیری در انتخاب دستگاه یکی از ویژگیهای برجسته نشانه است. کاربران میتوانند از کلیدهای امنیتی USB برای حداکثر امنیت استفاده کنند، گوشی تلفن همراه خود را که همیشه همراهشان است به عنوان کلید احراز هویت به کار گیرند، یا از کارتهای RFID/NFC برای محیطهای اداری بهره ببرند. این انعطافپذیری باعث میشود که نشانه برای طیف وسیعی از کاربران و سناریوها مناسب باشد.

پیادهسازی نشانه در سازمانها فرآیندی ساده و مرحلهای است که با ارزیابی نیازها و شناسایی سیستمها و کاربران اولویتدار آغاز میشود. سپس آموزش کاربران برای آشناسازی با مزایا و نحوه استفاده انجام میشود. پیادهسازی آزمایشی با گروه کوچکی از کاربران شروع میشود و پس از اطمینان از عملکرد صحیح، به صورت تدریجی به کل سازمان گسترش مییابد. نظارت مستمر و بهینهسازی فرآیندها نیز بخش مهمی از این پیادهسازی است.

یکپارچگی نشانه با معماری Zero Trust یکی از مزایای کلیدی این راهکار است. مدل امنیتی Zero Trust بر اساس اصل “هرگز اعتماد نکن، همیشه تأیید کن” عمل میکند و نشانه با ارائه احراز هویت قوی و مقاوم در برابر فیشینگ، یکی از ارکان اصلی این معماری را تشکیل میدهد. پذیرش یک عامل دوم مقاوم در برابر فیشینگ، مانند کلیدهای امنیتی با FIDO2، روش شماره یک برای جلوگیری از حملات فیشینگ است.

نقش فناوریهای نوین

هوش مصنوعی در حال تبدیل شدن به یک شمشیر دو لبه در امنیت سایبری است. از یک طرف، سیستمهای دفاعی AI میتوانند حجم عظیمی از دادهها را در زمان واقعی تحلیل کنند و ناهنجاریها و نقضهای احتمالی را قبل از تشدید شناسایی کنند. تشخیص ناهنجاری با استفاده از الگوریتمهای یادگیری ماشین، شناسایی رفتارهای غیرعادی در شبکه را ممکن میسازد. تحلیل رفتاری کاربران و دستگاهها کمک میکند تا تهدیدات داخلی و حسابهای به خطر افتاده شناسایی شوند.

از طرف دیگر، مهاجمان نیز از قدرت AI برای توسعه حملات پیچیدهتر استفاده میکنند. حملات صوتی (vishing) بین نیمه اول و دوم سال 2024 با افزایش 442 درصدی مواجه شدند. هوش مصنوعی به مهاجمان امکان ایجاد حملات فیشینگ شخصیسازی شده، توسعه بدافزارهای خودتطبیقدهنده، اتوماسیون حملات در مقیاس وسیع و ایجاد Deepfake برای جعل هویت را میدهد.

رایانش ابری نیز چالشها و فرصتهای جدیدی در حوزه امنیت فضای سایبر ایجاد کرده است. مهاجرت به ابر مزایای بسیاری دارد، اما همزمان سطح حمله را گسترش میدهد و نیاز به راهکارهای امنیتی جدید دارد. امنیت ابری شامل رمزنگاری دادهها، کنترل دسترسی قوی، نظارت مستمر و مدیریت پیکربندی امن است.

اینترنت اشیا (IoT) یکی دیگر از حوزههایی است که چالشهای امنیتی جدیدی ایجاد کرده است. میلیاردها دستگاه متصل به اینترنت، از دوربینهای امنیتی گرفته تا دستگاههای پزشکی، هر کدام میتوانند نقطه ورود برای مهاجمان باشند. بسیاری از این دستگاهها با حداقل امنیت طراحی شدهاند و بهروزرسانی آنها دشوار یا غیرممکن است.

آینده امنیت سایبری

آینده امنیت سایبری با چالشها و فرصتهای جدیدی همراه خواهد بود. رایانش کوانتومی یکی از مهمترین تحولات آینده است که میتواند بسیاری از الگوریتمهای رمزنگاری فعلی را منسوخ کند. سازمانها از هم اکنون باید برای عصر پساکوانتومی آماده شوند و به سمت الگوریتمهای مقاوم در برابر کوانتوم حرکت کنند.

امنیت IoT با افزایش تعداد دستگاههای متصل، اهمیت بیشتری پیدا خواهد کرد. پیشبینی میشود تا سال 2030، بیش از 75 میلیارد دستگاه IoT در جهان وجود داشته باشد. امنیت این دستگاهها نیاز به رویکردهای جدید و استانداردهای سختگیرانهتر دارد.

احراز هویت بیومتریک پیشرفته فراتر از اثر انگشت و تشخیص چهره خواهد رفت. تکنولوژیهایی مانند تشخیص الگوی راه رفتن، تحلیل رفتاری و حتی امواج مغزی در حال توسعه هستند. این روشها امنیت بیشتری ارائه میدهند اما چالشهای حریم خصوصی جدیدی نیز ایجاد میکنند.

امنیت مبتنی بر بلاکچین نیز پتانسیل تحول در برخی حوزهها را دارد. از مدیریت هویت غیرمتمرکز گرفته تا تأمین امنیت زنجیره تأمین، بلاکچین میتواند راهکارهای جدیدی ارائه دهد. با این حال، این تکنولوژی نیز چالشهای خاص خود را دارد و نیاز به توسعه و بلوغ بیشتر دارد.

نشانه با پیادهسازی استاندارد FIDO و ارائه احراز هویت بدون رمز عبور، در خط مقدم این تحولات قرار دارد. این راهکار نه تنها پاسخی به چالشهای امروز است، بلکه برای آیندهای که در آن رمزهای عبور منسوخ شدهاند، احراز هویت بدون اصطکاک است و امنیت و راحتی در تضاد نیستند، آماده است.

بهترین شیوهها و توصیهها

برای افراد، تقویت امنیت سایبری از اقدامات ساده اما موثر شروع میشود. استفاده از احراز هویت قوی، ترجیحاً بدون رمز عبور با راهکارهایی مانند نشانه، اولین و مهمترین قدم است. بهروزرسانی منظم سیستمعامل و نرمافزارها برای نصب وصلههای امنیتی ضروری است. احتیاط در برابر فیشینگ و عدم کلیک روی لینکهای مشکوک، پشتیبانگیری منظم از دادههای مهم، و آموزش مستمر برای آگاهی از جدیدترین تهدیدات از دیگر اقدامات مهم هستند.

برای سازمانها، پیادهسازی معماری Zero Trust که در آن به هیچ کاربر یا دستگاهی بدون احراز هویت اعتماد نمیشود، ضروری است. استفاده از کلیدهای عبور (passkeys) برای جایگزینی رمزهای عبور با روشهای امنتر توصیه میشود. آموزش کارکنان به عنوان مهمترین خط دفاعی، تست نفوذ منظم برای شناسایی آسیبپذیریها قبل از مهاجمان، و داشتن طرح پاسخ به حوادث برای آمادگی در مواجهه با حملات از دیگر اقدامات حیاتی هستند.

نتیجهگیری

امنیت سایبری دیگر یک انتخاب نیست، بلکه ضرورتی حیاتی برای بقا در عصر دیجیتال است. با افزایش پیچیدگی تهدیدات سایبری و ظهور تکنولوژیهای جدید مانند هوش مصنوعی، نیاز به راهکارهای نوآورانه بیش از پیش احساس میشود. رویکردهای سنتی دیگر کافی نیستند و سازمانها باید به سمت راهکارهای پیشرفته و چندلایه حرکت کنند.

نشانه (neshane.co) با ارائه احراز هویت بدون رمز عبور مبتنی بر FIDO، گامی مهم در جهت تقویت امنیت فضای سایبر برداشته است. این راهکار نه تنها امنیت را افزایش میدهد، بلکه تجربه کاربری را نیز بهبود میبخشد – ترکیبی که برای موفقیت در دنیای دیجیتال امروز ضروری است. با حذف وابستگی به رمزهای عبور و ارائه روشی مقاوم در برابر فیشینگ، نشانه میتواند بسیاری از حملات رایج را خنثی کند.

زمان اقدام فرا رسیده است. هر روز تأخیر در بهبود وضعیت امنیتی، فرصتی برای مهاجمان است. چه فرد باشید و چه سازمان، باید امنیت سایبری را در اولویت قرار دهید. با آموزش، استفاده از ابزارهای مناسب و پیروی از بهترین شیوهها، میتوانید در برابر تهدیدات دیجیتال محافظت کنید و با اطمینان از مزایای عصر دیجیتال بهرهمند شوید.

راهکارهای احراز هویت نشانه موبایل و نشانه توکن بر پایه استاندارد FIDO، امکان ورود ایمن بدون نیاز به رمز عبور را فراهم میآورند. این نوآوریها قادرند امنیت دیجیتال سازمان شما را دگرگون ساخته و تجربهای روان و بیدردسر برای کاربرانتان رقم بزنند. جهت آغاز مسیر به سوی دنیایی بدون رمز عبور و کسب راهنماییهای تخصصی، با کارشناسان خبره نشانه از طریق شماره 021-91096551 ارتباط برقرار کنید.