مهاجرت سازمانها به دنیای بدون گذرواژه

در دنیای امروز، امنیت اطلاعات به یکی از اولویتهای اصلی سازمانها تبدیل شده است. تهدیدات سایبری همچنان رو به افزایش هستند و روشهای قدیمی احراز هویت مبتنی بر گذرواژه دیگر توانایی کافی برای مقابله با این تهدیدات را ندارند. مواردی نظیر انتخاب رمزهای عبور ضعیف، استفاده از یک گذرواژه برای چندین حساب، و حملات فیشینگ باعث میشوند که این روشها پرخطر و ناکارآمد باشند. در مقابل، احراز هویت بدون گذرواژه نه تنها امنیت کاربران را افزایش میدهد، بلکه تجربه کاربری بهتری نیز فراهم میکند. در این روش، کاربران نیازی به حفظ و وارد کردن گذرواژه ندارند و از ابزارهایی مانند کلیدهای امنیتی بهرهمند میشوند. این فناوری نوین سازمانها را از تهدیدات امنیتی حفظ کرده و کاربران را نیز از دغدغههای روزمره مانند فراموش کردن گذرواژه خلاص میکند. در ادامه، مراحل عملیاتی مهاجرت به دنیای بدون گذرواژه را بررسی میکنیم.

گامهای مهاجرت به دنیای بدون گذرواژه

گام اول: بهرهمندی از پشتیبانی سیستمعاملها و سامانههای آنلاین

امروزه بسیاری از سیستمعاملها و سامانههای آنلاین از ورود بدون گذرواژه با استفاده از کلیدهای امنیتی پشتیبانی میکنند. سیستمعاملهایی نظیر ویندوز، مکاواس، اندروید و حتی برخی از نسخههای لینوکس، قابلیت ورود بدون رمزعبور را به کمک فناوریهایی نظیر FIDO2 و WebAuthn ارائه میدهند. این فناوریها امکان استفاده از کلیدهای سختافزاری، مانند YubiKey، یا حتی کلیدهای بیومتریک را برای کاربران فراهم کردهاند.

از سوی دیگر، سرویسهای آنلاینی نظیر گوگل، مایکروسافت و اپل نیز به کاربران این امکان را میدهند تا به راحتی از ورود بدون گذرواژه بهرهمند شوند. به عنوان مثال، کاربرانی که دستگاههای خود را به این سرویسها متصل میکنند، میتوانند به سرعت از این قابلیت بهرهبرداری کنند، بدون اینکه نیازی به تغییرات بزرگ در زیرساختهای خود داشته باشند.

بنابراین، در اولین گام، بسیاری از سازمانها میتوانند با استفاده از همین قابلیتهای آماده، شروع به مهاجرت به دنیای بدون گذرواژه کنند. در واقع در این گام، تنها کافی است که یک راهکار احراز هویت بدون گذرواژه، همچون نشانه را انتخاب کنید. تنها با ساخت کاربران و اضافه نمودن کلیدهای امنیتی برای آنها، تمامی سامانهها و سیستم عاملهای پشتیبانی کننده از ورود بدون رمزعبور، به سادگی آماده استفاده از این قابلیت خواهند بود.

گام دوم: استفاده از درگاه احراز هویت یکپارچه

در حالی که برخی از سامانهها به صورت مستقیم از ورود بدون گذرواژه پشتیبانی میکنند، ممکن است بتوان آنها را با اتصال به درگاه احراز هویت یکپارچه، به این قابلیت مجهز نمود. برای حل این مسئله، ایجاد یا استفاده از یک درگاه احراز هویت یکپارچه بدون گذرواژه، همچون محصول نشانه، میتواند راهکاری موثر باشد. این درگاه، نقش یک پل ارتباطی میان سامانههای مختلف و کاربران را با ساخت یک نقطه ورود بدون رمزعبور ایفا میکند.

سازمانها میتوانند با راهاندازی چنین درگاهی، یا استفاده از موارد موجود در بازار، دسترسی کاربران به سامانههای خود را از طریق روشی امنتر و مدرنتر بدون نیاز به گذرواژه ممکن سازند. این کار نه تنها مدیریت کاربران و احراز هویت را برای مدیران فناوری اطلاعات سادهتر میکند، بلکه به کاربران اجازه میدهد تا تنها با استفاده از یک کلید امنیتی، به تمامی سامانههای موردنیاز خود دسترسی پیدا کنند.

درگاههای یکپارچه معمولاً با پروتکلهای استاندارد نظیر OAuth2، SAML و OpenID Connect کار میکنند که امکان اتصال سامانههای مختلف به آنها را فراهم میآورند. این پروتکلها همچنین امکان پیادهسازی سادهتر و مدیریت متمرکز را برای سازمانها به ارمغان خواهند آورد. در واقع استفاده از چنین پروتکلهایی، با توجه به پوشش طیف وسیعی از سامانهها، یک گام بزرگ در مهاجرت به دنیای بدون گذرواژه برای سازمانهاست.

گام سوم: بهرهگیری از افزونه مدیریت گذرواژه

در حالی که فناوریهای مدرن به سرعت در حال گسترش هستند، هنوز ممکن است سامانههایی وجود داشته باشند که نه از ورود بدون گذرواژه پشتیبانی کنند و نه قابلیت اتصال به درگاه احراز هویت یکپارچه را داشته باشند. برای چنین شرایطی، افزونههای مدیریت گذرواژه با استفاده از کلیدهای امنیتی، راهکاری ایدهآل محسوب میشوند.

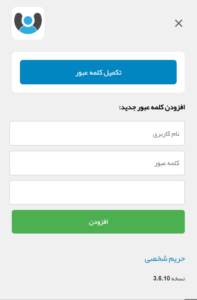

افزونه مدیریت گذرواژه نشانه به کاربران این امکان را میدهد تا گذرواژههای خود را به صورت امن ذخیره کنند و در هنگام نیاز، با استفاده از کلید امنیتی به سرعت و با امنیت بالا، این گذرواژهها را در سامانههای موردنظر تکمیل کنند. این افزونه رمزهای عبور را در یک محیط ایمن (حافظه رمزگذاریشده)، نگهداری میکند و تنها در صورتی که کاربر از طریق احراز هویت چند عاملی (مانند کلید امنیتی یا بیومتریک) تایید شود، گذرواژه مربوطه را ارائه میدهد. این روش به سازمانها این امکان را میدهد تا حتی در صورت استفاده از سامانههای قدیمیتر، همچنان از امنیت بالاتری برخوردار باشند.

راهکار احراز هویت بدون گذرواژه نشانه

مهاجرت به دنیای بدون گذرواژه یک قدم بزرگ و اساسی برای سازمانها محسوب میشود. این روش، ضمن افزایش امنیت، تجربه کاربری را نیز بهبود میبخشد و کاربران را از چالشهای مربوط به مدیریت گذرواژه رها میکند. با اجرای سه گام عملی یاد شده در این نوشته، سازمانها میتوانند به راحتی به این تحول بزرگ دست یابند. راهکار نشانه، توسعه داده شده در شرکت رهسا (رهآورد سامانههای امن)، در این مسیر در کنار شما خواهد بود تا پیمودن آن را برای آسانتر نماید. برای هرگونه سوال و اطلاع بیشتر از خدمات ما، و یا در صورت نیاز به مشاوره بیشتر، حتماً با کارشناسان ما در تماس باشید.

اطلاعات بیشتر: مطالعه مقاله کلیدهای عبوری و نقش آن در جلوگیری از حملات فیشینگ

اضافه کردن کلیدهای امنیتی FIDO به سرویسهای آنلاین

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، امنیت حسابهای کاربری آنلاین بیش از پیش اهمیت پیدا کرده است. یکی از بهترین روشها برای محافظت از حسابهایتان، استفاده از احراز هویت بدون رمزعبور مبتنی بر FIDO (Fast Identity Online) است. کلیدهای امنیتی FIDO، ابزارهای سختافزاری کوچکی هستند که جایگزین رمزهای عبور سنتی شدهاند. این کلیدها با ارائه یک لایه امنیتی قوی، از شما در برابر حملاتی مثل فیشینگ محافظت میکنند. در این نوشته، به شما نشان میدهیم که چگونه میتوانید این کلیدها را به حسابهای Gmail و Apple ID اضافه کنید. همچنین چند پلتفرم دیگر را که ارزش استفاده از این فناوری را دارند، معرفی میکنیم.

اضافه کردن کلید امنیتی FIDO به Gmail

Gmail یکی از محبوبترین سرویسهای ایمیل است و خوشبختانه از استاندارد FIDO پشتیبانی میکند. برای اضافه کردن کلید امنیتی به حساب خود، ابتدا موارد زیر را فراهم کنید:

- یک کلید امنیتی FIDO (مثل YubiKey یا کلیدهای پیشنهادی در سایت نشانه یا رهسا)

- مرورگر مدرن (مثل Chrome یا Firefox)

- حساب Gmail با احراز هویت دو مرحلهای فعال

سپس مراحل زیر را دنبال کنید:

- ورود به تنظیمات امنیتی:

- به حساب Gmail خود وارد شوید.

- در بالا سمت راست، روی عکس پروفایل خود کلیک کنید و گزینه “Manage your Google Account” را انتخاب کنید.

- از منوی سمت چپ، به بخش “Security” بروید.

- فعالسازی ۲FA (اگر هنوز فعال نیست):

- در بخش “Signing in to Google”، روی “2-Step Verification” کلیک کنید.

- اگر احراز هویت دو مرحلهای (2FA) فعال نیست، آن را فعال کنید و مراحل اولیه را با استفاده از شماره تلفن تکمیل کنید.

- اضافه کردن کلید امنیتی:

- در همان صفحه 2-Step Verification، به پایین اسکرول کنید و گزینه “Add security key” را پیدا کنید.

- روی “Add” کلیک کنید، سپس کلید امنیتی خود را به پورت USB متصل کنید یا اگر از NFC پشتیبانی میکند، آن را نزدیک دستگاه خود نگه دارید.

- دستورالعملهای روی صفحه را دنبال کنید (مثلاً دکمه روی کلید را فشار دهید).

- پس از ثبت، نامی برای کلید خود انتخاب کنید (مثلاً “کلید اصلی neshane”).

- تست و تأیید:

- از حساب خود خارج شوید و دوباره وارد شوید. این بار پس از وارد کردن رمز عبور، از شما خواسته میشود کلید امنیتی را وارد کنید یا لمس کنید.

اکنون حساب Gmail شما با یک لایه امنیتی اضافی محافظت میشود!

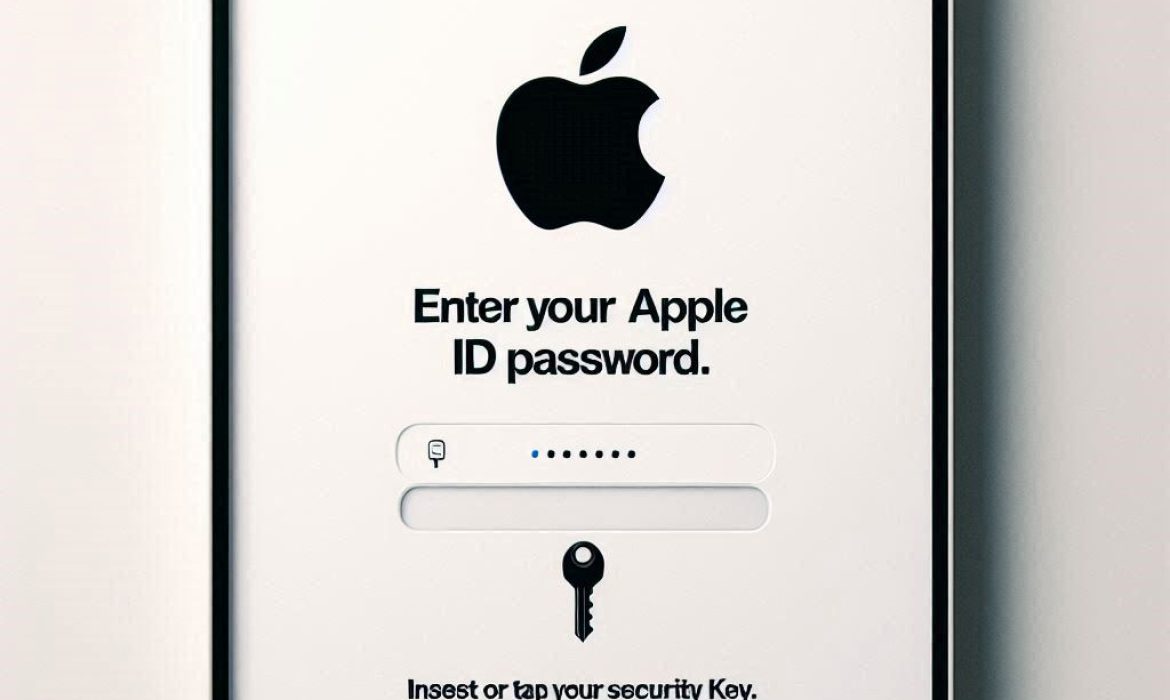

اضافه کردن کلید امنیتی FIDO به Apple ID

اپل از iOS 16.3 و macOS Ventura 13.2 به بعد، امکان استفاده از کلیدهای امنیتی FIDO را برای Apple ID فراهم کرده است. این گزینه برای افرادی که امنیت حساب iCloud خود را جدی میگیرند، عالی است. برای اضافه کردن کلید امنیتی به سیستم mac یا گوشی اپل خود، ابتدا از وجود موارد زیر مطمئن شوید:

- حداقل دو کلید امنیتی FIDO (اپل اجبار میکند که همیشه یک کلید پشتیبان داشته باشید).

- دستگاههای اپل با iOS 16.3، iPadOS 16.3 یا macOS Ventura 13.2 به بالا.

- احراز هویت دو مرحلهای فعال برای Apple ID.

سپس مراحل زیر را برای اضافه کردن کلید دنبال کنید:

- دسترسی به تنظیمات:

- در iPhone یا iPad: به Settings > Account Name > Password & Security بروید.

- در Mac: از منوی اپل به System Settings > Account Name > Password & Security بروید.

- اضافه کردن کلیدها:

- گزینه “Security Keys” را پیدا کنید و روی “Add” کلیک کنید.

- دستورالعملهای روی صفحه را دنبال کنید: کلید اول را وصل کنید یا نزدیک دستگاه نگه دارید و آن را ثبت کنید.

- همین کار را برای کلید دوم تکرار کنید (حداکثر ۶ کلید قابل ثبت است).

- مدیریت دستگاهها:

- پس از ثبت، اپل از شما میخواهد دستگاههای متصل به Apple ID خود را بررسی کنید. دستگاههایی که نسخه قدیمیتر دارند، از حساب خارج میشوند و باید آپدیت شوند.

- ورود با کلید:

- دفعه بعد که بخواهید از دستگاه جدید وارد شوید، علاوه بر رمز عبور، باید یکی از کلیدهای امنیتی را وارد کنید یا لمس کنید.

نکته مهم: اگر هر دو کلید را گم کنید و به دستگاههای مورد اعتماد دسترسی نداشته باشید، ممکن است حسابتان برای همیشه قفل شود. پس کلیدها را در جای امن نگه دارید!

پلتفرمهای دیگر مناسب برای استفاده از کلیدهای FIDO

علاوه بر Gmail و Apple ID، چندین پلتفرم محبوب دیگر نیز از کلیدهای امنیتی FIDO پشتیبانی میکنند. در اینجا چند پیشنهاد داریم:

اضافه کردن کلید FIDO به حساب کاربری مایکروسافت (Microsoft Account)

- چرا؟: برای محافظت از حساب Outlook، OneDrive و ویندوز.

- چگونه؟: به account.microsoft.com > Security > Advanced security options > Add a new way to sign in بروید و کلید امنیتی را اضافه کنید.

- مزیت: امکان ورود بدون رمز عبور با FIDO2.

اضافه کردن کلید FIDO به حساب کاربری GitHub

- چرا؟: برای توسعهدهندگان و برنامهنویسان که امنیت کدهایشان حیاتی است.

- چگونه؟: در Settings > Security > Two-factor authentication > Security keys کلید را ثبت کنید.

- مزیت: محافظت از پروژهها در برابر دسترسی غیرمجاز.

اضافه کردن کلید FIDO به حساب کاربری Dropbox

- چرا؟: برای ایمنسازی فایلهای ابری.

- چگونه؟: در Settings > Security > Security keys کلید را اضافه کنید.

- مزیت: کاهش ریسک سرقت دادهها.

اضافه کردن کلید FIDO به حساب کاربری Facebook

- چرا؟: برای محافظت از حسابهای اجتماعی با تعداد بالای دنبالکننده.

- چگونه؟: به Settings > Security and Login > Two-Factor Authentication > Security Key بروید.

- مزیت: جلوگیری از هک شدن پروفایلهای پرمخاطب.

استفاده از نشانه برای تجربه ورود بدون رمزعبور

استفاده از کلیدهای امنیتی FIDO نه تنها امنیت شما را تقویت میکند، بلکه تجربه کاربری سادهتری را به ارمغان میآورد. نشانه، محصول شرکت رهسا (رهآورد سامانههای امن) است. رهسا علاوهبر ارائه راهکار ورود نرمافزاری با محصول نشانه، فروش و ارائه کلیدهای سختافزاری را نیز برای مشتریان فراهم کرده است. برای اطلاعات بیشتر و خرید کلیدهای مناسب، به سایت ما به آدرس neshane.co سر بزنید و با ما در مسیر احراز هویت بدون رمز عبور همراه شوید.

اطلاعات بیشتر: مطالعه مقاله کلیدهای عبوری و نقش آن در جلوگیری از حملات فیشینگ

الزامات احراز هویت خدمات مالی

صنعت خدمات مالی از مهمترین اهداف حملات سایبری در جهان است. این صنعت در سال ۲۰۲۳ تقریبا 20 درصد از کل حملات سایبری را متحمل شد. این امر منطقی است، زیرا موفقیت در این حملات میتواند مزایای مالی قابلتوجهی داشته باشد. با وجود پیشرفتهای امنیتی، این حملات همچنان موفقیتآمیز هستند. حدود 84 درصد از خدمات مالی که هدف حمله قرار گرفتهاند، حداقل یک نقض امنیتی را تجربه کردهاند. نشت دادهها تنها بر سازمان مورد حمله تأثیر نمیگذارد، بلکه اعتماد به کل بخش مالی را کاهش میدهد. به همین دلیل، الزامات احراز هویت خدمات مالی رو به افزایش است.

صندوق بینالمللی پول هشدار داده که ضعف امنیتی در خدمات مالی تهدیدی برای این صنعت و اقتصاد جهانی است. این تهدیدات میتوانند از کاهش اعتماد عمومی به خدمات مالی گرفته تا بیثباتی گسترده اقتصادی را شامل شوند. بدین دلیل، مقررات امنیت سایبری در جهان طی سالهای اخیر تقویت شدهاند تا وضعیت امنیتی این صنعت را بهبود بخشند. در ادامه، به بررسی مهمترین الزامات احراز هویت اخیر برای خدمات مالی خواهیم پرداخت.

نیویورک – مقررات امنیت سایبری NYDFS بخش ۵۰۰

یکی از مهمترین قوانین امنیت سایبری در امریکا، لایحه امنیت سایبری وزارت خدمات مالی نیویورک (NYDFS) است. این لایحه بهطور رسمی با عنوان ۲۳ NYCRR بخش ۵۰۰ شناخته میشود و در سال ۲۰۱۷ اجرایی شده است. این قانون تمام شرکتهای حوزه بانکداری، بیمه و خدمات مالی (در سراسر ایالات متحده) را تحت تأثیر قرار میدهد. بر اساس این قانون، شرکتها باید سیاستهایی در زمینههای مدیریت دادهها، کنترلهای دسترسی و حریم خصوصی مشتریان را اجرا کنند.

همچنین، این قانون روشهای امنیتی قویتر مانند احراز هویت چندعاملی(MFA) را برای محافظت از اطلاعات، الزامی کرده است. اصلاحات جدیدی در نوامبر ۲۰۲۳ به این قانون اضافه شده است. یکی از موارد، اجبار شرکتها به احراز هویت چندعاملی برای دسترسی از راهدور و حسابهای دارای سطح دسترسی بالا است. همچنین سازمانها باید دسترسی به اطلاعات حساس برای تمام کاربران را مورد بررسی قرار دهند. این کار شامل اسکنهای خودکار سیستمهای اطلاعاتی برای شناسایی آسیبپذیریها خواهد بود.

همچنین، در اصلاحات جدید به سازمانها در خصوص امنیت دسترسی و احراز هویت نیز توصیههایی شده است. سازمانها در این خصوص به هویتهای تایید شده بهصورت رمزنگاری و جلوگیری از حملات فیشینگ، توصیه شدهاند. از این رو باید از احراز هویت چند عاملی بدون رمزعبور (passwordless)، بر اساس استاندارد FIDO استفاده کنند. این فناوریها میتوانند به شرکتها در بهبود انطباق با مقررات سختگیرانه و در حال تحول مانند NYDFS کمک کنند.

ایالات متحده – قانون گرام-لیچ-بلی (GLBA)

قانون گرام-لیچ-بلی (GLBA) دارای قاعدهای خاص در مورد حریم خصوصی اطلاعات مالی مصرفکنندگان است. این قانون به طور مستقیم بر امنیت سایبری خدمات مالی تأثیر میگذارد. اشاره این قانون به اطلاعات شخصی غیرعمومی (NPI) است که یک شرکت هنگام ارائه خدمات مالی جمعآوری میکند. جریمههای عدم انطباق با این قانون میتواند تا ۱۰۰,۰۰۰ دلار برای هر تخلف و حتی پنج سال زندان باشد. از این رو رعایت تمامی موارد آن میبایست در دستور کار تمامی سازمانها در این حوزه قرار گیرد.

بریتانیا – قانون حفاظت از دادهها (Data Protection Act)

پس از خروج بریتانیا از اتحادیه اروپا، DPA بهعنوان قانون حفاظت از دادهها در سال ۲۰۱۸ در بریتانیا تصویب شد. این قانون تقریباً مشابه GDPR اتحادیه اروپا است که البته فقط برای شهروندان بریتانیایی اصلاح شده است. الزامات بسیار مشابهی در مورد امنیت دادهها، رضایت و گزارشدهی و جریمهها برای عدم انطباق در این قانون وجود دارد. سایر موارد این قانون نیز، تشابه فراوانی با GDPR دارند. به نظر میرسد به خاطر کامل بودن GDPR موارد بسیاری بدون تغییر، از آن اقتباس گردد.

جهانی – استاندارد امنیت دادههای صنعت کارت پرداخت (PCI DSS)

استانداردPCI DSS شامل پردازشکنندگان پرداخت از شرکتهای اصلی کارتهای اعتباری است. برای دستیابی به انطباق، برنامههای امنیت سایبری خدمات مالی باید چندین تعهد را برآورده کنند. از جمله میتوان به محافظت از دادههای دارنده کارت، رمزگذاری دادهها و احراز هویت و مدیریت دسترسی اشاره کرد. نقضهای PCI DSS میتواند منجر به جریمهها و محدودیتهایی در استفاده از کارتهای اعتباری اصلی شود. نسخه جدید PCI DSS 4.0 الزامات احراز هویت قویتری را بهویژه برای رمزعبور و احراز هویت چندعاملی وضع کرده است.

رمزهای عبور اکنون مشخصات سختگیرانهتری دارند (برای مثال، باید هر ۹۰ روز یکبار بازنشانی شوند). الزامات MFA نیز از دسترسی مدیران به محیط دادههای دارنده کارت فراتر رفته و به تمام اجزای سیستم رسیده است. از جمله ابر، سیستمهای میزبانیشده، برنامههای محلی، دستگاههای امنیتی شبکه، ایستگاههای کاری، سرورها و نقاط انتهایی گسترش یافته است. برای انطباق با نسخه جدید، روشهای خودکار و تأیید هویت امن برای بازنشانی اعتبارنامهها و عوامل احراز هویت توصیه شود. این استاندارد نیاز به تأیید هویت کاربر قبل از تغییر احراز هویت دارد تا از حملات فرآیند بازنشانی جلوگیری کند.

سنگاپور – دستورالعملهای بهداشت سایبری از سوی اداره پولی سنگاپور (MAS)

اداره پولی سنگاپور (MAS) بر مؤسسات مالی در بخشهای بانکداری، بازارهای سرمایه، بیمه و پرداختهای الکترونیک نظارت میکند. MAS مجموعهای از دستورالعملهای بهداشت سایبری را برای سازمانها در دستههای یاد شده صادر کرده است. این دستورالعملها شامل مجموعهای از الزامات قانونی است که مؤسسات مالی باید برای کاهش تهدیدات سایبری رعایت کنند. این دستورالعملها که شامل شش حوزه کلیدی در فضای امنیت سایبری میشوند، موارد زیر را در بر میگیرند:

- ایمنسازی دسترسی به حسابهای مدیریتی

- وصله کردن منظم آسیبپذیریها

- تدوین منظم استانداردها و راهنماهای امنیتی و تست آنها

- سیستمهای دفاع در برابر حریم خصوصی

- محافظت در برابر بدافزارها

- احراز هویت چندعاملی برای هر سیستمی که برای دسترسی به اطلاعات حساس استفاده میشود

ایالات متحده – قانون ساربنز-آکسلی (SOX)

قانون ساربنز-آکسلی در ابتدا برای ثبت افشاگریهای نیازمند ارائه توسط شرکتها به سرمایهگذاران و تعیین مجازاتهای نقض قوانین ایجاد شد. این قانون به مدیران در صورت نقض تا ۱ میلیون دلار جریمه و ۱۰ سال زندان تحمیل خواهد نمود. از آن زمان، این قانون برای در نظر گرفتن مسائل امنیت سایبری به روزرسانی شده است. اکنون، تمام شرکتها موظف به اعلام انطباق با بهروشهای امنیتی در زمینههایی مانند احراز هویت و امنیت دادهها هستند. برای اطمینان از اثبات هویت ایمن کارکنان، احراز هویت قوی بیومتریک و تجهیز به KYE باید در سازمانها اجرا شود.

اتحادیه اروپا – دستورالعمل خدمات پرداخت ۲ یا همان PSD2

الزام PSD2 برای تسهیل ادغام و اشتراک دادهها توسط شرکتهای خدمات مالی و ایمنتر کردن سیستمهای پرداخت معرفی شد. علاوه بر این، این قانون استانداردهای فنی خاصی را برای احراز هویت قوی مشتری (SCA) تعیین کرده است. این اقدامات شامل تمام شرکتهایی است که به مصرفکنندگان در اتحادیه اروپا خدمات ارائه میدهند. همچنین هر پرداختی که در اتحادیه اروپا آغاز، در آن عبور یا به پایان میرسد را نیز در برمیگیرد. این امر الزامات روشنی را برای امنیت سایبری خدمات مالی وضع میکند، حتی برای شرکتهای خارج از اتحادیه اروپا.

نسخه بهروزشدهای از این چارچوب، یعنی PSD3، در حال بررسی است. PSD3 تغییرات مهمی برای بانکها و ارائهدهندگان خدمات پرداخت غیربانکی (PSP) و همچنین مصرفکنندگان به ارمغان خواهد آورد. این تغییرات شامل قوانین جدید احراز هویت قوی مشتری (SCA) است. قوانینی که دسترسی به دادهها، حفاظت از پرداختها و احراز هویت کاربران را امنتر خواهد کرد. انتظار میرود نسخه نهایی آن در پایان سال ۲۰۲۴ منتشر و در سال ۲۰۲۶ اجرایی شود.

ایالات متحده – استانداردهای FFIEC

کمیته ارزیابی مؤسسات مالی فدرال (FFIEC) نهاد تعیینکننده استانداردها برای تمام مؤسسات این حوزه است. بهروشهای امنیت سایبری FFIEC شامل راهنماییهایی در خصوص احراز هویت مؤثر و مدیریت ریسک دسترسی است. استانداردهای احراز هویت FFIEC بهشدت بر احراز هویت چندعاملی بهعنوان کنترلی حیاتی برای جلوگیری از نقض دادهها تأکید دارند. این استانداردها کاملا مشابه با الزامات احراز هویت مشتری قوی (SCA) در PSD2هستند. این اسناد به استانداردهای NIST مانندSP 1800-17 و SP 800-63B اشاره دارند که راهنماییهای پیادهسازی MFA بدون رمزعبور FIDO هستند.

اتحادیه اروپا – دستورالعمل NIS2

NIS2 یا دستورالعمل امنیت شبکه و اطلاعات ۲ یک مقررات بهروز شده از اتحادیه اروپا است. این دستورالعمل برای تقویت امنیت سایبری در صنایع مختلف طراحی شده است. NIS2 با گسترش دامنه و وضع قوانین سختتر در مورد شیوههای امنیتی و گزارشدهی حوادث، مجازاتهای سنگینتری وضع نموده است. بر اساس NIS2، بخشهای انرژی، مالی، حمل و نقل و بهداشت، باید پروتکلهای امنیت سایبری قوی را پیادهسازی کنند. این پروتکلها شامل مدیریت ریسک، احراز هویت و دسترسی قوی و استانداردهای دقیق گزارشدهی حوادث میشود. این دستورالعمل همچنین استفاده از احراز هویت چندعاملی و احراز هویت پیوسته را اجباری نموده است.

ایالات متحده – چارچوب امنیت سایبری NIST نسخه ۲.۰

چارچوب امنیت سایبری NIST (CSF) راهنمای کسبوکارها برای مدیریت ریسکهای امنیت سایبری است. نسخه جدید آن، CSF 2.0، بر تکامل فناوری برای مهاجرت به فضای ابری وSaaS متمرکز است. این کار با افزودن مفهوم حاکمیت برای تصمیمگیری بهتر در مورد امنیت سایبری انجام شده است. این چارچوب بهویژه برای سازمانهای مالی وابسته بهSaaS و راهحلهای ابری اهمیت زیادی دارد. اینگونه سازمانها، غالبا دارای حجم زیادی از دادههای حساس هستند که باید از نشت داده و حملات سایبری محافظت شوند. در این چارچوب، برای تأیید هویت پیوسته کاربران، احراز هویت تطبیقی توصیه شده تا امنیت در طول نشست تضمین شود.

کالیفرنیا – قانون حریم خصوصی مصرفکنندگان کالیفرنیا (CCPA)

قانون CCPA مخفف California Consumer Privacy Act است. این قانون با هدف حفاظت از حقوق حریم خصوصی و حمایت از مصرفکنندگان در کالیفرنیا معرفی شده است. در واقع در ایالت کالیفرنیا، تلاش شده است تا از حقوق افراد و مصرفکنندگان در برای تهدیدات سایبری حفاظت شود. این قانون بر هر شرکتی با شرایط زیر که با مصرفکنندگان کالیفرنیایی تعامل داشته باشد تأثیر گذار خواهد بود. جریمهها میتوانند تا ۲,۵۰۰ دلار برای تخلفات غیرعمدی و ۷,۵۰۰ دلار برای تخلفات عمدی افزایش یابد. در صورت نشت دادهها این جریمهها به ازای هر رکورد دزدیدهشده ضرب خواهند شد.

- درآمد ناخالص بیش از ۲۵ میلیون دلار

- خرید، فروش یا دریافت دادههای شخصی ۵۰,۰۰۰ مصرفکننده

- کسب بیش از نصف درآمد خود از فروش اطلاعات شخصی مصرفکنندگان

اتحادیه اروپا – قانون حفاظت از دادهها (GDPR)

تمام شرکتهایی که دادههای شهروندان اتحادیه اروپا را پردازش میکنند تحت تأثیرGDPR قرار دارند. این قانون نحوه استفاده و محافظت از دادهها و نحوه دریافت رضایت برای جمعآوری آنها را تعیین میکند. علاوه بر استفاده از دادهها، گزارشدهی بهموقع نقضها نیز در صورتی تاثیرگذاری بر شهروندان اروپا، الزامی است. برای امنیت سایبری خدمات مالی، رعایت GDPR ضروری است. عدم رعایت آن میتواند منجر به جریمههای ۲۰ میلیون یورویی یا ۴٪ از درآمد جهانی شرکتها شود. بزرگترین جریمه این قانون تاکنون برای آمازون با مبلغ ۸۸۸ میلیون دلار اعمال شده است.

طرح امنسازی زیرساختهای حیاتی افتا

طرح امنسازی از سوی مرکز راهبردی افتای ریاست جمهوری به سازمانهای دارای زیرساخت حیاتی ابلاغ شده است. این طرح فرآیندی متشکل از هفت گام را برای انجام امور مرتبط با امنسازی زیرساختهای حیاتی پیشنهاد میدهد. این فرآیند با تشکیل کمیته اجرای طرح آغاز و با ایجاد پروفایل و تعیین سطح بلوغ امنیتی موجود ادامه مییابد. سپس، تعیین سطح بلوغ مطلوب، تدوین برنامه عملیاتی، تایید آن توسط افتا، پیادهسازی آن و نهایتا ممیزی آن قرار دارد.

نکته مهم در این طرح، وجود یک دامنه کامل برای احراز هویت و مدیریت دسترسی است. در این دامنه، دستهای از فعالیتهای کنترل دسترسی وجود دارد که شامل الزامات این حوزه است. یکی از موارد مهم در این دسته، اشاره به احراز هویت چندعاملی برای دسترسیهای ویژه است. در واقع مرکز افتا، برای دسترسیهای ویژه، شیوههای معمول و سنتی را قابل قبول نمیداند. لذا برای اطمینان از رعایت الزامات احراز هویت خدمات مالی، باید از شیوههای جدید، همچون ورود بدون رمزعبور استفاده شود.

الزامات مرکز داده سازمان پدافند غیرعامل

سازمان پدافند غیرعامل، برای مراکز داده در سطح کشور، الزامات خاصی را تدوین و بروزرسانی مینماید. این الزام بر ساخت مراکز داده جدید و یا امنسازی موارد کنونی اعمال میگردد. از نکات مهم این الزام، اشاره به احراز هویت چندعاملی برای دسترسی به تجهیزات مهم شبکه در مرکز داده است. در نتیجه دسترسی به مواردی همچون روترها، سرورهای مانیتورینگ و بسیاری دیگر از تجهیزات، نیازمند شیوههای احراز هویت چندعاملی است. رعایت الزامات احراز هویت خدمات مالی پدافند نیز به دلیل قرار گرفتن در دسته زیرساختهای حیاتی، اجباری میباشد.

دستیابی به الزامات احراز هویت خدمات مالی با راهکار نشانه

وقتی کسبوکارها در رعایت الزامات احراز هویت خدمات مالی کوتاهی میکنند، با جریمههای مالی و افزایش نظارت مواجه میشوند. نکته مهمتر آن است، که عدم رعایت این موارد، خطر وقوع حوادث امنیت سایبری را بالاتر میبرد. علاوه بر اختلالات عملیاتی و کاهش درآمد، حوادث سایبری ممکن است ماهها یا حتی سالها تبعات به همراه داشته باشند. از این رو رعایت این الزامات، میتواند کمک بزرگی در دستیابی به ثبات برای سازمانها باشد.

خدمات مالی همواره در معرض خطر بالای حملات سایبری هستند. برای مقابله با این تهدیدات، الزاماتی معرفی شدهاند تا اطمینان حاصل کنند که بهروشها در این صنعت بکار گرفته میشوند. یکی از نکات مشترک در بسیاری از این الزامات، استفاده از شیوههای احراز هویت قوی است. راهکار نشانه با ارائه احراز هویت بدون رمزعبور، پاسخی برای ایمنسازی سازمانهای مالی در این حوزه است. این محصول که در شرکت رهسا (رهآورد سامانههای امن) تولید شده، تجربه کاربری را نیز بسیار بهبود میبخشد. برای کسب اطلاعات بیشتر در این خصوص، با همکاران ما در تیم نشانه در تماس باشید.

اطلاعات بیشتر در خصوص احراز هویت چند عاملی و شیوههای نوین آن را در مقاله احراز هویت چند عاملی MFA: مزایا، معایب، آینده مطالعه کنید.

روندهای احراز هویت کنونی دنیا

روندهای احراز هویت مدتهاست به عنوان یک عنصر کلیدی در امنیت سازمانهای مدرن در حال تغییر است. چرا که قوانین سختتر شدهاند و تهدیدات سایبری نیز به طور فزایندهای توسط هوش مصنوعی تقویت گشتهاند. فناوریهای نوظهور، الگوهای جدید حملات و مقررات جدید همگی در حال تأثیرگذاری بر نحوه تأیید هویتها در سازمانها هستند. روشهای سنتی تأیید هویت و احراز هویت دیگر کافی نیستند. رواج شیوههای کار ترکیبی (دورکاری و در محل)، پیشرفت تکنیکهای تقلب و تقاضا برای تجربه کاربری یکپارچه، موجب تغییر به سمت تأیید هویت مستمر و زمینهمحور شده است. با ورود به سال جاری، به چالشهای کلیدی و روندهای احراز هویت جدید همچون هویت غیرمتمرکز و تایید هویت چندعاملی و تأثیرات آنها بر امنیت محل کار نگاهی خواهیم داشت.

افزایش تقلب در مصاحبه و استخدام

در سال اخیر و البته به احتمال زیاد در سال جدید، به طور فزایندهای، سازمانها متوجه میشوند که فردی که فکر میکردند برای یک شغل استخدام کردهاند، در واقع همان فردی نیست که وارد سازمان شده است. شاید برای برخی کشورها همچون ایران که جذب افراد خارجی در آن دشوار است، چنین موضوعی کمتر رخ دهد. اما به طور مثال، افبیآی و سایر آژانسها در سال گذشته، چندین هشدار در مورد کارکنان IT تقلبی از کره شمالی که با استفاده از هویتهای جعلی وارد شرکتهای ایالات متحده شدهاند، صادر کردند.

آخرین بیانیه افبیآی هشدار داد که خطرات این موضوع بیشتر شده است، به طوری که کارکنان IT کره شمالی با نگه داشتن دادهها و کدهای اختصاصی دزدیده شده به عنوان گروگان، شرکتها را مجبور به پرداخت باج میکنند. با این حال، تمرکز بر تهدیدات از سوی کره شمالی، هرچند که به وضوح جدی است، باعث پنهان شدن گستردگی و شدت رو به رشد این مشکل شده است.

مجرمان از همهگیری کار از راه دور برای اجرای فریب و تغییر استفاده میکنند و از دیپفیکها برای جعل شخصیت نامزدهای شغلی در هنگام مصاحبه و فرآیندهای تأیید هویت بهره میبرند. فردی که در روز اول وارد سازمان میشود و دسترسی به سیستمها را دریافت میکند، همان فردی نیست که از فیلتر اولیه عبور کرده است. انگیزهها از موارد نسبتا بیضرر (برای مثال، تلاش برای به دست آوردن شغلی که فرد واجد شرایط آن نیست) تا تلاشهای بدخواهانه برای دسترسی به سیستمهای سازمانی متغیر است.

حملات مهندسی اجتماعی به میز خدمت با استفاده از هوش مصنوعی

بازنشانی اعتبارها همچنان یک آسیبپذیری عمده است، زیرا مهاجمان با فریب دادن عوامل میز خدمت قادر به دور زدن پروتکلهای امنیتی میشوند. بیشتر میزهای خدمات IT با کارکنان محدودی فعالیت میکنند و حجم بالایی از تماسها را مدیریت میکنند که بسیاری از آنها شامل مشکلات مربوط به رمز عبور یا احراز هویت چندعاملی (MFA) هستند. مهاجمان اغلب از طبیعت انسانی و اطلاعات عمومی موجود برای فریب دادن کارکنان میز خدمات استفاده کرده و در نهایت به اعتبارهای قانونی دسترسی پیدا میکنند.

پس از ورود به سیستم، آنها میتوانند به سیستمهای حساس دسترسی پیدا کرده، امتیازات را افزایش دهند و به صورت افقی در سازمان حرکت کنند — اغلب بدون اینکه هشدارهای امنیتی را فعال کنند. این حملات بسیار خطرناک هستند زیرا از کنترلهای امنیتی سنتی عبور میکنند. حتی با وجود سیاستهای قوی احراز هویت، یک حمله مهندسی اجتماعی به خوبی اجرا شده میتواند به مهاجم همان دسترسیای را بدهد که یک کارمند مجاز دارد.

مجرمان سایبری از تاکتیکهایی مانند ایجاد احساس اضطرار، ادعای نقش مقامات عالی رتبه یا استفاده از اطلاعات داخلی مانند اطلاعات سرقت شده از منابع عمومی برای معتبر نشان دادن درخواستهای خود استفاده میکنند. هوش مصنوعی مولد این طرحها را حتی قانعکنندهتر کرده است و به مهاجمان این امکان را میدهد که الگوهای گفتاری را شبیهسازی کرده، ایمیلهای واقعی بنویسند یا حتی در زمان واقعی صدای دیپفیک تولید کنند.

پذیرش تایید هویت چندعاملی (Multi-Factor Verification – MFV)

افزایش حملات به آسیبپذیریهای سیستمهای نیروی کار نیاز مبرم به پیادهسازی روشهای احراز هویت تطبیقی و قدرتمند را نشان میدهد که قادر به شناسایی و خنثی کردن این تهدیدات پیچیده باشند. تایید هویت چندعاملی (MFV) به عنوان تکامل منطقی احراز هویت چندعاملی سنتی (MFA) ظهور کرده است. به جای تکیه بر احراز هویت به عنوان دروازهبان اصلی،MFV احراز هویت تطبیقی و مبتنی بر ریسک را به بخش جداییناپذیر فرآیندهای دسترسی روزانه تبدیل میکند.

این روش عواملی مانند رفتار، بیومتریک و سیگنالهای متنی را برای اعتبارسنجی مستمر هویت کاربر در طول نشست یکپارچه میکند. شیوه MFV میتواند نقاط ضعف در فرآیندهای بحرانی مانند بازیابی اعتبار و ثبت دستگاه را که به طور سنتی از روشهای ناامن مانند پاسخهای مبتنی بر دانش و تماس با خدمات پشتیبانی استفاده میکنند، برطرف کند.

برای مثال، تصور کنید که یک کاربر از یک دستگاه مورد اعتماد وارد سیستم میشود اما رفتاری غیرمنتظره از خود نشان میدهد، مانند دسترسی به فایلهایی که معمولاً برای نقش او نیست یا کار کردن از یک مکان مختلف. بر اساس این سیگنالهای ریسک، تایید هویت چندعاملی (MFV) به صورت بلادرنگ تنظیم میشود و سطح احراز هویت مورد نیاز را افزایش میدهد. با اطمینان از اینکه احراز هویت با تهدید و ریسک موقعیتی تطابق دارد، تایید هویت چندعاملی (MFV) نه تنها خطر ناشی از اعتبارهای سرقتی را کاهش میدهد بلکه فرآیند را سریعتر و کمتر مزاحمگونه میکند.

دستورالعمل NIST 800-63-4: افزایش سطح احراز و تایید هویت

پیشنویس دستورالعملهای NIST SP 800-63-4 که قرار است در سال 2025 منتشر شوند، بهروزرسانیهای قابل توجهی را برای تقویت استانداردهای اثبات و احراز هویت معرفی میکنند. این تغییرات شامل مقررات سختگیرانهتری برای اثبات هویت از راه دور است، که روشهای پیشرفتهای مانند تطابق بیومتریک و احراز هویت مدارک زنده برای ورود از راه دور را شامل میشود. دستورالعملهای پیشنویس همچنین تأکید بر ارزیابی ریسک دارند و سازمانها را تشویق میکنند تا سطح ریسک هر تراکنش مرتبط با هویت را ارزیابی کرده و اقدامات احراز هویت را بر اساس آن اعمال کنند.

تشخیص تقلب نیز یکی از حوزههای مهم است که نیاز به شناسایی و کاهش تقلبهای احتمالی در فرآیندهای احراز هویت دارد. این دستورالعملها بر تغییر به سمت احراز هویت مداوم به عنوان جزء حیاتی از فرآیند احراز هویت تأکید دارند. سازمانهایی که به دنبال همراستایی با NIST 800-63-4 هستند باید راهحلهای دقیق و مقیاسپذیری را برای تقویت امنیت و برآوردن نیازهای انطباقی اتخاذ کنند.

ظهور هویت غیرمتمرکز

سیستمهای هویت غیرمتمرکز از سال 2025 شروع به جذب توجه در محیطهای کاری خواهند کرد. سازمانها میتوانند با ادغام مدارک قابل تایید مانند اعتبارنامههای Microsoft Verified ID در فرآیندهای هویتی خود، فرآیندهایی مانند استخدام و بازیابی اعتبارنامهها را به طور قابل توجهی ساده و ایمن کنند. یک روند تأیید هویت غیرمتمرکز مدرن ممکن است شامل مراحل زیر باشد:

- هویت کارمند با استفاده از روشهای پیشرفته اثبات هویت مانند ضبط مدارک، تشخیص حضور و تأیید کارفرما نهایی و تایید میشود.

- پس از تایید، کارمند یک اعتبارنامه امن و قابل تایید که به کیف پول دیجیتال او ارسال شده است، دریافت میکند.

- این اعتبارنامه به کارمند این امکان را میدهد که کارهایی مانند تخصیص کلمات عبور، ثبتنام در مزایا یا بازنشانی اعتبارنامهها را انجام دهد، بدون اینکه به ذخیرهسازی هویت متمرکز نیاز داشته باشد.

این رویکرد غیرمتمرکز نه تنها جریانهای کاری را سادهتر میکند، بلکه با کاهش وابستگی به سیستمهای متمرکز، امنیت را نیز تقویت میکند.

آمادهسازی برای روندهای احراز هویت در آینده

با تکامل روندهای احراز هویت، سازمانها باید خود را برای حفظ امنیت و رقابتپذیری تطبیق دهند. تأیید هویت چندعاملی (MFV)، دفاعهای قوی در برابر مهندسی اجتماعی و هماهنگی با استانداردهای در حال ظهور مانند NIST 800-63-4 برای حفظ امنیت ضروری هستند. راهحلهای هویت غیرمتمرکز پیشرفتهای امیدوارکنندهای در سادهسازی و ایمنسازی فرآیندهای نیروی کار ارائه میدهند، اما تنها زمانی که با شیوههای معتبر اثبات هویت همراه باشند.

راهکار احراز هویت بدون رمز عبور نشانه، بهطور خاص برای کمک به سازمانها در عبور از این چالشها طراحی شده است. نشانه که محصول شرکت رهسا (رهآورد سامانههای امن) است، احراز هویت بدون رمز عبور مقاوم در برابر فیشینگ را در یک جریان دسترسی ساده و کاربرپسند ادغام میکند. این راهکار به سازمانها این امکان را میدهد که فرآیندهای تأیید هویت را متناسب با محیطها و موارد استفاده خاص خود سفارشی کنند. برای اطلاع از نحوه کمک نشانه به سازمان شما، با همکاران ما در تیم فروش یا پشتیبانی در تماس باشید.

اطلاعات بیشتر در خصوص احراز هویت چند عاملی و شیوههای نوین آن را در مقاله احراز هویت چند عاملی MFA: مزایا، معایب، آینده مطالعه کنید.