فیشینگ چیست؟ شناخت و مقابله با خطرناکترین تهدید سایبری

فیشینگ چیست سؤالی است که هر کاربر اینترنت باید پاسخ آن را بداند. فیشینگ یا phishing یکی از رایجترین و خطرناکترین روشهای کلاهبرداری آنلاین است که سالانه میلیاردها دلار خسارت به افراد و سازمانها وارد میکند. در neshane.co، ما با ارائه راهکارهای احراز هویت پیشرفته و بدون رمز عبور، در خط مقدم مبارزه با حملات فیشینگ قرار داریم.

تعریف و انواع فیشینگ

فیشینگ چیست؟ در سادهترین تعریف، فیشینگ تکنیکی است که مجرمان سایبری با جعل هویت سازمانها یا افراد معتبر، سعی در سرقت اطلاعات حساس کاربران دارند. واژه phishing از کلمه “fishing” (ماهیگیری) گرفته شده و به دام انداختن کاربران با طعمههای فریبنده اشاره دارد.

فیشینگ ایمیلی

ایمیل فیشینگ رایجترین نوع حملات فیشینگ است. در این روش، مهاجمان ایمیلهایی ارسال میکنند که ظاهری مشابه ایمیلهای سازمانهای معتبر دارند. این ایمیلها معمولاً:

- حاوی لینکهای مخرب به سایتهای جعلی هستند

- درخواست اطلاعات حساس مانند رمز عبور یا شماره کارت دارند

- ایجاد حس فوریت و اضطرار میکنند

- دارای پیوستهای آلوده هستند

در راه کار نشانه، با استفاده از احراز هویت FIDO و حذف رمزهای عبور، ریسک سرقت اعتبارنامه از طریق ایمیل فیشینگ را به صفر میرسانیم.

Spear Phishing

برخلاف حملات فیشینگ عمومی، Spear Phishing حملاتی هدفمند و شخصیسازی شده هستند. مهاجمان در این روش:

- اطلاعات دقیقی از قربانی جمعآوری میکنند

- ایمیلها یا پیامهای بسیار شخصیسازی شده ارسال میکنند

- از اطلاعات شبکههای اجتماعی سوءاستفاده میکنند

- معمولاً مدیران ارشد یا کارمندان کلیدی را هدف قرار میدهند

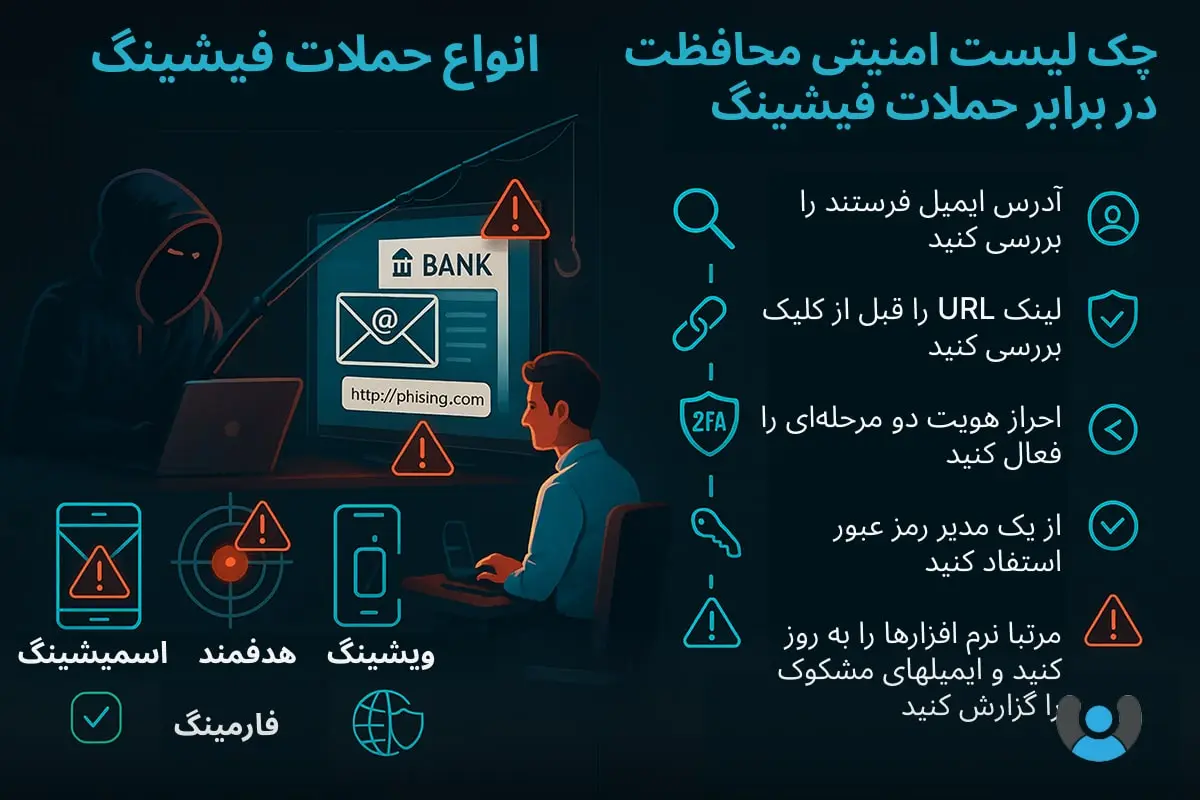

سایر انواع حملات فیشینگ

- Smishing (SMS Phishing): حملات از طریق پیامک که در ایران با عناوینی مانند “برنده جایزه شدید” رایج است.

- Vishing (Voice Phishing): تماسهای تلفنی جعلی که مدعی هستند از بانک یا سازمانهای دولتی تماس میگیرند.

- Pharming: هدایت کاربران به وبسایتهای جعلی از طریق دستکاری DNS.

- Clone Phishing: کپیبرداری از ایمیلهای معتبر قبلی و ارسال مجدد با لینکهای مخرب.

نشانههای تشخیص فیشینگ

برای پاسخ به سؤال فیشینگ چیست و چگونه آن را تشخیص دهیم، باید با نشانههای هشداردهنده آشنا شویم:

بررسی آدرس ایمیل

اولین و مهمترین قدم در تشخیص ایمیل فیشینگ، بررسی دقیق آدرس فرستنده است:

- دامنههای مشابه اما متفاوت: مثلاً com به جای amazon.com

- استفاده از سرویسهای ایمیل رایگان: بانکها هرگز از Gmail یا Yahoo استفاده نمیکنند

- کاراکترهای اضافی یا عجیب: مانند support@amaz0n-security.com

- نام نمایشی جعلی: نام ظاهری ممکن است “بانک ملت” باشد اما آدرس واقعی متفاوت است

لینکهای مشکوک

لینکها ابزار اصلی کلاهبرداری آنلاین هستند. قبل از کلیک:

- ماوس را روی لینک نگه دارید: URL واقعی در گوشه پایین مرورگر نمایش داده میشود

- کوتاهکنندههای URL را بررسی کنید: لینکهای ly یا tinyurl میتوانند مشکوک باشند

- HTTPS را تأیید کنید: اما توجه کنید که وجود HTTPS به تنهایی نشانه امنیت نیست

- پارامترهای عجیب در URL: مانند ?redirect=malicious-site.com

سایر نشانههای هشدار

- اشتباهات املایی و گرامری: سازمانهای معتبر معمولاً محتوای بینقص تولید میکنند

- درخواستهای غیرمعمول: هیچ سازمان معتبری رمز عبور را از طریق ایمیل درخواست نمیکند

- تهدید و فوریت: “حساب شما ظرف 24 ساعت بسته میشود”

- پیوستهای مشکوک: فایلهای exe، zip یا مستندات ماکرودار

روشهای محافظت از حملات صیادی

در neshane.co، ما معتقدیم پیشگیری بهترین راه مقابله با حملات فیشینگ است:

استفاده از احراز هویت دو عاملی 2FA

احراز هویت دو عاملی (2FA) مؤثرترین روش محافظت در برابر phishing است. حتی اگر مهاجمان رمز عبور شما را بدست آورند:

- بدون عامل دوم نمیتوانند وارد حساب شوند

- شما از تلاش برای ورود غیرمجاز مطلع میشوید

- فرصت تغییر فوری رمز عبور را دارید

راهکار نشانه با ارائه احراز هویت FIDO2، بالاترین سطح محافظت در برابر فیشینگ را فراهم میکند. توکنهای FIDO ما:

- مقاوم در برابر تمام انواع حملات فیشینگ هستند

- نیازی به رمز عبور ندارند که سرقت شود

- با تأیید دامنه، از ورود به سایتهای جعلی جلوگیری میکنند

آموزش کارکنان

- انسان همیشه ضعیفترین حلقه امنیتی است. برنامه آموزش امنیت سایبری باید شامل:

- شبیهسازی حملات فیشینگ: ارسال ایمیلهای آزمایشی برای سنجش آگاهی

- آموزشهای دورهای: حداقل هر 3 ماه یکبار

- بهروزرسانی درباره تهدیدات جدید: کلاهبرداری آنلاین دائماً در حال تکامل است

- ایجاد فرهنگ گزارشدهی: تشویق کارکنان به گزارش موارد مشکوک

راهکارهای فنی

فیلترهای ضد اسپم پیشرفته: بسیاری از ایمیلهای فیشینگ را در مرحله اول مسدود میکنند

سیستمهای تشخیص ناهنجاری: رفتارهای غیرعادی در شبکه را شناسایی میکنند

Sandboxing: اجرای پیوستها در محیط ایزوله قبل از تحویل

DMARC, SPF, DKIM: پروتکلهای احراز هویت ایمیل

اقدامات احتیاطی شخصی برای جلوگیری از Phishing

- هرگز مستقیماً روی لینکهای ایمیل کلیک نکنید: به جای آن، مستقیماً به وبسایت مورد نظر بروید

- اطلاعات حساس را فقط در سایتهای امن وارد کنید: آدرس را دستی تایپ کنید

- از مدیر رمز عبور استفاده کنید: آنها فقط در دامنههای صحیح رمز را وارد میکنند

- بهروزرسانی منظم نرمافزارها: بسیاری از حملات از آسیبپذیریهای شناخته شده استفاده میکنند

اقدامات پس از حمله فیشینگ

اگر قربانی حملات فیشینگ شدهاید، سرعت عمل حیاتی است:

اقدامات فوری (0-60 دقیقه)

- تغییر فوری رمزهای عبور: ابتدا حسابهای مالی، سپس ایمیل و شبکههای اجتماعی

- فعالسازی 2FA: در تمام حسابهایی که امکان دارد

- بررسی فعالیتهای مشکوک: تراکنشهای بانکی، ورودهای غیرمجاز

- اطلاعرسانی به IT: اگر حمله سازمانی بوده است

اقدامات میانمدت (1-7 روز)

- اسکن کامل سیستم: با آنتیویروس بهروز

- بررسی تنظیمات حسابها: قوانین فوروارد ایمیل، دسترسیهای اپلیکیشن

- هشدار به مخاطبین: ممکن است مهاجم از حساب شما برای حملات بعدی استفاده کند

- ثبت شکایت: در پلیس فتا یا مراجع ذیربط

پیشگیری از حملات آینده

- مهاجرت به احراز هویت بدون رمز عبور: راهکار نشانه از neshane.co

- آموزش خود و اطرافیان: درباره فیشینگ چیست و چگونه از آن جلوگیری کنیم

- بازنگری در فرآیندهای امنیتی: شناسایی نقاط ضعف

نقش راهکار نشانه در مبارزه با فیشینگ

در neshane.co، ما با ارائه راهکارهای نوآورانه احراز هویت، در خط مقدم مبارزه با phishing قرار داریم:

- توکنهای FIDO نشانه: با تأیید رمزنگاری دامنه، ورود به سایتهای جعلی غیرممکن است

- نشانه موبایل: تبدیل گوشی هوشمند به کلید امنیتی مقاوم در برابر فیشینگ

- SSO سازمانی: یک نقطه ورود امن برای تمام سیستمها

- احراز هویت ویندوز: حذف رمزهای عبور از دسکتاپها

- راهکارهای دورکاری امن: محافظت از کارمندان در هر مکان

آمارهای تکاندهنده حملات صیادی

- 91% از حملات سایبری با ایمیل فیشینگ آغاز میشوند

- هر 14 ثانیه یک کسبوکار قربانی فیشینگ میشود

- 4 میلیارد ایمیل فیشینگ روزانه ارسال میشود

- 30% از ایمیلهای فیشینگ توسط کاربران باز میشوند

این آمارها نشان میدهند که دانستن فیشینگ چیست دیگر یک انتخاب نیست، بلکه یک ضرورت است.

نتیجهگیری

فیشینگ تهدیدی جدی و رو به رشد است که هر فرد و سازمانی را تهدید میکند. با این حال، با آگاهی، آموزش و استفاده از تکنولوژیهای مناسب مانند راهکارهای neshane.co، میتوان به طور مؤثر از حملات فیشینگ جلوگیری کرد.

در عصر دیجیتال، امنیت مسئولیتی مشترک است. هر کلیکی که انجام میدهیم، هر لینکی که باز میکنیم، و هر اطلاعاتی که به اشتراک میگذاریم، میتواند دری برای کلاهبرداری آنلاین باشد یا سدی در برابر آن.

🛡️ همین امروز امنیت دیجیتال خود را تضمین کنید!

🔐 راهکارهای احراز هویت بدون رمز عبور نشانه

🛡️ خرید توکن امنیتی (FIDO) نشانه

💬 مشاوره رایگان با کارشناسان امنیت سایبری

با راهکار نشانه، تهدیدات phishing یک قدم جلوتر باشید!

پشتیبانی نشانه : 91096551-021

احراز هویت دو عاملی: سپر دفاعی حسابهای دیجیتال شما

در عصر دیجیتال کنونی که میلیاردها تراکنش آنلاین روزانه انجام میشود و اطلاعات حساس ما در فضای مجازی ذخیره میگردد، احراز هویت دو عاملی (2FA) به عنوان یکی از مهمترین ابزارهای امنیتی، نقشی حیاتی در حفاظت از داراییهای دیجیتال ما ایفا میکند. در neshane.co، ما با درک عمیق از نیازهای امنیتی کاربران ایرانی، راهکارهای پیشرفتهای برای تایید دو مرحلهای ارائه میدهیم که هم امن و هم کاربرپسند هستند.

مفهوم احراز هویت دو عاملی

احراز هویت دو عاملی یا Two Factor Authentication فرآیندی امنیتی است که در آن کاربران برای دسترسی به حسابهای آنلاین خود، باید دو یا چند مرحله تأیید هویت را پشت سر بگذارند. این روش که به اختصار 2FA نامیده میشود، با افزودن لایههای امنیتی اضافی، احتمال دسترسی غیرمجاز به حسابها را به طور چشمگیری کاهش میدهد.

برخلاف روش سنتی که تنها بر رمز عبور تکیه دارد، احراز هویت دو مرحلهای از ترکیب عوامل مختلف استفاده میکند. این عوامل معمولاً شامل موارد زیر هستند:

عوامل دانشی (Something You Know)

این دسته شامل اطلاعاتی است که تنها کاربر از آنها آگاه است، مانند رمز عبور، PIN، یا پاسخ به سؤالات امنیتی. در neshane.co، ما توصیه میکنیم که این عامل را با سایر روشهای تأیید دو مرحلهای ترکیب کنید.

عوامل مالکیتی (Something You Have)

این عامل به وسیلهای اشاره دارد که در اختیار کاربر است، مانند گوشی همراه، توکن سختافزاری، یا کارت هوشمند. راهکار نشانه از neshane.co با پشتیبانی از انواع دستگاههای RFID/NFC، این عامل را به شکلی نوآورانه پیادهسازی کرده است.

عوامل ذاتی (Something You Are)

این دسته شامل ویژگیهای بیومتریک مانند اثر انگشت، تشخیص چهره، یا اسکن عنبیه است که در دستگاههای مدرن به طور گسترده استفاده میشود.

تفاوت 2FA با رمز عبور ساده

استفاده از رمز عبور به تنهایی، مانند قفل کردن در خانه با یک کلید است. اما احراز هویت دو عاملی مانند افزودن یک قفل دیگر، دوربین مداربسته و سیستم آلارم است. حتی اگر سارق کلید شما را داشته باشد (رمز عبور شما لو رفته باشد)، باز هم نمیتواند وارد شود.

آمارها نشان میدهند که بیش از 80% از نقضهای امنیتی به دلیل رمزهای عبور ضعیف یا مشترک رخ میدهد. با فعالسازی 2FA، حتی اگر رمز عبور شما در دارک وب فروخته شود، هکرها نمیتوانند به حساب شما دسترسی پیدا کنند.

انواع روشهای 2FA

2FA پیامکی (SMS)

یکی از متداولترین روشهای احراز هویت دو مرحلهای، ارسال کد تأیید از طریق پیامک است. در این روش، پس از وارد کردن رمز عبور، یک کد 4 تا 8 رقمی به شماره موبایل ثبتشده ارسال میشود.

مزایا:

- سادگی استفاده برای همه کاربران

- عدم نیاز به نصب برنامه اضافی

- پشتیبانی گسترده در اکثر سرویسها

معایب:

- آسیبپذیری در برابر حملات SIM Swap

- وابستگی به پوشش شبکه موبایل

- امکان رهگیری پیامکها

در راه کار احراز هویت نشانه، ما همواره به کاربران توصیه میکنیم که از روشهای امنتر Two Factor Authentication مبتنی بر استاندارد FIDO استفاده کنند.

اپلیکیشنهای Authenticator

اپلیکیشنهای تولیدکننده کد مانند Google Authenticator، Microsoft Authenticator و Authy، از الگوریتمهای رمزنگاری پیشرفته برای تولید کدهای زمانمحور (TOTP) یا مبتنی بر شمارنده (HOTP) استفاده میکنند. این کدها معمولاً هر 30 ثانیه تغییر میکنند و حتی در حالت آفلاین نیز کار میکنند. اپلیکیشن نشانه یکی از امنترین شیوههای احراز هویت بوده که مبتنی بر استاندارد FIDO است.

ویژگیهای کلیدی:

- تولید کد بدون نیاز به اینترنت

- امنیت بالاتر نسبت به SMS

- پشتیبانی از چندین حساب در یک اپلیکیشن

- قابلیت بکاپگیری و بازیابی

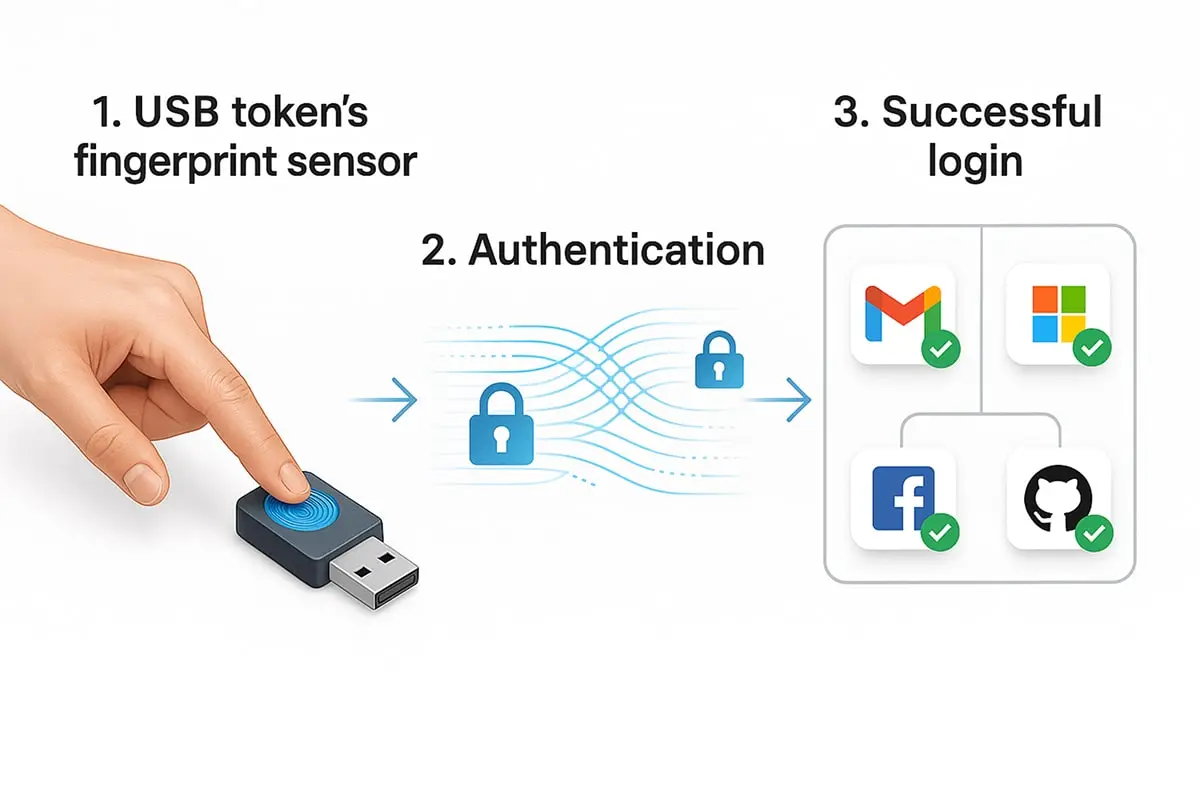

توکنهای سختافزاری (کلید امنیتی)

توکنهای فیزیکی نمایانگر بالاترین سطح امنیت در احراز هویت دو عاملی هستند. این دستگاهها که معمولاً از طریق USB، NFC یا Bluetooth به سیستم متصل میشوند، از استانداردهای امنیتی پیشرفتهای مانند FIDO2 و WebAuthn استفاده میکنند.

راهکار نشانه، با بهرهگیری از استاندارد FIDO، امکان استفاده از کلید امنیتی فایدو (نشانه توکن) را برای احراز هویت امن فراهم میکند. این محصول نوآورانه میتواند. توکن سختافزاری امنیتی تجربهای بدون رمز عبور ارائه دهد

احراز هویت بیومتریک

روشهای بیومتریک شامل اثر انگشت، تشخیص چهره، اسکن عنبیه و حتی تشخیص صدا میشوند. این روشها به عنوان بخشی از تأیید دو مرحلهای میتوانند امنیت بسیار بالایی ارائه دهند، زیرا جعل آنها بسیار دشوار است.

نحوه فعالسازی احراز هویت دو عاملی در پلتفرمهای مختلف

در ادامه نحوه فعالسازی احراز هویت دو عاملی را در پلتفرمهای مختلف توضیح میدهیم.

Google و Gmail

حساب Google یکی از مهمترین حسابهای آنلاین اکثر کاربران است. برای فعالسازی 2FA در Google:

- به آدرس google.com بروید

- در بخش “Security” گزینه “Two Step Verification” را انتخاب کنید

- شماره موبایل خود را وارد کرده و تأیید کنید

- روشهای اضافی مانند Google Prompt یا Security Key را اضافه کنید

Google همچنین از کلیدهای امنیتی سازگار با FIDO پشتیبانی میکند که میتوانید از راهکار نشانه neshane.co برای این منظور استفاده کنید.

شبکههای اجتماعی

Facebook و Instagram

برای فعالسازی احراز هویت دو مرحلهای در این پلتفرمها:

- به تنظیمات امنیتی بروید

- گزینه “Two-Factor Authentication” را انتخاب کنید

- بین SMS، Authentication App یا Security Key انتخاب کنید

Twitter (X)

توییتر از انواع مختلف 2FA پشتیبانی میکند:

- پیامک (برای همه کاربران)

- اپلیکیشن احراز هویت (برای همه کاربران)

- کلید امنیتی (تنها برای Twitter Blue)

لینکدین به عنوان شبکه حرفهای، اهمیت ویژهای به امنیت میدهد:

- در تنظیمات حساب، بخش “Sign in & security” را باز کنید

- “Two-step verification” را فعال کنید

- روش دلخواه احراز هویت دو عاملی را انتخاب کنید

سرویسهای بانکی و مالی

اکثر بانکها و موسسات مالی در کشور از نوعی احراز هویت دو عاملی استفاده میکنند. معمولاً این روشها شامل:

– رمز پویا (SMS OTP) از طریق پیامک

– توکنهای فیزیکی بانکی (دستگاه رمزیاب)

– اپلیکیشنهای موبایل بانک

در neshane.co، ما با تعدادی از بانکها و موسسات مالی همکاری میکنیم تا راهکارهای امنتر و کاربرپسندتری برای تأیید دو مرحلهای ارائه دهیم. این راهکار بدون گذرواژه (Passwordless) بوده و بر اساس استاندارد نوینFIDO (فیدو) کار میکند.

بهترین روشهای 2FA

بر اساس تحقیقات و تجربه ما در نشانه، روشهای احراز هویت دو عاملی را میتوان بر اساس امنیت و سهولت استفاده رتبهبندی کرد:

-

کلیدهای امنیتی FIDO2/WebAuthn

بالاترین امنیت، مقاومت در برابر فیشینگ

راهکار نشانه با پشتیبانی کامل از این استاندارد، امکانات منحصربهفرد نشانه توکن را ارائه میدهد:

- احراز هویت بدون رمز عبور

- مقاومت 100% در برابر حملات فیشینگ

- سرعت بالا در فرآیند ورود

- پشتیبانی از چندین حساب با یک دستگاه

-

اپلیکیشنهای Authenticator

امنیت بالا، در دسترس در همه جا

اپلیکیشنهایی مانند Authy و Microsoft Authenticator که قابلیت همگامسازی ابری دارند، گزینه مناسبی برای اکثر کاربران هستند. راهکار نشانه موبایل، امنترین شیوه احراز هویت بر اساس استاندارد FIDO2 بوده و علاوه بر سهولت استفاده، نیازی به هیچ نوع گذرواژه ندارد.

-

Push Notifications

راحت، سریع، نیاز به اینترنت

سرویسهایی مانند Duo Mobile و Google Prompt که با یک کلیک ساده امکان تأیید را میدهند.

- SMS/Voice Call

گسترده، ساده، کمترین امنیت

علیرغم محبوبیت، این روش آسیبپذیرترین نوع 2FA محسوب میشود.

مزایای کلیدی احراز هویت دو عاملی

افزایش امنیت تصاعدی

فعالسازی احراز هویت دو مرحلهای احتمال هک شدن حساب را از 1 در 100 به 1 در 10,000 کاهش میدهد. این یعنی حتی اگر رمز عبور شما در یک نشت داده قرار گیرد، حساب شما همچنان امن خواهد بود.

هشدار زودهنگام

هر بار که کسی تلاش کند با رمز عبور شما وارد شود، شما بلافاصله از طریق دریافت کد یکبار مصرف مطلع میشوید. این امکان را به شما میدهد که سریعاً رمز عبور خود را تغییر دهید.

انطباق با استانداردهای جهانی

بسیاری از سازمانها و مقررات بینالمللی مانند GDPR و PCI-DSS، استفاده از Two Factor Authentication را الزامی کردهاند. نشانه با ارائه راهکارهای منطبق با این استانداردها، به کسبوکارها کمک میکند تا الزامات قانونی را رعایت کنند.

کاهش هزینههای امنیتی

با وجود سرمایهگذاری اولیه، احراز هویت دو عاملی در دراز مدت هزینههای ناشی از نقض امنیتی، بازیابی حسابها و از دست دادن اعتماد مشتریان را به طور چشمگیری کاهش میدهد.

چالشها و راهحلهای احراز هویت دو عاملی

احراز هویت دو مرحلهای چالشهایی به همراه دارد که راهکار نشانه بر آنها فائق شده است.

چالش: پیچیدگی برای کاربران

راهحل: نشانه با ارائه رابط کاربری ساده و آموزشهای گام به گام، فرآیند تأیید دو مرحلهای را برای همه کاربران آسان کردهایم.

چالش: از دست دادن دستگاه دوم

راهحل: ارائه چندین روش احراز هویت جایگزین و کدهای بازیابی امن

چالش: مقاومت کاربران در برابر تغییر

راهحل: آموزش مستمر درباره اهمیت امنیت و ارائه مشوقهای کاربردی

آینده احراز هویت: عصر بدون رمز عبور

در نشانه، ما معتقدیم که آینده احراز هویت دو عاملی در حذف کامل رمزهای عبور نهفته است. با استفاده از استاندارد FIDO2 و تکنولوژیهای نوین، میتوان:

- تجربه کاربری را بهبود بخشید

- امنیت را به حداکثر رساند

- هزینههای پشتیبانی را کاهش داد

- از حملات فیشینگ به طور کامل جلوگیری کرد

راهکار نشانه با پشتیبانی از احراز هویت بدون رمز عبور، این آینده را همین امروز به واقعیت تبدیل کرده است.

نکات طلایی برای استفاده بهینه از 2FA

- همیشه از قویترین روش موجود استفاده کنید: اگر امکان استفاده از کلید امنیتی وجود دارد، آن را بر SMS ترجیح دهید

- کدهای پشتیبان را در جای امن نگه دارید: این کدها در صورت از دست دادن دستگاه، تنها راه دسترسی شما هستند

- از یک روش برای همه حسابها استفاده نکنید: تنوع در روشهای احراز هویت دو مرحلهای امنیت کلی شما را افزایش میدهد

- بهروزرسانی اطلاعات تماس: مطمئن شوید شماره تلفن و ایمیل بازیابی شما همیشه بهروز است

- آموزش خانواده و همکاران: امنیت یک زنجیره به اندازه ضعیفترین حلقه آن است

نتیجهگیری

احراز هویت دو عاملی دیگر یک امکان اضافی نیست، بلکه ضرورتی انکارناپذیر برای هر کاربر اینترنت است. در دنیایی که هر 39 ثانیه یک حمله سایبری رخ میدهد، میتواند تفاوت بین امنیت و فاجعه باشد.

در neshane.co، ما با ارائه راهکار جامع احراز هویت بدون رمز عبور، نه تنها امنیت را به حداکثر رساندهایم، بلکه تجربه کاربری را نیز بهبود بخشیدهایم. با پشتیبانی از انواع دستگاهها و روشهای تأیید دو مرحلهای، هر کاربر و سازمانی میتواند راهحل مناسب خود را بیابد.

امروز همان روزی است که باید احراز هویت دو عاملی را فعال کنید. فردا ممکن است خیلی دیر باشد.

🔐 همین حالا امنیت دیجیتال خود را تضمین کنید!

📚 راهنمای جامع امنیت دیجیتال (رایگان)

🛡️ خرید توکن امنیتی نشانه با تخفیف ویژه

💬 مشاوره رایگان با کارشناسان امنیت

با neshane.co، از امروز با خیال راحت در فضای دیجیتال فعالیت کنید. احراز هویت دو مرحلهای با نشانه، یعنی امنیت بدون دردسر!

پشتیبانی نشانه : 91096551-021

توکن اثر انگشت FIDO: انقلابی در احراز هویت بدون رمز عبور

در دنیایی که رمزهای عبور دیگر پاسخگوی نیازهای امنیتی نیستند، توکن اثر انگشت مبتنی بر استاندارد FIDO راهحلی نوآورانه برای احراز هویت بیومتریک ارائه میدهد. این توکنهای پیشرفته که در neshane.co عرضه میشوند، آیندهای بدون رمز عبور را برای کاربران و سازمانها رقم میزنند.

فناوری توکنهای اثر انگشت FIDO

Fingerprint tokenهای FIDO دستگاههای امنیتی هستند که با استفاده از پروتکلهای استاندارد FIDO Alliance، احراز هویت قوی و بدون رمز عبور را فراهم میکنند. این توکن انگشتیها در نشانه با پشتیبانی از جدیدترین استانداردهای FIDO2 و WebAuthn عرضه میشوند.

نحوه عملکرد سنسور بیومتریک FIDO

توکنهای FIDO با سنسورهای اثر انگشت پیشرفته، هویت کاربر را به صورت محلی احراز میکنند. فرآیند کار به این صورت است:

-

ثبت اولیه: کاربر اثر انگشت خود را روی توکن ثبت میکند. این اطلاعات بیومتریک به صورت رمزنگاری شده و فقط در خود توکن ذخیره میشود.

-

ایجاد کلید: توکن برای هر سرویس آنلاین یک جفت کلید عمومی/خصوصی منحصر به فرد ایجاد میکند.

-

احراز هویت: هنگام ورود، کاربر انگشت خود را روی سنسور قرار میدهد. توکن پس از تأیید هویت، با کلید خصوصی امضای دیجیتال ایجاد میکند.

رمزنگاری بیومتریک در استاندارد FIDO

یکی از ویژگیهای کلیدی توکنهای FIDO، معماری امنیتی آنهاست:

- ذخیرهسازی محلی: اطلاعات اثر انگشت هرگز از توکن خارج نمیشود

- رمزنگاری سختافزاری: استفاده از Secure Element برای حفاظت از کلیدها

- مقاومت در برابر فیشینگ: پروتکل FIDO به صورت ذاتی در برابر حملات فیشینگ مقاوم است

توکنهای عرضه شده در وبسایت نشانه از تراشههای امنیتی با گواهینامه FIPS 140-2 Level 3 استفاده میکنند.

مقایسه با روشهای سنتی احراز هویت

توکن اثر انگشت FIDO مزایای قابل توجهی نسبت به روشهای سنتی دارد که آن را به انتخابی ایدهآل برای کاربران تبدیل میکند.

مزایا نسبت به رمز عبور

رمزهای عبور با چالشهای متعددی روبرو هستند:

مشکلات رمز عبور:

- 81% از نقضهای امنیتی به دلیل رمزهای ضعیف یا دزدیده شده رخ میدهد

- کاربران به طور متوسط 90 رمز عبور مختلف دارند

- 51% از افراد رمزهای یکسان برای حسابهای مختلف استفاده میکنند

مزایای fingerprint token FIDO:

- بدون رمز عبور: نیازی به حفظ یا مدیریت رمز نیست

- مقاوم در برابر فیشینگ: امکان سرقت اعتبارنامه وجود ندارد

- احراز هویت قوی: ترکیب “چیزی که دارید” (توکن) با “چیزی که هستید” (اثر انگشت)

- تجربه کاربری بهتر: ورود با یک لمس در کمتر از 2 ثانیه

کاربردهای عملی توکن FIDO

توکنهای احراز هویت بیومتریک FIDO در محیطهای مختلف کاربرد دارند. ما در نشانه راهحلهای متنوعی برای نیازهای گوناگون ارائه میدهد.

استفاده سازمانی

سازمانها با استفاده از توکن انگشتی FIDO میتوانند:

- Zero Trust Security: پیادهسازی معماری امنیتی Zero Trust با احراز هویت قوی برای هر دسترسی

- Single Sign-On (SSO): ورود یکپارچه به تمام سیستمهای سازمانی با یک توکن

- Compliance: رعایت استانداردهای امنیتی مانند PSD2، GDPR و HIPAA

- کاهش هزینهها: حذف هزینههای مربوط به بازیابی رمز عبور

محصولات سازمانی neshane.co شامل:

- پشتیبانی از Active Directory و LDAP

- سازگاری با Microsoft Azure AD و Google Workspace

- مدیریت متمرکز با داشبورد مدیریتی

- گزارشگیری جامع از فعالیتها

استفاده شخصی

کاربران شخصی از مزایای زیر بهرهمند میشوند:

- حسابهای آنلاین: ورود امن به Gmail، Facebook، Twitter، GitHub و صدها سرویس دیگر

- خرید آنلاین: تأیید پرداختهای آنلاین با بیومتریک برای امنیت بیشتر

- مدیریت رمزهای ارز دیجیتال: حفاظت از کیف پولهای کریپتو با احراز هویت دو عاملی FIDO

- Password Manager: استفاده به عنوان کلید اصلی برای نرمافزارهای مدیریت رمز

راهنمای خرید توکن اثر انگشتی FIDO

انتخاب fingerprint token مناسب نیازمند توجه به معیارهای مختلف است. کارشناسان ما در نشانه آماده مشاوره رایگان هستند.

معیارهای انتخاب

سطح گواهینامه FIDO:

- FIDO U2F: برای احراز هویت دو عاملی پایه

- FIDO2: برای احراز هویت بدون رمز عبور کامل

- FIDO2 Level 2: برای محیطهای با امنیت بالا

نوع اتصال:

- USB-A: برای کامپیوترهای رومیزی سنتی

- USB-C: برای لپتاپها و دستگاههای مدرن

- NFC: برای گوشیهای هوشمند

- Bluetooth: برای اتصال بیسیم

ویژگیهای اضافی:

- ضد آب (IP68)

- مقاومت در برابر ضربه

- LED نشانگر وضعیت

- دکمه تأیید فیزیکی

پیادهسازی و راهاندازی

راهاندازی توکن اثر انگشت FIDO بسیار ساده است:

- نصب درایور: اکثر سیستمعاملهای مدرن به صورت خودکار توکن را شناسایی میکنند

- ثبت در سرویس: وارد تنظیمات امنیتی حساب کاربری شده و گزینه Security Key را انتخاب کنید

- ثبت اثر انگشت: انگشت خود را چند بار روی سنسور قرار دهید

- تست: یک بار خروج و ورود مجدد برای اطمینان از عملکرد صحیح

پشتیبانی نشانه : 91096551-021 آموزشهای ویدیویی و راهنمای گام به گام ارائه میدهد.

امنیت پیشرفته با استاندارد FIDO

احراز هویت بیومتریک با FIDO امنیت چندلایه ارائه میدهد:

مقاومت در برابر حملات:

- Man-in-the-Middle: رمزنگاری end-to-end

- Replay Attack: استفاده از challenge-response منحصر به فرد

- Phishing: اتصال به دامنه صحیح تضمین میشود

- Malware: کلیدها در محیط ایزوله ذخیره میشوند

حریم خصوصی:

- اطلاعات بیومتریک هرگز به سرور ارسال نمیشود

- هر سرویس کلید مجزا دارد

- عدم امکان ردیابی بین سرویسها

آینده احراز هویت با FIDO

صنعت در حال حرکت به سمت آیندهای بدون رمز عبور است. ما در نشانه در خط مقدم این تحول قرار دارد:

- Passkeys: استاندارد جدید برای احراز هویت بدون رمز در تمام دستگاهها

- Multi-Device FIDO: امکان sync کردن اعتبارنامهها بین دستگاههای مختلف

- Biometric Fusion: ترکیب چند روش بیومتریک برای امنیت بیشتر

سوالات متداول

آیا اگر توکن گم شود، به حسابهایم دسترسی دارم؟

بله، همیشه توصیه میشود چند روش احراز هویت را فعال کنید.

آیا با تمام سایتها سازگار است؟

هزاران سایت و سرویس از FIDO پشتیبانی میکنند و این تعداد روزانه در حال افزایش است.

تفاوت با سایر توکنهای امنیتی چیست؟

توکنهای FIDO با بیومتریک ترکیب امنیت بالاتر و راحتی بیشتر را ارائه میدهند.

نتیجهگیری

توکن اثر انگشت FIDO نمایانگر آینده احراز هویت دیجیتال است. با حذف نیاز به رمز عبور و ارائه امنیت بیومتریک قوی، این توکنها راهحلی ایدهآل برای چالشهای امنیتی امروز هستند. در نشانه، ما متعهد به ارائه بهترین توکنهای FIDO با قیمت رقابتی و پشتیبانی کامل هستیم.

راهکار نشانه توکن برای کلیدهای امنیتی را مطالعه کنید، اطلاعات بسیار خوبی در خصوص استفاده از توکنهای اثر انگشتی خواهید یافت. در صورتی که قصد دارید از گوشی تلفن همراه خود بعنوان کلید امنیتی استفاده کنید، راهکار نشانه موبایل گزینه خیلی خوبی برای شماست.

همین امروز به جمع میلیونها کاربر در سراسر جهان بپیوندید که از امنیت و راحتی احراز هویت بدون رمز عبور لذت میبرند.

🔐 خرید توکن FIDO اثر انگشت – تجربه آینده احراز هویت

پشتیبانی نشانه : 91096551-021

توکن FIDO چیست؟ راهنمای کامل احراز هویت مدرن

توکن FIDO چیست؟ راهنمای کامل احراز هویت مدرن

کاربران همواره با مشکلات و چالشهای متعددی در زمینه مدیریت رمزهای عبور مواجه بودهاند؛ از فراموشی رمزها و نیاز به تغییر دورهای آنها گرفته تا خطر سرقت اطلاعات از طریق حملات فیشینگ و مهندسی اجتماعی. اما اکنون، فناوری FIDO (Fast IDentity Online) و ابزارهای مبتنی بر آن، یعنی توکن فیدو، راه حلهایی نوین و کاملاً ایمن برای احراز هویت بدون نیاز به رمز عبور ارائه میدهند.

این فناوری، با تکیه بر استانداردهای رمزنگاری قوی و پروتکلهای امنیتی پیشرفته، تجربه کاربری سادهتر و در عین حال امنتری را فراهم میآورد. در این راهنمای جامع از وبسایت neshane.co، به تفصیل به بررسی توکنهای FIDO، استاندارد FIDO2، فناوری WebAuthn و نقش حیاتی FIDO Alliance در تحول بنیادین امنیت احراز هویت دیجیتال خواهیم پرداخت. هدف ما، ارائه دیدگاهی جامع و کاربردی برای درک مزایا و نحوه پیادهسازی این فناوری پیشرو است.

معرفی استاندارد FIDO: پایه و اساس احراز هویت بدون رمز عبور

استاندارد FIDO، مجموعهای از مشخصات فنی است که هدف آن ایجاد روشهای احراز هویت قویتر، امنتر و آسانتر برای کاربران در وبسایتها و اپلیکیشنها است. این استاندارد به گونهای طراحی شده که نیاز به استفاده از رمز عبورهای سنتی را از بین ببرد و در عین حال، مقاومت بالایی در برابر حملاتی مانند فیشینگ و حملات مرد میانی (Man-in-the-Middle) ارائه دهد.

1.1 تاریخچه FIDO Alliance و اهداف آن

FIDO Alliance (FIDO: Fast IDentity Online) یا ائتلاف FIDO، در جولای سال ۲۰۱۲ با هدف اصلی ارتقا و توسعه راهکارهای احراز هویت بدون رمز عبور تأسیس شد. این ائتلاف، متشکل از غولهای فناوری، شرکتهای امنیتی، مؤسسات مالی و ارائهدهندگان خدمات آنلاین در سراسر جهان است. اعضای بنیانگذار و فعال این ائتلاف شامل شرکتهایی مانند گوگل، مایکروسافت، اپل، آمازون، سامسونگ، پلتفرمهای پرداخت مانند ویزا و مسترکارت، و نیز شرکتهای فعال در حوزه امنیت سایبری هستند.

اهداف اصلی FIDO Alliance عبارتند از:

- کاهش اتکا به رمز عبور: از بین بردن نیاز به رمز عبورهای سنتی که نقطه ضعف اصلی در بسیاری از حملات سایبری هستند.

- افزایش امنیت احراز هویت: ارائه روشهایی که در برابر حملات فیشینگ، سرقت اطلاعات، و حملات مبتنی بر رمز عبور مقاوم باشند.

- سادگی در تجربه کاربری: ارائه راهحلهایی که استفاده از آنها برای کاربران آسان و بصری باشد، تا پذیرش عمومی این فناوری افزایش یابد.

- استانداردسازی پروتکلها: توسعه استانداردهای باز و رایگان تا هر سرویسدهنده و هر دستگاهی بتواند آنها را پیادهسازی کند و قابلیت همکاری (interoperability) بین سیستمهای مختلف فراهم شود.

- حفظ حریم خصوصی کاربر: اطمینان از اینکه اطلاعات بیومتریک و سایر دادههای حساس کاربر در حین فرآیند احراز هویت ایمن باقی بمانند و به سرورها منتقل نشوند.

این گروه معتبر و تأثیرگذار، با همکاری نزدیک اعضای خود، استانداردهای باز و ایمنی چون FIDO U2F (Universal 2nd Factor) و بعدها FIDO2 را ارائه دادهاند. این استانداردها به گونهای طراحی شدهاند که کاربران بدون دغدغه مدیریت و به خاطر سپردن رمز عبور، بتوانند زندگی دیجیتال امنتری را تجربه کنند و از خدمات آنلاین با اطمینان خاطر بیشتری بهرهمند شوند.

1.2 تفاوت FIDO (U2F) و FIDO2: تکامل یک استاندارد

برای درک بهتر فناوری FIDO، ضروری است که تفاوت میان نسلهای اولیه و جدید این استاندارد را بشناسیم.

FIDO U2F (Universal 2nd Factor): نسل اول استاندارد FIDO

FIDO U2F، که در سال ۲۰۱۴ معرفی شد، نسل اول استانداردهای FIDO بود و اساساً برای اضافه کردن یک لایه امنیتی دوم به احراز هویت مبتنی بر رمز عبور طراحی شده بود. این استاندارد بر پایه سختافزار (مانند توکنهای USB ساده) ایجاد شد. نحوه کار U2F به این صورت است که کاربر ابتدا رمز عبور خود را وارد میکند، سپس برای مرحله دوم احراز هویت، توکن U2F خود را به دستگاه متصل کرده و دکمه آن را فشار میدهد.

ویژگیهای کلیدی U2F:

- فاکتور دوم احراز هویت: صرفاً به عنوان یک لایه محافظتی اضافه (دو مرحلهای) در کنار رمز عبور عمل میکرد.

- وابستگی به سختافزار: عمدتاً از طریق دستگاههای فیزیکی مانند کلیدهای USB عمل میکرد.

- مقاومت در برابر فیشینگ: کلید رمزنگاری تولید شده توسط توکن به دامنه وبسایت خاصی محدود بود، که این امر مقاومت بالایی در برابر حملات فیشینگ ایجاد میکرد.

- سادگی پروتکل: پروتکل نسبتاً سادهای داشت و امکان پیادهسازی آن در توکنهای ارزانتر را فراهم میکرد.

FIDO2: انقلاب در احراز هویت بدون رمز عبور

با معرفی FIDO2 در سال ۲۰۱۹، دنیای احراز هویت دیجیتال گامی بزرگ به سوی آینده بدون رمز عبور برداشت. FIDO2 نه تنها قابلیتهای U2F را حفظ کرده و ارتقا داده، بلکه امکانات گستردهتری را نیز فراهم میآورد. FIDO2 از دو مؤلفه اصلی تشکیل شده است:

- WebAuthn (Web Authentication): یک API (رابط برنامهنویسی کاربردی) تحت وب است که به مرورگرها و پلتفرمهای آنلاین اجازه میدهد تا احراز هویت FIDO را پشتیبانی کنند. این جزء استاندارد، توسط کنسرسیوم جهانی وب (W3C) توسعه یافته و به مرورگرها اجازه میدهد مستقیماً با احرازکنندههای FIDO ارتباط برقرار کنند.

- CTAP (Client to Authenticator Protocol): پروتکلی است که به احرازکنندهها (مانند توکنهای سختافزاری FIDO) اجازه میدهد با دستگاه کاربر (کامپیوتر یا موبایل) و سپس با WebAuthn در مرورگر ارتباط برقرار کنند. CTAP در واقع همان پروتکلی است که امکان ارتباط میان توکن سختافزاری و سیستم عامل را فراهم میکند.

تفاوتهای کلیدی و پیشرفتهای FIDO2 نسبت به U2F:

- احراز هویت بدون رمز عبور (Passwordless): برخلاف U2F که یک فاکتور دوم بود، FIDO2 امکان احراز هویت کاملاً بدون رمز عبور را فراهم میکند. کاربران میتوانند تنها با استفاده از توکن FIDO2 (و شاید یک ژست کاربری مانند لمس حسگر اثر انگشت) به حساب خود وارد شوند.

- پشتیبانی گستردهتر: FIDO2 فراتر از سختافزار، محیطی یکپارچه میان دستگاههای مختلف (کامپیوتر، موبایل، تبلت) و سرویسهای آنلاین فراهم میسازد. WebAuthn به عنوان یک استاندارد وب، در اکثر مرورگرهای مدرن (کروم، فایرفاکس، اج، سافاری) و سیستم عاملها (ویندوز، macOS، اندروید، iOS) پشتیبانی میشود.

- انعطافپذیری بیشتر: FIDO2 از طیف وسیعی از احرازکنندهها پشتیبانی میکند، از جمله:

- احرازکنندههای خارجی (External Authenticators): مانند توکنهای USB و NFC که به صورت فیزیکی به دستگاه متصل یا نزدیک میشوند.

- احرازکنندههای داخلی (Platform Authenticators): مانند حسگرهای اثر انگشت، تشخیص چهره، و پینهای امنیتی که مستقیماً در دستگاه (لپتاپ یا گوشی هوشمند) تعبیه شدهاند.

- عملیات رمزنگاری مدرن: FIDO2 از جفت کلیدهای رمزنگاری قویتری استفاده میکند و امکانات پیشرفتهتری را برای مدیریت کلیدها و حفظ حریم خصوصی فراهم میآورد.

- سهولت در پیادهسازی برای توسعهدهندگان: API استاندارد WebAuthn پیادهسازی احراز هویت FIDO را برای توسعهدهندگان وب آسانتر کرده است.

به طور خلاصه، در حالی که U2F یک گام مهم در جهت افزایش امنیت بود، FIDO2 با ارائه قابلیتهای Passwordless و پشتیبانی گستردهتر از پلتفرمها و انواع احرازکنندهها، به عنوان یک راهحل جامع و آیندهنگر برای احراز هویت دیجیتال مطرح شده است. تمامی محصولات FIDO نشانه، به طور کامل از استاندارد FIDO2 پشتیبانی میکنند تا کاربران از آخرین و امنترین فناوری بهرهمند شوند.

انواع توکنهای FIDO: ابزارهایی برای احراز هویت امن

توکنهای FIDO، دستگاههای فیزیکی کوچکی هستند که نقش کلید امنیتی برای احراز هویت کاربر را ایفا میکنند. این توکنها، برخلاف رمزهای عبور که قابل حدس زدن، دزدیده شدن، یا فیشینگ شدن هستند، کلیدهای رمزنگاری را به صورت سختافزاری و ایمن ذخیره میکنند و هرگز آنها را به سرور منتقل نمیکنند. این ویژگی، مقاومت بسیار بالایی در برابر حملات سایبری ایجاد میکند. انواع مختلفی از توکنهای FIDO با توجه به نحوه اتصال و کاربردشان وجود دارند:

2.1 توکنهای USB: پرکاربردترین ابزار فیزیکی

توکنهای USB FIDO2 یا U2F، متداولترین و رایجترین ابزار فیزیکی برای احراز هویت سختافزاری هستند. این توکنها، ظاهری شبیه به یک فلش مموری کوچک دارند و به راحتی قابل حمل هستند. کار با این توکنها بسیار ساده است و نیازی به نصب درایورهای پیچیده ندارند.

نحوه کار و ویژگیها:

- اتصال آسان: برای استفاده، کافیست توکن را به درگاه USB (USB-A یا USB-C، بسته به نوع توکن) کامپیوتر یا دستگاه متصل کنید.

- احراز هویت با یک لمس: پس از اتصال، و معمولاً با فشردن یک دکمه روی توکن یا لمس حسگر آن، عملیات احراز هویت تأیید میشود. این سادگی و سرعت، تجربه کاربری را به شکل چشمگیری بهبود میبخشد.

- مقاومت در برابر فیشینگ: این توکنها از پروتکلهای رمزنگاری پیشرفتهای استفاده میکنند که کلیدهای رمزنگاری را به دامنه وبسایت خاصی محدود میکنند. این به این معنی است که حتی اگر کاربر به یک وبسایت جعلی فیشینگ هدایت شود، توکن تشخیص میدهد که این وبسایت اصلی نیست و عملیات احراز هویت را انجام نمیدهد. این ویژگی، توکنهای FIDO را در برابر حملات فیشینگ تقریباً غیرقابل نفوذ میکند.

- سازگاری گسترده: توکنهای USB FIDO2 با اکثر سیستم عاملهای مدرن (ویندوز، macOS، لینوکس، کروماواس) و مرورگرهای وب (کروم، فایرفاکس، اج، سافاری) سازگار هستند.

- کاربردهای متنوع: از این توکنها میتوان برای ورود به سرویسهای ابری (گوگل، مایکروسافت، دراپباکس)، شبکههای اجتماعی، سیستمهای مدیریت رمز عبور، و حتی برای ورود به سیستم عامل کامپیوتر استفاده کرد.

همه محصولات FIDO نشانه، با کیفیت عالی و پشتیبانی کامل از استاندارد FIDO2 عرضه میشوند، که این اطمینان را به کاربران میدهد که از ابزاری مدرن و ایمن برای محافظت از اطلاعات خود استفاده میکنند.

2.2 توکنهای NFC: راحتی و انعطافپذیری بیسیم

نسل جدید توکنهای فیدو، قابلیت NFC (Near Field Communication) را به دستگاههای پشتیبانیکننده از این فناوری، مانند موبایلهای هوشمند مدرن و برخی لپتاپها و تبلتها، افزودهاند. این قابلیت، سهولت و انعطافپذیری بیشتری را در فرآیند احراز هویت به ارمغان میآورد.

نحوه کار و ویژگیها:

- احراز هویت بیسیم و بدون تماس: با نزدیک کردن توکن NFC به دستگاه دارای قابلیت NFC (معمولاً پشت گوشی هوشمند یا منطقه مشخص شده روی لپتاپ)، عملیات احراز هویت بدون نیاز به اتصال فیزیکی قابل انجام است. این امر، به خصوص برای کاربران موبایل که ممکن است پورت USB در دسترس نداشته باشند یا اتصال کابل را مزاحم بدانند، بسیار راحت است.

- سرعت بالا: ارتباط NFC بسیار سریع است و عملیات احراز هویت در کسری از ثانیه انجام میشود.

- قابلیت حمل بالا: توکنهای NFC معمولاً کوچکتر و سبکتر هستند و به راحتی میتوان آنها را در کیف پول یا روی جاکلیدی حمل کرد.

- کاربرد برای دستگاههای موبایل: این قابلیت برای ورود به سیستمهای ابری، اپلیکیشنهای موبایل، و مدیریت اکانتها در هر مکانی، فوقالعاده مفید است. به عنوان مثال، میتوانید با نزدیک کردن توکن NFC خود به گوشی هوشمندتان، به حساب گوگل یا مایکروسافت خود وارد شوید.

- امنیت بالا: با وجود بیسیم بودن، پروتکلهای امنیتی FIDO در توکنهای NFC نیز به همان اندازه توکنهای USB قوی هستند. تبادل اطلاعات رمزنگاری شده تنها در فاصله بسیار نزدیک (چند سانتیمتر) امکانپذیر است، که خطر شنود یا رهگیری اطلاعات را به شدت کاهش میدهد.

برخی از توکنهای FIDO پیشرفته، قابلیتهای چندگانه دارند و هم از USB و هم از NFC پشتیبانی میکنند (و حتی گاهی اوقات از بلوتوث نیز برای اتصال به دستگاهها پشتیبانی میکنند). این توکنها، حداکثر انعطافپذیری را برای کاربران فراهم میکنند تا بتوانند در هر محیطی و با هر دستگاهی، از احراز هویت امن FIDO بهرهمند شوند.

در نهایت، انتخاب بین توکن USB و NFC (یا توکنهای چندکاره) به نیازها و اولویتهای کاربر بستگی دارد. هر دو نوع، امنیت بینظیر FIDO را ارائه میدهند و تجربه کاربری را به طور چشمگیری بهبود میبخشند.

مزایای استفاده از توکن FIDO: چرا باید به FIDO روی آورد؟

استفاده از توکنهای FIDO مزایای قابل توجهی نسبت به روشهای سنتی احراز هویت مبتنی بر رمز عبور دارد. این مزایا نه تنها به افزایش امنیت کمک میکنند، بلکه تجربه کاربری را نیز بهبود میبخشند.

3.1 امنیت بالاتر: غلبه بر ضعفهای رمز عبور

رمزهای عبور، به دلیل ماهیتشان، آسیبپذیریهای متعددی دارند. از آنجا که کاربران معمولاً رمزهای عبور ساده یا تکراری را برای حسابهای مختلف انتخاب میکنند، یا اینکه رمزهای عبور خود را روی کاغذ مینویسند، این اطلاعات به راحتی میتوانند مورد سوءاستفاده قرار گیرند. حملات فیشینگ، حملات Brute-Force، و سرقت دادهها از سرورها، همگی بر پایه ضعفهای رمز عبور بنا شدهاند.

احراز هویت با FIDO، این مشکلات را به طور ریشهای حل میکند:

- احراز هویت بر پایه جفت کلید رمزنگاری: در سیستم FIDO، به جای رمز عبور، از یک جفت کلید رمزنگاری عمومی/خصوصی (Public/Private Key Pair) استفاده میشود.

- کلید خصوصی (Private Key): این کلید به صورت ایمن و غیرقابل استخراج در داخل توکن FIDO ذخیره میشود و هرگز از آن خارج نمیشود یا به سرور ارسال نمیگردد.

- کلید عمومی (Public Key): این کلید به سرور سرویس آنلاین (مثلاً گوگل یا مایکروسافت) ارسال و در آنجا ذخیره میشود.

- پروتکل چالش-پاسخ (Challenge-Response Protocol): در هر بار احراز هویت، سرور یک “چالش” (Challenge) یا داده تصادفی را به توکن FIDO ارسال میکند. توکن با استفاده از کلید خصوصی خود، این چالش را امضا کرده و یک “پاسخ” (Response) رمزنگاری شده را به سرور بازمیگرداند. سرور سپس با استفاده از کلید عمومی ذخیره شده خود، صحت این پاسخ را تأیید میکند.

- عدم انتقال رمز عبور یا کلید خصوصی: مهمترین نکته این است که هیچ رمز عبور یا کلید خصوصیای در طول این فرآیند بر روی شبکه منتقل نمیشود. این ویژگی، خطر حملاتی مانند شنود (eavesdropping)، حملات مرد میانی (Man-in-the-Middle) و سرقت اطلاعات (credential stuffing) را به صفر میرساند.

- مقاومت در برابر فیشینگ: توکنهای FIDO به گونهای طراحی شدهاند که “دامنه” (Origin) وبسایتی که درخواست احراز هویت را میدهد، بررسی میکنند. اگر دامنه وبسایت جعلی باشد (مثلاً یک سایت فیشینگ که آدرس آن کمی با آدرس واقعی متفاوت است)، توکن از انجام عملیات احراز هویت خودداری میکند. این ویژگی، توکنهای FIDO را در برابر حملات فیشینگ – که یکی از شایعترین و مخربترین حملات سایبری هستند – بسیار مقاوم میسازد.

- مقاومت در برابر Replay Attacks: از آنجا که در هر بار احراز هویت یک چالش تصادفی جدید تولید میشود، پاسخ احراز هویت نیز تنها برای آن چالش خاص معتبر است و نمیتوان آن را مجدداً استفاده کرد. این ویژگی از حملات بازپخش (Replay Attacks) جلوگیری میکند.

- امنیت سختافزاری: کلیدهای خصوصی در داخل سختافزار توکن FIDO ذخیره میشوند که معمولاً دارای ماژولهای امنیتی (Secure Elements) هستند که محافظت بالایی در برابر دسترسیهای غیرمجاز فیزیکی یا نرمافزاری ارائه میدهند.

محصولات FIDO نشانه مطابق با استانداردهای جهانی توسط FIDO Alliance تأیید شدهاند، که نشاندهنده مطابقت آنها با بالاترین سطوح امنیتی و قابلیت همکاری با سیستمهای مختلف است. این تأییدیه، اطمینان خاطر بیشتری را برای کاربران و سازمانها فراهم میآورد.

3.2 راحتی استفاده: سادگی در عین امنیت

یکی از بزرگترین موانع در پذیرش فناوریهای امنیتی جدید، پیچیدگی آنها است. اما FIDO، علاوه بر امنیت بالا، تجربه کاربری بسیار ساده و روانی را ارائه میدهد که این خود عامل مهمی در پذیرش گسترده آن است.

- حذف نیاز به حفظ رمزهای عبور پیچیده: با استفاده از توکن FIDO، دیگر نیازی به حفظ دهها رمز عبور پیچیده و منحصر به فرد برای هر سرویس ندارید. این امر بار ذهنی کاربران را به شدت کاهش میدهد و از استفاده از رمزهای عبور ضعیف یا تکراری جلوگیری میکند.

- فرآیند ورود سریع و بصری:

- برای توکنهای USB: کافیست توکن را به پورت USB کامپیوتر یا دستگاه خود متصل کنید. معمولاً یک چراغ روی توکن روشن میشود یا از شما خواسته میشود دکمه روی آن را فشار دهید یا حسگر آن را لمس کنید. این عمل، احراز هویت را تأیید میکند.

- برای توکنهای NFC: توکن را به پشت گوشی هوشمند یا ناحیه NFC لپتاپ خود نزدیک کنید. دستگاه به طور خودکار توکن را شناسایی کرده و فرآیند احراز هویت را انجام میدهد.

- ورود تنها با یک حرکت: با این روش، ورود شما به حسابهای کاربری تنها با یک حرکت ساده (اتصال/نزدیک کردن توکن و یک لمس) انجام میشود، که بسیار سریعتر و راحتتر از تایپ یک رمز عبور طولانی و پیچیده است.

- کاهش خطاهای انسانی: اشتباه در تایپ رمز عبور یا فراموشی آن، از مواردی است که تجربه کاربری را مختل میکند. با FIDO، این مشکلات به طور کلی حذف میشوند.

- یکپارچگی با سیستم عاملها و مرورگرها: با توجه به پشتیبانی بومی WebAuthn در مرورگرها و سیستم عاملهای مدرن، استفاده از توکن FIDO بسیار یکپارچه و روان است و نیازی به نصب نرمافزارهای جانبی پیچیده ندارد.

در مجموع، مزایای امنیتی و راحتی استفاده توکنهای FIDO آنها را به گزینهای ایدهآل برای افزایش امنیت حسابهای کاربری، هم برای افراد و هم برای سازمانها تبدیل کرده است. این فناوری نه تنها از اطلاعات شما محافظت میکند، بلکه زندگی دیجیتال شما را نیز سادهتر و لذتبخشتر میسازد.

نحوه راهاندازی و استفاده از توکن FIDO: گام به گام

راهاندازی و استفاده از توکن فیدو، برخلاف تصور بسیاری، بسیار آسان و بدون دردسر است. در این بخش، مراحل کلی برای فعالسازی و استفاده از توکن FIDO را توضیح میدهیم:

گام ۱: انتخاب و تهیه توکن مناسب

- شناسایی نیازها: ابتدا نیازهای خود را بررسی کنید. آیا بیشتر از کامپیوتر دسکتاپ استفاده میکنید؟ در این صورت، یک توکن USB-A یا USB-C مناسب است. آیا بیشتر از لپتاپهای جدید با پورت USB-C یا گوشیهای هوشمند استفاده میکنید؟ توکن USB-C یا توکنهای دارای قابلیت NFC برای شما ایدهآل هستند. برخی توکنها نیز ترکیبی از این قابلیتها را ارائه میدهند (مثلاً USB-A و NFC).

- خرید از منبع معتبر: توکن مورد نظرتان را از سایتهای معتبر و ترجیحاً فروشگاههای تخصصی مانند neshane.co تهیه کنید. اطمینان حاصل کنید که توکن انتخابی شما دارای گواهی FIDO2 باشد تا از حداکثر امنیت و سازگاری بهرهمند شوید. تمامی محصولات نشانه، دارای تأییدیههای لازم و گارانتی معتبر هستند.

گام ۲: ثبت توکن در سرویس آنلاین (Registration)

این مرحله تنها یک بار برای هر سرویس انجام میشود و توکن شما را به حساب کاربریتان متصل میکند.

- ورود به حساب کاربری: با استفاده از روش احراز هویت فعلی (معمولاً رمز عبور)، به حساب کاربری خود در سرویس مورد نظر (مثلاً گوگل، مایکروسافت، دراپباکس، فیسبوک و غیره) وارد شوید.

- دسترسی به تنظیمات امنیتی: به بخش «تنظیمات حساب کاربری» (Account Settings)، «امنیت» (Security) یا «احراز هویت دو مرحلهای» (Two-Factor Authentication / 2FA) بروید.

- افزودن کلید امنیتی (Security Key): به دنبال گزینهای مانند «افزودن کلید امنیتی»، «افزودن توکن FIDO»، «ثبت دستگاه احراز هویت» یا مشابه آن باشید. برخی سرویسها ممکن است آن را به عنوان “کلید امنیتی” یا “Security Key” معرفی کنند.

- اتصال توکن: در این مرحله، سرویس از شما میخواهد که توکن خود را به دستگاه متصل کنید یا آن را نزدیک کنید.

- برای توکن USB: توکن را به پورت USB آزاد کامپیوتر خود وصل کنید.

- برای توکن NFC: توکن را به حسگر NFC روی گوشی هوشمند یا لپتاپ خود نزدیک کنید.

- تأیید لمسی: بسته به نوع توکن و سرویس، ممکن است نیاز باشد یک دکمه روی توکن را فشار دهید، حسگر آن را لمس کنید، یا پین امنیتی (PIN) خود را وارد کنید (اگر توکن شما از احراز هویت بیومتریک یا پین پشتیبانی کند). این یک “ژست کاربری” (User Gesture) است که تأیید میکند شما واقعاً حضور دارید و میخواهید عملیات را تأیید کنید.

- نامگذاری توکن (اختیاری): برخی سرویسها به شما امکان میدهند نامی برای توکن خود انتخاب کنید (مثلاً “کلید امنیتی اصلی” یا “توکن کاری”). این کار در صورت داشتن چند توکن، مدیریت آنها را آسانتر میکند.

- پایان ثبت نام: پس از تأیید موفقیتآمیز، توکن شما به حساب کاربریتان متصل میشود. سرویس معمولاً پیامی مبنی بر موفقیتآمیز بودن ثبت نام نمایش میدهد.

گام ۳: استفاده روزمره برای ورود به حساب (Authentication)

پس از ثبت توکن، در دفعات بعدی برای ورود به حساب کاربری، فرآیند بسیار سادهتر خواهد بود:

- ورود به سرویس: به صفحه ورود سرویس مورد نظر بروید.

- انتخاب گزینه احراز هویت با کلید امنیتی: در برخی سرویسها، ممکن است گزینهای برای “ورود با کلید امنیتی” یا “استفاده از کلید امنیتی” نمایش داده شود. در برخی دیگر، پس از وارد کردن نام کاربری، به طور خودکار از شما خواسته میشود که توکن خود را متصل کنید.

- اتصال/نزدیک کردن توکن: توکن را به دستگاه خود متصل یا نزدیک کنید.

- تأیید لمسی: دوباره، دکمه یا حسگر توکن را لمس کنید تا هویت شما تأیید شود.

- ورود موفقیتآمیز: به سرعت و ایمن وارد حساب کاربری خود خواهید شد، بدون نیاز به تایپ رمز عبور!

نکات مهم:

- ذخیره کلیدهای پشتیبان: همیشه روشهای پشتیبان احراز هویت (مانند کد پشتیبان یا شماره تلفن) را برای مواقعی که توکن خود را گم میکنید یا آسیب میبیند، فعال و ایمن نگه دارید.

- استفاده از چند توکن: برای حداکثر امنیت و اطمینان، میتوانید چند توکن FIDO را برای یک حساب کاربری ثبت کنید؛ مثلاً یکی برای دسکتاپ و دیگری برای استفاده با موبایل.

- آموزش کارکنان (برای سازمانها): در محیطهای سازمانی، آموزش کاربران و ارائه راهنماییهای واضح برای راهاندازی و استفاده از توکنهای FIDO از اهمیت بالایی برخوردار است.

با دنبال کردن این مراحل ساده، میتوانید به راحتی از مزایای امنیت و راحتی توکنهای FIDO بهرهمند شوید و حسابهای دیجیتال خود را در برابر تهدیدات سایبری محافظت کنید.

سوالات متداول درباره توکن FIDO

در ادامه به برخی از پرتکرارترین سوالات کاربران در مورد توکنهای FIDO پاسخ میدهیم تا ابهامات احتمالی برطرف شود و دیدگاه کاملتری از این فناوری به دست آید.

– آیا توکن FIDO روی همه پلتفرمها و مرورگرها کار میکند؟

بله، استاندارد FIDO2 و WebAuthn به گونهای طراحی شدهاند که سازگاری گستردهای با پلتفرمها و مرورگرهای مدرن داشته باشند.

- مرورگرها: اکثر مرورگرهای اصلی و مدرن مانند Google Chrome، Mozilla Firefox، Microsoft Edge و Apple Safari (از iOS 13.3/macOS Catalina 10.15.1 به بعد) از WebAuthn پشتیبانی میکنند.

- سیستم عاملها: سیستم عاملهای محبوب مانند Windows (Windows 10 و بالاتر)، macOS (از Catalina و بالاتر)، Android (از نسخه ۷ و بالاتر)، iOS (از iOS 13.3 و بالاتر) و Linux (با پشتیبانی از libfido2) از احراز هویت FIDO2 پشتیبانی میکنند.

- دستگاهها: این پشتیبانی شامل کامپیوترهای دسکتاپ، لپتاپها، تبلتها و گوشیهای هوشمند میشود. با این حال، برای اطمینان کامل، همیشه توصیه میشود که سیستم عامل و مرورگر خود را به آخرین نسخه بهروزرسانی کنید تا از جدیدترین قابلیتها و رفع اشکالات امنیتی بهرهمند شوید.

– آیا احراز هویت با FIDO امنتر از رمز عبور و احراز هویت دو مرحلهای (2FA) مبتنی بر کد است؟

قطعاً بله. احراز هویت با توکنهای FIDO به مراتب امنتر از رمز عبور به تنهایی و حتی امنتر از بسیاری از روشهای 2FA مبتنی بر کد (مانند کدهای OTP ارسالی از طریق پیامک یا برنامههای Authenticator) است. دلایل اصلی این امنیت بالاتر عبارتند از:

- مقاومت در برابر فیشینگ: توکنهای FIDO (به خصوص FIDO2) از پروتکلهایی استفاده میکنند که هویت وبسایت را تأیید میکنند. اگر وبسایت جعلی باشد (سایت فیشینگ)، توکن عملیات احراز هویت را انجام نمیدهد. این در حالی است که کدهای OTP (پیامکی یا اپلیکیشنی) در برابر حملات فیشینگ (که کاربر کد را در یک سایت جعلی وارد میکند و مهاجم آن را به سرعت در سایت اصلی استفاده میکند) آسیبپذیر هستند.

- عدم انتقال اطلاعات حساس: همانطور که پیشتر توضیح داده شد، توکنهای فیدو بر پایه رمزنگاری کلید عمومی/خصوصی کار میکنند و هرگز کلید خصوصی یا رمز عبور را از طریق شبکه منتقل نمیکنند. تنها یک امضای رمزنگاری شده ارسال میشود که حتی اگر به دست مهاجم بیفتد، قابل استفاده مجدد نیست. این در حالی است که رمزهای عبور و کدهای OTP میتوانند شنود یا سرقت شوند.

- امنیت سختافزاری: کلیدهای خصوصی در داخل سختافزار ایمن توکن ذخیره میشوند که مقاومت بالایی در برابر حملات نرمافزاری و حتی فیزیکی (مانند بدافزارهای keylogger) ارائه میدهند.

– میتوان چند حساب را با یک توکن مدیریت کرد؟

بله، بدون شک. یکی از مزایای بزرگ توکن FIDO این است که قابلیت ثبت روی چندین سرویس و حساب مختلف را دارد. شما میتوانید یک توکن FIDO را برای ورود به حساب گوگل، حساب مایکروسافت، دراپباکس، فیسبوک، توییتر، و هر سرویس دیگری که از استاندارد FIDO2/WebAuthn پشتیبانی میکند، استفاده کنید. توکن، برای هر سرویس یک جفت کلید منحصر به فرد تولید میکند. این جفت کلیدها به طور جداگانه مدیریت میشوند، به این معنی که اگر کلید مربوط به یک سرویس به خطر بیفتد (که بسیار بعید است)، تأثیری بر امنیت سایر حسابها ندارد. این قابلیت، مدیریت امنیتی را برای کاربران به شدت ساده میکند، زیرا دیگر نیازی به داشتن توکنهای متعدد برای سرویسهای مختلف نیست.

– اگر توکن FIDO خود را گم کنم یا آسیب ببیند، چه اتفاقی میافتد؟

این یک نگرانی معتبر است و به همین دلیل، وجود راههای پشتیبان احراز هویت بسیار حیاتی است.

- کدهای پشتیبان (Backup Codes): هنگام فعالسازی FIDO در بسیاری از سرویسها، کدهایی به عنوان “کدهای پشتیبان” در اختیار شما قرار میگیرد. این کدها را باید در مکانی امن و آفلاین (مانند پرینت گرفتن و نگهداری در گاوصندوق) ذخیره کنید. در صورت گم شدن توکن، میتوانید با استفاده از یکی از این کدها وارد شوید.

- روشهای احراز هویت جایگزین: اکثر سرویسها به شما اجازه میدهند که چندین روش احراز هویت را فعال کنید. به عنوان مثال، میتوانید علاوه بر توکن FIDO، یک برنامه Authenticator (مانند Google Authenticator) یا شماره تلفن خود را نیز برای دریافت کدهای OTP به عنوان روش پشتیبان تنظیم کنید.

- استفاده از چند توکن FIDO: برای حداکثر اطمینان، میتوانید چند توکن FIDO را برای یک حساب ثبت کنید. یکی را به عنوان توکن اصلی و دیگری را به عنوان توکن پشتیبان در مکانی امن (مثلاً در خانه) نگهداری کنید. در صورت گم شدن توکن، ابتدا با استفاده از یکی از روشهای پشتیبان وارد حساب خود شوید، سپس توکن مفقود شده را از حساب خود حذف کنید تا دیگر معتبر نباشد. سپس میتوانید یک توکن جدید را ثبت کنید.

– آیا FIDO جایگزین کامل رمز عبور است یا فقط یک فاکتور دوم است؟

FIDO2 (که استاندارد فعلی است) قادر است جایگزین کامل رمز عبور شود و احراز هویت کاملاً بدون رمز (Passwordless) را ارائه دهد. در این حالت، شما برای ورود به سرویس، فقط از توکن FIDO خود استفاده میکنید و نیازی به وارد کردن هیچ رمز عبوری ندارید. با این حال، FIDO همچنین میتواند به عنوان یک فاکتور دوم احراز هویت در کنار رمز عبور نیز استفاده شود. این بستگی به سرویس و نحوه پیادهسازی آن دارد. بسیاری از سرویسها به کاربران اجازه میدهند که هم از روش Passwordless FIDO2 استفاده کنند و هم آن را به عنوان یک لایه دوم امنیتی (پس از وارد کردن رمز عبور) فعال کنند. استاندارد قبلی FIDO، یعنی U2F، صرفاً به عنوان فاکتور دوم عمل میکرد.

این سوالات و پاسخهای آنها نشان میدهند که توکنهای FIDO یک راهحل قدرتمند، امن و کاربرپسند برای چالشهای احراز هویت در دنیای دیجیتال امروز هستند.

جمعبندی: آینده امن احراز هویت با FIDO

در این راهنمای جامع، به بررسی عمیق و دقیق فناوری FIDO پرداختیم؛ از تاریخچه و اهداف ائتلاف FIDO گرفته تا تفاوتهای کلیدی میان FIDO U2F و FIDO2، انواع مختلف توکنهای FIDO (USB و NFC)، و مهمتر از همه، مزایای بینظیر امنیتی و راحتی استفاده از آنها.

در دنیای امروز که تهدیدات سایبری هر لحظه در حال تکامل هستند، اتکا به رمزهای عبور سنتی، حتی با وجود احراز هویت دو مرحلهای مبتنی بر کد، دیگر کافی نیست. آسیبپذیریهایی مانند فیشینگ، حملات Brute-Force و سرقت اطلاعات، امنیت دیجیتال ما را به خطر میاندازند. در این میان، توکنهای FIDO با تکیه بر استانداردهای پیشرفته رمزنگاری و پروتکلهای امنیتی مبتنی بر کلید عمومی/خصوصی، راهحلی قدرتمند و آیندهنگر ارائه میدهند.

چرا توکنهای FIDO؟

- امنیت بینظیر: مقاومت بیسابقه در برابر حملات فیشینگ، حملات مرد میانی، و سرقت اطلاعات. عدم انتقال رمز عبور یا کلید خصوصی روی شبکه، ضریب امنیتی را به شکل چشمگیری افزایش میدهد.

- احراز هویت بدون رمز (Passwordless): گامی بزرگ به سوی حذف کامل نیاز به رمز عبور، که نه تنها امنیت را بهبود میبخشد بلکه پیچیدگی مدیریت رمزها را نیز از بین میبرد.

- راحتی و سرعت: فرآیند ورود به حساب کاربری تنها با یک حرکت ساده (اتصال یا نزدیک کردن توکن و یک لمس)، بسیار سریعتر و کاربرپسندتر از وارد کردن رمزهای عبور طولانی است.

- سازگاری گسترده: پشتیبانی بومی از WebAuthn در اکثر مرورگرها و سیستم عاملهای مدرن، امکان استفاده از این فناوری را در هر پلتفرمی فراهم میآورد.

- حفظ حریم خصوصی: اطلاعات بیومتریک (در صورت استفاده از حسگر اثر انگشت روی توکن) هرگز از توکن خارج نمیشوند و به سرور ارسال نمیگردند.

انواع توکنهای FIDO با قابلیتهای USB و NFC، راهکاری فوقالعاده برای ارتقا امنیت دیجیتال، حذف مشکلات و چالشهای رمز عبور، و رعایت استانداردهای روز دنیا در زمینه احراز هویت هستند. اگر به دنبال آیندهای بدون دردسر رمز، و بدون نگرانیهای امنیتی ناشی از ضعف رمزهای عبور هستید، محصولات FIDO نشانه انتخابی عالی برای شما و سازمان شماست. نشانه، با ارائه محصولات FIDO با کیفیت بالا و مطابق با استانداردهای جهانی، به شما کمک میکند تا به راحتی به این آینده امن دست یابید.

مشاوره و خرید توکن FIDO

ما در نشانه، متعهد به ارائه بهترین راهکارهای امنیتی دیجیتال به مشتریان خود هستیم. اگر در مورد توکنهای FIDO سوالی دارید، نیاز به مشاوره برای انتخاب بهترین محصول متناسب با نیازهای خود یا سازمانتان دارید، یا آمادهاید تا گام بعدی را در جهت افزایش امنیت دیجیتال خود بردارید، ما در کنار شما هستیم.

- دریافت مشاوره رایگان توکن FIDO: تیم متخصص ما آماده پاسخگویی به تمامی سوالات شما و ارائه راهنماییهای لازم برای پیادهسازی احراز هویت FIDO در محیطهای فردی و سازمانی است. برای هماهنگی مشاوره، از طریق لینک زیر با ما در تماس باشید:

- خرید توکن FIDO نشانه: تمامی محصولات FIDO ارائه شده در نشانه، از کیفیت بالا، سازگاری کامل با استانداردهای FIDO2/WebAuthn، و ضمانت اصالت و کارایی برخوردار هستند. با مراجعه به صفحه محصولات ما، میتوانید گزینههای مختلف را بررسی کرده و بهترین توکن را برای خود یا تیمتان انتخاب کنید:

- مشاهده محصولات FIDO: برای مشاهده کامل جزئیات فنی و ویژگیهای هر یک از توکنهای FIDO ما، میتوانید به صفحه اختصاصی محصولات FIDO در وبسایت ما مراجعه کنید:

ما در neshane.co، به امنیت دیجیتال شما اهمیت میدهیم. با انتخاب محصولات FIDO از نشانه، نه تنها امنیت حسابهای خود را به سطحی بیسابقه ارتقا میدهید، بلکه تجربهای آسان و بدون دردسر از احراز هویت را نیز به دست میآورید.

توکنهای اثر انگشتی، پیشنهاد امن احراز هویت بدون گذرواژه ما به شماست