شبکه نسل پنجم موبایل (5G) نه تنها سرعت بالاتر، بلکه تحولی بنیادین در نحوه ارتباط دستگاهها، خدمات و کاربران است. احراز هویت در شبکه 5G به دلیل تنوع کاربردها – از IoT صنعتی گرفته تا خودروهای خودران – پیچیدگیهای منحصربهفردی دارد. برخلاف نسلهای قبل که عمدتاً روی تلفنهای هوشمند تمرکز داشتند، 5G باید میلیاردها دستگاه با نیازهای امنیتی متفاوت را پشتیبانی کند.

معماری جدید 5G با معرفی مفاهیمی مانند Network Slicing، Edge Computing (MEC)، و Service-Based Architecture (SBA)، چالشهای تازهای در امنیت شبکه 5G ایجاد کرده است. هر slice شبکه میتواند سیاستهای امنیتی متفاوتی داشته باشد و هر دستگاه IoT ممکن است از یک مکانیزم احراز هویت متفاوت استفاده کند. این تنوع در عین حال فرصتی است برای پیادهسازی راهکارهای نوین مانند FIDO، Zero Trust، و IAM های پیشرفته.

در این مقاله جامع، به بررسی عمیق احراز هویت در شبکه 5G، پروتکلهای استاندارد مانند 5G-AKA، چالشهای امنیتی، نقش استانداردهای FIDO، کاربردهای عملیاتی، و ارتباط این فناوری با اصول و مفاهیم احراز هویت میپردازیم. همچنین نحوه یکپارچهسازی راهکارهای IAM مانند نشانه با زیرساخت 5G را بررسی خواهیم کرد.

شبکه 5G چیست و چرا احراز هویت در آن متفاوت است؟

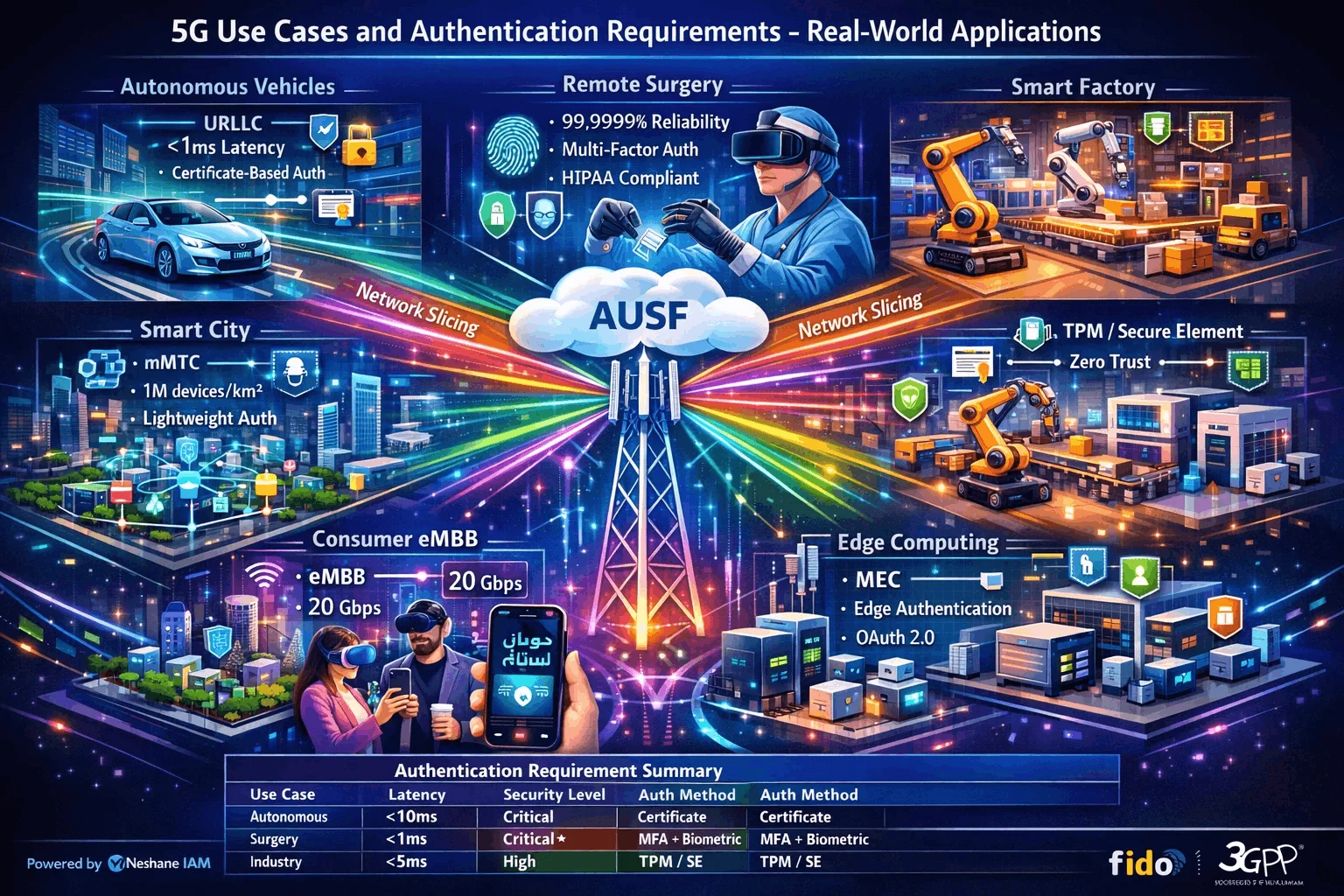

5G (Fifth Generation) نسل پنجم شبکههای موبایل است که توسط 3GPP (3rd Generation Partnership Project) استاندارد شده است. برخلاف 4G/LTE که اساساً برای بهبود سرعت اینترنت موبایل طراحی شد، 5G سه دسته کاربرد اصلی را هدف قرار میدهد:

eMBB (Enhanced Mobile Broadband): پهنای باند بسیار بالا برای سرویسهایی مانند ویدئوی 4K/8K، واقعیت مجازی (VR)، و واقعیت افزوده (AR). سرعتهای نظری تا 20 گیگابیت بر ثانیه ممکن است.

URLLC (Ultra-Reliable Low-Latency Communications): تأخیر بسیار پایین (کمتر از 1 میلیثانیه) و قابلیت اطمینان بالا (99.999٪) برای کاربردهای حیاتی مانند خودروهای خودران، جراحی از راه دور، و کنترل صنعتی.

mMTC (Massive Machine-Type Communications): پشتیبانی از میلیاردها دستگاه IoT با مصرف انرژی پایین و تراکم بالا. هر کیلومتر مربع میتواند تا یک میلیون دستگاه را پشتیبانی کند.

تفاوتهای کلیدی 5G با 4G/LTE

از نظر احراز هویت، تفاوتهای بنیادینی بین 5G و نسلهای قبل وجود دارد:

معماری Service-Based: در 4G، شبکه core بر پایه interface های point-to-point ساخته شده بود. 5G از یک معماری service-based استفاده میکند که هر Network Function (NF) یک سرویس RESTful API ارائه میدهد. این معماری انعطافپذیری بیشتری دارد اما سطح حمله را افزایش میدهد.

Network Slicing: قابلیت ایجاد شبکههای مجازی مستقل روی یک زیرساخت فیزیکی. هر slice میتواند سیاستهای امنیتی و احراز هویت متفاوتی داشته باشد. مثلاً یک slice برای اتوماسیون صنعتی نیاز به احراز هویت سختافزاری دارد، در حالی که یک slice برای IoT خانگی میتواند از مکانیزمهای سادهتر استفاده کند.

Edge Computing (MEC): جابجایی محاسبات از core network به لبه شبکه (نزدیک به کاربر). این امر latency را کاهش میدهد اما نیاز به احراز هویت و مجوزدهی در چندین نقطه شبکه دارد.

Privacy Enhancement: 5G مکانیزمهای جدیدی مانند SUCI (Subscription Concealed Identifier) برای محافظت از حریم خصوصی کاربران معرفی کرده است. شناسه دائمی کاربر (SUPI) هرگز به صورت plaintext در شبکه ارسال نمیشود.

Standalone vs Non-Standalone: 5G میتواند به صورت standalone (مستقل) یا non-standalone (وابسته به core 4G) پیادهسازی شود. در حالت standalone، کل احراز هویت و مدیریت session در 5G core انجام میشود.

این تفاوتها باعث میشود که احراز هویت در 5G نه تنها باید امنتر باشد، بلکه باید انعطافپذیرتر و مقیاسپذیرتر نیز باشد تا بتواند طیف گستردهای از دستگاهها و سرویسها را پوشش دهد.

معماری احراز هویت در 5G: از 4G تا نسل پنجم

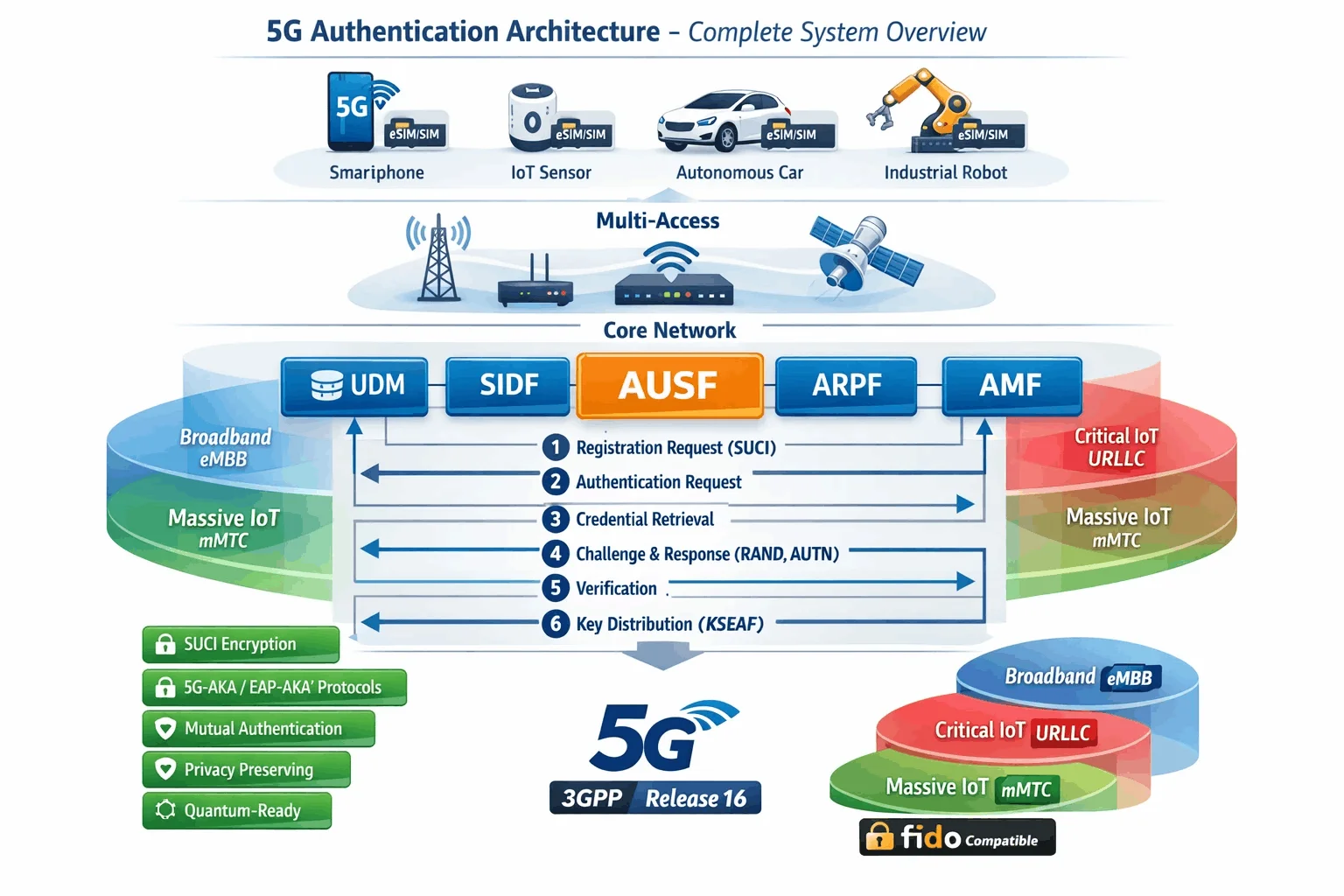

معماری احراز هویت 5G به طور بنیادین بازطراحی شده است. در 4G، احراز هویت عمدتاً بین دستگاه کاربر (UE) و MME (Mobility Management Entity) انجام میشد. در 5G، این فرآیند توزیعشدهتر و modular است.

اجزای کلیدی احراز هویت 5G:

AUSF (Authentication Server Function): سرور اصلی احراز هویت که نقش معادل Authentication Center در 4G را دارد. AUSF مسئول تأیید اعتبار کاربر و تولید کلیدهای رمزنگاری است.

SEAF (Security Anchor Function): نقطه تثبیت امنیت در شبکه دسترسی. SEAF واسط بین شبکه دسترسی (Radio Access Network) و AUSF است. این جداسازی امکان پشتیبانی از شبکههای دسترسی مختلف (3GPP و non-3GPP) را فراهم میکند.

UDM (Unified Data Management): مدیریت دادههای subscription کاربران، شامل اطلاعات احراز هویت (K key, OPc)، profile کاربر، و سیاستهای دسترسی.

ARPF (Authentication credential Repository and Processing Function): بخشی از UDM که اطلاعات احراز هویت را ذخیره و پردازش میکند.

SIDF (Subscription Identifier De-concealing Function): مسئول رمزگشایی SUCI به SUPI. این function از کلید عمومی Home Network برای رمزگشایی استفاده میکند.

AUSF و SEAF: قلب احراز هویت 5G

فرآیند احراز هویت اولیه (Primary Authentication) در 5G به شکل زیر است:

۱. Registration Request: دستگاه کاربر (UE) یک درخواست ثبتنام به شبکه ارسال میکند که شامل SUCI (شناسه مخفیشده) است. SUCI با کلید عمومی Home Network رمزنگاری شده و از شنود هویت کاربر جلوگیری میکند.

۲. SUCI De-concealment: شبکه visiting (اگر کاربر در roaming باشد) یا home network، SUCI را به SIDF ارسال میکند. SIDF با کلید خصوصی، SUPI (شناسه دائمی) را استخراج میکند.

۳. Authentication Request: SEAF یک درخواست احراز هویت به AUSF ارسال میکند که شامل SUPI است.

۴. Credential Retrieval: AUSF از UDM/ARPF اطلاعات احراز هویت کاربر (K key) را درخواست میکند.

۵. Challenge Generation: AUSF یک Authentication Vector تولید میکند که شامل RAND (عدد تصادفی)، AUTN (توکن احراز هویت)، XRES* (پاسخ مورد انتظار)، و KSEAF (کلید session) است.

۶. Challenge to UE: SEAF چالش (RAND, AUTN) را به UE ارسال میکند.

۷. Response from UE: UE با استفاده از کلید K ذخیره شده در SIM/eSIM، AUTN را تأیید میکند و RES* (پاسخ) را محاسبه و ارسال میکند.

۸. Verification: SEAF پاسخ را به AUSF ارسال میکند. AUSF آن را با XRES* مقایسه میکند. در صورت تطابق، احراز هویت موفق است.

۹. Key Distribution: AUSF کلید KSEAF را به SEAF ارسال میکند. SEAF از این کلید برای محافظت از ارتباطات استفاده میکند.

این معماری modular چندین مزیت دارد: امکان جداسازی شبکه دسترسی از core، پشتیبانی از roaming امنتر، و قابلیت استفاده از روشهای احراز هویت متفاوت برای سرویسهای مختلف.

پروتکلهای احراز هویت 5G: 5G-AKA و EAP-AKA’

استانداردهای 3GPP دو پروتکل اصلی برای احراز هویت در 5G تعریف کردهاند:

5G-AKA (5G Authentication and Key Agreement): نسخه بهبود یافته AKA که در 3G/4G استفاده میشد. این پروتکل بر پایه symmetric cryptography (AES, Milenage algorithm) کار میکند. کلید مشترک K در SIM/eSIM کاربر و در network (ARPF) ذخیره شده است.

مراحل 5G-AKA:

- تولید RAND (128-bit random number) توسط AUSF

- محاسبه AUTN برای تأیید اعتبار network به UE

- محاسبه RES* توسط UE و XRES* توسط AUSF

- مقایسه RES* و XRES* توسط SEAF

- تولید کلیدهای session (KSEAF, KAMF, KgNB)

مزایای 5G-AKA شامل سادگی، کارایی بالا (مناسب برای IoT)، و سازگاری با زیرساخت موجود SIM است. معایب شامل وابستگی به symmetric key که در صورت نشت، امنیت کل سیستم به خطر میافتد.

EAP-AKA’ (Extensible Authentication Protocol – AKA Prime): نسخه پیشرفتهتر که از فریمورک EAP استفاده میکند. این پروتکل قابلیت یکپارچهسازی با سیستمهای احراز هویت enterprise (مانند RADIUS, Diameter) را دارد و امکان استفاده از credential های non-SIM (مانند گواهی دیجیتال) را فراهم میکند.

ویژگیهای EAP-AKA’:

- پشتیبانی از fast re-authentication برای کاهش latency

- امکان استفاده از identity های مختلف (pseudonym)

- یکپارچهسازی آسانتر با Wi-Fi و شبکههای non-3GPP

- قابلیت transport کردن اطلاعات اضافی در attribute ها

مقایسه 5G-AKA با EAP-TLS

یک سوال رایج این است که آیا میتوان از EAP-TLS (بر پایه گواهی دیجیتال) به جای AKA استفاده کرد؟ پاسخ بستگی به use case دارد:

5G-AKA:

- مناسب برای دستگاههای با SIM/eSIM

- کارایی بالا و overhead پایین

- مدیریت کلید متمرکز توسط operator

- محدودیت: وابستگی به SIM card

EAP-TLS:

- مناسب برای دستگاههایی که دارای PKI هستند

- امنیت بالاتر (mutual authentication با گواهی)

- انعطافپذیری بیشتر در مدیریت credential

- محدودیت: overhead بالاتر، نیاز به CA infrastructure

در عمل، برای تلفنهای همراه و دستگاههای consumer، 5G-AKA استاندارد است. برای IoT صنعتی و enterprise devices، میتوان از EAP-TLS یا حتی ترکیبی از هر دو استفاده کرد.

چالشهای احراز هویت در شبکه 5G

پیادهسازی احراز هویت امن در 5G با چالشهای متعددی همراه است:

تنوع دستگاهها: از سنسورهای کمتوان IoT که فقط چند کیلوبایت RAM دارند تا خودروهای خودران با پردازندههای قدرتمند، همه باید از شبکه 5G پشتیبانی شوند. یک مکانیزم احراز هویت ممکن است برای یک دسته مناسب باشد اما برای دیگری غیرعملی.

مقیاسپذیری: با پیشبینی اتصال میلیاردها دستگاه IoT، سیستم احراز هویت باید بتواند میلیونها درخواست در ثانیه را پردازش کند. AUSF و UDM باید به صورت distributed و با قابلیت horizontal scaling طراحی شوند.

Latency Sensitivity: برای کاربردهای URLLC مانند کنترل رباتیک صنعتی، تأخیر احراز هویت باید به حداقل برسد. مکانیزمهای fast re-authentication و session resumption ضروری هستند.

Roaming و Interoperability: کاربران در سفر بین شبکههای مختلف جابجا میشوند. احراز هویت باید به گونهای باشد که هم امن و هم seamless باشد. مکانیزم SUCI به محافظت از حریم خصوصی در حالت roaming کمک میکند.

Privacy Concerns: شبکههای موبایل میتوانند موقعیت مکانی، الگوهای استفاده، و هویت کاربران را ردیابی کنند. استانداردهای 5G مکانیزمهایی مانند SUCI و Temporary Identifiers معرفی کردهاند، اما پیادهسازی صحیح آنها چالشبرانگیز است.

حملات MitM در شبکههای موبایل

یکی از حملات شناخته شده علیه شبکههای موبایل، IMSI Catcher (یا Stingray) است. این دستگاهها به عنوان یک ایستگاه base station جعلی عمل میکنند و دستگاههای کاربر را فریب میدهند تا به آنها متصل شوند. در 4G و نسلهای قبل، شناسه دائمی کاربر (IMSI) به صورت plaintext ارسال میشد که قابل شنود بود.

راهکارهای 5G برای مقابله:

SUCI (Subscription Concealed Identifier): در 5G، به جای ارسال SUPI (شناسه دائمی) به صورت plaintext، دستگاه یک SUCI رمزنگاری شده ارسال میکند. SUCI با کلید عمومی Home Network رمزنگاری شده و فقط SIDF در home network میتواند آن را رمزگشایی کند. حتی اگر یک IMSI catcher ترافیک را شنود کند، نمیتواند هویت واقعی کاربر را استخراج کند.

AUSF Authentication: فرآیند mutual authentication تضمین میکند که network نیز باید هویت خود را به UE اثبات کند. اگر یک base station جعلی نتواند AUTN معتبر ارائه دهد، UE به آن متصل نمیشود.

Integrity Protection: پیامهای signaling در 5G دارای integrity protection هستند که از دستکاری آنها جلوگیری میکند.

با این حال، تحقیقات نشان دادهاند که هنوز برخی حملات ممکن است. مثلاً در مرحله initial attachment، قبل از تکمیل احراز هویت، برخی اطلاعات به صورت unprotected ارسال میشوند. پژوهشگران امنیتی به طور مداوم این پروتکلها را تحلیل میکنند و 3GPP در release های جدید بهبودهایی اعمال میکند.

IoT و احراز هویت میلیاردها دستگاه

یکی از بزرگترین چالشهای 5G، پشتیبانی از احراز هویت دستگاه IoT در مقیاس وسیع است. تا سال ۲۰۳۰، پیشبینی میشود بیش از ۵۰ میلیارد دستگاه IoT به اینترنت متصل شوند و بسیاری از آنها از 5G استفاده خواهند کرد.

دستهبندی دستگاههای IoT از نظر احراز هویت:

IoT Consumer (خانگی): دستگاههایی مانند لامپهای هوشمند، قفلهای درب، دوربینهای امنیتی. این دستگاهها معمولاً دارای منابع محدود (حافظه، پردازنده، باتری) هستند و نمیتوانند از پروتکلهای سنگین استفاده کنند. راهکار: استفاده از lightweight authentication protocols مانند DTLS-PSK (Pre-Shared Key) یا OSCORE.

IoT Industrial (صنعتی): سنسورها و actuator های صنعتی که در کارخانهها، سیستمهای انرژی، و زیرساختهای حیاتی استفاده میشوند. این دستگاهها نیاز به امنیت بالا و reliability دارند. راهکار: استفاده از hardware-based authentication (TPM, Secure Element) و FIDO Device Onboard.

IoT Automotive: دستگاههای تعبیه شده در خودروها، V2X (Vehicle-to-Everything) communication. نیاز به latency پایین و امنیت بالا. راهکار: ترکیب certificate-based authentication با fast session resumption.

IoT Healthcare: دستگاههای پزشکی پوشیدنی، سیستمهای monitoring از راه دور. نیاز به compliance با HIPAA و استانداردهای پزشکی. راهکار: end-to-end encryption و multi-factor authentication.

مدیریت هویت میلیونها سنسور IoT

چالش اصلی این است که چگونه میلیاردها دستگاه را ثبت (provisioning)، احراز هویت (authentication)، و مدیریت (lifecycle management) کنیم. روشهای سنتی مانند استفاده از SIM card برای هر دستگاه مقرونبهصرفه نیست.

eSIM (Embedded SIM): یک SIM قابل برنامهریزی که در دستگاه تعبیه شده است. با eSIM، میتوان profile های operator را به صورت over-the-air (OTA) بارگذاری یا تغییر داد. این امر provisioning انبوه دستگاههای IoT را آسان میکند.

FIDO Device Onboard (FDO): یک استاندارد برای provisioning خودکار و امن دستگاههای IoT. در این روش:

۱. دستگاه در کارخانه یک Ownership Voucher دریافت میکند

۲. هنگام اولین راهاندازی، دستگاه به سرور Rendezvous متصل میشود

۳. سرور، دستگاه را به owner واقعی هدایت میکند

۴. owner با استفاده از Voucher، مالکیت را تأیید و credential های احراز هویت را به دستگاه ارسال میکند

این فرآیند کاملاً خودکار و امن است. FIDO Alliance و 3GPP در حال همکاری برای یکپارچهسازی FDO با 5G هستند.

Group Authentication: برای سناریوهایی که هزاران دستگاه مشابه (مثلاً سنسورهای یک کارخانه) وجود دارد، میتوان از group-based authentication استفاده کرد. به جای احراز هویت تکتک دستگاهها، یک gateway مرکزی احراز هویت میشود و به دستگاههای زیرمجموعه اعتماد میکند.

احراز هویت در صنعت 4.0 با 5G

صنعت 4.0 به انقلاب صنعتی چهارم اشاره دارد که در آن خطوط تولید کاملاً اتوماسیون و متصل هستند. 5G با قابلیت URLLC و Network Slicing، امکان پیادهسازی کارخانههای هوشمند را فراهم میکند.

الزامات احراز هویت در صنعت 4.0:

High Availability: خطوط تولید ۲۴/۷ کار میکنند. احراز هویت نباید باعث downtime شود. راهکار: redundant authentication servers, session caching, fast re-authentication.

Deterministic Latency: در کاربردهایی مانند کنترل رباتیک، تأخیر باید قابل پیشبینی باشد (jitter پایین). احراز هویت نباید تأخیر غیرقابل پیشبینی ایجاد کند. راهکار: pre-authentication, edge-based AUSF.

Segmentation: دستگاههای مختلف نیاز به سطوح دسترسی متفاوت دارند. یک سنسور دما نباید بتواند به PLC (Programmable Logic Controller) دسترسی داشته باشد. راهکار: role-based access control (RBAC) یکپارچه با network slicing.

Tamper Detection: دستگاههای صنعتی ممکن است در محیطهای خصمانه قرار داشته باشند. باید مکانیزمی برای تشخیص دستکاری فیزیکی وجود داشته باشد. راهکار: استفاده از TPM یا Secure Element که در صورت تلاش برای باز کردن دستگاه، کلیدها را پاک میکند.

مثال عملی: یک کارخانه خودروسازی که از AGV (Automated Guided Vehicles) استفاده میکند. هر AGV باید به طور مداوم با سیستم مدیریت مرکزی ارتباط داشته باشد. احراز هویت باید در کمتر از ۱۰ میلیثانیه انجام شود تا AGV بتواند بدون تأخیر حرکت کند. راهکار: استفاده از session-based authentication که پس از احراز هویت اولیه، توکنهای کوتاهمدت صادر میشود و renewal آنها در background انجام میشود.

Network Slicing و نیاز به احراز هویت چندلایه

Network Slicing یکی از قابلیتهای کلیدی 5G است که امکان ایجاد شبکههای مجازی مستقل روی یک زیرساخت فیزیکی را فراهم میکند. هر slice میتواند برای یک use case خاص بهینهسازی شود و سیاستهای امنیتی متفاوتی داشته باشد.

انواع slice ها:

Slice برای eMBB: بهینه شده برای پهنای باند بالا، latency متوسط قابل قبول، سیاستهای امنیتی استاندارد.

Slice برای URLLC: بهینه شده برای latency پایین و reliability بالا، سیاستهای امنیتی سختگیرانه، احتمالاً استفاده از dedicated hardware.

Slice برای mMTC: بهینه شده برای تعداد بالای دستگاهها، مصرف انرژی پایین، امنیت سبکوزن.

Slice برای enterprise: اختصاص یافته به یک سازمان خاص، یکپارچه با IAM سازمان، سیاستهای compliance خاص.

مدلهای Multi-Tenancy در Network Slicing

در یک معماری multi-tenant، چندین slice مستقل روی یک زیرساخت اجرا میشوند. از نظر احراز هویت، چالشهای زیر وجود دارد:

Slice Isolation: کاربران یک slice نباید بتوانند به منابع slice دیگر دسترسی داشته باشند. راهکار: استفاده از S-NSSAI (Single Network Slice Selection Assistance Information) در فرآیند احراز هویت و اعمال access control در هر Network Function.

Cross-Slice Authentication: در برخی سناریوها، یک کاربر ممکن است نیاز داشته باشد به چندین slice دسترسی داشته باشد (مثلاً یک کارمند سازمان که هم از slice عمومی و هم از slice enterprise استفاده میکند). راهکار: استفاده از federated identity و single sign-on (SSO) بین slice ها.

Slice-Specific Credentials: هر slice میتواند نوع credential متفاوتی را بپذیرد. مثلاً slice صنعتی ممکن است فقط certificate-based authentication را بپذیرد، در حالی که slice عمومی از SIM-based authentication استفاده میکند.

Dynamic Slice Creation: slice ها میتوانند به صورت dynamic ایجاد و حذف شوند. سیستم احراز هویت باید بتواند با این تغییرات سازگار شود.

مثال کاربردی: یک استادیوم ورزشی که یک slice اختصاصی برای روز مسابقه دارد. این slice باید بتواند ۱۰۰٬۰۰۰ تماشاگر را پشتیبانی کند که همزمان به اینترنت متصل میشوند. احراز هویت باید سریع و مقیاسپذیر باشد. راهکار: استفاده از lightweight authentication (مثلاً captive portal با OTP) و load balancing در AUSF.

Edge Computing و MEC: احراز هویت در لبه شبکه

Multi-Access Edge Computing (MEC) یکی دیگر از قابلیتهای کلیدی 5G است. در این معماری، سرورهای اپلیکیشن و محتوا در لبه شبکه (نزدیک به ایستگاههای base station) قرار میگیرند تا latency را کاهش دهند.

MEC برای کاربردهایی مانند cloud gaming، augmented reality، autonomous vehicles، و video analytics ضروری است. برای مثال، یک خودروی خودران نمیتواند منتظر بماند تا دادهها به یک data center مرکزی ارسال شود و پاسخ برگردد؛ تصمیمگیری باید در چند میلیثانیه در لبه شبکه انجام شود.

چالشهای احراز هویت در MEC:

Distributed Authentication: در یک معماری متمرکز، تمام درخواستهای احراز هویت به یک AUSF مرکزی ارسال میشوند. در MEC، این امر latency قابل قبولی ایجاد نمیکند. راهکار: استقرار AUSF instances در edge locations یا استفاده از cached authentication credentials.

Mobility Management: کاربران و دستگاهها بین edge locations مختلف جابجا میشوند. احراز هویت باید به گونهای باشد که handover سریع و seamless انجام شود. راهکار: استفاده از session continuity mechanisms و pre-authentication در edge location بعدی.

Trust Model: edge server ها ممکن است توسط third-party ها اداره شوند (مثلاً یک content delivery network). چگونه میتوان به این server ها اعتماد کرد؟ راهکار: mutual TLS authentication بین UE و edge server، و استفاده از trusted execution environments (TEE) در edge.

API Security: اپلیکیشنها در edge از طریق API به سرویسهای MEC دسترسی پیدا میکنند. این API ها باید امن باشند. راهکار: OAuth 2.0 / OpenID Connect برای authorization، rate limiting، و API gateway security.

URLLC و نیازهای امنیتی بحرانی

Ultra-Reliable Low-Latency Communications (URLLC) برای کاربردهای mission-critical طراحی شده است که هر دو ویژگی reliability بالا (99.999٪ یا بهتر) و latency پایین (۱-۵ میلیثانیه) نیاز دارند.

کاربردهای URLLC:

- جراحی از راه دور (Telesurgery): جراح از طریق 5G یک ربات جراحی را در مکان دیگری کنترل میکند

- خودروهای خودران: تصمیمگیری در کسری از ثانیه برای جلوگیری از تصادف

- کنترل صنعتی: کنترل real-time ماشینآلات سنگین و خطرناک

- شبکههای برق هوشمند: کنترل و حفاظت از grid

الزامات امنیتی URLLC:

Fast Authentication: احراز هویت اولیه ممکن است ۱۰۰-۲۰۰ میلیثانیه طول بکشد که برای URLLC زیاد است. راهکار: pre-authentication، session-based access، و استفاده از lightweight protocols.

Integrity Protection: در کاربردهای URLLC، دستکاری دادهها میتواند منجر به فاجعه شود. تمام پیامها باید دارای integrity check باشند. 5G از الگوریتمهای integrity protection سختافزاری (مثلاً AES-CMAC) استفاده میکند که overhead کمی دارند.

Fail-Safe Mechanisms: در صورت failure در احراز هویت یا ارتباط، سیستم باید به حالت ایمن برگردد. مثلاً یک ماشین صنعتی باید اضطراری متوقف شود.

Redundancy: برای دستیابی به reliability 99.999٪، تمام اجزای زنجیره احراز هویت باید redundant باشند: چندین AUSF، چندین مسیر شبکه، چندین edge server.

نقش FIDO در امنیت شبکههای 5G

FIDO (Fast IDentity Online) به عنوان یک استاندارد جهانی برای احراز هویت بدون رمز عبور، میتواند نقش مهمی در اکوسیستم 5G ایفا کند. اگرچه 5G-AKA پروتکل اصلی احراز هویت network است، اما FIDO میتواند در لایههای بالاتر (احراز هویت به سرویسها و اپلیکیشنها) استفاده شود.

سناریوهای استفاده از FIDO در 5G:

احراز هویت به MEC Services: کاربری که میخواهد از یک سرویس edge استفاده کند (مثلاً یک بازی cloud-based)، میتواند با استفاده از FIDO و دستگاه خود (مثلاً نشانه موبایل) به سرویس احراز هویت کند. این احراز هویت جدا از network authentication است و امنیت لایه اپلیکیشن را تأمین میکند.

احراز هویت به Enterprise Slice: یک سازمان که یک private 5G slice دارد، میتواند از FIDO برای احراز هویت کارمندان استفاده کند. کارمندان با استفاده از نشانه توکن (security key) یا بیومتریک موبایل خود به slice احراز هویت میکنند.

IoT Device Onboarding: FIDO Device Onboard (FDO) میتواند برای provisioning امن دستگاههای IoT در شبکه 5G استفاده شود. این فرآیند مکمل provisioning eSIM است.

Multi-Factor Authentication: برای کاربردهای حساس، علاوه بر SIM-based authentication (چیزی که داری)، میتوان از FIDO برای افزودن یک factor دیگر (چیزی که هستی – بیومتریک) استفاده کرد.

FIDO Device Onboard برای IoT

FIDO Device Onboard (FDO) یک پروتکل استاندارد برای onboarding خودکار دستگاههای IoT است. این پروتکل مشکل “first contact” را حل میکند: چگونه یک دستگاه جدید به طور امن به شبکه متصل شود بدون اینکه از قبل credential داشته باشد.

فرآیند FDO در محیط 5G:

۱. Manufacturing: در کارخانه، دستگاه یک جفت کلید (public/private) تولید میکند. کلید عمومی و یک Ownership Voucher (شامل اطلاعات دستگاه و زنجیره مالکیت) ایجاد میشود.

۲. Supply Chain: Ownership Voucher در طول زنجیره تأمین منتقل میشود (از سازنده به توزیعکننده به مشتری نهایی). هر مرحله آن را امضا میکند.

۳. First Boot: هنگامی که دستگاه برای اولین بار روشن میشود، به یک Rendezvous Server متصل میشود (از طریق 5G).

۴. Rendezvous: Rendezvous Server با استفاده از Ownership Voucher، owner واقعی دستگاه را شناسایی میکند و آدرس Onboarding Server را به دستگاه میدهد.

۵. Onboarding: دستگاه به Onboarding Server متصل میشود. Server با استفاده از Voucher، مالکیت را تأیید میکند و credential های لازم (مثلاً گواهی، کلیدهای رمزنگاری، پیکربندی شبکه) را به دستگاه ارسال میکند.

۶. Normal Operation: دستگاه اکنون آماده است و میتواند به طور امن به شبکه 5G و سرویسهای backend متصل شود.

مزیت FDO این است که کل فرآیند خودکار، امن، و مقیاسپذیر است. شرکتهایی که میلیونها دستگاه IoT دارند میتوانند بدون دخالت دستی، دستگاهها را به شبکه اضافه کنند.

استفاده از WebAuthn در اپلیکیشنهای 5G

WebAuthn استاندارد W3C برای احراز هویت وب بر پایه FIDO است. در اپلیکیشنهای 5G، WebAuthn میتواند برای موارد زیر استفاده شود:

Web Apps روی MEC: اپلیکیشنهای وب که روی edge server ها اجرا میشوند، میتوانند از WebAuthn برای احراز هویت کاربران استفاده کنند. کاربر با استفاده از بیومتریک گوشی یا یک security key، بدون رمز عبور احراز هویت میشود.

Self-Service Portals: اپراتورهای 5G میتوانند portal هایی برای مدیریت subscription، network slicing، و سرویسها ارائه دهند که از WebAuthn استفاده میکنند.

Enterprise Applications: سازمانهایی که از private 5G استفاده میکنند، میتوانند اپلیکیشنهای داخلی خود را با WebAuthn امن کنند.

ترکیب 5G (برای connectivity سریع و latency پایین) با FIDO (برای احراز هویت امن و کاربرپسند) یک تجربه کاربری عالی ایجاد میکند: کاربر به سرعت به اپلیکیشن متصل میشود و بدون رمز عبور، فقط با یک لمس یا نگاه، احراز هویت میشود.

eSIM و SUCI: حریم خصوصی در احراز هویت 5G

eSIM (Embedded SIM) و SUCI (Subscription Concealed Identifier) دو فناوری کلیدی برای بهبود امنیت و حریم خصوصی در 5G هستند.

eSIM: به جای SIM card فیزیکی، یک چیپ قابل برنامهریزی در دستگاه تعبیه شده است. مزایا شامل:

- Remote Provisioning: میتوان profile های operator را از راه دور نصب، تغییر یا حذف کرد

- Multi-Profile: یک eSIM میتواند چندین profile (مثلاً شخصی و کاری) داشته باشد

- IoT Friendly: برای دستگاههای IoT که دسترسی فیزیکی به آنها دشوار است، eSIM ایدهآل است

- Security: profile ها به صورت رمزنگاری شده ذخیره و منتقل میشوند

استانداردهای eSIM توسط GSMA تعریف شدهاند. دو معماری اصلی وجود دارد: consumer eSIM (برای تلفنها) و M2M eSIM (برای IoT).

SUCI (Subscription Concealed Identifier): مشکل اصلی در نسلهای قبلی شبکه موبایل این بود که IMSI (شناسه دائمی کاربر) به صورت plaintext ارسال میشد. این امر امکان ردیابی کاربران توسط IMSI catcher ها را فراهم میکرد.

در 5G، به جای ارسال SUPI (جانشین IMSI) به صورت plaintext، دستگاه یک SUCI رمزنگاری شده ارسال میکند.

Privacy-Preserving Authentication

فرآیند SUCI:

۱. Key Pair Generation: Home Network یک جفت کلید (public/private) تولید میکند. کلید عمومی در دستگاه کاربر (در eSIM یا SIM) ذخیره میشود.

۲. SUCI Generation: هنگامی که دستگاه میخواهد به شبکه متصل شود، SUPI را با کلید عمومی Home Network رمزنگاری میکند و یک SUCI ایجاد میکند. SUCI شامل اطلاعات رمزنگاری شده و یک MAC برای integrity است.

۳. Transmission: SUCI به صورت ایمن به شبکه ارسال میشود. حتی اگر ترافیک شنود شود، مهاجم نمیتواند SUPI واقعی را بازیابی کند.

۴. De-concealment: فقط SIDF در Home Network که کلید خصوصی را دارد، میتواند SUCI را رمزگشایی و SUPI را استخراج کند.

الگوریتمهای رمزنگاری SUCI:

- Profile A: استفاده از Elliptic Curve Integrated Encryption Scheme (ECIES) با Curve25519

- Profile B: استفاده از ECIES با secp256r1

این مکانیزم تضمین میکند که حتی اپراتور visiting network (در حالت roaming) نمیتواند هویت واقعی کاربر را ببیند، فقط SUCI رمزنگاری شده را میبیند.

Temporary Identifiers: علاوه بر SUCI، 5G از شناسههای موقت (GUTI – Globally Unique Temporary Identifier) استفاده میکند که به طور منظم تغییر میکنند. این امر ردیابی بلندمدت کاربران را دشوارتر میکند.

Zero Trust Architecture برای شبکههای 5G

Zero Trust یک معماری امنیتی است که بر اصل “هرگز اعتماد نکن، همیشه تأیید کن” استوار است. در معماری سنتی، دستگاهها یا کاربرانی که در داخل شبکه هستند (behind the firewall) معمولاً trusted در نظر گرفته میشوند. Zero Trust این فرض را رد میکند.

در محیط 5G، Zero Trust به ویژه مهم است زیرا:

- Perimeter ناشناخته: با Network Slicing و MEC، مفهوم “داخل” و “خارج” شبکه مبهم میشود

- تنوع دستگاهها: دستگاههای مختلف با سطوح اعتماد متفاوت به شبکه متصل میشوند

- Dynamic Nature: topology شبکه به طور مداوم تغییر میکند

اصول Zero Trust در 5G:

۱. Continuous Authentication: احراز هویت فقط در زمان اتصال اولیه انجام نمیشود. دستگاهها و کاربران باید به طور مداوم تأیید شوند. در 5G، این امر میتواند از طریق re-authentication periodic یا context-based authentication (بر اساس رفتار، موقعیت مکانی، و غیره) انجام شود.

۲. Least Privilege Access: هر دستگاه یا کاربر فقط به منابعی که به آنها نیاز دارد دسترسی داشته باشد. در 5G، این امر از طریق network slicing و fine-grained access control policies اعمال میشود.

۳. Micro-Segmentation: به جای یک شبکه flat بزرگ، شبکه به segment های کوچک تقسیم میشود. هر segment سیاستهای امنیتی خاص خود را دارد. در 5G، هر network slice میتواند یک segment در نظر گرفته شود.

۴. Assume Breach: طراحی سیستم به گونهای که حتی اگر یک بخش نفوذ شود، سایر بخشها ایمن بمانند. در 5G، این امر از طریق encryption end-to-end، isolation بین slice ها، و monitoring مداوم انجام میشود.

۵. Visibility و Analytics: تمام فعالیتها باید logged و تحلیل شوند. در 5G، نیاز به یک سیستم SIEM (Security Information and Event Management) قدرتمند است که بتواند ترافیک عظیم داده را تحلیل کند.

پیادهسازی Zero Trust در 5G:

- Device Posture Assessment: قبل از اینکه دستگاه به شبکه متصل شود، وضعیت امنیتی آن بررسی میشود (آیا OS بهروز است؟ آیا antivirus فعال است؟ آیا دستگاه jailbreak شده است؟)

- Conditional Access: بر اساس context (زمان، مکان، نوع شبکه)، سطح دسترسی تعیین میشود

- Just-In-Time Access: دسترسیها فقط برای مدت زمان لازم اعطا میشوند

- Encryption Everywhere: تمام ارتباطات رمزنگاری میشوند، حتی داخل شبکه

کاربردهای عملیاتی: از خودروهای خودران تا جراحی از راه دور

5G با قابلیتهای منحصربهفرد خود، کاربردهای جدیدی را ممکن میسازد که هر کدام نیازهای خاص احراز هویت و امنیت دارند.

خودروهای خودران (Autonomous Vehicles):

خودروهای خودران نیاز به ارتباط real-time با زیرساخت جاده (V2I – Vehicle-to-Infrastructure)، خودروهای دیگر (V2V – Vehicle-to-Vehic le)، و سرویسهای cloud (V2C) دارند. این ارتباطات باید امن و قابل اطمینان باشند زیرا یک حمله سایبری میتواند منجر به تصادف شود.

نیازهای احراز هویت:

- احراز هویت سریع (latency زیر ۱۰ میلیثانیه)

- mutual authentication بین خودرو و infrastructure

- certificate-based authentication برای V2V (هر خودرو دارای یک گواهی دیجیتال است)

- privacy-preserving: خودرو نباید قابل ردیابی باشد

- revocation سریع در صورت compromise

استانداردهایی مانند C-V2X (Cellular Vehicle-to-Everything) و IEEE 1609 (WAVE) مکانیزمهای احراز هویت را تعریف کردهاند که از PKI و certificate های کوتاهمدت استفاده میکنند.

جراحی از راه دور (Remote Surgery):

جراح در یک مکان، از طریق 5G یک ربات جراحی را در مکان دیگری (حتی در کشور دیگر) کنترل میکند. این کاربرد به URLLC نیاز دارد: latency کمتر از ۱ میلیثانیه و reliability 99.9999٪.

نیازهای احراز هویت:

- multi-factor authentication قوی برای جراح (بیومتریک + hardware token)

- احراز هویت ربات و دستگاههای پزشکی

- audit trail کامل: تمام عملیات باید ثبت شود

- fail-safe: در صورت قطع ارتباط، ربات باید به حالت ایمن برود

- compliance با HIPAA و استانداردهای پزشکی

Smart Cities (شهرهای هوشمند):

شهرهای هوشمند شامل میلیونها سنسور و actuator هستند: چراغهای خیابان هوشمند، سیستمهای مدیریت ترافیک، سیستمهای مدیریت زباله، کنتورهای هوشمند، و غیره.

نیازهای احراز هویت:

- مقیاسپذیری: پشتیبانی از میلیونها دستگاه

- lightweight authentication برای دستگاههای کمتوان

- lifecycle management: provisioning، firmware update، decommissioning

- segmentation: دستگاههای مختلف نباید به یکدیگر دسترسی داشته باشند

صنعتی (Industry 4.0):

کارخانههای هوشمند که از رباتیک، AGV، سنسورها، و سیستمهای کنترل متصل استفاده میکنند.

نیازهای احراز هویت:

- deterministic latency

- high availability (99.999٪)

- segmentation و RBAC

- physical tamper detection

در تمام این کاربردها، یک سیستم IAM جامع مانند نشانه که میتواند انواع احراز هویت (FIDO، certificate، OTP) را پشتیبانی کند و با زیرساخت 5G یکپارچه شود، ضروری است.

نشانه و راهکارهای IAM برای عصر 5G

در دنیای 5G که میلیاردها دستگاه، کاربر، و سرویس به یکدیگر متصل میشوند، نیاز به یک سیستم Identity and Access Management (IAM) قدرتمند و مقیاسپذیر بیش از پیش احساس میشود. نشانه، محصول شرکت رهسا، یک راهکار IAM پیشرفته است که برای پاسخگویی به نیازهای عصر 5G طراحی شده است.

قابلیتهای نشانه برای محیط 5G:

پشتیبانی از FIDO: نشانه از استاندارد FIDO2/WebAuthn پشتیبانی میکند که امکان احراز هویت بدون رمز عبور را فراهم میکند. کاربران میتوانند با استفاده از نشانه موبایل (تبدیل گوشی به کلید امنیتی) یا نشانه توکن (کلیدهای سختافزاری USB/NFC) به سرویسهای 5G دسترسی پیدا کنند.

یکپارچهسازی با Network Slicing: نشانه میتواند با معماری 5G یکپارچه شود تا احراز هویت و authorization برای هر network slice به صورت مستقل مدیریت شود. مثلاً یک slice enterprise میتواند از سیاستهای احراز هویت سختگیرانه (MFA با FIDO) استفاده کند، در حالی که یک slice عمومی از احراز هویت سادهتر استفاده میکند.

SSO و Federation: نشانه قابلیت Single Sign-On (SSO) را ارائه میدهد که به کاربران امکان میدهد یکبار احراز هویت کنند و به چندین سرویس 5G (MEC apps، enterprise apps، cloud services) دسترسی داشته باشند. همچنین از federated identity (SAML، OAuth 2.0، OpenID Connect) پشتیبانی میکند.

Multi-Factor Authentication: نشانه از انواع مختلف authenticator ها پشتیبانی میکند: FIDO keys، OTP، smart cards، بیومتریک، و certificate-based authentication. این تنوع امکان پیادهسازی risk-based authentication را فراهم میکند: برای دسترسی به منابع حساس، MFA الزامی است.

API Security: در معماری 5G که بر پایه RESTful API است، امنیت API ها حیاتی است. نشانه از OAuth 2.0 و JWT برای authorization استفاده میکند. توکنهای دسترسی کوتاهمدت هستند و میتوانند با scope های محدود صادر شوند.

مقیاسپذیری و High Availability: نشانه طراحی شده تا بتواند میلیونها کاربر و دستگاه را پشتیبانی کند. معماری distributed و قابلیت clustering تضمین میکند که سیستم در برابر load بالا و failure مقاوم است.

یکپارچهسازی 5G با IAM سازمانی

برای سازمانهایی که از private 5G یا dedicated network slice استفاده میکنند، یکپارچهسازی با سیستم IAM موجود ضروری است.

سناریوی کاربردی: یک شرکت تولیدی که یک شبکه 5G خصوصی برای کارخانه خود دارد. کارمندان، رباتیک، AGV ها، و سنسورها همه به این شبکه متصل هستند.

الزامات:

- کارمندان باید با credential های سازمانی (Active Directory) به شبکه دسترسی داشته باشند

- دستگاهها باید با certificate های صادر شده توسط CA سازمان احراز هویت شوند

- سیاستهای RBAC (Role-Based Access Control) باید اعمال شوند

- تمام دسترسیها باید برای audit ثبت شوند

معماری یکپارچهسازی:

۱. Identity Federation: نشانه با Active Directory یا Azure AD سازمان یکپارچه میشود. کارمندان با username/password سازمانی خود وارد میشوند.

۲. Step-Up Authentication: برای دسترسی به منابع حساس (مثلاً PLC های کنترل خط تولید)، علاوه بر password، نیاز به احراز هویت FIDO با نشانه توکن است.

۳. Device Enrollment: دستگاههای جدید (مثلاً یک ربات صنعتی) از طریق یک فرآیند automated provisioning به شبکه اضافه میشوند. FIDO Device Onboard میتواند برای این منظور استفاده شود.

۴. Policy Enforcement: نشانه سیاستهای access control را اعمال میکند. مثلاً یک اپراتور کارخانه فقط میتواند dashboard های monitoring را ببیند، اما یک مهندس میتواند پیکربندی ماشینآلات را تغییر دهد.

۵. Logging و Audit: تمام فعالیتهای احراز هویت و authorization در نشانه ثبت میشوند و میتوانند با SIEM سازمان یکپارچه شوند.

این یکپارچهسازی امکان میدهد سازمان از یک سیستم IAM واحد برای مدیریت دسترسی به همه منابع (IT سنتی و 5G) استفاده کند.

استانداردها و رگولهیشنهای 5G

استانداردسازی 5G توسط چندین سازمان بینالمللی انجام میشود:

3GPP (3rd Generation Partnership Project): اصلیترین سازمان استانداردسازی برای 5G. 3GPP مجموعهای از “Release” ها را منتشر میکند که هر کدام ویژگیهای جدیدی اضافه میکنند.

استانداردهای 3GPP Release 15/16/17

Release 15 (2018): اولین نسخه استاندارد 5G که مشخصات اولیه NR (New Radio) و 5G Core را تعریف کرد. از نظر امنیت:

- معرفی 5G-AKA و EAP-AKA’

- مکانیزم SUCI برای privacy

- معماری SBA امنیتی

Release 16 (2020): بهبودها و ویژگیهای جدید:

- URLLC enhancements

- Industrial IoT support

- V2X communications

- Integrated Access and Backhaul (IAB)

- بهبودهای امنیتی: enhanced authentication، slice-specific authentication

Release 17 (2022): تمرکز بر کاربردهای پیشرفته:

- NR-Light (RedCap) برای IoT با complexity کمتر

- Sidelink enhancements برای D2D communication

- Network slicing enhancements

- امنیت: post-quantum cryptography readiness، AI/ML security

Release 18 (2024، در حال توسعه): آمادهسازی برای 5G-Advanced:

- AI-native networks

- XR (Extended Reality) enhancements

- Ambient IoT

- Quantum-safe algorithms

سایر سازمانهای استانداردساز:

GSMA: متولی استانداردهای eSIM و roaming

IETF: استانداردهای پروتکلهای اینترنت که در 5G core استفاده میشوند (HTTP/2، OAuth، JWT)

FIDO Alliance: استانداردهای احراز هویت بدون رمز عبور

ETSI: استانداردهای امنیت و NFV (Network Functions Virtualization)

رگولهیشنها و Compliance:

GDPR (اتحادیه اروپا): الزامات حریم خصوصی دادههای کاربران. اپراتورهای 5G باید تضمین کنند که دادههای شخصی کاربران (مثلاً موقعیت مکانی) محافظت میشوند.

NIST Cybersecurity Framework: راهنمای امنیت سایبری که بسیاری از سازمانها و دولتها از آن پیروی میکنند.

ISO/IEC 27001: استاندارد مدیریت امنیت اطلاعات که برای اپراتورهای 5G توصیه میشود.

NERC CIP (برای صنعت برق در آمریکا): الزامات امنیتی برای زیرساختهای حیاتی که از 5G استفاده میکنند.

آینده احراز هویت: 6G و فراتر

اگرچه 5G هنوز در حال استقرار است، تحقیقات روی 6G (نسل ششم موبایل) شروع شده است. انتظار میرود 6G تا سال ۲۰۳۰ تجاری شود.

ویژگیهای پیشبینیشده 6G:

- سرعت: تا ۱ ترابیت بر ثانیه (۵۰ برابر 5G)

- Latency: کمتر از ۰.۱ میلیثانیه

- تراکم: تا ۱۰ میلیون دستگاه در هر کیلومتر مربع

- Coverage: پوشش جهانی شامل دریا، هوا، و فضا (از طریق ماهوارهها)

- هوش مصنوعی: AI-native networks که خودکار و خودبهبود هستند

- Sensing: شبکه نه تنها ارتباطی است بلکه قابلیت sensing محیط (radar، localization) را نیز دارد

چالشهای احراز هویت در 6G:

مقیاس بیشتر: با ۱۰ میلیون دستگاه در هر کیلومتر مربع، سیستم احراز هویت باید از مکانیزمهای بسیار کارآمد استفاده کند. احتمالاً نیاز به group authentication یا hierarchical authentication است.

Quantum Computing: رایانش کوانتومی میتواند الگوریتمهای رمزنگاری فعلی (RSA، ECC) را شکست دهد. 6G باید از الگوریتمهای post-quantum استفاده کند. استاندارهای NIST در این زمینه در حال finalize شدن هستند.

AI-Based Attacks: حملات سایبری که از AI و ML استفاده میکنند، پیچیدهتر خواهند شد. سیستمهای احراز هویت باید بتوانند الگوهای غیرعادی را تشخیص دهند و adaptive باشند.

Privacy در عصر Sensing: اگر شبکه قابلیت sensing محیط را داشته باشد، ممکن است اطلاعات حساسی مانند موقعیت دقیق، حرکات، و حتی فعالیتهای درون ساختمان را ردیابی کند. نیاز به مکانیزمهای privacy-preserving پیشرفتهتر است.

Human-Machine-AI Collaboration: در 6G، نه تنها انسانها بلکه ماشینها و سیستمهای AI نیز نیاز به احراز هویت دارند. مفهوم “هویت” گسترش پیدا میکند: هویت دیجیتال، هویت دستگاه، هویت AI agent.

راهکارهای پیشنهادی:

- Self-Sovereign Identity (SSI): کاربران کنترل کامل روی هویت دیجیتال خود دارند. از blockchain و DID (Decentralized Identifiers) استفاده میشود.

- Zero-Knowledge Proofs: اثبات اطلاعات بدون افشای آنها. مثلاً اثبات سن بدون افشای تاریخ تولد.

- Behavioral Biometrics: احراز هویت بر اساس رفتار کاربر (نحوه تایپ، نحوه حرکت، الگوی استفاده)

- Continuous Authentication: به جای یکبار احراز هویت، فرآیند مداوم بر اساس context و behavior

تحقیقات در این زمینهها در دانشگاهها و آزمایشگاههای صنعتی در حال انجام است و انتظار میرود نتایج آنها در استانداردهای 6G منعکس شود.

جمعبندی: آیندهای متصل و امن

احراز هویت در شبکه 5G یکی از چالشبرانگیزترین و هیجانانگیزترین حوزههای امنیت سایبری است. تنوع کاربردها – از IoT کمتوان گرفته تا خودروهای خودران – نیازهای متفاوتی ایجاد میکند که راهکارهای سنتی نمیتوانند پاسخگو باشند. معماری Service-Based، Network Slicing، و Edge Computing فرصتهای جدیدی برای پیادهسازی احراز هویت پیشرفته، انعطافپذیر و مقیاسپذیر فراهم میکنند.

پروتکلهای استاندارد مانند 5G-AKA و EAP-AKA’ پایههای امنیتی شبکه را فراهم میکنند، اما برای کاربردهای enterprise و سرویسهای لایه بالا، نیاز به سیستمهای IAM پیشرفتهتری مانند نشانه وجود دارد. ترکیب FIDO (برای احراز هویت کاربرپسند و امن)، PKI (برای احراز هویت دستگاهها)، و Zero Trust Architecture (برای امنیت چندلایه) یک اکوسیستم جامع امنیتی ایجاد میکند.

با نزدیک شدن به عصر 6G و رایانش کوانتومی، نیاز به تحقیق و توسعه مداوم در زمینه پروتکلهای احراز هویت حس میشود. الگوریتمهای post-quantum، privacy-preserving authentication، و AI-based security mechanisms بخشی از آینده احراز هویت خواهند بود.

برای سازمانهایی که در حال حرکت به سوی 5G هستند، سرمایهگذاری در یک سیستم IAM مدرن، انعطافپذیر و استانداردمحور یک ضرورت استراتژیک است. این سیستم باید بتواند با تحولات سریع فناوری همگام شود و از استانداردهای باز مانند FIDO، OAuth، و OpenID Connect پشتیبانی کند.

🟦 مشاوره امنیتی رایگان

راهکارهای نشانه موبایل و نشانه توکن بر پایه استاندارد FIDO طراحی شدهاند و احراز هویت بدون رمز عبور را در عصر 5G ممکن میسازند. این فناوریها میتوانند به ارتقای امنیت دیجیتال سازمان شما و بهبود تجربه کاربری مشتریان و کارمندان کمک کنند. برای کسب اطلاعات بیشتر درباره یکپارچهسازی نشانه با زیرساخت 5G، پیادهسازی احراز هویت چندعاملی، و حرکت به سوی دنیای بدون رمز عبور، تیم متخصصان شرکت رهسا آماده ارائه مشاوره امنیتی رایگان به شما هستند. با شماره 021-91096551 تماس بگیرید.

📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021