فایروالهای FortiGate به عنوان ستون فقرات امنیت شبکه در هزاران سازمان ایرانی و جهانی نقش ایفا میکنند، اما همین دستگاههای حیاتی هدف اصلی مهاجمان برای سرقت اعتبارنامههای مدیریتی محسوب میشوند. یک رمز عبور افشاشده میتواند کنترل کامل زیرساخت شبکه را به دست مهاجم بسپارد. استاندارد FIDO2 این معادله را بهطور بنیادین تغییر میدهد و احراز هویتی مقاوم در برابر فیشینگ، بدون نیاز به رمز عبور قابل سرقت، ارائه میکند. این راهنما تمامی جنبههای فنی و عملیاتی پیکربندی FIDO در FortiGate را پوشش میدهد و نشان میدهد چگونه سازمانها میتوانند با راهکارهایی مانند نشانه از neshane.co، امنیت فایروال و VPN خود را به سطحی بیسابقه ارتقا دهند.

FIDO چیست و چرا برای FortiGate ضروری است؟

استاندارد FIDO (Fast Identity Online) یک پروتکل باز و بینالمللی برای احراز هویت قوی است که اتحادیه FIDO Alliance آن را توسعه داده است. هدف اصلی این استاندارد، حذف وابستگی به رمزهای عبور و جایگزینی آنها با روشهای رمزنگاری کلید عمومی است. برخلاف روشهای سنتی که اعتبارنامههای مشترک (Shared Secrets) مانند رمز عبور را بین کاربر و سرور ذخیره میکنند، FIDO از یک جفت کلید عمومی-خصوصی استفاده میکند که کلید خصوصی هرگز دستگاه کاربر را ترک نمیکند.

فایروال FortiGate به عنوان نقطه ورود اصلی به شبکه سازمانی، اهمیت ویژهای در امنیت دارد. مدیرانی که از طریق رمز عبور به کنسول مدیریتی وارد میشوند، همواره در معرض خطر فیشینگ، Keylogger و حملات Brute Force قرار دارند. کاربران VPN نیز با چالشهای مشابهی مواجه هستند، بهویژه در عصر دورکاری گسترده که اتصالات از شبکههای ناامن صورت میگیرد.

تفاوت بنیادین FIDO با روشهای سنتی MFA

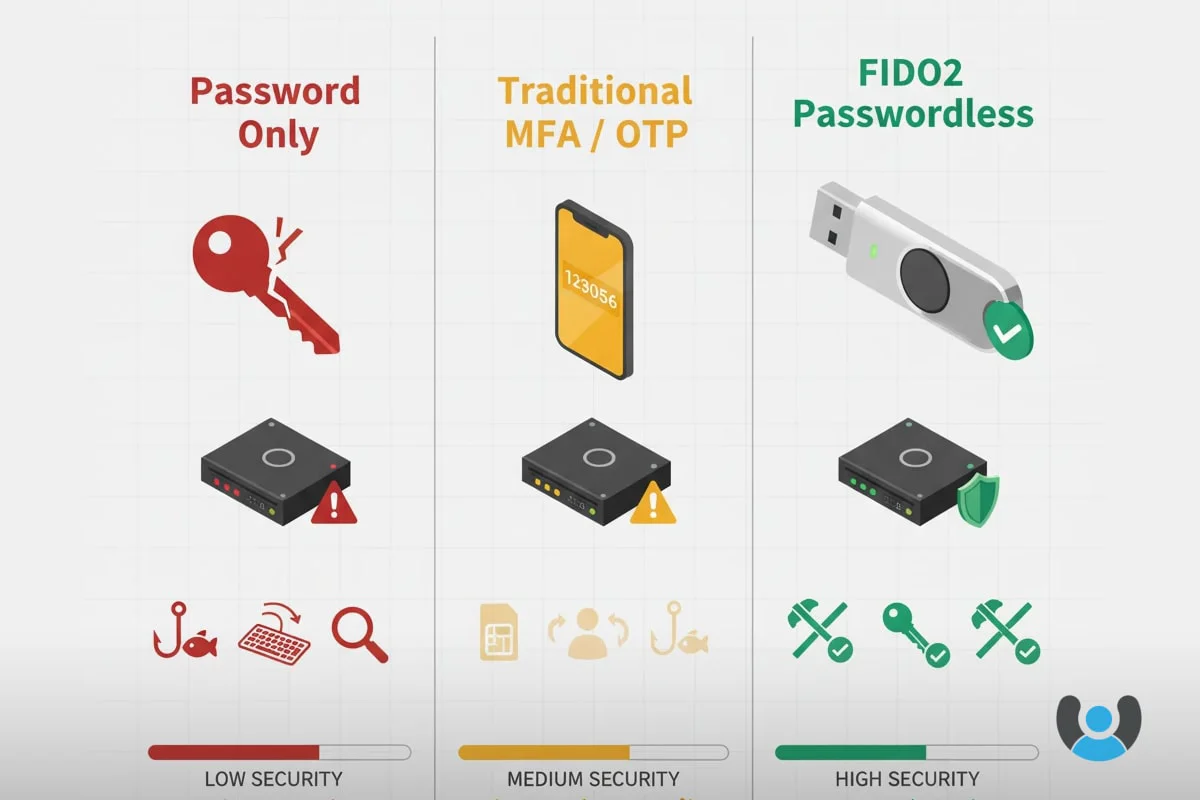

روشهای متداول احراز هویت چندعاملی مانند پیامک OTP یا اپلیکیشنهای تولید کد، هرچند امنیت را نسبت به رمز عبور ساده بهبود میدهند، اما همچنان آسیبپذیریهایی دارند. پیامک را میتوان از طریق SIM Swap رهگیری کرد و کدهای TOTP قابل فیشینگ هستند، زیرا کاربر ممکن است کد را در یک سایت جعلی وارد کند.

FIDO این مشکلات را با دو مکانیزم اصلی حل میکند: نخست، رمزنگاری نامتقارن تضمین میکند که هیچ راز مشترکی بین طرفین وجود نداشته باشد. دوم، Origin Binding اطمینان میدهد که اعتبارنامه فقط برای دامنه مشخصی معتبر است و حتی اگر کاربر فریب بخورد، کلید امنیتی روی دامنه جعلی کار نخواهد کرد. برای درک عمیقتر مفاهیم پایه احراز هویت و تفاوت انواع روشها، راهنمای کامل مفاهیم و تعاریف احراز هویت منبعی جامع ارائه میدهد.

سیر تکامل استانداردهای FIDO

اتحادیه FIDO Alliance در سال ۲۰۱۲ با هدف ایجاد استانداردی یکپارچه برای احراز هویت قوی تأسیس شد. این اتحادیه با حضور غولهای فناوری مانند گوگل، مایکروسافت، اپل، آمازون و صدها شرکت دیگر، استانداردهایی را توسعه داده که امروز پایه امنیت میلیاردها دستگاه و سرویس را تشکیل میدهند.

FIDO U2F: نسل اول

اولین استاندارد با نام Universal Second Factor (U2F) در سال ۲۰۱۴ معرفی شد. این پروتکل به عنوان عامل دوم در کنار رمز عبور عمل میکرد و از کلیدهای امنیتی USB برای تأیید هویت استفاده مینمود. گوگل از پیشگامان پیادهسازی U2F بود و گزارش داد که پس از استفاده اجباری از کلیدهای امنیتی برای کارکنان، حملات فیشینگ موفق به صفر رسید.

FIDO2: انقلاب احراز هویت بدون رمز عبور

نسل دوم که با نام FIDO2 شناخته میشود، در سال ۲۰۱۸ با همکاری W3C منتشر شد. این استاندارد از دو مؤلفه اصلی تشکیل شده است: WebAuthn که یک API استاندارد مرورگر برای تعامل با Authenticatorها است، و CTAP2 (Client to Authenticator Protocol) که پروتکل ارتباط بین دستگاه کاربر و کلید امنیتی را تعریف میکند.

تفاوت انقلابی FIDO2 با نسل قبل، پشتیبانی از احراز هویت کاملاً بدون رمز عبور است. کاربر میتواند تنها با لمس کلید امنیتی یا تأیید بیومتریک وارد سیستم شود، بدون نیاز به یادآوری یا وارد کردن هیچ رمزی.

Passkeys: دموکراتیکسازی FIDO

جدیدترین تحول در اکوسیستم FIDO، معرفی Passkeys در سال ۲۰۲۲ است. این فناوری امکان همگامسازی اعتبارنامههای FIDO بین دستگاههای مختلف را از طریق سرویسهای ابری فراهم میکند. اپل، گوگل و مایکروسافت همگی Passkeys را در سیستمعاملهای خود ادغام کردهاند و این فناوری بهسرعت در حال تبدیل شدن به روش استاندارد ورود به سرویسهای آنلاین است.

معماری فنی FIDO2 و WebAuthn

درک معماری فنی FIDO2 برای پیادهسازی صحیح آن در FortiGate ضروری است. این استاندارد بر پایه رمزنگاری کلید عمومی بنا شده و شامل چندین مرحله دقیقاً تعریفشده است.

فرآیند ثبتنام (Registration)

هنگام ثبت یک کلید امنیتی جدید، سرور یک چالش تصادفی (Challenge) به همراه اطلاعات خود به کلاینت ارسال میکند. کلید امنیتی یک جفت کلید جدید مختص آن سرویس تولید میکند و کلید عمومی را به همراه امضای دیجیتال به سرور برمیگرداند. سرور کلید عمومی را ذخیره میکند اما هرگز به کلید خصوصی دسترسی ندارد.

فرآیند احراز هویت (Authentication)

در زمان ورود، سرور یک چالش تصادفی جدید ارسال میکند. کلید امنیتی پس از تأیید کاربر (از طریق لمس، PIN یا بیومتریک)، چالش را با کلید خصوصی امضا میکند. سرور با استفاده از کلید عمومی ذخیرهشده، امضا را تأیید میکند. در تمام این فرآیند، هیچ راز مشترکی بین طرفین رد و بدل نمیشود.

نقش Attestation در امنیت

Attestation مکانیزمی است که به سرور اجازه میدهد نوع و سازنده Authenticator را تأیید کند. سازمانها میتوانند سیاستهایی تعریف کنند که فقط کلیدهای امنیتی از سازندگان معتبر و با گواهیهای امنیتی مشخص پذیرفته شوند. این قابلیت برای محیطهای با الزامات امنیتی بالا اهمیت ویژهای دارد.

پشتیبانی FortiGate از استاندارد FIDO

شرکت Fortinet از سالهای اخیر پشتیبانی از FIDO را در محصولات خود گسترش داده است. FortiToken سری ۴۰۰ و ۴۱۰ بهطور خاص برای پشتیبانی از FIDO2 و U2F طراحی شدهاند و امکان احراز هویت بدون رمز عبور را در اکوسیستم Fortinet فراهم میسازند.

FortiToken 410: کلید امنیتی FIDO2

FortiToken 410 جدیدترین کلید امنیتی USB از خانواده FortiToken است که علاوه بر OTP سنتی، از پروتکلهای FIDO2 و U2F نیز پشتیبانی میکند. این توکن با تراشه امن و بدون نیاز به باتری، گزینهای بادوام برای محیطهای سازمانی محسوب میشود. قابلیت ذخیره چندین Credential روی یک توکن، امکان استفاده از آن برای سرویسهای متعدد را فراهم میکند.

یکپارچهسازی با FortiAuthenticator

FortiAuthenticator به عنوان سرور مرکزی احراز هویت در معماری Fortinet، نقش پل ارتباطی بین FortiGate و توکنهای FIDO را ایفا میکند. این سرور میتواند اعتبارنامههای FIDO2 را مدیریت کرده و سیاستهای احراز هویت متمرکز را برای تمامی دستگاههای FortiGate در سازمان اعمال کند. مدیران میتوانند از طریق کنسول FortiAuthenticator، توکنهای کاربران را ثبت، غیرفعال یا حذف نمایند.

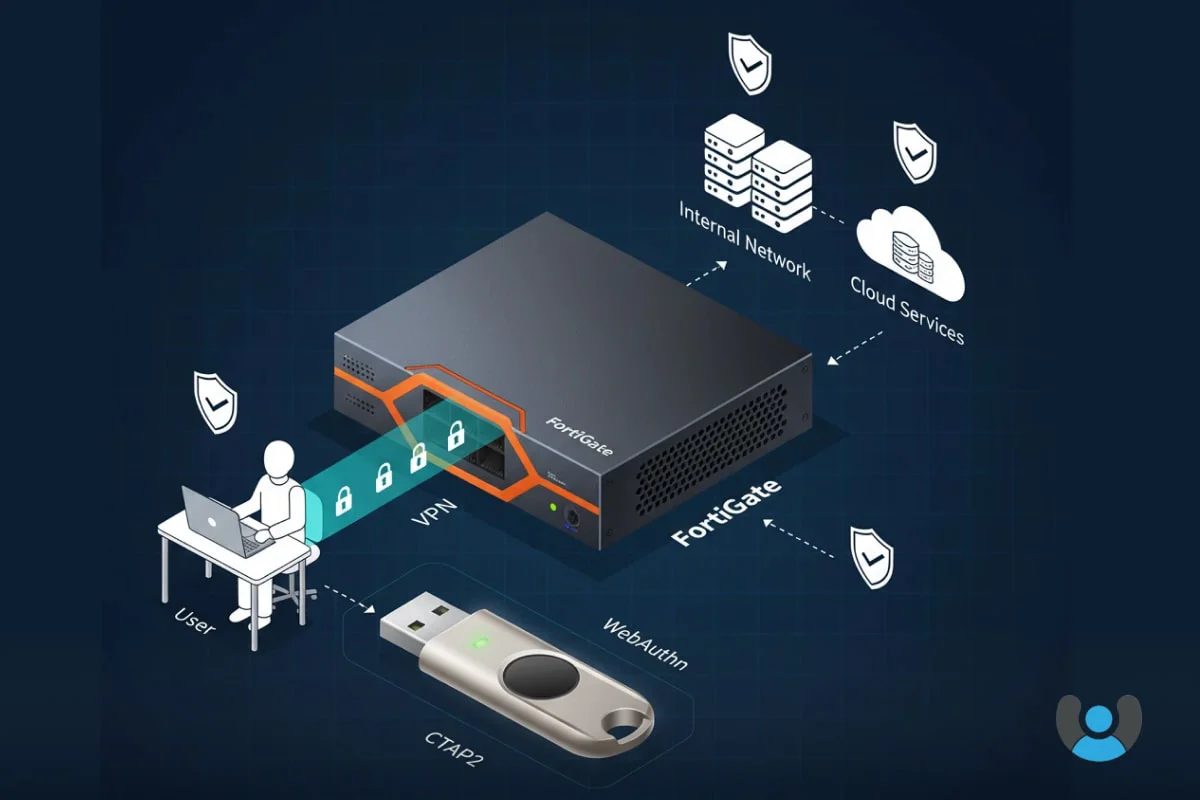

ارتباط بین FortiGate و FortiAuthenticator از طریق پروتکل RADIUS یا LDAP برقرار میشود. هنگامی که کاربری درخواست احراز هویت ارسال میکند، FortiGate این درخواست را به FortiAuthenticator هدایت میکند. سرور احراز هویت چالش FIDO2 را تولید کرده و منتظر پاسخ از توکن امنیتی کاربر میماند. پس از تأیید امضای دیجیتال، نتیجه به FortiGate بازگردانده شده و دسترسی کاربر مجاز یا مسدود میشود.

سناریوهای پیادهسازی FIDO در FortiGate

سناریو اول: احراز هویت مدیران FortiGate

امنیت دسترسی مدیریتی به کنسول FortiGate از حیاتیترین نقاط در معماری امنیت شبکه محسوب میشود. یک مهاجم با دسترسی ادمین میتواند قوانین فایروال را تغییر دهد، ترافیک را رهگیری کند یا کل شبکه را از کار بیندازد. پیادهسازی FIDO2 برای ورود مدیران، این ریسک را بهشدت کاهش میدهد.

برای فعالسازی احراز هویت FIDO در دسترسی ادمین، ابتدا باید FortiToken 410 یا توکن FIDO2 سازگار را در FortiAuthenticator ثبت کنید. سپس در تنظیمات FortiGate، بخش Administrator را به استفاده از Two-Factor Authentication با سرور RADIUS متصل به FortiAuthenticator پیکربندی نمایید. از این پس، مدیران برای ورود به کنسول وب یا CLI، علاوه بر نام کاربری، باید توکن FIDO خود را لمس کنند.

سناریو دوم: احراز هویت کاربران VPN

دورکاری گسترده، VPN را به یکی از پرکاربردترین سرویسهای FortiGate تبدیل کرده است. کاربران از شبکههای خانگی، کافیشاپها یا هتلها به منابع سازمانی متصل میشوند و این تنوع محیطی، سطح حمله را افزایش میدهد. FIDO2 تضمین میکند که حتی اگر اعتبارنامههای کاربر به سرقت برود، مهاجم بدون دسترسی فیزیکی به توکن نتواند وارد شود.

FortiClient به عنوان نرمافزار کلاینت VPN شرکت Fortinet، از احراز هویت FIDO2 پشتیبانی میکند. کاربر پس از وارد کردن نام کاربری، با پیامی برای لمس توکن امنیتی مواجه میشود. تأیید بیومتریک یا PIN روی توکن، هویت کاربر را اثبات کرده و تونل VPN برقرار میشود. این فرآیند در کمتر از ۵ ثانیه تکمیل شده و تجربه کاربری روانتری نسبت به وارد کردن کدهای OTP ارائه میدهد.

مقایسه FortiTokenهای مختلف

خانواده FortiToken شامل چندین محصول با قابلیتهای متفاوت است که انتخاب صحیح آنها به نیازهای سازمان بستگی دارد.

FortiToken 200 Series (OTP سختافزاری)

این سری شامل توکنهای کوچک با نمایشگر LCD است که کد OTP ششرقمی تولید میکنند. FortiToken 200 با فرمفاکتور جاکلیدی و FortiToken 200CD با قابلیت ذخیره گواهی دیجیتال، دو مدل اصلی این خانواده هستند. این توکنها با RADIUS و FortiAuthenticator یکپارچه میشوند اما از FIDO2 پشتیبانی نمیکنند.

FortiToken 300 (کارت هوشمند)

FortiToken 300 در فرمفاکتور کارت اعتباری طراحی شده و علاوه بر OTP، از گواهیهای PKI نیز پشتیبانی میکند. این محصول برای سازمانهایی مناسب است که زیرساخت PKI دارند و میخواهند احراز هویت مبتنی بر گواهی را پیادهسازی کنند. با این حال، این توکن نیز فاقد پشتیبانی FIDO2 است.

FortiToken 410 (FIDO2 + OTP)

جدیدترین عضو خانواده FortiToken، مدل 410 است که هم OTP سنتی و هم FIDO2/U2F را پشتیبانی میکند. این توکن USB-A با بدنه فلزی مقاوم، سنسور لمسی برای تأیید حضور کاربر و LED وضعیت، گزینهای آیندهنگر برای سازمانهایی است که میخواهند بهتدریج به Passwordless مهاجرت کنند.

FortiToken Mobile (اپلیکیشن موبایل)

برای سازمانهایی که ترجیح میدهند از توکن سختافزاری جداگانه استفاده نکنند، FortiToken Mobile گزینهای نرمافزاری است. این اپلیکیشن روی iOS و Android نصب میشود و کدهای OTP یا Push Notification برای تأیید هویت ارائه میدهد. البته این روش مقاومت کمتری در برابر فیشینگ نسبت به FIDO2 سختافزاری دارد.

راهکار نشانه: جایگزین بومی برای FIDO Passwordless

محصول نشانه از شرکت رهسا، راهکاری جامع برای پیادهسازی احراز هویت بدون رمز عبور مبتنی بر FIDO در سازمانهای ایرانی ارائه میدهد. این محصول با درک چالشهای خاص بازار ایران از جمله تحریمها و محدودیت دسترسی به محصولات خارجی، طراحی شده است.

نشانه موبایل

اپلیکیشن نشانه موبایل، گوشی هوشمند کاربر را به یک Authenticator FIDO2 تبدیل میکند. کاربران میتوانند با اثر انگشت یا تشخیص چهره روی گوشی خود، هویتشان را در FortiGate و سایر سرویسها تأیید کنند. این روش نیاز به خرید توکن سختافزاری جداگانه را حذف کرده و هزینه استقرار را کاهش میدهد.

نشانه توکن

برای محیطهایی با الزامات امنیتی بالاتر یا سیاستهای محدودکننده استفاده از موبایل، نشانه توکن بهصورت سختافزاری USB ارائه میشود. این توکن با استانداردهای FIDO2 و U2F سازگار بوده و میتواند جایگزین FortiToken 410 در محیطهایی شود که دسترسی به محصولات Fortinet محدود است.

پیکربندی گامبهگام FIDO2 در FortiGate

پیگربندی FIDO2 در FortiGate در چند گام به شرح زیر صورت میگیرد:

- گام اول: آمادهسازی FortiAuthenticator

- گام دوم: پیکربندی RADIUS در FortiGate

- گام سوم: ایجاد گروه کاربری

- گام چهارم: اعمال به VPN یا Admin Access

- گام پنجم: تست و اعتبارسنجی

مزایای عملی FIDO2 در FortiGate برای سازمانها

استفاده از FIDO2 فقط یک ارتقای فنی نیست، بلکه تأثیر مستقیم بر کاهش ریسک و هزینههای عملیاتی دارد.

- حذف کامل ریسک حملات فیشینگ مبتنی بر رمز عبور

- کاهش هزینههای پشتیبانی IT مرتبط با Reset Password

- افزایش سرعت و سادگی ورود کاربران بدون افت امنیت

- انطباق بهتر با الزامات رگولاتوری و ممیزی امنیتی

- آیندهنگری در برابر منسوخشدن OTP و رمز عبور

در مقایسه با روشهای سنتی MFA، FIDO2 تنها راهکاری است که بهصورت ذاتی در برابر فیشینگ مقاوم است، زیرا هیچ رازی بین کاربر و سرور به اشتراک گذاشته نمیشود.

جمعبندی نهایی

FortiGate بهعنوان یکی از پرکاربردترین فایروالهای سازمانی، زمانی به حداکثر سطح امنیت میرسد که احراز هویت آن از رمز عبور و OTP عبور کرده و به سمت FIDO2 حرکت کند. استفاده از FortiAuthenticator بهعنوان هاب مرکزی، امکان پیادهسازی متمرکز، مقیاسپذیر و قابل ممیزی FIDO را فراهم میکند.

در این مسیر، توکنهای FIDO2 نسل جدید مانند FortiToken 410 یا راهکارهای بومی، جایگزین طبیعی FortiTokenهای قدیمی مبتنی بر OTP هستند. انتخاب راهکار مناسب به شرایط سازمان، محدودیتهای تأمین و سیاستهای امنیتی بستگی دارد، اما مسیر آینده کاملاً روشن است: احراز هویت بدون رمز عبور.

گام بعدی: شروع Passwordless با نشانه

اگر بهدنبال پیادهسازی احراز هویت Passwordless مبتنی بر FIDO2 برای FortiGate، VPN و دسترسی مدیران هستید، محصولات نشانه بهصورت بومی و سازگار با نیاز سازمانهای ایرانی طراحی شدهاند:

برای دریافت مشاوره فنی، طراحی سناریوی مناسب FortiGate و شروع عملی پیادهسازی، با کارشناسان ما تماس بگیرید:

021-91096551

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه