امنیت اطلاعات سازمانی در دنیای امروز به امری حیاتی و غیرقابل اجتناب تبدیل شده است. هر روزه شاهد حملات سایبری پیچیدهتر و خطرناکتری هستیم که سازمانها را با تهدیدات جدی مواجه میسازند. در این میان، مدیریت دسترسی ممتاز (PAM) و تلفیق آن با احراز هویت بدون رمز عبور مبتنی بر استاندارد FIDO، به عنوان یک راهکار جامع برای محافظت از دادههای حساس سازمانی مطرح میشود. در این راهنمای کامل، به بررسی عمیق مدیریت دسترسی ممتاز، نحوه تلفیق آن با فناوری FIDO و معرفی راهکار نشانه میپردازیم.

مدیریت دسترسی ممتاز (PAM) چیست؟

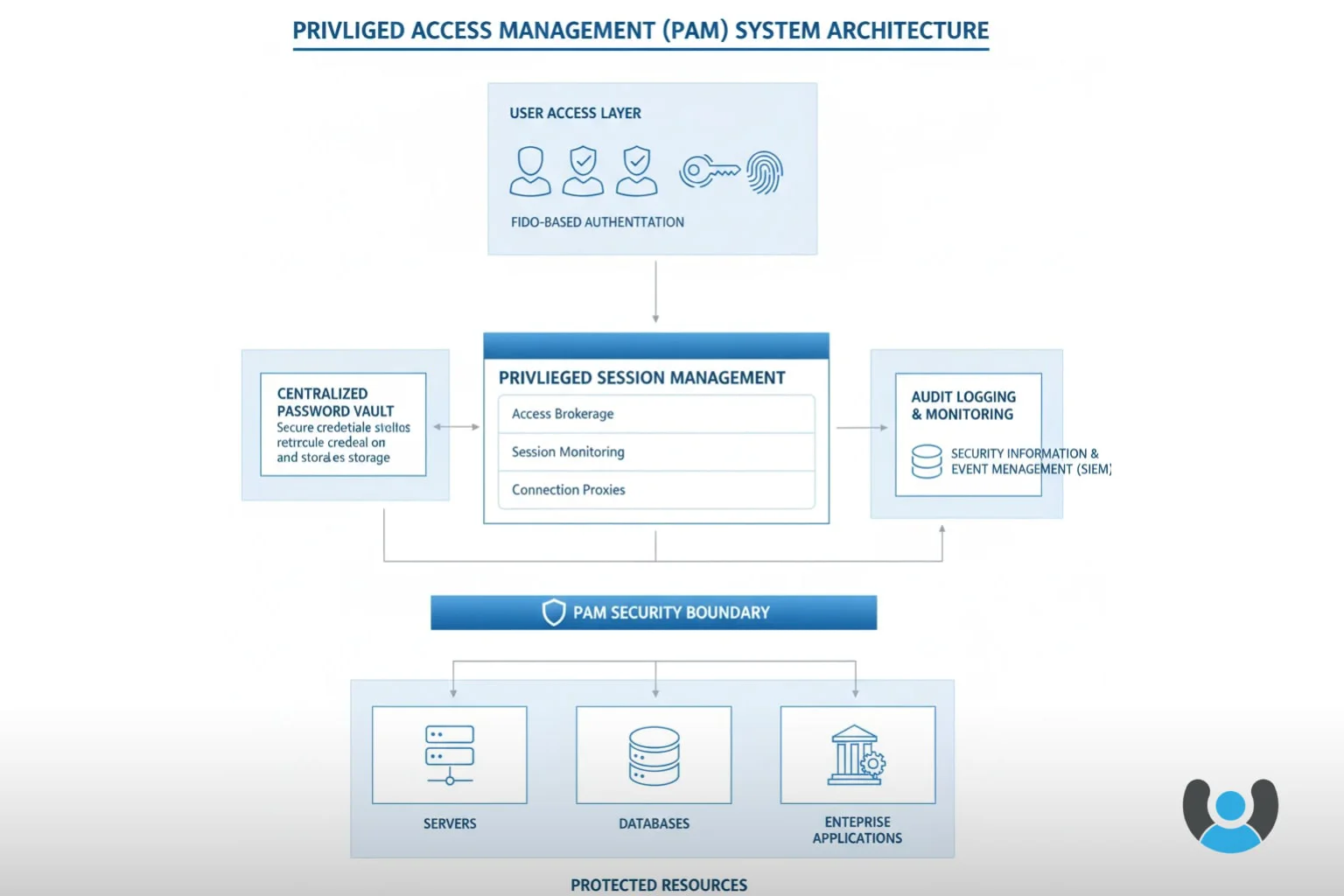

مدیریت دسترسی ممتاز یا Privileged Access Management، به مجموعهای از رویکردها، فرآیندها و فناوریهای امنیت سایبری اشاره دارد که برای اعمال کنترل بر دسترسی و مجوزهای بالا به کار میروند. این سیستم امنیتی، دسترسی کاربران، حسابها، فرآیندها و سیستمها به منابع حساس سازمانی را مدیریت میکند.

حسابهای کاربری ممتاز، دسترسیهای ویژه و فراتر از کاربران استاندارد دارند. این حسابها میتوانند تغییرات بنیادین در سیستمها ایجاد کنند، به اطلاعات محرمانه دسترسی پیدا کنند و عملیات حیاتی سازمان را تحت تأثیر قرار دهند. به همین دلیل، مدیریت صحیح این دسترسیها برای حفظ امنیت سازمانی ضروری است.

ضرورت استفاده از PAM در سازمانها

سازمانها به دلایل متعددی نیاز به پیادهسازی راهکار مدیریت دسترسی ممتاز دارند. حسابهای ممتاز، اهداف اصلی حملات سایبری هستند زیرا دسترسی به آنها میتواند کل زیرساخت سازمان را در معرض خطر قرار دهد. مجرمان سایبری همواره در پی سوءاستفاده از این حسابها برای نفوذ به شبکه، سرقت اطلاعات یا ایجاد اختلال در فعالیتهای سازمانی هستند.

بر اساس گزارشهای امنیتی، بیش از ۸۰ درصد نقضهای امنیتی به دلیل سوءاستفاده از اعتبارنامههای ممتاز یا مدیریت ضعیف آنها رخ میدهد. این آمار نشان میدهد که سازمانها باید مدیریت این حسابها را در اولویت برنامههای امنیتی خود قرار دهند.

انواع حسابهای کاربری ممتاز

حسابهای ممتاز در انواع مختلفی وجود دارند که هر کدام نقش خاصی در عملیات سازمان ایفا میکنند:

حسابهای مدیر دامنه (Domain Administrator)

حسابهای مدیر دامنه بالاترین سطح دسترسی را در یک شبکه سازمانی فراهم میکنند. کاربران این حسابها میتوانند به تمام ایستگاههای کاری، سرورها و منابع دامنه دسترسی کامل داشته باشند. آنها قادر به مدیریت پیکربندیهای سیستمی، کنترل حسابهای مدیریتی دیگر و تنظیم عضویت در گروههای کاربری هستند.

حسابهای مدیر محلی (Local Administrator)

حسابهای مدیر محلی دسترسی کامل به یک دستگاه خاص (رایانه شخصی یا سرور) را ارائه میدهند. این حسابها برای مدیریت و نگهداری دستگاه مورد استفاده قرار میگیرند و امکان تغییر تنظیمات سیستم، نصب نرمافزار و رفع مشکلات فنی را فراهم میکنند.

حسابهای مدیر برنامه (Application Administrator)

این حسابها دسترسی کامل به یک نرمافزار خاص و دادههای آن را در اختیار کاربران قرار میدهند. مدیران برنامه میتوانند تمام تنظیمات، پیکربندیها و دادههای یک برنامه را مدیریت کنند.

حسابهای سرویس (Service Accounts)

حسابهای سرویس برای اجرای خودکار وظایف مشخص در سیستمعامل طراحی شدهاند. این حسابها بدون نیاز به دخالت مستقیم کاربر، سرویسها، فرآیندهای پسزمینه و تعاملات بین برنامهها را اجرا میکنند.

حسابهای کاربری ممتاز تجاری

این حسابها به کاربران اجازه میدهند به دادهها و منابع حساس سازمان دسترسی داشته باشند. سطح دسترسی این حسابها بر اساس وظایف کاری هر کاربر تعیین میشود.

حسابهای اضطراری (Emergency Accounts)

حسابهای اضطراری برای مواقع بحرانی یا اختلال در سیستمها ط راحی شدهاند تا در شرایط خاص، دسترسی موقت مدیریتی برای بازیابی سیستم فراهم شود.

ویژگیهای کلیدی سیستم مدیریت دسترسی ممتاز

یک سیستم PAM موثر باید دارای ویژگیهای متعددی باشد که امنیت و کنترل دسترسی را تضمین کند:

مدیریت و نظارت بر جلسات کاری

این ویژگی امکان نظارت دقیق و ضبط فعالیت کاربران با دسترسی حساس را فراهم میکند. تمام اقدامات کاربران ممتاز ثبت میشود و برای بررسیهای بعدی و حسابرسی به صورت ایمن ذخیره میگردد.

صندوق امن رمزهای عبور (Password Vault)

صندوق رمزهای عبور ممتاز، یک راهکار امن برای مدیریت و حفاظت از اعتبارنامههای حساس است. با محدود کردن دسترسی به کاربران مجاز و اعمال نقشهای مشخص، این ابزار امنیت اطلاعات را افزایش میدهد.

تحلیل تهدیدات برای کاربران ممتاز

این ابزار، فعالیتهای مشکوک یا غیرعادی کاربران را بررسی میکند و با شناسایی زودهنگام تهدیدات سایبری، از نفوذ احتمالی جلوگیری میکند.

اصل حداقل دسترسی (Least Privilege)

با محدود کردن دسترسی کاربران به تنها موارد ضروری، سطح امنیت به طور قابل توجهی ارتقا مییابد. این رویکرد از سوءاستفادههای احتمالی جلوگیری میکند.

یکپارچهسازی هویت در سیستمهای مختلف

این ویژگی با تمرکز بر مدیریت یکپارچه هویت کاربران در سیستمعاملهای مختلف و همگامسازی آنها با Active Directory، فرآیندهای احراز هویت را بهبود میبخشد.

چرا تلفیق PAM و FIDO به یک ضرورت امنیتی تبدیل شده است؟

سازمانها بیشترین ریسک امنیتی را نه از کاربران عادی، بلکه از حسابهای دارای دسترسی ممتاز تجربه میکنند. مهاجمان دقیقاً همان مسیری را انتخاب میکنند که بیشترین اختیار و کمترین نظارت را فراهم کند. مدیریت دسترسی ممتاز یا PAM برای کنترل این ریسک طراحی شده است، اما PAM زمانی به بالاترین سطح بلوغ امنیتی میرسد که احراز هویت آن از وابستگی به گذرواژه رها شود.

اینجاست که استاندارد FIDO بازی را تغییر میدهد. حذف رمز عبور و جایگزینی آن با کلیدهای سختافزاری، موبایل، کارت یا بیومتریک، لایهای از امنیت ایجاد میکند که عملاً در برابر فیشینگ، Credential Theft و Replay Attack مقاوم است. محصول نشانه دقیقاً در همین نقطه وارد میشود و PAM را به احراز هویت بدون رمز عبور متصل میکند.

PAM چه تفاوتی با IAM دارد؟

مدیریت دسترسی ممتاز (Privileged Access Management) مجموعهای از فرایندها و فناوریها برای کنترل، محدودسازی، ثبت و نظارت بر دسترسیهایی است که سطح اختیارات بالاتری نسبت به کاربران عادی دارند. PAM برخلاف IAM که بر تمام هویتها تمرکز دارد، بهصورت هدفمند بر حسابهایی متمرکز میشود که در صورت سوءاستفاده، بیشترین خسارت را ایجاد میکنند.

یک اصل کلیدی در PAM، اصل حداقل دسترسی است؛ یعنی هر کاربر یا سرویس فقط به همان میزان دسترسی میگیرد که واقعاً برای انجام وظیفهاش نیاز دارد، نه بیشتر.

قابلیتهای کلیدی یک سامانه PAM کارآمد

یک PAM کارآمد فقط یک مخزن رمز عبور نیست. چنین سامانهای باید امکان مدیریت سشن کاربران ممتاز را فراهم کند، بهگونهای که تمام فعالیتها بهصورت زنده یا ضبطشده قابل بررسی باشند. تحلیل رفتار کاربران ممتاز و شناسایی الگوهای غیرعادی، بخش جدانشدنی این معماری است.

از سوی دیگر، یکپارچهسازی با سامانههای هویت، دایرکتوریها و زیرساختهای موجود باعث میشود PAM نقش یک لایه امنیتی اضافه اما هوشمند را ایفا کند، نه یک مانع عملیاتی.

FIDO چگونه معادله احراز هویت در PAM را تغییر میدهد؟

استاندارد FIDO بر پایه رمزنگاری کلید عمومی عمل میکند. برخلاف رمز عبور، هیچ راز مشترکی بین کاربر و سرور ردوبدل نمیشود. کلید خصوصی فقط روی دستگاه کاربر باقی میماند و حتی در صورت نفوذ به سرور، چیزی برای سرقت وجود ندارد.

نقش WebAuthn و CTAP

WebAuthn واسط ارتباط مرورگر و سامانه احراز هویت است، درحالیکه CTAP ارتباط امن بین دستگاه کاربر (کلید امنیتی، موبایل یا کارت) و سیستم را برقرار میکند. نتیجه این ترکیب، احراز هویتی است که هم بدون گذرواژه و هم مقاوم در برابر فیشینگ است.

تلفیق PAM و FIDO در سناریوهای واقعی

وقتی کاربر ممتاز قصد دسترسی به سرور حساس یا سامانه حیاتی را دارد، PAM ابتدا سطح دسترسی را بررسی میکند. در گام بعد، بهجای درخواست رمز عبور، احراز هویت از طریق FIDO انجام میشود. این احراز هویت میتواند با موبایل، کلید امنیتی یا کارت سازمانی انجام شود.

در چنین معماری، حتی اگر نام کاربری افشا شود، مهاجم بدون دستگاه فیزیکی کاربر هیچ شانسی برای ورود نخواهد داشت. این دقیقاً همان نقطهای است که PAM کلاسیک به PAM مدرن ارتقا پیدا میکند.

تفاوت PAM و PIM در یک نگاه تحلیلی

PIM بر مدیریت موقت دسترسی تمرکز دارد، درحالیکه PAM کل چرخه حیات دسترسی ممتاز را پوشش میدهد. PIM میگوید چه زمانی دسترسی فعال شود، اما PAM مشخص میکند چگونه، با چه احراز هویتی و تحت چه نظارتی این دسترسی انجام شود. در معماریهای پیشرفته، PIM یک زیرمجموعه کاربردی از PAM محسوب میشود.

مزایا و چالشهای پیادهسازی PAM مبتنی بر FIDO

مزایای این رویکرد شامل حذف کامل ریسکهای مرتبط با رمز عبور، افزایش سطح انطباق با الزامات امنیتی و بهبود تجربه کاربری مدیران سیستم است. چالش اصلی، تغییر ذهنیت سازمانها و عبور از وابستگی تاریخی به رمز عبور محسوب میشود. با این حال، راهکارهای بومی مانند نشانه این گذار را عملی و تدریجی میکنند.

نشانه؛ نقطه تلاقی PAM و احراز هویت بدون رمز عبور

نشانه راهکار احراز هویت بدون گذرواژه مبتنی بر استاندارد FIDO است که موبایل، کلید امنیتی و کارتهای NFC/RFID را به Passkey تبدیل میکند. این راهکار با پشتیبانی همزمان از FIDO، توکنهای یکبارمصرف و امضای دیجیتال، امکان پیادهسازی احراز هویت چندعاملی بدون رمز عبور را فراهم میسازد؛ رویکردی که امنترین حالت احراز هویت در معماریهای PAM بهشمار میرود.

محصولات نشانه موبایل و نشانه توکن به سازمانها کمک میکنند تا بدون پیچیدگی عملیاتی، به دنیای Passwordless مهاجرت کنند و امنیت دسترسیهای ممتاز را بهصورت بنیادین ارتقا دهند.

مشاوره امنیتی رایگان؛ گام اول بهسوی PAM بدون رمز عبور

اگر قصد دارید مدیریت دسترسی ممتاز را با احراز هویت مبتنی بر FIDO پیادهسازی کنید، تیم نشانه آماده ارائه مشاوره امنیتی رایگان است. برای دریافت راهنمایی تخصصی و طراحی معماری متناسب با سازمان شما، با متخصصان ما از طریق شماره 91096551-021 در تماس باشید و نخستین گام عملی بهسوی امنیت سازمانی مدرن را بردارید.

نشانه موبایل | نشانه توکن راهکارهای احراز هویت بدون گذرواژه منطبق با استاندارد FIDO هستند. این راهکارها امنیت دیجیتال سازمانها را ارتقا میدهند و تجربهای سادهتر و مطمئنتر برای کاربران ایجاد میکنند.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه