سازمانهای امروزی با هزاران کاربر، صدها اپلیکیشن و میلیونها نقطه دسترسی سروکار دارند. هر کارمند، پیمانکار یا شریک تجاری نیاز به دسترسیهای خاصی دارد و مدیریت این دسترسیها بدون یک چارچوب منسجم، عملاً غیرممکن است. حاکمیت هویت (IGA) پاسخ صنعت امنیت به این چالش پیچیده محسوب میشود.

Identity Governance and Administration یا به اختصار IGA، مجموعهای از فرایندها، سیاستها و فناوریهاست که تضمین میکند افراد مناسب، به منابع مناسب، در زمان مناسب و به دلایل مناسب دسترسی داشته باشند. این رویکرد فراتر از مدیریت ساده هویت رفته و کنترل، نظارت و گزارشدهی جامعی را امکانپذیر میسازد.

طبق گزارش Gartner در سال ۲۰۲۴، سازمانهایی که راهکارهای IGA پیادهسازی کردهاند، ۶۵ درصد کاهش در نقضهای امنیتی مرتبط با دسترسی غیرمجاز تجربه نمودهاند. این آمار نشان میدهد که سرمایهگذاری در Identity Governance دیگر یک انتخاب لوکس نیست، بلکه ضرورتی استراتژیک برای هر سازمانی به شمار میرود.

برای درک بهتر مفاهیم پایهای هویت و احراز هویت، مطالعه راهنمای کامل مفاهیم و تعاریف احراز هویت پیش از ادامه این مقاله توصیه میشود.

حاکمیت هویت چیست و چرا اهمیت دارد؟

حاکمیت هویت به معنای ایجاد یک چارچوب جامع برای مدیریت، کنترل و نظارت بر هویتهای دیجیتال و دسترسیهای آنها در سراسر سازمان است. این مفهوم دو بُعد اصلی دارد که هر کدام نقش حیاتی در امنیت سازمانی ایفا میکنند.

بُعد اول، حاکمیت (Governance) نام دارد و شامل تعریف سیاستها، استانداردها و فرایندهایی است که مشخص میکنند چه کسی باید به چه چیزی دسترسی داشته باشد. این بُعد سؤالات استراتژیک را پاسخ میدهد و چارچوب تصمیمگیری را فراهم میآورد.

بُعد دوم، مدیریت (Administration) است که جنبه اجرایی و عملیاتی را پوشش میدهد. ایجاد حسابهای کاربری، تخصیص مجوزها، مدیریت چرخه حیات هویت و اجرای روزانه سیاستها در این بُعد قرار میگیرند.

تفاوت اصلی IGA با سیستمهای مدیریت هویت سنتی (IAM) در همین نگاه جامع و استراتژیک است. IAM روی «چگونگی» دسترسی تمرکز دارد، در حالی که Identity Governance روی «چرایی» و «صحت» دسترسیها متمرکز میشود.

مؤلفههای کلیدی Identity Governance and Administration

یک راهکار IGA کامل از چندین مؤلفه تشکیل شده که هر کدام نقش مشخصی در اکوسیستم حاکمیت هویت دارند. درک این مؤلفهها برای طراحی و پیادهسازی موفق ضروری است.

مدیریت چرخه حیات هویت (Identity Lifecycle Management)

Identity Lifecycle Management یا مدیریت چرخه حیات هویت، تمام مراحل حیات یک هویت دیجیتال را از لحظه ایجاد تا حذف نهایی پوشش میدهد. این فرایند شامل پنج مرحله اصلی است که هر کدام نیازمند کنترلهای خاصی هستند.

مرحله اول، پذیرشسازی (Onboarding) نام دارد. وقتی کارمند جدیدی به سازمان میپیوندد، سیستم IGA به صورت خودکار هویت دیجیتال او را ایجاد میکند. این سیستم بر اساس نقش شغلی، دپارتمان و سطح سازمانی، دسترسیهای اولیه را تخصیص میدهد.

مرحله دوم، تغییرات حین خدمت (Movement) را شامل میشود. کارمندان در طول دوران کاری خود ارتقا مییابند، به واحدهای دیگر منتقل میشوند یا مسئولیتهای جدیدی میپذیرند. سیستم مدیریت چرخه حیات هویت باید این تغییرات را شناسایی کند و دسترسیها را متناسب با نقش جدید بهروزرسانی نماید.

مرحله سوم، خروج از سازمان (Offboarding) است که اهمیت امنیتی ویژهای دارد. وقتی همکاری با یک کارمند پایان مییابد، تمام دسترسیهای او باید فوراً غیرفعال شوند. تأخیر در این کار میتواند به سوءاستفاده یا افشای اطلاعات منجر گردد.

گواهیگذاری دسترسی (Access Certification)

Access Certification یا گواهیگذاری دسترسی، فرایندی است که طی آن مدیران به صورت دورهای دسترسیهای زیرمجموعه خود را بررسی و تأیید میکنند. این فرایند تضمین میکند که دسترسیها همواره بهروز و مطابق با نیازهای واقعی باقی بمانند.

در بسیاری از سازمانها، پدیدهای به نام «انباشت مجوز» (Permission Creep) رخ میدهد. کاربران در طول زمان دسترسیهای متعددی دریافت میکنند، اما هیچکس این دسترسیها را بازبینی نمیکند. نتیجه این وضعیت، کاربرانی هستند که دسترسیهایی بسیار فراتر از نیازشان دارند.

کمپینهای Access Certification این مشکل را حل میکنند. سیستم به صورت خودکار لیست دسترسیهای هر کاربر را به مدیر مربوطه ارسال میکند. مدیر باید هر دسترسی را تأیید یا رد کند و دلیل تصمیم خود را ثبت نماید.

تفکیک وظایف (Segregation of Duties)

تفکیک وظایف یا SoD، اصلی امنیتی است که از تمرکز دسترسیهای خطرناک در یک فرد جلوگیری میکند. برخی ترکیبهای دسترسی میتوانند ریسک تقلب یا سوءاستفاده ایجاد کنند و باید از هم جدا شوند.

مثال کلاسیک این اصل در حوزه مالی دیده میشود. فردی که سفارش خرید ایجاد میکند نباید توانایی تأیید پرداخت را داشته باشد. اگر یک نفر هر دو دسترسی را داشته باشد، میتواند به راحتی تقلب مالی انجام دهد.

سیستمهای IGA قوانین SoD را تعریف میکنند و به صورت خودکار نقض این قوانین را شناسایی مینمایند. هنگام تخصیص دسترسی جدید، سیستم بررسی میکند که آیا این دسترسی با دسترسیهای موجود کاربر تعارضی ایجاد میکند یا خیر.

تفاوت IGA با IAM و PAM

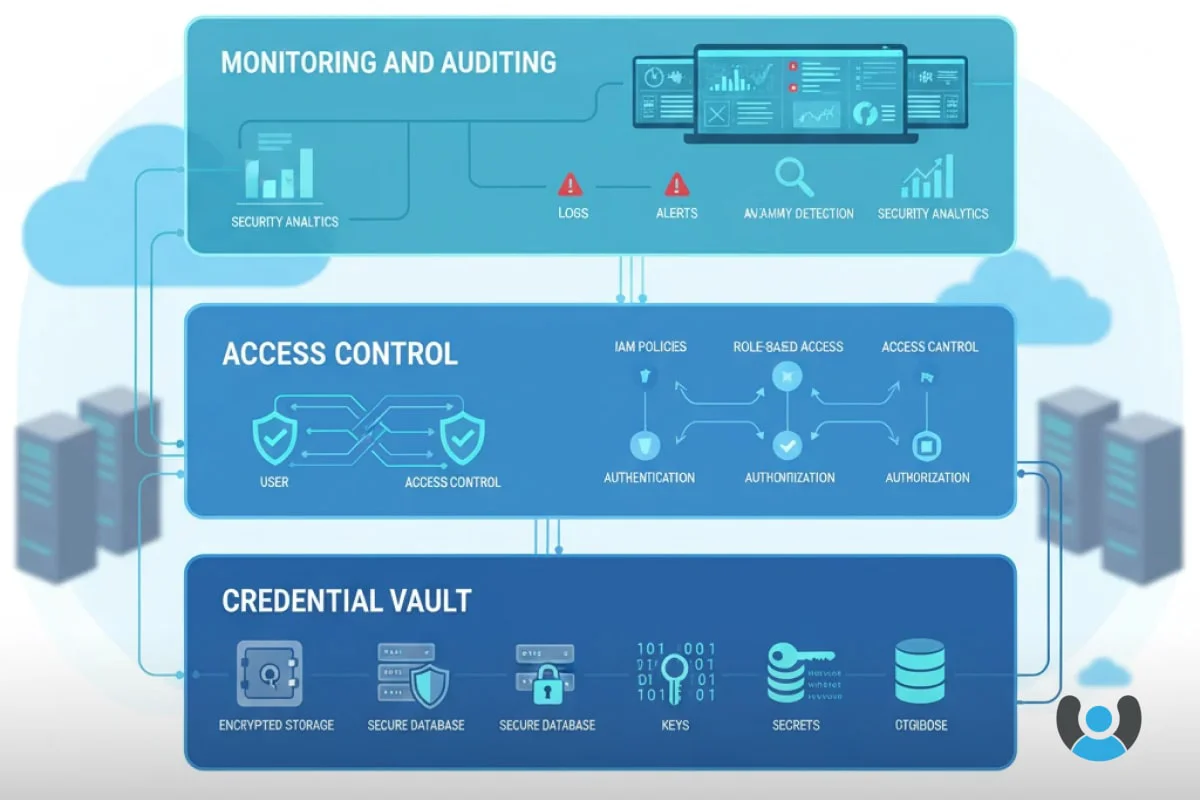

سه اصطلاح IGA، IAM و PAM اغلب به جای هم استفاده میشوند، اما هر کدام حوزه متفاوتی را پوشش میدهند. درک این تفاوتها برای طراحی معماری امنیتی صحیح ضروری است.

IAM: مدیریت هویت و دسترسی

Identity and Access Management یا IAM، زیرساخت اصلی مدیریت هویت را فراهم میکند. این سیستم مسئول احراز هویت کاربران، مدیریت دایرکتوری، Single Sign-On و کنترل دسترسی در سطح تکنیکی است.

IAM پاسخگوی سؤالاتی مانند «این کاربر کیست؟» و «آیا اجازه ورود دارد؟» میباشد. این سیستم لایه اجرایی را تشکیل میدهد و تصمیمات لحظهای دسترسی را اتخاذ میکند.

IGA: حاکمیت و نظارت

Identity Governance بر لایه بالاتری تمرکز دارد. این سیستم سیاستها را تعریف میکند، انطباق با مقررات را تضمین مینماید و گزارشهای جامع برای حسابرسان تولید میکند.

IGA به سؤالاتی پاسخ میدهد که IAM قادر به پاسخگویی نیست: «آیا این دسترسی صحیح است؟»، «چه کسی این دسترسی را تأیید کرده؟» و «آیا با سیاستهای سازمان و الزامات قانونی مطابقت دارد؟»

PAM: مدیریت دسترسی ممتاز

Privileged Access Management روی حسابهای کاربری ویژه تمرکز دارد. حسابهای ادمین، Root و سرویسها که دسترسیهای گستردهای دارند، نیازمند کنترلهای خاصی هستند.

PAM این حسابها را در یک گاوصندوق دیجیتال نگهداری میکند، دسترسی به آنها را کنترل مینماید و تمام فعالیتها را ضبط میکند. این سیستم مکمل IGA است

گام بعدی؛ امنیت بدون رمز عبور

نشانه موبایل | نشانه توکن

راهکارهای احراز هویت بدون گذرواژه منطبق با استاندارد FIDO هستند. این راهکارها امنیت دیجیتال سازمانها را ارتقا میدهند و تجربهای سادهتر و مطمئنتر برای کاربران ایجاد میکنند.

برای حرکت سریع به سمت دنیای بدون رمز عبور و دریافت هرگونه راهنمایی تخصصی، میتوانید با متخصصان تیم نشانه از طریق شماره 91096551-021 تماس بگیرید و از مشاوره امنیتی رایگان بهرهمند شوید.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه