یادآوری رمزهای عبور متعدد برای کاربران و مدیریت آنها برای تیمهای IT به یک چالش بزرگ تبدیل شده است. آمارها نشان میدهند که یک کارمند معمولی به طور متوسط باید ۹۰ رمز عبور مختلف را به خاطر بسپارد. احراز هویت مرکزی SSO یا Single Sign-On راهحلی است که این معضل را با یک رویکرد هوشمندانه حل میکند. سازمانهایی که از SSO استفاده میکنند، گزارش میدهند که ۴۰ درصد از تماسهای پشتیبانی مربوط به بازیابی رمز عبور کاهش یافته است.

در دنیایی که امنیت سایبری و تجربه کاربری باید همزمان بهینه شوند، ورود یکپارچه به عنوان یک راهکار استراتژیک مطرح میشود. SSO به کاربران اجازه میدهد با یک بار احراز هویت به تمام سرویسها و برنامههای مورد نیاز خود دسترسی داشته باشند. نشانه (neshane.co) با ارائه راهکارهای مبتنی بر استاندارد FIDO2، این مفهوم را یک گام جلوتر برده و احراز هویت بدون رمز عبور را به واقعیت تبدیل کرده است.

سازمانهای پیشرو درک کردهاند که احراز هویت مرکزی فراتر از یک ابزار راحتی است. این سیستم نقش کلیدی در معماری امنیتی مدرن ایفا میکند و بخش جداییناپذیر از استراتژی Zero Trust محسوب میشود. با نشانه، سازمانها میتوانند از مزایای SSO بهرهمند شوند و همزمان امنیت را با حذف کامل رمزهای عبور به سطح جدیدی ارتقا دهند.

مفهوم و کارکرد SSO

برای درک عمیق Single Sign-On، باید ابتدا چالشهایی که این فناوری حل میکند را بشناسیم. در محیطهای سازمانی امروز، کارمندان برای انجام وظایف روزانه خود باید به دهها سرویس مختلف دسترسی داشته باشند. از سیستمهای مدیریت منابع انسانی گرفته تا ابزارهای همکاری تیمی، هر کدام نیاز به احراز هویت جداگانه دارند. این پیچیدگی منجر به استفاده از رمزهای ضعیف، نوشتن رمزها روی کاغذ، و در نهایت آسیبپذیریهای امنیتی میشود.

تعریف فنی

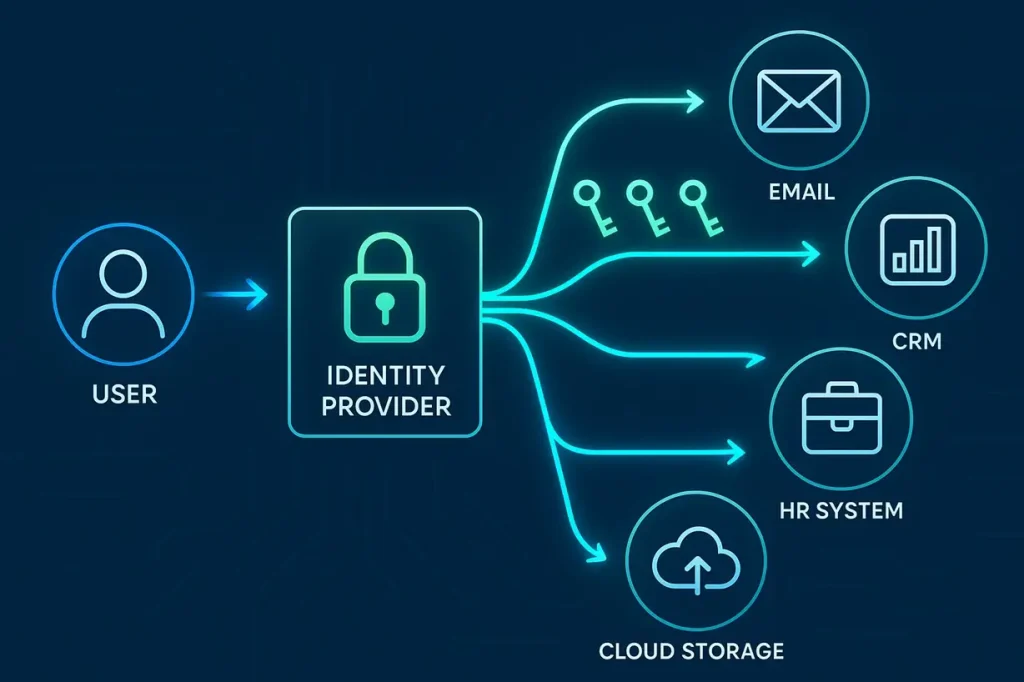

احراز هویت مرکزی SSO یک چارچوب احراز هویت است که به کاربران امکان میدهد با یک مجموعه اعتبارنامه (credentials) به چندین برنامه و سرویس دسترسی پیدا کنند. در این سیستم، یک Identity Provider (IdP) مرکزی وظیفه احراز هویت کاربران را بر عهده دارد و نتیجه را به Service Provider ها (SP) اعلام میکند. این فرآیند بر اساس رابطه اعتماد (trust relationship) بین IdP و SP ها انجام میشود.

مکانیزم کار SSO بر پایه توکنهای احراز هویت استوار است. وقتی کاربر برای اولین بار وارد سیستم میشود، IdP یک توکن دیجیتال ایجاد میکند که حاوی اطلاعات هویتی کاربر است. این توکن به صورت رمزنگاری شده امضا میشود تا از جعل آن جلوگیری شود. هر بار که کاربر به سرویس جدیدی دسترسی میخواهد، این توکن بررسی میشود و در صورت معتبر بودن، دسترسی بدون نیاز به ورود مجدد فراهم میشود.

ساختار ورود یکپارچه شامل سه جزء اصلی است: کاربر نهایی که درخواست دسترسی دارد، Identity Provider که مسئول احراز هویت است، و Service Provider که منابع و خدمات را ارائه میدهد. ارتباط بین این اجزا از طریق پروتکلهای استاندارد مانند SAML، OAuth 2.0، و OpenID Connect انجام میشود. هر کدام از این پروتکلها مزایا و کاربردهای خاص خود را دارند که در ادامه بررسی خواهیم کرد.

یکی از نکات کلیدی در طراحی سیستمهای SSO، مفهوم Session Management است. پس از احراز هویت موفق، یک نشست (session) برای کاربر ایجاد میشود که تا زمان خروج یا انقضای زمان تعیین شده فعال میماند. مدیریت صحیح این نشستها برای حفظ امنیت و در عین حال ارائه تجربه کاربری روان بسیار حیاتی است. نشانه (neshane.co) با استفاده از تکنولوژیهای پیشرفته، این تعادل را به بهترین شکل ممکن برقرار میکند.

تفاوت مهم بین SSO و Same Sign-On نیز باید درک شود. در Same Sign-On، کاربر همان اعتبارنامه را برای ورود به سرویسهای مختلف استفاده میکند، اما باید هر بار آنها را وارد کند. این در حالی است که در احراز هویت مرکزی واقعی، پس از یک بار ورود، دسترسی به سایر سرویسها به صورت خودکار و بدون ورود مجدد انجام میشود. این تفاوت ظاهراً کوچک، تأثیر بزرگی بر تجربه کاربری و امنیت سیستم دارد.

پروتکلها و استانداردها

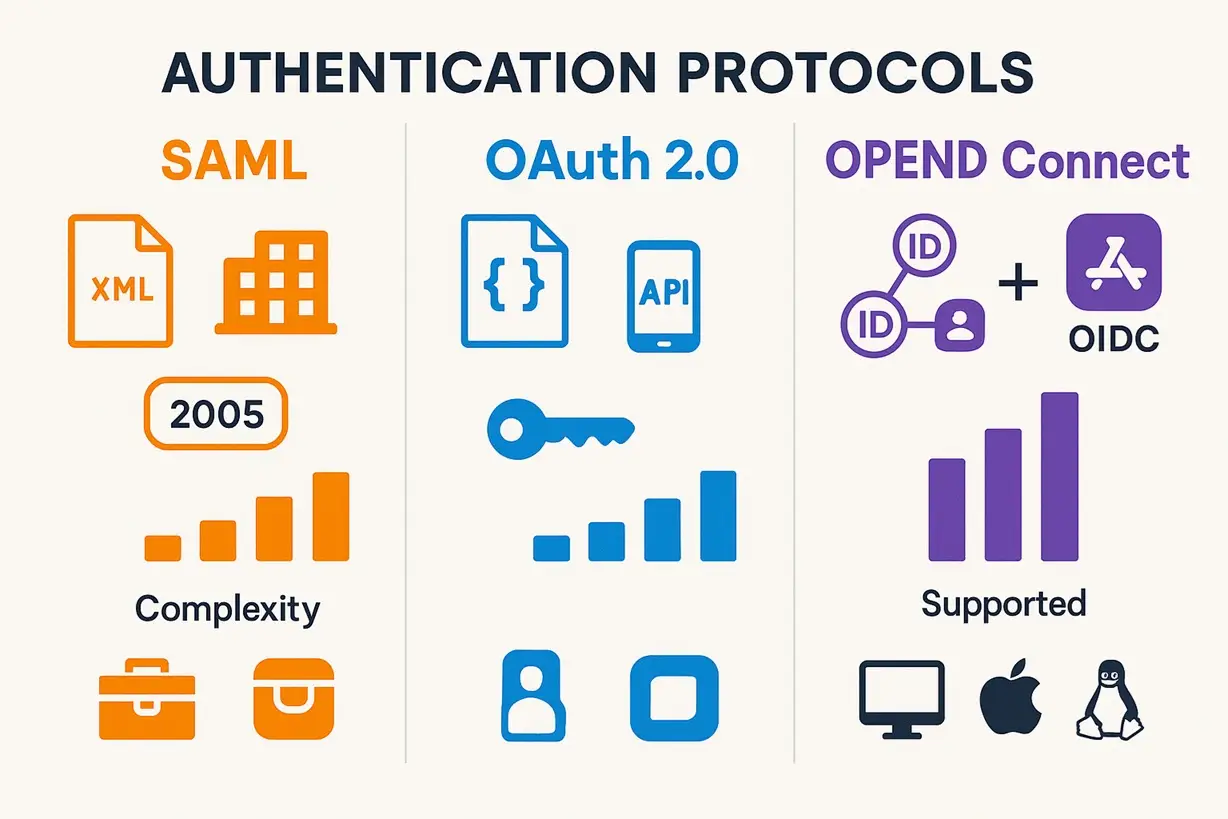

موفقیت Single Sign-On در سازمانها وابسته به انتخاب و پیادهسازی صحیح پروتکلهای احراز هویت است. هر پروتکل برای سناریوها و نیازهای خاصی طراحی شده و درک تفاوتها برای معماران سیستم ضروری است. سه پروتکل اصلی که امروزه در سیستمهای SSO استفاده میشوند، هر کدام تاریخچه و کاربردهای منحصر به فرد خود را دارند.

SAML

Security Assertion Markup Language یا SAML قدیمیترین و بالغترین پروتکل برای ورود یکپارچه در محیطهای سازمانی است. این پروتکل بر پایه XML طراحی شده و از سال ۲۰۰۵ به عنوان استاندارد OASIS مورد استفاده قرار میگیرد. SAML برای محیطهای enterprise که نیاز به احراز هویت و مجازسازی همزمان دارند، گزینه ایدهآل محسوب میشود.

فرآیند احراز هویت در SAML شامل سه مرحله اصلی است. ابتدا کاربر درخواست دسترسی به یک منبع محافظت شده را ارسال میکند. SP یک درخواست SAML به IdP میفرستد که حاوی اطلاعات مورد نیاز برای احراز هویت است. IdP پس از احراز هویت موفق، یک SAML Assertion ایجاد میکند که حاوی اطلاعات هویتی و مجوزهای کاربر است. این Assertion با کلید خصوصی IdP امضا میشود و به SP ارسال میگردد.

مزیت اصلی SAML در امنیت بالا و پشتیبانی گسترده آن است. بیشتر سرویسهای enterprise مانند Salesforce، Microsoft 365، و Google Workspace از SAML پشتیبانی میکنند. اما پیچیدگی پیادهسازی و وابستگی به XML که برای محیطهای موبایل مناسب نیست، از محدودیتهای این پروتکل محسوب میشوند.

OAuth

OAuth 2.0 برخلاف SAML، یک چارچوب مجازسازی (authorization) است نه احراز هویت. این پروتکل به برنامههای ثالث اجازه میدهد بدون دریافت رمز عبور کاربر، به منابع محافظت شده دسترسی پیدا کنند. OAuth در سناریوهایی مفید است که میخواهید به یک برنامه اجازه دسترسی محدود به دادههای خود را بدهید، مانند زمانی که به یک اپلیکیشن اجازه میدهید به تقویم Google شما دسترسی داشته باشد.

مکانیزم OAuth بر اساس Access Token ها کار میکند. این توکنها مشخص میکنند که دارنده آن به چه منابعی و با چه سطح دسترسی میتواند دست پیدا کند. برخلاف SAML که از XML استفاده میکند، OAuth معمولاً با JSON کار میکند که برای محیطهای وب و موبایل مدرن مناسبتر است. همچنین OAuth از مفهوم Scope استفاده میکند که دقیقاً مشخص میکند برنامه به چه بخشهایی از دادهها دسترسی دارد.

نکته مهم این است که OAuth به تنهایی برای احراز هویت مرکزی کافی نیست. این پروتکل فقط مشخص میکند که چه کسی به چه چیزی دسترسی دارد، نه اینکه آن شخص واقعاً کیست. برای حل این مشکل، OpenID Connect توسعه یافت.

OpenID Connect

OpenID Connect (OIDC) لایه احراز هویت سادهای است که بر روی OAuth 2.0 ساخته شده است. این پروتکل بهترین ویژگیهای هر دو دنیا را ترکیب میکند: سادگی و انعطاف OAuth با قابلیت احراز هویت. OIDC از ID Token استفاده میکند که یک JWT (JSON Web Token) امضا شده حاوی اطلاعات هویتی کاربر است.

مزیت اصلی OIDC در سادگی پیادهسازی و پشتیبانی گسترده آن است. غولهای تکنولوژی مانند Google، Microsoft، و Apple همگی از OIDC برای سرویسهای SSO خود استفاده میکنند. این پروتکل برای محیطهای B2C که کاربران نهایی با سرویسهای مختلف تعامل دارند، انتخاب ایدهآل است. همچنین OIDC برای اپلیکیشنهای موبایل و Single Page Application ها بسیار مناسب است.

استانداردسازی در OIDC یکی از نقاط قوت آن محسوب میشود. برخلاف OAuth که انعطاف زیادی در پیادهسازی دارد، OIDC دقیقاً مشخص میکند که اطلاعات هویتی چگونه باید منتقل شوند. این امر باعث میشود که سازگاری بین سیستمهای مختلف بسیار سادهتر شود. نشانه (neshane.co) از این استانداردها برای ارائه راهکارهای احراز هویت پیشرفته استفاده میکند.

مزایا برای کاربران و IT

پیادهسازی احراز هویت مرکزی SSO مزایای قابل توجهی برای هر دو گروه کاربران نهایی و تیمهای IT به همراه دارد. این مزایا فراتر از صرفهجویی در زمان هستند و تأثیر عمیقی بر امنیت، بهرهوری و رضایت کلی سازمان دارند. درک کامل این مزایا برای توجیه سرمایهگذاری در سیستمهای SSO ضروری است.

بهبود تجربه کاربری

مهمترین مزیت ورود یکپارچه برای کاربران، حذف نیاز به یادآوری و مدیریت رمزهای عبور متعدد است. تحقیقات نشان میدهد که کاربران به طور متوسط ۲۳ دقیقه در هفته صرف ورود به سیستمهای مختلف میکنند. با SSO، این زمان به چند ثانیه در روز کاهش مییابد. کاربران میتوانند تمرکز خود را بر انجام وظایف اصلی قرار دهند نه مدیریت رمزهای عبور.

تجربه یکپارچه و بدون اصطکاک که SSO ارائه میدهد، رضایت شغلی کارمندان را افزایش میدهد. دیگر نیازی نیست که کاربران با پیغامهای “رمز عبور اشتباه است” یا “رمز عبور منقضی شده” دست و پنجه نرم کنند. این بهبود تجربه کاربری به طور مستقیم بر بهرهوری سازمان تأثیر میگذارد. مطالعات نشان میدهد که سازمانهایی که SSO پیادهسازی کردهاند، افزایش ۲۵ درصدی در رضایت کارمندان را گزارش دادهاند.

دسترسی سریعتر به منابع یکی دیگر از مزایای کلیدی است. کاربران میتوانند بین برنامههای مختلف به راحتی جابجا شوند بدون اینکه جریان کاری آنها قطع شود. این امر به ویژه برای کارمندانی که با چندین سیستم همزمان کار میکنند، مانند تیمهای فروش که بین CRM، ایمیل، و ابزارهای گزارشدهی در حرکت هستند، بسیار ارزشمند است.

از منظر امنیتی، کاربران تمایل بیشتری به استفاده از رمزهای قویتر دارند وقتی که فقط یک رمز را باید به خاطر بسپارند. این امر احتمال استفاده از رمزهای ضعیف یا تکراری را کاهش میدهد. همچنین، با کاهش دفعات ورود رمز، احتمال افشای آن از طریق Shoulder Surfing یا Keylogger ها نیز کم میشود.

برای تیمهای IT، مزایای احراز هویت مرکزی حتی قابل توجهتر است. مدیریت متمرکز کاربران یکی از بزرگترین مزایاست. به جای مدیریت حسابهای کاربری در دهها سیستم مختلف، IT میتواند همه چیز را از یک نقطه کنترل کند. اضافه کردن کارمند جدید، تغییر سطح دسترسی، یا غیرفعال کردن حساب کاربر ترک کرده، همه از یک محل انجام میشود.

کاهش چشمگیر تماسهای پشتیبانی مربوط به رمز عبور، یکی از مزایای ملموس SSO است. آمارها نشان میدهد که ۳۰ تا ۵۰ درصد از تماسهای Help Desk مربوط به مشکلات رمز عبور است. با پیادهسازی SSO، این تماسها به طور قابل توجهی کاهش مییابد و تیم IT میتواند بر روی پروژههای استراتژیکتر تمرکز کند. هزینه هر تماس پشتیبانی برای بازیابی رمز عبور حدود ۷۰ دلار تخمین زده میشود.

بهبود امنیت کلی سازمان نیز از مزایای مهم است. با SSO، امکان اعمال سیاستهای امنیتی یکپارچه وجود دارد. مثلاً میتوان احراز هویت چندعاملی (MFA) را برای همه سرویسها از یک نقطه فعال کرد. همچنین، نظارت و ممیزی (audit) فعالیتهای کاربران بسیار سادهتر میشود چون همه log ها در یک محل جمعآوری میشوند.

قابلیتهای گزارشدهی پیشرفته که SSO ارائه میدهد، به تیمهای امنیتی کمک میکند تا الگوهای مشکوک را سریعتر شناسایی کنند. برای مثال، اگر کاربری از دو مکان جغرافیایی دور در زمان کوتاه تلاش برای ورود کند، سیستم میتواند این را به عنوان یک تهدید احتمالی شناسایی و اقدامات لازم را انجام دهد.

پیادهسازی

راهاندازی موفق Single Sign-On نیازمند برنامهریزی دقیق و اجرای مرحلهای است. بسیاری از سازمانها با این تصور اشتباه که SSO یک پروژه صرفاً فنی است، وارد پیادهسازی میشوند. در حالی که موفقیت این پروژه به همان اندازه به عوامل سازمانی و فرهنگی وابسته است که به جنبههای تکنیکی.

انتخاب راهکار

اولین و مهمترین تصمیم در پیادهسازی احراز هویت مرکزی، انتخاب بین راهکارهای On-Premise و Cloud-based است. راهکارهای On-Premise کنترل کامل بر دادهها و زیرساخت را فراهم میکنند و برای سازمانهایی با الزامات امنیتی سختگیرانه مناسب هستند. اما هزینههای اولیه بالا، نیاز به تخصص داخلی، و پیچیدگی نگهداری از چالشهای این رویکرد هستند.

راهکارهای Cloud-based مانند آنچه نشانه (neshane.co) ارائه میدهد، انعطافپذیری و مقیاسپذیری بیشتری دارند. هزینههای اولیه پایینتر، بهروزرسانیهای خودکار، و عدم نیاز به نگهداری زیرساخت از مزایای این رویکرد است. با این حال، برخی سازمانها نگرانیهایی درباره امنیت دادهها در ابر دارند که با انتخاب ارائهدهندگان معتبر و رعایت استانداردهای امنیتی قابل رفع است.

ارزیابی نیازهای سازمان گام بعدی است. باید مشخص شود که چه تعداد کاربر، چه تعداد اپلیکیشن، و چه نوع دستگاههایی قرار است از SSO استفاده کنند. آیا نیاز به پشتیبانی از کاربران خارجی (مانند مشتریان یا شرکا) وجود دارد؟ آیا اپلیکیشنهای legacy که از پروتکلهای مدرن پشتیبانی نمیکنند در سازمان وجود دارد؟ پاسخ به این سوالات در انتخاب راهکار مناسب تأثیرگذار است.

بررسی سازگاری با سیستمهای موجود حیاتی است. بسیاری از سازمانها از ترکیبی از اپلیکیشنهای SaaS، On-Premise، و توسعهیافته داخلی استفاده میکنند. راهکار SSO انتخابی باید بتواند با همه این سیستمها یکپارچه شود. خوشبختانه، پروتکلهای استاندارد مانند SAML و OIDC این یکپارچگی را تسهیل میکنند.

در نظر گرفتن رشد آینده سازمان نیز مهم است. راهکار انتخابی باید قابلیت مقیاسپذیری داشته باشد تا با افزایش تعداد کاربران و اپلیکیشنها، عملکرد آن دچار افت نشود. همچنین، باید از تکنولوژیهای نوین مانند احراز هویت بدون رمز که نشانه ارائه میدهد، پشتیبانی کند تا سازمان برای آینده آماده باشد.

مراحل پیادهسازی ورود یکپارچه معمولاً با یک پایلوت محدود آغاز میشود. انتخاب گروه کوچکی از کاربران پیشرو و چند اپلیکیشن غیرحیاتی برای شروع، ریسک را کاهش میدهد و امکان شناسایی و رفع مشکلات را فراهم میکند. پس از موفقیت پایلوت، میتوان به تدریج کاربران و اپلیکیشنهای بیشتری را اضافه کرد.

آموزش کاربران نقش کلیدی در موفقیت پروژه دارد. کاربران باید با مفهوم SSO، نحوه استفاده از آن، و مزایایی که برایشان دارد آشنا شوند. ایجاد مستندات ساده، برگزاری جلسات آموزشی، و ارائه پشتیبانی مستمر در روزهای اول، از مقاومت در برابر تغییر میکاهد.

پیکربندی امنیتی صحیح از اهمیت بالایی برخوردار است. تنظیم Session Timeout مناسب، فعالسازی MFA برای دسترسیهای حساس، و پیکربندی سیاستهای دسترسی بر اساس نقش (RBAC) باید با دقت انجام شود. همچنین، باید فرآیندهای واضحی برای مدیریت موقعیتهای اضطراری مانند از دست رفتن دسترسی به IdP تعریف شود.

مانیتورینگ مستمر و بهینهسازی پس از راهاندازی ضروری است. بررسی log ها، تحلیل الگوهای استفاده، و دریافت بازخورد از کاربران کمک میکند تا سیستم به مرور زمان بهبود یابد. نشانه با ارائه داشبوردهای تحلیلی جامع، این فرآیند را برای مدیران IT ساده میکند.

چالشها و راهحلها

علیرغم مزایای فراوان احراز هویت مرکزی SSO، پیادهسازی آن با چالشهایی همراه است که باید شناخته و مدیریت شوند. یکی از بزرگترین نگرانیها، ایجاد Single Point of Failure است. اگر سیستم SSO از دسترس خارج شود، کاربران نمیتوانند به هیچ یک از سرویسها دسترسی پیدا کنند. برای رفع این چالش، باید معماری High Availability با Redundancy مناسب طراحی شود.

امنیت حسابهای SSO اهمیت دوچندان دارد. اگر مهاجمی به حساب SSO کاربری دسترسی پیدا کند، به همه سرویسهای آن کاربر دسترسی خواهد داشت. استفاده از احراز هویت چندعاملی قوی، به ویژه روشهای مقاوم در برابر فیشینگ مانند FIDO2 که نشانه ارائه میدهد، این ریسک را به شدت کاهش میدهد.

مدیریت Session ها چالش دیگری است که باید به دقت انجام شود. تعیین مدت زمان مناسب برای Session Timeout به گونهای که هم امنیت حفظ شود و هم تجربه کاربری مختل نشود، نیاز به تعادل دقیق دارد. استفاده از تکنیکهایی مانند Adaptive Authentication که بر اساس ریسک، نیاز به احراز هویت مجدد را تعیین میکند، راهحل مناسبی است.

یکپارچهسازی با سیستمهای قدیمی (Legacy) که از پروتکلهای مدرن پشتیبانی نمیکنند، چالش فنی مهمی است. راهحلهایی مانند استفاده از Gateway ها یا Proxy های SSO که بین سیستم مدرن و Legacy واسط میشوند، میتواند این مشکل را حل کند. البته گاهی بازنویسی یا جایگزینی این سیستمها تنها راهحل پایدار است.

مقاومت سازمانی در برابر تغییر نیز نباید دست کم گرفته شود. برخی کاربران به روشهای قدیمی عادت کردهاند و تغییر برایشان دشوار است. ارتباط مؤثر درباره مزایای SSO، آموزش کافی، و پشتیبانی مستمر برای غلبه بر این مقاومت ضروری است.

آینده احراز هویت: فراتر از SSO

احراز هویت مرکزی تنها یک ایستگاه در مسیر تکامل مدیریت هویت دیجیتال است. آینده به سمت احراز هویت بدون رمز عبور (Passwordless) حرکت میکند و نشانه (neshane.co) در این مسیر پیشگام است. با استفاده از استاندارد FIDO2، دیگر نیازی به رمز عبور حتی برای ورود اولیه به SSO نیست.

احراز هویت بدون رمز با استفاده از عوامل بیومتریک، کلیدهای امنیتی، یا دستگاههای موبایل، امنیت را به طور چشمگیری افزایش میدهد. نشانه با ارائه راهکارهای متنوع شامل نشانه موبایل که گوشی هوشمند را به کلید FIDO تبدیل میکند، نشانه کارت که از کارتهای RFID/NFC استفاده میکند، و نشانه توکن که یک کلید USB امن است، این انتقال را برای سازمانها آسان میکند.

ترکیب SSO با احراز هویت بدون رمز، بهترین تجربه کاربری و بالاترین سطح امنیت را ارائه میدهد. کاربران یک بار با روشی امن و بدون رمز وارد میشوند و سپس به همه سرویسها دسترسی دارند. این رویکرد همه مشکلات مربوط به رمزهای عبور را از بین میبرد و در عین حال مزایای SSO را حفظ میکند.

معماری Zero Trust که در آن “هرگز اعتماد نکن، همیشه تأیید کن” اصل راهنما است، نقش SSO را تغییر میدهد. در این معماری، SSO تنها نقطه شروع است و دسترسیها بر اساس Context مانند موقعیت، دستگاه، و حساسیت منابع به طور مداوم ارزیابی میشوند. نشانه با قابلیتهای Adaptive Authentication خود، این نیازها را به خوبی پوشش میدهد.

هوش مصنوعی و یادگیری ماشین نیز در آینده SSO نقش مهمی خواهند داشت. تشخیص الگوهای غیرعادی، پیشبینی تهدیدات، و تنظیم خودکار سیاستهای امنیتی، برخی از کاربردهای AI در این حوزه هستند. درگاه احراز هویت یکپارچه مدرن باید از این تکنولوژیها بهره ببرد تا در برابر تهدیدات پیچیده امروز مقاوم باشد.

نتیجهگیری

احراز هویت مرکزی SSO دیگر یک امکان اختیاری نیست، بلکه ضرورتی برای سازمانهایی است که میخواهند در عصر دیجیتال رقابتی باقی بمانند. مزایای آن از کاهش هزینههای عملیاتی و بهبود بهرهوری تا افزایش امنیت و رضایت کاربران گسترده است. با انتخاب راهکار مناسب و پیادهسازی صحیح، سازمانها میتوانند از این مزایا بهرهمند شوند.

نشانه (neshane.co) با ترکیب قدرت SSO و نوآوری احراز هویت بدون رمز عبور، راهکاری جامع برای نیازهای امروز و فردای سازمانها ارائه میدهد. چه به دنبال سادهسازی مدیریت دسترسیها باشید، چه نگران امنیت رمزهای عبور، و چه در جستجوی بهترین تجربه کاربری، نشانه پاسخی برای همه این نیازها دارد.

محصولات نشانه موبایل و نشانه توکن راهحلهای احراز هویت مبتنی بر FIDO هستند که امنیت دیجیتال مؤسسات را تقویت کرده و تجربهای روانتر برای کاربران ایجاد میکنند. جهت انتقال آسان به جهانی بدون گذرواژه و کسب مشاوره تخصصی، با کارشناسان ماهر گروه نشانه از طریق شماره 021-91096551 ارتباط برقرار کنید.

اقدام فوری: امنیت دیجیتال خود را امروز تقویت کنید

آیا آمادهاید تا سطح امنیت دیجیتال خود را ارتقا دهید؟

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 خرید راهکارهای امنیتی پیشرفته نشانه