در اکتبر سال 2023، آژانس امنیت سایبری و زیرساخت (CISA) و آژانس امنیت ملی (NSA) ایالات متحده، به طور مشترک دستورالعمل جدیدی را با عنوان “مدیریت هویت و دسترسی (Identity and Access Management – IAM): چالشهای توسعهدهندگان و تولیدکنندگان”، منتشر کردند. این دستورالعمل به موضوع شکافها و محدودیتهای فناوری در حوزه مدیریت هویت و دسترسی (IAM) و راهنماییهای لازم در این خصوص پرداخته است. در این نوشتار به اصول کلیدی و بهترین شیوهها برای تقویت سازمانها در برابر موج رو به گسترش تهدیدات سایبری در حوزه مدیریت هویت و دسترسی، همچون احراز هویت چند عاملی (MFA) مقاوم در برابر فیشینگ پرداخته شده است.

توصیه میکنیم مقاله مفاهیم و تعاریف احراز هویت را نیز برای اطلاعات بیشتر مطالعه کنید.

دورنمای تهدیدات IAM

یکی از مهمترین روندهای تهدید در چند سال گذشته، هدفگیری خاص سیستمها و فرآیندهای IAM بوده است. بر اساس یک مطالعه تحقیقی اخیر، 90 درصد سازمانها حداقل یک حادثه مرتبط با هویت شامل حملات فیشینگ و مرد میانی (MitM) را تجربه کردهاند. دستورالعمل NSA/CISA در خصوص حوزه مدیریت هویت و دسترسی، اشاره میکند که بویژه حملات به فناوری ورود یکپارچه به سامانه (SSO)، شایعتر از بقیه شده است. با به خطر انداختن سامانههای SSO، مجرمان سایبری میتوانند به برنامهها و منابع محافظت شده متعددی در سراسر یک سازمان دسترسی پیدا کنند. سازمانهای آسیبدیده معتقدند که دفاع در برابر چنین طیف وسیعی از حملات نیازمند یک راه حل جامع است.

نکات کلیدی از راهنمای مدیریت هویت و دسترسی NSA/CISA

سازمانها باید به کل چرخه حیات هویت (Entire Identity Lifecycle) توجه داشته باشند

این راهنما بر اهمیت مدیریت کل چرخه حیات هویت و دسترسی و بالاخص رویدادهای ورود افراد به سازمان، تغییر نقشها و ترک سازمان تاکید میکند. این گزارش به صورت ویژه به نیاز سازمانها به فرآیندهای احراز هویت چند عاملی (MFA) اشاره دارد مینماید و بیان میکند که حتی در صورت وجود چنین فرآیندهایی، بهتر است امکان ثبتنام خودکار کاربران محدود شود.

این دستورالعمل توصیه میکند که سازمانها فرآیندهای ثبتنام امنی را توسعه دهند تا نیازهای پیچیده آنها را با ابزارهایی که در سراسر سیستمها و رویدادهای چرخه حیات ورود، تغییر نقش و خروج کابران عمل میکنند، تامین کند. این فرآیندها همچنین باید به رویدادهای غیرمنتظره، مانند شناسایی و پاسخ به رفتارهای غیرعادی کاربر یا سایر خطرات بالقوه رسیدگی کنند.

علاوه بر این، گزارش NSA/CISA در خصوص IAM به شدت توصیه میکند که سازمانها زنجیره شواهد را با فرآیندی که تایید دادهها در آن در صورت نیاز توسط افراد مسئول انجام میشود حفظ نمایند.

مستحکم کردن محیط سازمان در مقابل نفوذ

این راهنما به ضرورت بر مستحکمتر کردن محیط سازمانی در برابر نفوذ تاکید میکند، از جمله اطمینان از اینکه اصول و معیارهای پیادهسازی شیوههای IAM به اندازه کافی ایمن، تضمین شده و قابل اعتماد باشند.

مستحکم شدن ساختار محیطی و مولفههای سازمانی، نفوذ به اجزاء و نرمافزارهای IAM را نیز مشکلتر میکند. در حالی که برخی از توصیهها به استحکام فیزیکی و پاکسازی فضای امنیت سایبری مانند تستهای آسیبپذیری و انجام بهروزرسانیها، تمرکز دارند، یکی از مولفههای کلیدی مستحکم کردن ساختار امنیتی یک سازمان، استفاده از احراز هویت چند عاملی (MFA) قوی و مقاوم در برابر حملات فیشینگ جهت دسترسی به سامانهها از جمله خود سامانه مدیریت هویت و دسترسی سازمان است. علاوه بر این، کلیدهای رمزنگاری مورد استفاده برای احراز اصالت و سایر عملکردهای IAM باید در سطوح اطمینان مناسب، ترجیحا با استفاده از روش های مبتنی بر سختافزار محافظت شوند.

بهترین روشهای احراز اصالت: MFA مقاوم در برابر حملات فیشینگ

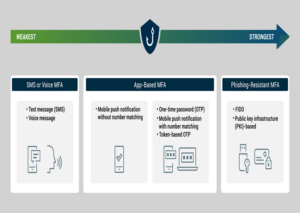

جای شگفتی نیست که توصیه های NSA/CISA به صراحت نیاز سازمانها به استقرار MFA برای کاهش حملات رایج را بیان میکنند. آژانسهای NSA/CISA بین اشکال ضعیف و قوی احراز هویت چند عاملی (MFA) مقاوم در برابر حملات فیشینگ تمایز قایل شده و خاطر نشان میکنند که این امر تاثیر حیاتی بر امنیت سیستمها دارد. برخی از اشکال MFA همچنان مستعد حملات فیشینگ، تکرار و مرد میانی و سایر حملات هستند. این راهنما به طور خاص به برنامههای احراز هویت بدون رمز عبور، به ویژه موارد مبتنی بر استاندارد FIDO اشاره نموده و آنها را یکی از بهترین راهکارهای موجود در حوزه مدیریت هویت و دسترسی معرفی مینماید.

ضعیفترین تا قویترین انواع احراز هویت چند عاملی (MFA)

پاسخ به ریسکهای روزافزون

از آنجایی که و ساختار تهدیدها پویا هستند، این راهنما به سازمانها توصیه میکند که ساز و کار تجزیه و تحلیل خودکاری برای شناسایی و مدیریت ریسکها پیادهسازی کنند. البته تحلیل ریسک و تبدیل آنها به عدد و رقم بستگی به سیاستهای موجود سازمانها دارد. از این رو سازمانها باید خطمشیهایی که بتوانند نیاز به احراز اصالت مجدد یا انجام احراز اصالت افزایشی (نیاز به احراز اصالت با اطمینان بالاتر نسبت به حالت پیشفرض) کاربران در دسترسی به برنامههای کاربردی حساس را مشخص میکنند تهیه نمایند. این امر باعث انعطاف پذیری بیشتر در برخورد با فعالیتهای پرخطر و حصول اطمینان بالاتر میشود، بطوریکه کاربرانی که درگیر کارهای معمولی و کم خطر هستند، با درخواستهای مکرر MFA خسته و فرسوده نخواهند شد.

چگونه سازمانها میتوانند با توصیههای NSA/CIS IAM سازگار شوند؟

دستورالعمل جدید CISA و NSA در مورد مدیریت هویت و دسترسی، بر نقش حیاتی IAM در تقویت دفاع امنیت سایبری تاکید میکند. با توجه به اینکه تهدیدها همواره در حال تغییر بوده و پیچیدگیهای خاص خود را دارند، لذا ضروری است سازمانها شیوههای توصیه شده را به بهترین نحو رعایت کنند.

راهکار مدیریت هویت و دسترسی بدون رمز عبور شرکت رهسا با عنوان نشانه، تضمین میکند که امنیت IAM با راهنماییهای CISA/NSA همسو باشد. این محصول که مبتنی بر استاندارد FIDO است، به گونهای طراحی شده تا امنیت را در کل چرخه حیات هویت ایجاد کرده و آن را با احراز اصالت مبتنی بر کلید عبور (Passkey) با تجربه کاربری بسیار ساده در اختیار سازمانها قرار دهد. راهکار احراز اصالت نشانه، امنترین شیوه احراز هویت چند عاملی (MFA) بر اساس استاندارد فایدو و مقاوم در برابر حملات فیشینگ است. این راهکار تضمین میکند که الگوهای زیستسنجی (همچون اثرانگشت) متصل به دستگاه مورد استفاده توسط کاربران به عنوان کلید، نگرانیهای مربوط به حریم خصوصی و امنیتی را کاهش داده و شیوههای توصیه شده توسط CISA و NSA را پوشش دهد.