رمزهای عبور بیش از پنجاه سال است که نقش اصلی را در احراز هویت دیجیتال ایفا میکنند، اما این روش دیگر پاسخگوی تهدیدات امروزی نیست. طبق گزارش Verizon در سال ۲۰۲۴، بیش از هشتاد درصد نفوذهای موفق از طریق سرقت یا حدس رمز عبور انجام شدهاند. استاندارد FIDO2 بهعنوان جدیدترین نسل پروتکلهای احراز هویت، این مشکل ریشهای را با حذف کامل رمز عبور از فرایند ورود حل کرده است.

سالانه میلیاردها رکورد اطلاعات کاربری در حملات سایبری سرقت میشود. گزارش Verizon در سال ۲۰۲۴ نشان داد که بیش از ۸۰ درصد نفوذهای موفق به سیستمها، ریشه در رمزهای عبور ضعیف، تکراری یا سرقتشده دارند. فیشینگ، Credential Stuffing و حملات Brute Force همچنان مؤثرترین ابزارهای مهاجمان هستند و تا زمانی که رمز عبور وجود داشته باشد، این تهدیدها نیز باقی خواهند ماند.

FIDO2 پاسخ صنعت امنیت به این بحران است. این استاندارد باز که توسط FIDO Alliance و W3C توسعه یافته، امکان احراز هویت کاملاً بدون رمز عبور را فراهم میکند. بهجای اتکا به «چیزی که کاربر میداند» (رمز عبور)، FIDO2 بر «چیزی که کاربر دارد» (توکن امنیتی، گوشی هوشمند) و «چیزی که کاربر هست» (بیومتریک) تمرکز میکند.

نشانه (محصول شرکت رهسا) بهعنوان پیشرو در پیادهسازی استاندارد FIDO در ایران، راهکارهای سازمانی ارائه میدهد که امکان مهاجرت تدریجی از احراز هویت سنتی به دنیای بدون رمز عبور را فراهم میکنند. این مقاله جامعترین منبع فارسی درباره معماری فنی FIDO2، تفاوت آن با نسلهای قبلی، سناریوهای پیادهسازی و کاربردهای عملی در سازمانهای ایرانی است.

FIDO چیست و چرا ایجاد شد؟

FIDO مخفف عبارت Fast Identity Online به معنای «هویت آنلاین سریع» است. اتحادیه FIDO (FIDO Alliance) در سال ۲۰۱۲ توسط شرکتهایی مانند PayPal، Lenovo و Nok Nok Labs تأسیس شد. هدف اصلی این اتحادیه، توسعه استانداردهای باز برای احراز هویت قوی بود که وابستگی به رمز عبور را از بین ببرد.

مشکل اساسی رمزهای عبور در ماهیت «اسرار مشترک» آنها نهفته است. وقتی کاربر رمز عبوری انتخاب میکند، این رمز باید هم در دستگاه کاربر و هم در سرور سرویسدهنده ذخیره شود. هر نقطهای که این رمز ذخیره یا منتقل میشود، یک بردار حمله بالقوه ایجاد میکند. حملات فیشینگ، نشت پایگاه داده، Keylogger و حملات Brute Force همگی از این ضعف ذاتی سوءاستفاده میکنند.

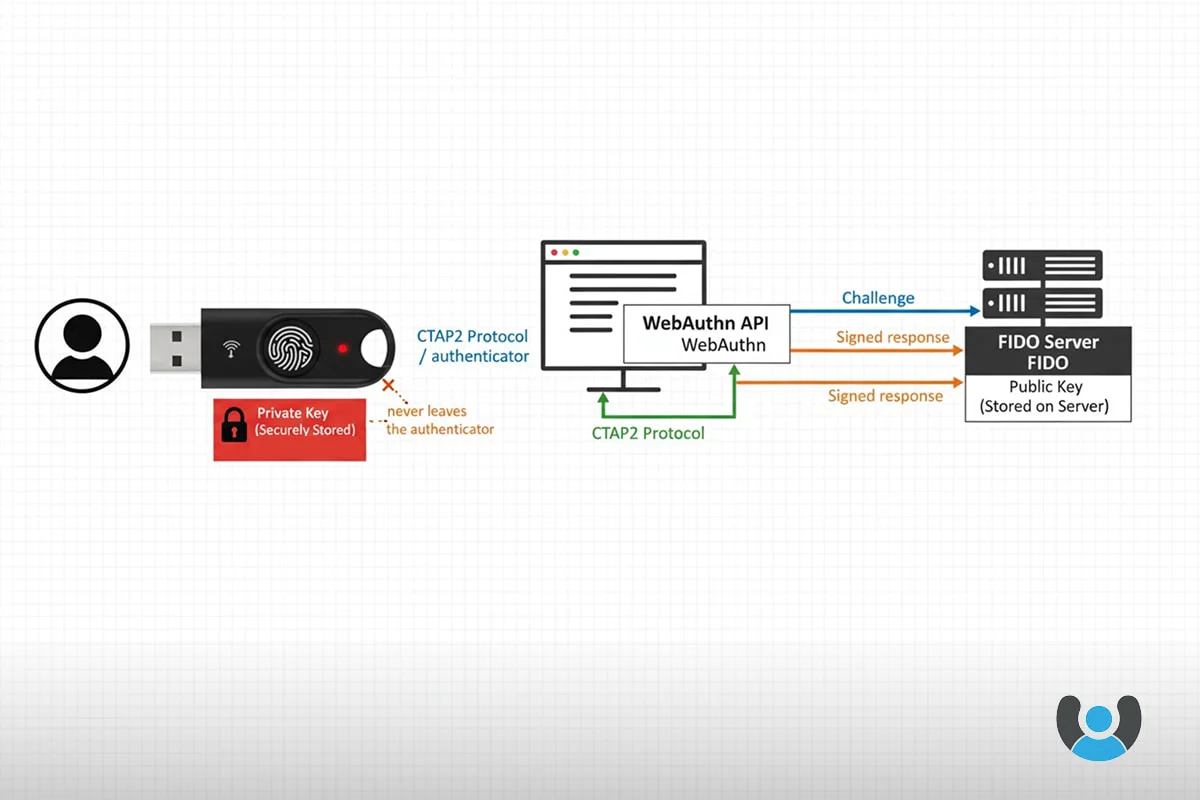

استانداردهای FIDO با جایگزینی رمز عبور با رمزنگاری کلید عمومی (Public Key Cryptography) این مشکل را ریشهای حل کردهاند. در این معماری، کلید خصوصی هرگز دستگاه کاربر را ترک نمیکند و سرور فقط کلید عمومی را ذخیره میکند. حتی اگر پایگاه داده سرور هک شود، مهاجم چیز ارزشمندی به دست نمیآورد.

سیر تکامل استانداردهای FIDO

اتحادیه FIDO از زمان تأسیس، سه نسل اصلی از پروتکلها را منتشر کرده است. درک تفاوت این نسلها برای انتخاب راهکار مناسب ضروری است.

نسل اول: FIDO UAF

پروتکل Universal Authentication Framework در سال ۲۰۱۴ معرفی شد و بر احراز هویت بدون رمز عبور در اپلیکیشنهای موبایل تمرکز داشت. کاربر با استفاده از بیومتریک (اثر انگشت یا تشخیص چهره) یا PIN محلی، هویت خود را اثبات میکرد. این پروتکل نیازمند نصب SDK اختصاصی در اپلیکیشن بود و پشتیبانی محدودی از مرورگرها داشت.

محدودیت اصلی UAF، عدم استانداردسازی در سطح وب بود. هر سرویسدهنده باید پیادهسازی اختصاصی انجام میداد و این موضوع پذیرش گسترده را کند کرد.

نسل اول: FIDO U2F

پروتکل Universal 2nd Factor نیز در سال ۲۰۱۴ و بهصورت موازی با UAF منتشر شد. برخلاف UAF که جایگزین رمز عبور بود، U2F بهعنوان عامل دوم در کنار رمز عبور عمل میکرد. کاربر ابتدا رمز عبور را وارد میکرد و سپس با لمس یک کلید امنیتی USB، ورود را تأیید میکرد.

U2F به دلیل سادگی پیادهسازی، پذیرش بهتری یافت. Google، Facebook و Dropbox از اولین سرویسهایی بودند که از این پروتکل پشتیبانی کردند. با این حال، U2F همچنان به رمز عبور وابسته بود و مشکل اصلی را حل نمیکرد.

نسل دوم: FIDO2

در سال ۲۰۱۸، اتحادیه FIDO با همکاری کنسرسیوم W3C، استاندارد FIDO2 را منتشر کرد. این استاندارد ترکیبی از بهترین ویژگیهای UAF و U2F است و دو مؤلفه اصلی دارد:

اولین مؤلفه WebAuthn نام دارد که یک API استاندارد W3C برای مرورگرهاست. این API به وبسایتها اجازه میدهد بدون نصب هیچ افزونهای، از احراز هویت FIDO استفاده کنند. تمام مرورگرهای مدرن شامل Chrome، Firefox، Safari و Edge از WebAuthn پشتیبانی میکنند.

دومین مؤلفه CTAP (Client to Authenticator Protocol) است که ارتباط بین مرورگر و دستگاه احراز هویت (Authenticator) را تعریف میکند. CTAP2 نسخه فعلی این پروتکل است که امکان استفاده از توکنهای سختافزاری USB/NFC/BLE و همچنین احراز هویتکنندههای پلتفرمی (مانند Windows Hello یا Touch ID) را فراهم میکند.

معماری فنی FIDO2 و WebAuthn

برای پیادهسازی صحیح FIDO2، درک معماری فنی آن ضروری است. این بخش به تشریح اجزا و جریانهای اصلی میپردازد.

اجزای اصلی اکوسیستم FIDO2

اکوسیستم FIDO2 از چهار جزء اصلی تشکیل شده است. Relying Party یا RP همان سرویسدهندهای است که میخواهد کاربر را احراز هویت کند، مانند یک بانک یا سامانه سازمانی. Client معمولاً مرورگر وب یا اپلیکیشن موبایل است که واسط بین کاربر و RP عمل میکند. Authenticator دستگاهی است که کلیدهای رمزنگاری را تولید و نگهداری میکند و میتواند یک توکن سختافزاری مانند توکن FIDO نشانه یا یک احراز هویتکننده پلتفرمی مانند اپلیکیشن نشانه موبایل باشد. نهایتاً FIDO Server مؤلفه سمت سرور است که درخواستهای احراز هویت را مدیریت و کلیدهای عمومی را ذخیره میکند.

جریان ثبتنام (Registration Ceremony)

فرایند ثبتنام در FIDO2 شامل چندین مرحله است. ابتدا کاربر درخواست ثبتنام میدهد و RP یک Challenge تصادفی همراه با پارامترهای ثبتنام به Client ارسال میکند. سپس Client از طریق WebAuthn API با Authenticator ارتباط برقرار میکند. در این مرحله Authenticator از کاربر تأیید میخواهد که این تأیید میتواند لمس توکن، اسکن اثر انگشت یا وارد کردن PIN باشد.

پس از تأیید کاربر، Authenticator یک جفت کلید منحصربهفرد برای این RP تولید میکند. کلید خصوصی در Secure Element دستگاه ذخیره میشود و هرگز خارج نمیشود. کلید عمومی همراه با Credential ID و Attestation به Client برگردانده میشود. نهایتاً Client این اطلاعات را به RP ارسال میکند و RP کلید عمومی را در پایگاه داده ذخیره میکند.

جریان احراز هویت (Authentication Ceremony)

فرایند ورود نیز مراحل مشابهی دارد اما سادهتر است. کاربر درخواست ورود میدهد و RP یک Challenge جدید ارسال میکند. Authenticator با استفاده از کلید خصوصی ذخیرهشده، Challenge را امضا میکند. این امضای دیجیتال به RP ارسال میشود و RP با استفاده از کلید عمومی ذخیرهشده، صحت امضا را تأیید میکند.

نکته کلیدی این است که در هیچ مرحلهای، اطلاعات محرمانهای بین Client و Server رد و بدل نمیشود. حتی اگر مهاجم تمام ترافیک شبکه را شنود کند، نمیتواند ورود جعلی انجام دهد.

ساختار دادهای Credential

هر Credential در FIDO2 شامل چندین فیلد مهم است. Credential ID یک شناسه منحصربهفرد است که RP برای شناسایی این Credential استفاده میکند. Public Key کلید عمومی به فرمت COSE است که برای تأیید امضاها استفاده میشود. Sign Counter یک شمارنده است که با هر بار استفاده افزایش مییابد و برای تشخیص کلون شدن Authenticator کاربرد دارد. RP ID شناسه Relying Party است که معمولاً دامنه وبسایت است و از حملات فیشینگ جلوگیری میکند. User Handle یک شناسه کاربر است که RP تعیین میکند و برای سناریوهای Usernameless استفاده میشود.

انواع Authenticator در FIDO2

یکی از نقاط قوت FIDO2، انعطافپذیری در انتخاب نوع Authenticator است. سازمانها میتوانند بر اساس نیاز امنیتی و تجربه کاربری، ترکیب مناسبی انتخاب کنند.

Roaming Authenticators (توکنهای قابل حمل)

این دسته شامل دستگاههای فیزیکی مستقل است که از طریق USB، NFC یا Bluetooth به سیستم متصل میشوند. توکن سختافزاری FIDO نشانه در این دسته قرار میگیرد و بالاترین سطح امنیت را ارائه میدهد زیرا کلیدها در یک Secure Element ایزوله ذخیره میشوند و حتی اگر سیستم عامل کاربر آلوده باشد، کلیدها در امان هستند.

مزایای توکنهای سختافزاری شامل مقاومت در برابر بدافزار، عدم نیاز به باتری، قابلیت استفاده در چندین دستگاه و عدم وابستگی به اتصال اینترنت است. این توکنها برای کاربران با دسترسی بالا مانند ادمینها، مدیران مالی و معاملهگران توصیه میشوند.

Platform Authenticators (احراز هویتکنندههای پلتفرمی)

این دسته شامل قابلیتهای احراز هویت تعبیهشده در سیستم عامل است. Windows Hello، Apple Touch ID/Face ID و Android Biometric در این دسته قرار میگیرند. مزیت اصلی این روش، عدم نیاز به سختافزار اضافی است اما Credential به همان دستگاه محدود میشود.

Hybrid Authenticators (احراز هویتکنندههای ترکیبی)

این روش جدید که در CTAP 2.2 معرفی شد، امکان استفاده از گوشی موبایل بهعنوان Authenticator برای ورود به دستگاه دیگر را فراهم میکند. کاربر QR Code را اسکن میکند و سپس با بیومتریک گوشی، ورود را تأیید میکند. اپلیکیشن نشانه موبایل از این قابلیت پشتیبانی میکند و تجربه کاربری بسیار روانی ارائه میدهد.

Passkeys: تحول جدید در FIDO2

در سال ۲۰۲۲، اتحادیه FIDO مفهوم Passkeys را معرفی کرد که نقطه عطفی در پذیرش گسترده احراز هویت بدون رمز عبور محسوب میشود.

تفاوت Passkey با Credential سنتی FIDO2

در پیادهسازی اولیه FIDO2، هر Credential به یک Authenticator خاص متصل بود. اگر کاربر توکن خود را گم میکرد، دسترسی به تمام حسابهایش را از دست میداد. Passkeys این مشکل را با امکان همگامسازی کلیدها بین دستگاهها حل کردهاند.

Passkeys در دو نوع وجود دارند. Synced Passkeys از طریق سرویسهای ابری مانند iCloud Keychain یا Google Password Manager بین دستگاههای کاربر همگامسازی میشوند. Device-bound Passkeys مانند Credential سنتی به یک دستگاه خاص متصل هستند و امنیت بالاتری دارند.

ملاحظات امنیتی Passkeys

همگامسازی Passkeys یک Trade-off بین امنیت و راحتی است. از یک سو، کاربر دیگر نگران گم شدن توکن نیست. از سوی دیگر، امنیت Passkeys به امنیت حساب ابری کاربر وابسته میشود. اگر حساب iCloud یا Google کاربر هک شود، مهاجم به تمام Passkeys دسترسی پیدا میکند.

برای سازمانهایی که با دادههای حساس کار میکنند، نشانه استفاده از Device-bound Passkeys یا توکنهای سختافزاری را توصیه میکند. در این حالت، کلیدها هرگز دستگاه را ترک نمیکنند و بالاترین سطح امنیت حفظ میشود.

مقاومت FIDO2 در برابر حملات رایج

یکی از مهمترین مزایای FIDO2، مقاومت ذاتی در برابر انواع حملات است. این بخش به تحلیل فنی این مقاومت میپردازد.

مقاومت در برابر فیشینگ

در حملات فیشینگ، مهاجم کاربر را به یک سایت جعلی هدایت میکند تا اطلاعات ورود را سرقت کند. FIDO2 با مکانیزم Origin Binding این حمله را خنثی میکند. هر Credential به یک RP ID خاص (معمولاً دامنه سایت) متصل است. اگر کاربر در سایت جعلی باشد، Authenticator اصلاً Credential مربوطه را پیدا نمیکند و امضایی تولید نمیشود.

بهعنوان مثال، اگر کاربر Credential برای bank.com ایجاد کرده باشد و مهاجم او را به bank-secure.com هدایت کند، توکن نشانه هیچ واکنشی نشان نمیدهد. این حفاظت در سطح پروتکل است و به هوشیاری کاربر وابسته نیست.

مقاومت در برابر حملات Replay

در حملات Replay، مهاجم یک پاسخ احراز هویت معتبر را ضبط و مجدداً ارسال میکند. FIDO2 با استفاده از Challenge تصادفی و Sign Counter این حمله را خنثی میکند. هر Challenge فقط یکبار معتبر است و Sign Counter با هر بار استفاده افزایش مییابد. اگر سرور Sign Counter کمتر یا مساوی با مقدار قبلی دریافت کند، درخواست را رد میکند.

مقاومت در برابر حملات Man-in-the-Middle

حتی اگر مهاجم بتواند ترافیک بین کاربر و سرور را شنود یا تغییر دهد، نمیتواند از اطلاعات رد و بدل شده سوءاستفاده کند. کلید خصوصی هرگز منتقل نمیشود و امضای دیجیتال بدون کلید خصوصی قابل جعل نیست. همچنین Challenge به Origin متصل است و تغییر آن باعث نامعتبر شدن امضا میشود.

مقاومت در برابر نشت پایگاه داده

در روشهای سنتی، نشت پایگاه داده میتواند فاجعهبار باشد زیرا هش رمزهای عبور قابل شکستن هستند. در FIDO2، سرور فقط کلیدهای عمومی را ذخیره میکند. کلید عمومی برای احراز هویت بیفایده است و مهاجم نمیتواند از آن برای ورود استفاده کند.

پیادهسازی FIDO2 در سازمانها با راهکار نشانه

پیادهسازی FIDO2 در محیط سازمانی نیازمند برنامهریزی دقیق است. نشانه با تجربه پیادهسازی در نهادهای مالی و دولتی ایران، یک رویکرد مرحلهای ارائه میدهد.

فاز اول: ارزیابی و طراحی

در این فاز، تیم فنی نشانه زیرساختهای موجود سازمان را بررسی میکند. سیستمهای IAM فعلی شامل Active Directory، LDAP و سایر موارد شناسایی میشوند. اپلیکیشنهای حیاتی که نیاز به احراز هویت قوی دارند مشخص میشوند. الزامات رگولاتوری مانند دستورالعملهای بانک مرکزی یا افتا بررسی میشوند و پروفایل کاربران از نظر سطح دسترسی و ریسک تحلیل میشود.

فاز دوم: پایلوت

پیادهسازی با یک گروه محدود از کاربران پرریسک آغاز میشود. این گروه معمولاً شامل ادمینهای سیستم، مدیران مالی و کاربران با دسترسی به دادههای حساس است. در این فاز، توکن سختافزاری FIDO نشانه به این کاربران اختصاص داده میشود و فرایندهای ثبتنام، بازیابی و پشتیبانی تست میشوند.

فاز سوم: گسترش تدریجی

پس از موفقیت پایلوت، راهکار به سایر کاربران گسترش مییابد. برای کاربران عمومی، اپلیکیشن نشانه موبایل گزینه مناسبتری است زیرا نیاز به توزیع سختافزار ندارد. سیاستهای احراز هویت بر اساس ریسک تنظیم میشوند، بهطوری که برای تراکنشهای حساس، تأیید با توکن سختافزاری الزامی باشد.

فاز چهارم: حذف رمز عبور

در مرحله نهایی، رمز عبور بهعنوان عامل اصلی احراز هویت حذف میشود. کاربران میتوانند فقط با توکن FIDO یا اپلیکیشن موبایل نشانه وارد شوند. این مرحله نیازمند آمادگی کامل زیرساخت و آموزش کاربران است.

یکپارچهسازی FIDO2 با سیستمهای سازمانی

راهکار نشانه امکان یکپارچهسازی با انواع سیستمهای سازمانی را فراهم میکند.

یکپارچهسازی با Active Directory

بسیاری از سازمانهای ایرانی از Active Directory برای مدیریت هویت استفاده میکنند. نشانه با پشتیبانی از پروتکلهای LDAP و RADIUS، امکان افزودن FIDO2 بهعنوان عامل احراز هویت اضافی را فراهم میکند. کاربران میتوانند با همان حساب AD خود، اما با استفاده از توکن FIDO بهجای رمز عبور، وارد شوند.

یکپارچهسازی با سامانههای بانکی

نشانه تجربه پیادهسازی در Core Banking و سامانههای معاملاتی را دارد. برای تراکنشهای مالی، قابلیت Transaction Signing ارائه میشود که جزئیات تراکنش (مبلغ، مقصد، زمان) در Challenge گنجانده شده و کاربر با امضای آن، تأیید میکند که این تراکنش خاص را درخواست کرده است.

یکپارچهسازی با VPN و Remote Access

دسترسی از راه دور یکی از نقاط پرریسک سازمانهاست. نشانه با پشتیبانی از پروتکل RADIUS، امکان افزودن احراز هویت FIDO2 به VPNهای سازمانی را فراهم میکند. کاربران قبل از اتصال به VPN، باید با توکن نشانه احراز هویت کنند.

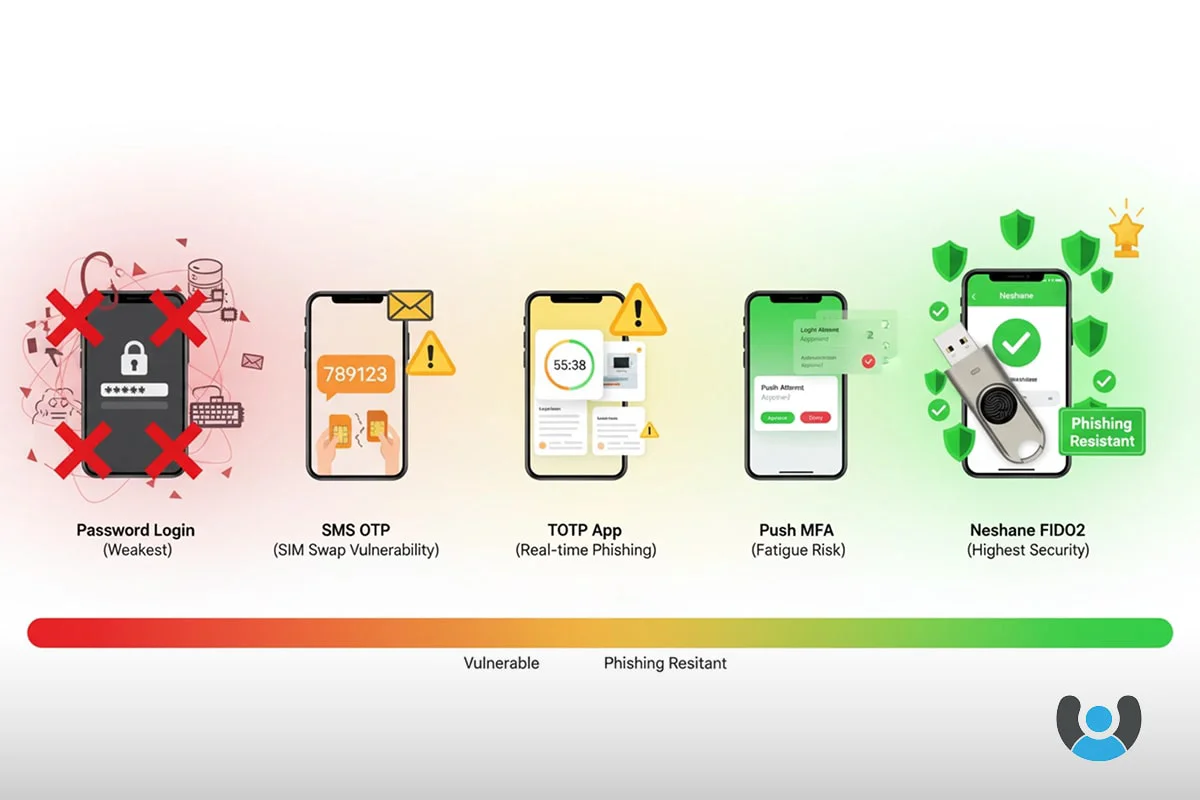

مقایسه FIDO2 با سایر روشهای احراز هویت

برای درک بهتر جایگاه FIDO2، مقایسه آن با روشهای رایج مفید است.

| معیار | رمز عبور | SMS OTP | TOTP | Push | FIDO2 |

|---|---|---|---|---|---|

| مقاومت در برابر فیشینگ | ❌ | ❌ | ❌ | ❌ | ✅ |

| مقاومت در برابر نشت سرور | ❌ | ✅ | ✅ | ✅ | ✅ |

| مقاومت در برابر SIM Swap | ✅ | ❌ | ✅ | ✅ | ✅ |

| مقاومت در برابر Keylogger | ❌ | ✅ | ✅ | ✅ | ✅ |

| تجربه کاربری | متوسط | ضعیف | متوسط | خوب | عالی |

| قابلیت Passwordless | ❌ | ❌ | ❌ | ❌ | ✅ |

همانطور که جدول نشان میدهد، FIDO2 تنها روشی است که در تمام معیارهای امنیتی امتیاز کامل میگیرد و همزمان تجربه کاربری عالی ارائه میدهد.

چالشها و راهکارهای پیادهسازی FIDO2

هر تکنولوژی جدید چالشهایی دارد. این بخش به بررسی چالشهای رایج و راهکارهای نشانه میپردازد.

چالش بازیابی حساب

اگر کاربر توکن خود را گم کند، چگونه میتواند به حسابهایش دسترسی پیدا کند؟ نشانه چندین راهکار ارائه میدهد. اول، ثبت چندین Authenticator بهطوری که هر کاربر میتواند هم توکن سختافزاری و هم اپلیکیشن موبایل را ثبت کند. دوم، کدهای بازیابی یکبار مصرف که در زمان ثبتنام به کاربر داده میشوند. سوم، فرایند بازیابی هویت با تأیید چندعاملی توسط تیم پشتیبانی.

چالش سازگاری با سیستمهای قدیمی

برخی سیستمهای قدیمی از WebAuthn پشتیبانی نمیکنند. نشانه برای این سیستمها، راهکار Bridge ارائه میدهد که احراز هویت FIDO2 را به پروتکلهای قدیمیتر مانند RADIUS یا SAML ترجمه میکند.

چالش آموزش کاربران

تغییر عادت کاربران از رمز عبور به توکن نیاز به آموزش دارد. نشانه مستندات آموزشی، ویدیوهای راهنما و پشتیبانی فنی برای دوره انتقال ارائه میدهد.

آینده FIDO و احراز هویت بدون رمز عبور

استاندارد FIDO به سرعت در حال تکامل است. چندین روند مهم در آینده نزدیک قابل پیشبینی است.

گسترش Passkeys

Apple، Google و Microsoft همگی از Passkeys پشتیبانی میکنند و این روند پذیرش عمومی را تسریع خواهد کرد. پیشبینی میشود تا سال ۲۰۲۷، بیش از پنجاه درصد ورودهای آنلاین بدون رمز عبور انجام شود.

احراز هویت مبتنی بر ریسک

ترکیب FIDO2 با تحلیل رفتاری و هوش مصنوعی، امکان احراز هویت تطبیقی را فراهم میکند. سیستم بر اساس ریسک تراکنش، سطح احراز هویت مورد نیاز را تعیین میکند.

استانداردهای جدید

اتحادیه FIDO در حال کار روی استانداردهای جدید برای سناریوهای خاص مانند IoT، احراز هویت سازمانی و هویت دیجیتال است. نشانه بهعنوان عضو فعال این اکوسیستم، این تحولات را دنبال میکند.

جمعبندی

استاندارد FIDO2 یک تحول بنیادین در احراز هویت دیجیتال است. با حذف رمز عبور و استفاده از رمزنگاری کلید عمومی، این استاندارد امنیت را به سطحی میرساند که حملات فیشینگ، سرقت اطلاعات و نشت پایگاه داده عملاً بیاثر میشوند.

neshane.co بهعنوان پیشرو در ارائه راهکارهای FIDO در ایران، با محصولات نشانه موبایل و نشانه توکن امکان پیادهسازی احراز هویت بدون رمز عبور منطبق بر استاندارد FIDO2 را برای سازمانهای ایرانی فراهم کرده است. این راهکارها امنیت دیجیتال سازمان را ارتقا میدهند و تجربه کاربری روانتری برای کاربران ایجاد میکنند. برای شروع مسیر به سوی دنیای بدون رمز عبور و دریافت راهنمایی تخصصی، با کارشناسان تیم نشانه از طریق شماره ۰۲۱-۹۱۰۹۶۵۵۱ تماس بگیرید.

🟦 مشاوره امنیتی رایگان

برای تجربه کسبوکار دیجیتالی ایمنتر و دریافت مشاوره امنیتی رایگان، همین حالا تماس بگیرید:

- 📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021

- 🛒 مشاوره رایگان و خرید راهکارهای امنیتی پیشرفته نشانه