احراز هویت بیومتریک به سرعت در حال تبدیل شدن به یکی از رایجترین روشهای دسترسی به سیستمهای دیجیتال است. از باز کردن قفل گوشی هوشمند با اثر انگشت گرفته تا احراز هویت در فرودگاهها با تشخیص چهره، بیومتریک به بخشی جداییناپذیر از زندگی روزمره تبدیل شده است. اما این راحتی با هزینهای همراه است: حفظ حریم خصوصی در احراز هویت بیومتریک یکی از چالشبرانگیزترین مباحث امنیت سایبری و حقوق دیجیتال عصر حاضر است.

برخلاف رمزهای عبور که میتوانند تغییر کنند، دادههای بیومتریک – مانند اثر انگشت، الگوی عنبیه، یا ساختار صورت – ثابت و غیرقابل جایگزینی هستند. اگر یک پایگاه داده بیومتریک نقض شود، کاربران نمیتوانند “رمز عبور جدید” ایجاد کنند. این ویژگی منحصربهفرد، ریسکهای امنیتی و قانونی پیچیدهای را به همراه دارد. سازمانهایی که از بیومتریک استفاده میکنند باید نه تنها به الزامات فنی امنیت توجه کنند، بلکه باید چارچوبهای قانونی پیچیدهای مانند GDPR، BIPA، و CCPA را رعایت کنند.

در این مقاله جامع، به بررسی عمیق امنیت و حریم خصوصی در احراز هویت بیومتریک میپردازیم. از قوانین بینالمللی گرفته تا راهکارهای فنی پیشرفته مانند Template Protection، رمزنگاری همومورفیک، و پردازش محلی دادهها، تمام جنبههای این حوزه را پوشش میدهیم. همچنین نقش استانداردهای FIDO و راهکارهای IAM نشانه در تأمین حریم خصوصی بیومتریک را تشریح خواهیم کرد. این مطلب با تمرکز بر مفاهیم و تعاریف احراز هویت و کاربردهای عملیاتی، جامعترین منبع فارسی در زمینه حریم خصوصی بیومتریک است.

احراز هویت بیومتریک چیست و چرا حریم خصوصی در آن حیاتی است؟

احراز هویت بیومتریک فرآیندی است که در آن هویت افراد بر اساس ویژگیهای فیزیولوژیک یا رفتاری منحصربهفرد آنها تأیید میشود. این روش بر اصل “چیزی که هستید” (Something You Are) استوار است، در مقابل “چیزی که میدانید” (رمز عبور) یا “چیزی که دارید” (کارت یا توکن).

مزایای احراز هویت بیومتریک:

راحتی کاربر: کاربران نیازی به به خاطر سپردن رمزهای پیچیده ندارند. یک نگاه به دوربین یا لمس سنسور کافی است.

امنیت بالاتر از رمز عبور: بیومتریک نمیتواند به راحتی به اشتراک گذاشته شود یا حدس زده شود، برخلاف رمزهای عبور.

کاهش Credential Theft: حملاتی مانند فیشینگ که برای سرقت رمز عبور طراحی شدهاند، در برابر بیومتریک کماثرتر هستند.

یکتایی: هر فرد دارای بیومتریک منحصربهفرد است. احتمال تطابق تصادفی بسیار پایین است (مثلاً در اثر انگشت حدود یک در میلیارد).

اما این مزایا با چالشهای جدی حریم خصوصی همراه هستند که آنها را از سایر روشهای احراز هویت متمایز میکند.

انواع دادههای بیومتریک: فیزیولوژیک و رفتاری

دادههای بیومتریک به دو دسته اصلی تقسیم میشوند:

بیومتریک فیزیولوژیک (Physiological): بر اساس ویژگیهای فیزیکی بدن.

اثر انگشت (Fingerprint): الگوهای منحصربهفرد روی نوک انگشتان. یکی از قدیمیترین و رایجترین روشها.

تشخیص چهره (Face Recognition): تحلیل ویژگیهای صورت مانند فاصله چشمها، شکل بینی، و خطوط صورت. از جمله پرکاربردترین در گوشیهای هوشمند.

اسکن عنبیه (Iris Scan): الگوی رنگی عنبیه چشم که بسیار منحصربهفرد است. دقت بالا اما نیاز به سختافزار تخصصی دارد.

شناسایی شبکیه (Retina Scan): الگوی رگهای خونی در پشت چشم. بسیار دقیق اما کمتر راحت برای کاربر.

هندسه دست (Hand Geometry): شکل و اندازه دست. کمتر منحصربهفرد اما سریع.

DNA: منحصربهفردترین روش اما کمتر عملی برای احراز هویت روزمره.

بیومتریک رفتاری (Behavioral): بر اساس رفتارهای منحصربهفرد فرد.

صدا (Voice Recognition): ویژگیهای صوتی مانند pitch، tone، و rhythm.

الگوی تایپ (Keystroke Dynamics): نحوه تایپ کردن فرد، فاصله زمانی بین کلیدها.

راه رفتن (Gait Analysis): نحوه حرکت و راه رفتن فرد.

امضا (Signature): نحوه امضا کردن، فشار قلم، سرعت.

الگوی استفاده از موس (Mouse Dynamics): نحوه حرکت دادن موس.

بیومتریک رفتاری معمولاً برای احراز هویت مداوم (Continuous Authentication) استفاده میشود – تأیید اینکه کاربر همچنان همان شخصی است که در ابتدا وارد شده است.

ویژگیهای منحصربهفرد دادههای بیومتریک

غیرقابل جایگزینی (Non-Revocable): اگر رمز عبور شما لو برود، میتوانید آن را تغییر دهید. اما اگر template اثر انگشت شما سرقت شود، نمیتوانید اثر انگشت جدیدی بگیرید. این ویژگی بزرگترین چالش امنیتی بیومتریک است.

ثابت در طول زمان (Permanent): بیشتر ویژگیهای بیومتریک در طول عمر تغییر نمیکنند (اگرچه پیری، آسیبدیدگی، یا جراحی ممکن است تأثیر بگذارد).

قابل جمعآوری بدون اطلاع (Covert Collection): برخی بیومتریکها مانند تشخیص چهره میتوانند بدون اطلاع یا رضایت فرد جمعآوری شوند. این امر نگرانیهای جدی حریم خصوصی ایجاد میکند.

قابلیت شناسایی (Identifiable): دادههای بیومتریک مستقیماً به یک فرد واقعی مرتبط هستند. حتی اگر نام حذف شود، template بیومتریک میتواند برای شناسایی مجدد (Re-identification) استفاده شود.

داده حساس (Sensitive Data): تحت قوانین حفاظت از داده مانند GDPR، بیومتریک به عنوان “داده شخصی حساس” (Sensitive Personal Data) طبقهبندی میشود که نیازمند سطح حفاظت بالاتری است.

این ویژگیها باعث میشوند که حفظ حریم خصوصی در احراز هویت بیومتریک نه یک گزینه، بلکه یک ضرورت قانونی و اخلاقی باشد.

چارچوب قانونی حفظ حریم خصوصی بیومتریک

سازمانهایی که از بیومتریک استفاده میکنند باید چارچوبهای قانونی متعددی را رعایت کنند. این قوانین در حال توسعه هستند و عدم رعایت آنها میتواند جریمههای سنگین و آسیب به اعتبار را به همراه داشته باشد.

قوانین کلیدی:

GDPR (General Data Protection Regulation): مقررات اتحادیه اروپا که سختگیرانهترین قانون حفاظت از داده در جهان است.

BIPA (Biometric Information Privacy Act): قانون ایالت ایلینوی در آمریکا که اولین قانون جامع بیومتریک بود.

CCPA (California Consumer Privacy Act): قانون کالیفرنیا که حقوق گستردهای به مصرفکنندگان میدهد.

قوانین ملی دیگر: بسیاری از کشورها در حال تصویب قوانین خاص بیومتریک هستند.

GDPR و طبقهبندی دادههای بیومتریک

تحت GDPR (که از ۲۰۱۸ اجرایی شد)، دادههای بیومتریک به عنوان “special category of personal data” یا دادههای حساس طبقهبندی میشوند. این به معنای الزامات سختگیرانهتر است.

الزامات کلیدی GDPR برای بیومتریک:

پایه قانونی (Legal Basis): پردازش دادههای بیومتریک به طور پیشفرض ممنوع است مگر اینکه یکی از استثناهای قانونی اعمال شود:

رضایت صریح کاربر (Explicit Consent): کاربر باید به طور آگاهانه و داوطلبانه رضایت دهد. رضایت باید آزادانه، مشخص، آگاهانه، و واضح باشد.

ضرورت قراردادی: اگر بیومتریک برای اجرای قرارداد ضروری است.

مصالح حیاتی (Vital Interests): برای نجات جان.

منافع عمومی: برای اهداف بهداشت عمومی، تحقیقات علمی.

Data Minimization: فقط حداقل دادههای لازم باید جمعآوری شوند. اگر یک سیستم فقط نیاز به احراز هویت دارد، نباید template را ذخیره کند – باید از روشهای Privacy-Preserving استفاده کند.

Purpose Limitation: دادههای بیومتریک فقط برای هدف مشخصی که برای آن جمعآوری شدهاند استفاده شوند. نمیتوان از آنها برای اهداف دیگر استفاده کرد.

Storage Limitation: دادهها نباید بیش از زمان ضروری نگهداری شوند.

حقوق افراد: کاربران حق دارند:

به دادههای خود دسترسی پیدا کنند (Right to Access)

درخواست حذف کنند (Right to Erasure / Right to be Forgotten)

پردازش را محدود کنند (Right to Restriction)

اعتراض کنند (Right to Object)

قابلیت انتقال داده داشته باشند (Right to Data Portability)

DPIA (Data Protection Impact Assessment): برای سیستمهای بیومتریک که ریسک بالایی دارند، یک ارزیابی تأثیر حفاظت از داده الزامی است. این ارزیابی باید ریسکها را شناسایی و اقدامات کاهنده را پیشنهاد کند.

Security by Design و Privacy by Design: امنیت و حریم خصوصی باید از ابتدا در طراحی سیستم بیومتریک لحاظ شوند، نه به عنوان یک افزودنی بعدی.

نمونه نقض: در ۲۰۲۰، Amazon یک جریمه قابل توجه از سوی مقامات اتحادیه اروپا دریافت کرد (اگرچه نه مستقیماً برای بیومتریک، بلکه برای نقض عمومی GDPR). این نشان میدهد که GDPR جدی است.

BIPA: قانون حریم خصوصی بیومتریک ایلینوی

BIPA (تصویب شده در ۲۰۰۸) اولین و جامعترین قانون بیومتریک در ایالات متحده است. ایلینوی پیشگام در این زمینه بود و اکنون چندین ایالت دیگر قوانین مشابه دارند.

الزامات کلیدی BIPA:

اطلاعرسانی مکتوب (Written Notice): سازمانها باید قبل از جمعآوری بیومتریک، به طور مکتوب به کاربران اطلاع دهند که:

چه دادههایی جمعآوری میشود

برای چه هدفی استفاده میشود

چه مدت نگهداری میشود

رضایت مکتوب (Written Consent): کاربران باید رضایتنامه مکتوب امضا کنند. رضایت شفاهی یا ضمنی کافی نیست.

ممنوعیت فروش (No Sale): سازمانها نمیتوانند دادههای بیومتریک را بفروشند یا به اشتراک بگذارند مگر در شرایط خاص (مثلاً با رضایت یا دستور قانونی).

استاندارد مراقبت (Standard of Care): دادههای بیومتریک باید با همان سطح مراقبتی که سازمان برای سایر دادههای حساس دارد، محافظت شوند.

سیاست نگهداری و حذف (Retention and Deletion Policy): سازمان باید یک سیاست عمومی و قابل دسترس برای نگهداری و حذف دادههای بیومتریک داشته باشد.

حق شکایت خصوصی (Private Right of Action): یکی از قدرتمندترین بخشهای BIPA این است که افراد میتوانند مستقیماً علیه سازمانهایی که قانون را نقض کردهاند شکایت کنند. خسارات میتواند 1000برایهرنقضغیرعمدو1000 برای هر نقض غیرعمد و 5000 برای هر نقض عمدی باشد.

پروندههای مشهور BIPA:

Facebook (Meta): در ۲۰۲۱، Facebook موافقت کرد $650 میلیون برای تسویه دعوای جمعی BIPA پرداخت کند. این مربوط به ویژگی tag suggestions در عکسها بود که بدون رضایت مناسب، تشخیص چهره انجام میداد.

Clearview AI: این شرکت که پایگاه داده عظیمی از تصاویر چهره از اینترنت جمعآوری کرد، با شکایتهای متعدد BIPA روبرو شد.

این جریمهها نشان میدهند که رعایت قوانین بیومتریک یک ضرورت تجاری است، نه فقط یک نگرانی قانونی.

CCPA و الزامات کالیفرنیا

CCPA (اجرایی از ۲۰۲۰) حقوق گستردهای به ساکنان کالیفرنیا میدهد. در ۲۰۲۳، CPRA (California Privacy Rights Act) آن را تقویت کرد.

الزامات برای بیومتریک:

Right to Know: کاربران حق دارند بدانند چه دادههایی (از جمله بیومتریک) جمعآوری شده، چگونه استفاده میشود، و با چه کسانی به اشتراک گذاشته میشود.

Right to Delete: کاربران میتوانند درخواست حذف دادههای بیومتریک خود را بدهند.

Right to Opt-Out: اگر دادههای بیومتریک فروخته یا به اشتراک گذاشته میشوند، کاربران حق opt-out دارند.

Non-Discrimination: سازمانها نمیتوانند کاربرانی که حقوق خود را اعمال میکنند (مثلاً رد میکنند بیومتریک ارائه دهند) را تبعیض کنند.

برخلاف BIPA، CCPA به طور خاص برای بیومتریک طراحی نشده اما آن را تحت پوشش قرار میدهد.

قوانین بیومتریک در اتحادیه اروپا

علاوه بر GDPR، اتحادیه اروپا مقرراتی برای کاربردهای خاص بیومتریک دارد:

AI Act: مقررات جدید هوش مصنوعی اتحادیه اروپا که استفاده از بیومتریک در سیستمهای AI را محدود میکند. استفاده از تشخیص چهره در فضاهای عمومی برای نظارت جمعی ممنوع است (با استثناهایی برای امنیت ملی).

eIDAS Regulation: برای احراز هویت الکترونیک و امضای دیجیتال. بیومتریک میتواند به عنوان بخشی از احراز هویت الکترونیک استفاده شود اما باید الزامات سختگیرانهای را رعایت کند.

قوانین ملی: کشورهای اتحادیه اروپا ممکن است قوانین اضافی داشته باشند. مثلاً آلمان قوانین سختگیرانهای برای استفاده از بیومتریک در محل کار دارد.

ISO/IEC 24745: بیومتریک و حفاظت از اطلاعات

ISO/IEC 24745 یک استاندارد بینالمللی برای “Biometric Information Protection” است. این استاندارد راهنماهایی برای طراحی، پیادهسازی، و استفاده از سیستمهای بیومتریک با تمرکز بر حفاظت از حریم خصوصی ارائه میدهد.

اصول کلیدی:

Irreversibility: template های بیومتریک نباید قابل بازسازی به داده اصلی باشند.

Unlinkability: نباید بتوان template های یک فرد را در سیستمهای مختلف به هم لینک کرد.

Renewability: در صورت نقض، باید بتوان template جدیدی تولید کرد.

این استاندارد به عنوان یک مرجع فنی برای سازمانهایی که میخواهند سیستمهای بیومتریک Privacy-Preserving طراحی کنند، استفاده میشود.

تهدیدات و ریسکهای امنیتی دادههای بیومتریک

سیستمهای بیومتریک با انواع تهدیدات امنیتی روبرو هستند که برخی از آنها منحصربهفرد این فناوری هستند.

دستهبندی تهدیدات:

Presentation Attacks (Spoofing): ارائه یک بیومتریک جعلی به سنسور.

Template Theft: سرقت template های ذخیره شده از پایگاه داده.

Replay Attacks: ضبط و پخش مجدد دادههای بیومتریک.

Man-in-the-Middle: رهگیری ارتباط بین سنسور و سرور.

Database Compromise: نقض پایگاه دادهای که template ها را ذخیره میکند.

حملات Presentation Attack

Presentation Attack (که قبلاً Spoofing نامیده میشد) تلاشی است برای فریب دادن سنسور بیومتریک با ارائه یک نمونه جعلی.

مثالها:

Fingerprint Spoofing: استفاده از یک اثر انگشت جعلی ساخته شده از ژلاتین، سیلیکون، یا چوب. مهاجم میتواند اثر انگشت را از یک سطح (مثلاً لیوان) برداشت و بازسازی کند.

Face Spoofing: استفاده از عکس، ویدئو، یا ماسک سهبعدی. در ۲۰۱۷، محققان نشان دادند که میتوانند Face ID اپل را با استفاده از یک ماسک ۳D چاپ شده فریب دهند (اگرچه این بسیار دشوار و پرهزینه بود).

Iris Spoofing: استفاده از تصاویر با کیفیت بالا یا لنزهای تماسی چاپ شده.

Voice Spoofing: استفاده از صداهای ضبط شده یا تقلیدهای صوتی. با پیشرفت AI، deepfake voice میتواند بسیار واقعی باشد.

مقابله: استفاده از Liveness Detection (که در بخش بعدی توضیح داده میشود).

بازسازی Template و ریسکهای آن

یکی از نگرانیهای اصلی این است که آیا یک مهاجم که به یک template بیومتریک دسترسی پیدا کرده، میتواند داده اصلی (مثلاً تصویر واقعی اثر انگشت یا چهره) را بازسازی کند؟

ریسک بازسازی:

تحقیقات نشان دادهاند که برای برخی سیستمها، بازسازی ممکن است. مثلاً محققان توانستهاند از template های fingerprint، تصاویری بسازند که به اندازه کافی شبیه اصل هستند که سیستم را فریب دهند.

اگر template بازسازی شود، میتواند برای حملات spoofing یا حتی شناسایی فرد در سیستمهای دیگر استفاده شود.

مقابله: استفاده از Cancelable Biometrics یا Template Protection Schemes که در بخشهای بعدی توضیح داده میشوند. این روشها تضمین میکنند که حتی اگر template سرقت شود، قابل استفاده نیست.

حملات Replay و Man-in-the-Middle

Replay Attack: مهاجم دادههای بیومتریک ارسال شده از سنسور به سرور را ضبط میکند و سپس آن را دوباره پخش میکند تا خود را به عنوان کاربر معرفی کند.

مثال: در یک سیستم تشخیص صدا، مهاجم صدای کاربر را ضبط میکند و سپس آن را برای دسترسی غیرمجاز پخش میکند.

مقابله:

استفاده از Challenge-Response: سیستم یک عبارت تصادفی درخواست میکند که کاربر باید بگوید.

استفاده از timestamp و nonce در دادههای ارسالی.

رمزنگاری end-to-end و امضای دیجیتال.

Man-in-the-Middle (MitM): مهاجم ارتباط بین سنسور بیومتریک و سرور احراز هویت را رهگیری میکند و دادهها را تغییر میدهد یا جایگزین میکند.

مقابله: استفاده از TLS/SSL برای رمزنگاری ارتباطات. اطمینان از mutual authentication بین سنسور و سرور.

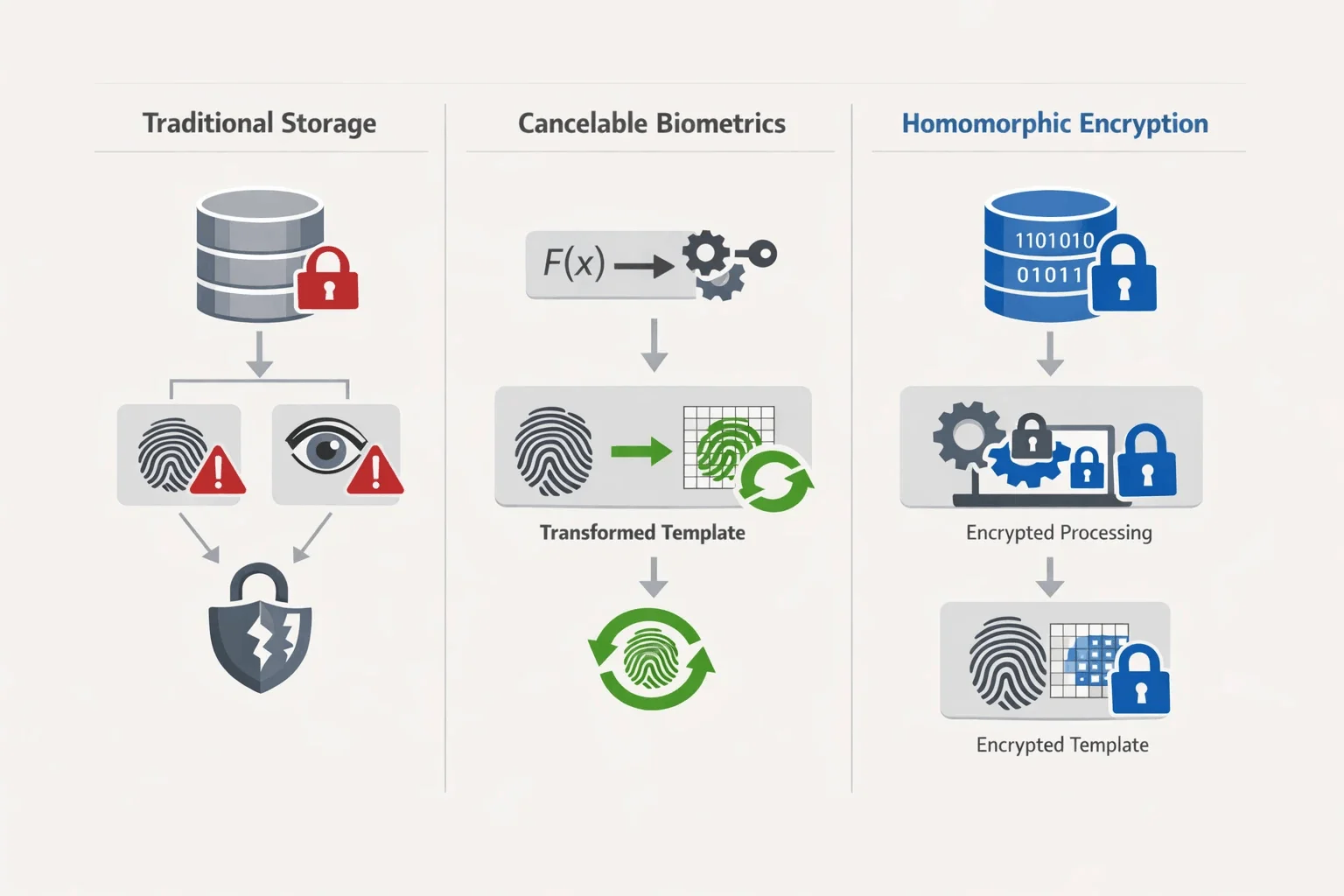

راهکارهای فنی حفاظت از حریم خصوصی بیومتریک

برای حفظ حریم خصوصی در احراز هویت بیومتریک، راهکارهای فنی متعددی وجود دارد که میتوانند ریسکها را کاهش دهند.

دستهبندی راهکارها:

Template Protection: محافظت از template ها در برابر سرقت و بازسازی.

On-Device Processing: پردازش بیومتریک در خود دستگاه بدون ارسال به سرور.

Encryption: رمزنگاری دادههای بیومتریک در حالت ذخیرهسازی و انتقال.

Anonymization: جداسازی دادههای بیومتریک از هویت.

Liveness Detection: تشخیص اینکه بیومتریک از یک فرد زنده است، نه یک جعلی.

Cancelable Biometrics: تولید template هایی که در صورت نقض قابل لغو و جایگزینی هستند.

این راهکارها معمولاً به صورت ترکیبی استفاده میشوند تا امنیت و حریم خصوصی جامع فراهم شود.

Cancelable Biometrics چیست؟

یکی از بزرگترین مشکلات بیومتریک این است که اگر یک template سرقت شود، کاربر نمیتواند بیومتریک جدیدی ایجاد کند (نمیتوانید اثر انگشت خود را تغییر دهید!). Cancelable Biometrics راهکاری است برای این مشکل.

مفهوم: به جای ذخیره template اصلی بیومتریک، یک تبدیل یکطرفه (one-way transformation) روی آن اعمال میشود. نتیجه یک “protected template” است که:

- نمیتواند به بیومتریک اصلی بازسازی شود

- میتواند برای احراز هویت استفاده شود

- در صورت نقض، میتواند لغو (cancel) و یک template جدید با استفاده از تبدیل متفاوت تولید شود

انواع Cancelable Biometrics:

Non-invertible Transform: یک تابع ریاضی که نمیتواند معکوس شود. مثلاً یک hash function cryptographic. اما برای بیومتریک، باید توجه کرد که بیومتریک دقیقاً یکسان نیست در هر بار (مثلاً وضعیت انگشت کمی متفاوت است). بنابراین باید از fuzzy hashing استفاده شود.

Salted Hash: استفاده از یک salt (عدد تصادفی) به همراه بیومتریک قبل از hashing. salt برای هر کاربر یا هر سیستم متفاوت است. اگر template نقض شود، میتوان salt را تغییر داد و template جدید تولید کرد.

Feature Transformation: تغییر ویژگیهای استخراج شده از بیومتریک با استفاده از یک key خصوصی. مثلاً اعمال یک transformation ماتریسی بر روی feature vector.

مزایا:

اگر template نقض شود، میتوان آن را لغو و یک نسخه جدید تولید کرد (مثل تغییر رمز عبور).

template های مختلف میتوانند برای سیستمهای مختلف تولید شوند، بنابراین linkability کاهش مییابد.

چالشها:

ممکن است دقت (accuracy) کمی کاهش یابد.

پیچیدگی پیادهسازی بیشتر است.

Fuzzy Vault و Fuzzy Commitment

این دو از معروفترین طرحهای Template Protection هستند که بر اساس cryptography هستند.

Fuzzy Vault:

یک مجموعه از نقاط (feature های بیومتریک) در یک فضای ریاضی قرار میگیرند. یک secret (مثلاً یک کلید رمزنگاری) در این نقاط “مخفی” میشود به همراه نقاط chaff (جعلی). کسی که بیومتریک مشابه دارد میتواند به اندازه کافی نقاط واقعی را پیدا کند و secret را بازیابی کند. کسی که فقط vault را دارد نمیتواند secret را بدون بیومتریک استخراج کند.

Fuzzy Commitment:

یک codeword (کلمه کد) از یک error-correcting code انتخاب میشود. بیومتریک به این codeword “commit” میشود. تفاوت بین بیومتریک و codeword ذخیره میشود. در احراز هویت، بیومتریک جدید با استفاده از error correction به codeword اصلی نزدیک میشود. اگر بیومتریک کافی شبیه باشد، codeword بازیابی میشود.

هر دو این روشها تضمین میکنند که:

- template قابل بازسازی به بیومتریک اصلی نیست

- احراز هویت همچنان ممکن است (با تحمل خطای طبیعی بیومتریک)

- در صورت نقض، میتوان template جدید با codeword یا vault جدید تولید کرد

Homomorphic Encryption برای بیومتریک

Homomorphic Encryption یک تکنیک رمزنگاری پیشرفته است که امکان انجام محاسبات روی دادههای رمزشده را بدون رمزگشایی آنها فراهم میکند.

کاربرد در بیومتریک:

تصور کنید دادههای بیومتریک شما (مثلاً template اثر انگشت) رمزنگاری شده و به سرور ارسال میشود. سرور میخواهد template شما را با template ذخیره شده مقایسه کند تا احراز هویت انجام دهد. با homomorphic encryption، سرور میتواند این مقایسه را روی دادههای رمزشده انجام دهد بدون اینکه هرگز داده اصلی را ببیند.

فرآیند:

۱. کاربر template بیومتریک خود را رمزنگاری میکند (با کلید عمومی)

۲. template رمزشده به سرور ارسال میشود

۳. سرور template رمزشده را با template های ذخیره شده (که هم رمزنگاری شدهاند) مقایسه میکند

۴. نتیجه مقایسه (match یا no-match) به صورت رمزشده به کاربر برگردانده میشود

۵. کاربر نتیجه را رمزگشایی میکند

مزایا:

سرور هرگز به دادههای خام بیومتریک دسترسی ندارد.

حتی اگر سرور compromise شود، دادههای بیومتریک محافظت شدهاند.

چالشها:

Homomorphic encryption بسیار محاسبهبر است. عملیاتها هزاران بار کندتر از عملیات روی دادههای معمولی هستند.

برای سیستمهای بیومتریک که نیاز به پاسخ سریع دارند، عملی نبوده است.

با این حال، با پیشرفت سختافزار و الگوریتمها، homomorphic encryption در حال عملیتر شدن است.

FIDO و نقش آن در حفظ حریم خصوصی بیومتریک

FIDO Alliance (Fast IDentity Online) استانداردهایی را برای احراز هویت قوی و بدون رمز عبور توسعه داده است که حفظ حریم خصوصی یکی از اصول اصلی آنها است.

چرا FIDO برای حریم خصوصی بیومتریک مهم است؟

FIDO طوری طراحی شده که دادههای بیومتریک هرگز از دستگاه کاربر خارج نشوند. این یک تفاوت بنیادی با سیستمهای سنتی بیومتریک است که template ها را در یک سرور مرکزی ذخیره میکنند.

معماری FIDO:

On-Device Biometric Processing: کل فرآیند احراز هویت بیومتریک در دستگاه کاربر (گوشی، لپتاپ، نشانه توکن) انجام میشود. سنسور بیومتریک داده را جمعآوری میکند، template را استخراج میکند، با template ذخیره شده محلی مقایسه میکند، و نتیجه (match یا no-match) را برمیگرداند.

Cryptographic Assertion: به جای ارسال بیومتریک یا template، دستگاه یک cryptographic assertion (امضای دیجیتال) تولید میکند که اثبات میکند احراز هویت موفق بوده است. این assertion با کلید خصوصی ذخیره شده در دستگاه امضا میشود.

Public-Private Key Cryptography: هر credential FIDO دارای یک جفت کلید (عمومی و خصوصی) است. کلید خصوصی هرگز از دستگاه خارج نمیشود. سرور فقط کلید عمومی را دارد.

مزایای حریم خصوصی:

هیچ پایگاه داده متمرکز بیومتریک وجود ندارد: بزرگترین ریسک (نقض یک پایگاه داده عظیم) از بین میرود.

سرور هرگز بیومتریک را نمیبیند: حتی اگر سرور compromise شود، دادههای بیومتریک در امان هستند.

هر سرویس یک credential منحصربهفرد دارد: کلید عمومی/خصوصی برای هر وبسایت یا سرویس متفاوت است. بنابراین tracking بین سرویسها ممکن نیست.

User Verification: FIDO بین “user presence” (کاربر حضور دارد – مثلاً یک دکمه را فشار داده) و “user verification” (هویت کاربر تأیید شده – مثلاً با بیومتریک) تمایز قائل میشود. این انعطافپذیری امنیتی ارائه میدهد.

FIDO UAF و Biometric Authentication

FIDO UAF (Universal Authentication Framework) یکی از استانداردهای FIDO است که مخصوص احراز هویت بدون رمز عبور طراحی شده است. بیومتریک میتواند به عنوان authenticator در UAF استفاده شود.

فرآیند UAF با بیومتریک:

۱. Registration: کاربر یک authenticator بیومتریک (مثلاً اثر انگشت) در دستگاه خود ثبت میکند. دستگاه یک جفت کلید تولید میکند. کلید عمومی به سرور ارسال میشود. کلید خصوصی در دستگاه (در Secure Enclave یا TEE) ذخیره میشود.

۲. Authentication: سرور یک challenge ارسال میکند. کاربر بیومتریک خود را ارائه میدهد (مثلاً اثر انگشت را اسکن میکند). دستگاه بیومتریک را به صورت محلی تأیید میکند. اگر match بود، دستگاه challenge را با کلید خصوصی امضا میکند و assertion را به سرور ارسال میکند. سرور assertion را با کلید عمومی تأیید میکند.

نکته کلیدی: در تمام این فرآیند، سرور هرگز داده بیومتریک یا حتی template را نمیبیند. فقط یک assertion امضا شده دریافت میکند.

WebAuthn و پردازش محلی بیومتریک

WebAuthn استاندارد W3C برای احراز هویت وب است که بر پایه FIDO2 است. WebAuthn به طور گستردهای در مرورگرها و سیستمعاملها پشتیبانی میشود.

نحوه کار WebAuthn با بیومتریک:

ثبت نام (Registration):

وبسایت از مرورگر درخواست میکند یک credential جدید ایجاد کند.

مرورگر از سیستمعامل میخواهد authenticator را فراهم کند.

سیستمعامل از کاربر میخواهد بیومتریک ارائه دهد (مثلاً Touch ID، Face ID، نشانه موبایل).

کاربر بیومتریک را ارائه میدهد.

authenticator یک جفت کلید تولید میکند و کلید عمومی را به وبسایت ارسال میکند.

کلید خصوصی در authenticator (مثلاً Secure Enclave) ذخیره میشود و با بیومتریک محافظت میشود.

احراز هویت (Authentication):

وبسایت یک challenge ارسال میکند.

مرورگر از authenticator میخواهد challenge را امضا کند.

authenticator از کاربر میخواهد بیومتریک ارائه دهد.

کاربر بیومتریک را ارائه میدهد.

authenticator بیومتریک را به صورت محلی تأیید میکند.

اگر موفق بود، authenticator challenge را با کلید خصوصی امضا میکند و assertion را برمیگرداند.

مرورگر assertion را به وبسایت ارسال میکند.

وبسایت assertion را با کلید عمومی تأیید میکند.

نتیجه: تمام پردازش بیومتریک در دستگاه کاربر انجام میشود. وبسایت هرگز بیومتریک را نمیبیند.

پشتیبانی گسترده: WebAuthn توسط Chrome، Firefox، Safari، Edge پشتیبانی میشود. سیستمعاملهای iOS، Android، Windows، macOS هم پشتیبانی میکنند.

Template Protection و رمزنگاری بیومتریک

حفاظت از template های بیومتریک یکی از مهمترین جنبههای حفظ حریم خصوصی در احراز هویت بیومتریک است.

استراتژیهای Template Protection:

Encryption at Rest: رمزنگاری template ها هنگام ذخیرهسازی در database یا دستگاه. استفاده از AES-256 یا الگوریتمهای قوی دیگر. کلیدهای رمزنگاری باید به صورت امن مدیریت شوند (مثلاً در HSM یا key management system).

Encryption in Transit: رمزنگاری دادههای بیومتریک هنگام انتقال از سنسور به سرور. استفاده از TLS 1.3 با cipher suite های قوی. اطمینان از عدم downgrade attack.

Salting: افزودن یک salt (عدد تصادفی) به template قبل از ذخیرهسازی. salt برای هر کاربر منحصربهفرد است و در کنار template ذخیره میشود (اما رمزنگاری میشود). این کار rainbow table attack را غیرممکن میکند.

Key Derivation: استفاده از یک key derivation function (مثلاً PBKDF2، bcrypt) برای تولید کلید رمزنگاری از یک master key. این کار key rotation را سادهتر میکند.

Secure Storage: ذخیره template ها در یک storage امن. در دستگاههای موبایل: Secure Enclave (iOS)، StrongBox Keystore (Android). در سرور: Hardware Security Module (HSM)، encrypted database.

Access Control: محدود کردن دسترسی به template ها فقط به component های ضروری. استفاده از Role-Based Access Control (RBAC).

Audit Logging: ثبت تمام دسترسیها به template ها برای audit trail.

پردازش محلی دادههای بیومتریک (On-Device Processing)

یکی از مؤثرترین راهکارها برای حفظ حریم خصوصی در احراز هویت بیومتریک، انجام تمام پردازش در خود دستگاه کاربر است.

مزایا:

هیچ داده بیومتریک به سرور ارسال نمیشود: بزرگترین ریسک از بین میرود.

Offline Authentication: کاربر میتواند حتی بدون اتصال اینترنت احراز هویت شود.

Latency کمتر: عدم نیاز به round-trip به سرور.

کاهش پهنای باند: دادههای کمتری منتقل میشوند.

Compliance سادهتر: رعایت قوانینی مانند GDPR سادهتر است زیرا دادههای حساس جمعآوری یا ذخیره نمیشوند.

معماری On-Device:

Biometric Sensor: سنسور (مثلاً دوربین برای تشخیص چهره، سنسور اثر انگشت) داده خام را جمعآوری میکند.

Feature Extraction: الگوریتمهای پردازش تصویر ویژگیهای کلیدی را استخراج میکنند (مثلاً minutiae points در اثر انگشت، facial landmarks در تشخیص چهره).

Template Generation: از ویژگیها یک template تولید میشود.

Secure Storage: template در یک محیط امن ذخیره میشود (Secure Enclave، TEE).

Matching: هنگام احراز هویت، template جدید با template ذخیره شده مقایسه میشود. یک score similarity محاسبه میشود.

Decision: اگر score بالاتر از یک threshold باشد، match است. دستگاه یک cryptographic assertion تولید میکند که authentication موفق بوده است.

Assertion Transmission: فقط assertion (نه بیومتریک یا template) به سرور ارسال میشود.

Secure Enclave در دستگاههای Apple

Secure Enclave یک coprocessor جداگانه در چیپهای Apple است که برای امنیت طراحی شده است.

ویژگیها:

Isolated: Secure Enclave از CPU اصلی جدا است. حتی اگر OS compromise شود، Secure Enclave امن باقی میماند.

Encrypted Memory: حافظه Secure Enclave رمزنگاری شده است.

Secure Boot: Secure Enclave از secure boot استفاده میکند تا اطمینان حاصل کند فقط کد معتبر اجرا میشود.

Biometric Data: تمام دادههای بیومتریک (اثر انگشت Touch ID، دادههای صورت Face ID) در Secure Enclave پردازش و ذخیره میشوند. هرگز به OS یا اپلیکیشنها منتقل نمیشوند.

Key Storage: کلیدهای رمزنگاری در Secure Enclave ذخیره میشوند.

نحوه کار Touch ID/Face ID:

۱. کاربر اثر انگشت یا صورت خود را اسکن میکند

۲. Secure Enclave داده را پردازش میکند و template تولید میکند

۳. Secure Enclave template جدید را با template ذخیره شده مقایسه میکند

۴. اگر match بود، Secure Enclave به OS سیگنال میدهد (فقط “موفق” یا “ناموفق”)

۵. هیچ داده بیومتریک به OS منتقل نمیشود

اپلیکیشنها فقط میتوانند از OS بپرسند “آیا کاربر احراز هویت شد؟” اما هرگز به دادههای بیومتریک دسترسی ندارند.

Trusted Execution Environment (TEE)

TEE یک محیط اجرای امن در CPU است که از OS اصلی جدا است. بسیاری از پردازندههای ARM و Intel از TEE پشتیبانی میکنند.

نمونههای TEE:

ARM TrustZone: یک ویژگی امنیتی در پردازندههای ARM که دنیای “secure” و “non-secure” را جدا میکند. کد حساس (مثلاً پردازش بیومتریک) در secure world اجرا میشود.

Intel SGX (Software Guard Extensions): امکان ایجاد enclave هایی که حتی از OS و hypervisor محافظت شدهاند.

Android Keystore with TEE: Android از TEE برای ذخیره کلیدهای رمزنگاری و پردازش بیومتریک استفاده میکند.

کاربرد برای بیومتریک:

template های بیومتریک و الگوریتمهای matching در TEE اجرا میشوند. OS اصلی یا اپلیکیشنها نمیتوانند به این دادهها دسترسی پیدا کنند. حتی اگر یک malware روی دستگاه نصب شود، نمیتواند دادههای بیومتریک را بدزدد.

Liveness Detection و جلوگیری از حملات Spoofing

Liveness Detection (تشخیص زنده بودن) یک تکنیک امنیتی است که اطمینان حاصل میکند بیومتریک ارائه شده از یک فرد زنده است، نه یک replica یا spoof.

چرا Liveness Detection ضروری است؟

بدون liveness detection، سیستمهای بیومتریک میتوانند توسط عکس، ویدئو، ماسک، یا اثر انگشت جعلی فریب بخورند. liveness detection یک لایه امنیتی اضافی فراهم میکند که حملات presentation attack را شناسایی میکند.

انواع Liveness Detection:

Active Liveness Detection: از کاربر درخواست میشود یک عمل خاص انجام دهد.

Passive Liveness Detection: بدون تعامل کاربر، سیستم خودش تشخیص میدهد که فرد زنده است.

Active vs Passive Liveness Detection

Active Liveness Detection:

کاربر باید به یک دستور پاسخ دهد. مثالها:

Challenge-Response: سیستم میگوید “لطفاً سر خود را به راست بچرخانید” یا “پلک بزنید”. سیستم بررسی میکند که آیا کاربر این کار را انجام میدهد.

Random Gestures: درخواست gesture های تصادفی (لبخند بزنید، دهان باز کنید).

Number/Text Reading: نمایش یک عدد یا متن تصادفی که کاربر باید بگوید (برای voice authentication).

مزایا: معمولاً دقیقتر هستند. سختتر قابل فریب هستند.

معایب: تجربه کاربری بدتر (کاربر باید کار اضافی انجام دهد). زمان بیشتری میبرد.

Passive Liveness Detection:

سیستم به طور خودکار بررسی میکند که فرد زنده است بدون نیاز به تعامل. روشها:

Texture Analysis: تحلیل بافت پوست. پوست واقعی دارای خواص نوری منحصربهفردی است که در عکس یا ماسک وجود ندارد.

3D Depth Sensing: استفاده از دوربینهای depth (مثلاً infrared، structured light) برای اطمینان از سهبعدی بودن صورت. عکس دوبعدی تشخیص داده میشود.

Micro-Movement Detection: تشخیص حرکات ریز مانند تنفس، جابجایی خون در رگها، لرزش طبیعی.

Pulse Detection: تشخیص ضربان قلب از طریق تغییرات جزئی رنگ پوست (Photoplethysmography – PPG).

Thermal Imaging: استفاده از دوربین thermal برای تشخیص گرمای بدن. یک عکس یا ماسک سرد است.

Specular Reflection: تحلیل بازتاب نور از سطح. پوست واقعی و مواد جعلی بازتاب متفاوتی دارند.

مزایا: تجربه کاربری بهتر (سریع و بدون تعامل). کاربرپسندتر.

معایب: ممکن است کمتر دقیق باشند. با پیشرفتهای spoofer ها، ممکن است فریب بخورند.

3D Face Recognition برای Anti-Spoofing

3D Face Recognition یکی از پیشرفتهترین روشهای anti-spoofing است.

نحوه کار:

به جای استفاده از یک دوربین معمولی (۲D)، از دوربینهای depth استفاده میشود که یک نقشه سهبعدی از صورت ایجاد میکنند.

تکنولوژیهای 3D Sensing:

Structured Light: یک الگوی نور (مثلاً نقاط مادون قرمز) روی صورت پخش میشود. دوربین الگو را میبیند و بر اساس distortion، عمق محاسبه میشود. (مثلاً Face ID اپل از این روش استفاده میکند)

Time-of-Flight (ToF): نور ارسال میشود و زمان بازگشت آن اندازهگیری میشود. از این زمان، فاصله محاسبه میشود.

Stereo Vision: دو دوربین از زوایای مختلف تصویر میگیرند. با مقایسه، عمق محاسبه میشود.

مزایا:

عکس ۲D یا ویدئو نمیتواند سیستم را فریب دهد.

ماسکهای ساده هم تشخیص داده میشوند.

چالشها:

ماسکهای سهبعدی بسیار پیشرفته (که دقیقاً شکل صورت را بازسازی میکنند) ممکن است بتوانند فریب دهند، اگرچه ساخت چنین ماسکی بسیار دشوار و گران است.

نیاز به سختافزار تخصصی.

مثال: Face ID اپل از 30,000 نقطه مادون قرمز برای نقشهبرداری صورت استفاده میکند. این سیستم حتی توسط ماسکهای واقعگرایانه فریب نمیخورد (البته محققان نشان دادهاند که با یک ماسک بسیار پیچیده و گران ممکن است فریب بخورد، اما این برای اکثر سناریوها عملی نیست).

Consent Management و شفافیت در استفاده از بیومتریک

یکی از اصول اساسی حفظ حریم خصوصی در احراز هویت بیومتریک، رضایت آگاهانه کاربران و شفافیت در نحوه استفاده از دادهها است.

اصول Consent Management:

Informed Consent: کاربران باید به طور کامل آگاه باشند:

چه دادههای بیومتریکی جمعآوری میشود

چگونه پردازش میشوند

برای چه اهدافی استفاده میشوند

چه مدت نگهداری میشوند

با چه کسانی به اشتراک گذاشته میشوند

Explicit Consent: به ویژه تحت GDPR و BIPA، رضایت باید صریح باشد. یک checkbox پیشانتخاب شده کافی نیست. کاربر باید به طور فعالانه opt-in کند.

Granular Consent: کاربران باید بتوانند برای اهداف مختلف رضایتهای جداگانه بدهند. مثلاً ممکن است برای احراز هویت رضایت بدهند اما برای تبلیغات شخصیسازی شده رضایت ندهند.

Revocable Consent: کاربران باید بتوانند در هر زمان رضایت خود را پس بگیرند. سیستم باید فرآیندی ساده برای opt-out فراهم کند.

Documentation: تمام رضایتها باید ثبت و نگهداری شوند تا در صورت نیاز قابل audit باشند.

Opt-In و Opt-Out در سیستمهای بیومتریک

Opt-In: کاربر باید به طور فعالانه انتخاب کند که از بیومتریک استفاده کند. این رویکرد محافظهکارانهتر و privacy-friendly تر است. تحت GDPR و BIPA، opt-in معمولاً الزامی است.

مثال: یک اپلیکیشن بانکی پیام میدهد: “آیا میخواهید برای ورود سریعتر از اثر انگشت استفاده کنید؟” کاربر باید “بله” را انتخاب کند.

Opt-Out: بیومتریک به طور پیشفرض فعال است و کاربر باید به طور فعالانه آن را غیرفعال کند. این رویکرد کمتر privacy-friendly است و ممکن است با قوانین در تضاد باشد.

مثال (نادرست): یک سیستم به طور خودکار تشخیص چهره را برای همه فعال میکند و کاربر باید در تنظیمات آن را غیرفعال کند.

بهترین شیوه: استفاده از opt-in به همراه توضیحات شفاف و مزایا. اطمینان از اینکه اگر کاربر رد کند، هیچ تبعیضی نسبت به او اعمال نمیشود.

اطلاعرسانی شفاف به کاربران

Privacy Notice یا Privacy Policy: سازمان باید یک سند شفاف و قابل فهم (نه یک متن حقوقی پیچیده) ارائه دهد که توضیح دهد:

چه دادههایی: “ما template اثر انگشت شما را جمعآوری میکنیم.”

چرا: “برای احراز هویت امن شما به سیستم.”

چگونه: “template در دستگاه شما ذخیره میشود و هرگز به سرور ارسال نمیشود.”

چه مدت: “تا زمانی که حساب شما فعال است. در صورت حذف حساب، template نیز حذف میشود.”

حقوق شما: “شما میتوانید هر زمان استفاده از بیومتریک را غیرفعال کنید.”

Just-in-Time Notice: به جای یک privacy policy طولانی که کسی نمیخواند، اطلاعات را در زمان مناسب ارائه دهید. مثلاً هنگامی که از کاربر درخواست میشود برای اولین بار بیومتریک ثبت کند، یک پیام کوتاه توضیح دهد چرا و چگونه استفاده میشود.

Layered Approach: یک خلاصه کوتاه برای اکثر کاربران، و لینکی به اطلاعات کامل برای کسانی که میخواهند جزئیات بیشتری بدانند.

سادهسازی زبان: از زبان ساده و غیرفنی استفاده کنید. به جای “ما template های بیومتریک را با الگوریتمهای رمزنگاری AES-256 محافظت میکنیم” بگویید “اثر انگشت شما به صورت امن و رمزنگاری شده ذخیره میشود.”

حقوق کاربران در سیستمهای بیومتریک

کاربران حقوق مشخصی در رابطه با دادههای بیومتریک خود دارند که سازمانها باید رعایت کنند.

حقوق کلیدی (بر اساس GDPR و قوانین مشابه):

Right to Access: کاربران حق دارند بدانند چه دادههای بیومتریکی از آنها جمعآوری شده و چگونه استفاده میشود. سازمان باید یک کپی از دادهها (در قالب قابل فهم) ارائه دهد.

Right to Rectification: اگر دادهها نادرست یا ناقص هستند، کاربر میتواند درخواست اصلاح کند.

Right to Erasure (Right to be Forgotten): کاربر میتواند درخواست حذف کامل دادههای بیومتریک خود را بدهد.

Right to Restriction: کاربر میتواند پردازش دادهها را محدود کند.

Right to Data Portability: کاربر میتواند درخواست کند دادهها به فرمت قابل انتقال به او داده شوند.

Right to Object: کاربر میتواند به پردازش دادهها اعتراض کند.

Right to Human Review: در تصمیمات خودکار (مثلاً رد شدن بر اساس عدم تطابق بیومتریک)، کاربر حق دارد درخواست بررسی توسط انسان کند.

حق دسترسی به دادههای بیومتریک

نحوه پیادهسازی:

سازمان باید یک فرآیند ساده برای درخواست دسترسی فراهم کند (مثلاً یک فرم آنلاین یا ایمیل).

درخواست باید ظرف یک بازه زمانی مشخص (تحت GDPR، ۳۰ روز) پاسخ داده شود.

سازمان باید هویت درخواستکننده را تأیید کند تا اطمینان حاصل شود که فرد واقعاً مالک دادهها است.

پاسخ باید شامل:

چه دادههایی جمعآوری شده (مثلاً template اثر انگشت، تصاویر چهره)

برای چه اهدافی استفاده میشود

چه مدت نگهداری میشود

با چه کسانی به اشتراک گذاشته شده

چالش: template های بیومتریک معمولاً یک آرایه عددی (feature vector) هستند که برای یک فرد غیرمتخصص قابل فهم نیستند. سازمان باید توضیح دهد که این دادهها چه هستند.

حق حذف و پاکسازی Template

Right to Erasure یکی از مهمترین حقوق است، به ویژه برای دادههای بیومتریک که حساس هستند.

چه زمانی کاربر میتواند حذف را درخواست کند:

وقتی دادهها دیگر برای هدف اصلی ضروری نیستند.

وقتی کاربر رضایت خود را پس میگیرد.

وقتی دادهها به طور غیرقانونی پردازش شدهاند.

وقتی قوانین الزام به حذف دارند.

الزامات سازمان:

حذف کامل دادهها از تمام سیستمها (production database، backup، cache، log).

اگر دادهها با third party به اشتراک گذاشته شدهاند، آنها هم باید مطلع شوند که حذف کنند.

تأیید حذف به کاربر ارسال شود.

چالشهای فنی:

Backup Recovery: حذف از backup ها دشوار است. سازمانها باید سیاستهای backup خود را طوری طراحی کنند که امکان حذف انتخابی وجود داشته باشد.

Distributed Systems: اگر دادهها در چندین سیستم توزیع شده ذخیره شدهاند، باید از همه حذف شوند.

Anonymization: اگر دادهها به طور کامل anonymized شدهاند (به گونهای که دیگر قابل شناسایی نباشند)، ممکن است حذف الزامی نباشد. اما این استثنا سختگیرانه تفسیر میشود.

راهکارهای نشانه برای حفظ حریم خصوصی بیومتریک

نشانه، محصول شرکت رهسا، یک راهکار IAM پیشرفته است که حفظ حریم خصوصی در احراز هویت بیومتریک را به عنوان یک اولویت اصلی در نظر گرفته است. با پشتیبانی از استانداردهای FIDO، SSO، و MFA، نشانه میتواند نیازهای امنیتی و قانونی سازمانها را برآورده کند.

قابلیتهای حفظ حریم خصوصی نشانه:

FIDO-Based On-Device Biometrics: نشانه از استانداردهای FIDO UAF و FIDO2/WebAuthn پشتیبانی میکند. این بدان معناست که تمام پردازش بیومتریک در دستگاه کاربر انجام میشود. سرور نشانه هرگز دادههای بیومتریک خام یا template را دریافت نمیکند. فقط cryptographic assertion دریافت میشود.

هیچ Database متمرکز بیومتریک: برخلاف سیستمهای سنتی که یک پایگاه داده عظیم از template ها دارند، نشانه هیچ template بیومتریکی ذخیره نمیکند. این بزرگترین ریسک (data breach) را از بین میبرد.

Privacy by Design: معماری نشانه از ابتدا با تمرکز بر حریم خصوصی طراحی شده است. اصول data minimization، purpose limitation، و storage limitation رعایت میشوند.

GDPR و BIPA Compliance: نشانه به گونهای طراحی شده که رعایت GDPR، BIPA، و سایر قوانین حفاظت از داده را ساده کند. امکان consent management، user rights (access, deletion)، و audit logging فراهم است.

User Control: کاربران کنترل کامل بر دادههای خود دارند. میتوانند بیومتریک را ثبت کنند، غیرفعال کنند، یا حذف کنند. رضایت صریح قبل از فعالسازی بیومتریک الزامی است.

Multi-Factor Authentication: نشانه انواع authenticator ها را پشتیبانی میکند – از بیومتریک گرفته تا نشانه توکن (کلیدهای سختافزاری FIDO)، OTP، و smart card. سازمانها میتوانند سیاستهای MFA تنظیم کنند که ترکیبی از این روشها را الزامی کنند.

Audit و Transparency: نشانه یک audit trail کامل از تمام فعالیتهای احراز هویت نگهداری میکند. این شامل زمان، نوع authenticator استفاده شده، IP address، و نتیجه است. این اطلاعات برای compliance و تحقیقات امنیتی استفاده میشوند.

Flexible Deployment: نشانه میتواند به صورت cloud-based یا on-premise مستقر شود. برای سازمانهایی که نگران data sovereignty هستند، deployment on-premise اطمینان میدهد که هیچ دادهای خارج از محیط سازمان نمیرود.

نشانه موبایل و بیومتریک محلی

نشانه موبایل تبدیل گوشی هوشمند کاربر به یک FIDO authenticator میکند که از بیومتریک محلی (اثر انگشت، تشخیص چهره) استفاده میکند.

نحوه کار:

ثبت نام:

کاربر اپلیکیشن نشانه موبایل را نصب میکند.

کاربر بیومتریک خود را در گوشی ثبت میکند (از طریق تنظیمات سیستمعامل – مثلاً Touch ID در iOS، Fingerprint در Android).

نشانه موبایل یک جفت کلید FIDO تولید میکند و کلید عمومی را به سرور نشانه ارسال میکند.

کلید خصوصی در Secure Enclave (iOS) یا Android Keystore (Android) ذخیره میشود و با بیومتریک محافظت میشود.

احراز هویت:

کاربر میخواهد به یک سرویس (مثلاً پورتال شرکت) وارد شود.

سرویس درخواست احراز هویت را به سرور نشانه ارسال میکند.

سرور نشانه یک challenge به نشانه موبایل ارسال میکند.

نشانه موبایل از کاربر میخواهد بیومتریک ارائه دهد (اثر انگشت یا صورت).

کاربر بیومتریک را ارائه میدهد.

سیستمعامل گوشی بیومتریک را به صورت محلی تأیید میکند (در Secure Enclave/TEE).

اگر موفق بود، نشانه موبایل challenge را با کلید خصوصی امضا میکند.

assertion امضا شده به سرور نشانه ارسال میشود.

سرور نشانه assertion را با کلید عمومی تأیید میکند و کاربر وارد میشود.

مزایای حریم خصوصی:

تمام پردازش بیومتریک در گوشی کاربر انجام میشود.

سرور نشانه هرگز بیومتریک یا template را نمیبیند.

هر سرویس یک credential منحصربهفرد دارد، بنابراین tracking بین سرویسها ممکن نیست.

نشانه توکن با قابلیت بیومتریک

نشانه توکن یک کلید امنیتی سختافزاری FIDO است. برخی توکنهای پیشرفته دارای سنسور بیومتریک (اثر انگشت) یکپارچه هستند.

نحوه کار Biometric Token:

ثبت نام:

کاربر اثر انگشت خود را روی سنسور توکن ثبت میکند.

template در خود توکن (در یک secure element) ذخیره میشود.

توکن یک جفت کلید FIDO تولید میکند و کلید عمومی به سرور ارسال میشود.

احراز هویت:

کاربر توکن را به دستگاه (USB، NFC) متصل میکند.

سرور یک challenge ارسال میکند.

کاربر اثر انگشت خود را روی توکن قرار میدهد.

توکن بیومتریک را به صورت محلی تأیید میکند (داخل خود توکن).

اگر موفق بود، توکن challenge را امضا میکند و assertion را برمیگرداند.

مزایا:

کل فرآیند بیومتریک در یک دستگاه تمپرپروف (توکن) انجام میشود.

حتی کامپیوتر یا گوشی که توکن به آن متصل است، به بیومتریک دسترسی ندارد.

portable: میتواند با دستگاههای مختلف استفاده شود.

کاربرد: برای سازمانهایی که نیاز به امنیت بالا دارند (مثلاً بانکها، سازمانهای دولتی، شرکتهای فناوری)، توکنهای بیومتریک گزینهای عالی هستند.

🟦 مشاوره امنیتی رایگان

راهکارهای نشانه موبایل و نشانه توکن بر پایه استاندارد FIDO طراحی شدهاند و احراز هویت بدون رمز عبور را ممکن میسازند. این فناوریها میتوانند به ارتقای امنیت دیجیتال سازمان شما و بهبود تجربه کاربری مشتریان و کارمندان کمک کنند. برای کسب اطلاعات بیشتر درباره پیادهسازی احراز هویت چندعاملی، و حرکت به سوی دنیای بدون رمز عبور، تیم متخصصان شرکت رهسا آماده ارائه مشاوره امنیتی رایگان به شما هستند. با شماره 021-91096551 تماس بگیرید.

📞 دریافت مشاوره امنیتی رایگان از متخصصان 91096551-021